Netzwerk Management Server mit Raspberry Pi

Für aktive Hardware im Netzwerk Umfeld wie Switches, Router, Printserver usw. ist oft ein Management System für den Netzwerk Admin sinnvoll oder hilfreich. Es dient zur Überwachung und für ein proaktives Troubleshooting im Netz.

Das kann z.B. die Web basierte Ticket Erstellung (Einmal Passwort) und Überwachung für Gastbenutzer sein die sich in einem Hotspot bzw. Gastnetz einloggen. Ebenso die zentrale Kontrolle von Log Meldungen (Fehler) aller diese Komponenten, die sichere Benutzer Zugangskontrolle in LAN und WLAN per Radius oder auch das grafische Überwachen der Auslastung von Internet und WAN Verbindungen usw. usw. Es gibt eine Fülle von Anwendungen für den Netzwerk Admin.

In kleinen Netzen muss dafür nicht immer ein großer, teurer Serverbolide oder eine VM verwendet werden, sondern das klappt auch mit einem kleinen, sparsamen "Server" im Zigarettenschachtel Format, dem populären Raspberry Pi !

Wie so ein Server auch für Anfänger schnell und unkompliziert mit den erforderlichen Tools aufzusetzen ist, beschreibt das folgende Tutorial in einzelnen, leicht verständlichen Schritten.

Diese Anleitung ist verständlicherweise nicht gedacht für den großen Netzwerk Administrator mit 500 Ports und mehr im Netzwerk, sondern ist vielmehr entstanden aus vielen Fragen und Anforderungen in den Threads und Tutorials im Bereich Netzwerk hier im Forum bei Administrator.de.

In der Hauptsache zu den Themen: Router, Switches, Netzwerk, Hotspot und Tracking von Gästen (Security), der grafischen Überwachung von Internet Zugängen und auch der allgemeinen Kontrolle von Netzwerk Komponenten mit kleinem Budget.

Gedacht ist es für kleine LAN Umgebungen und engagierte Netzwerk Admins die etwas mehr darüber erfahren möchten was in ihrem Netzwerk so passiert ohne erstmal ein großes Budget bewegen zu müssen.

Zudem zeigt es eindrucksvoll was mit einfachen und kostenfreien Tools im Netzwerk Umfeld möglich ist und schult zu guter letzt auch noch etwas das Linux KnowHow !

Auch Liebhaber bunter Windows Konsolen müssen nicht abwinken, denn der Raspberry bringt eine komplette, mit Maus bediente, grafische X Windows Oberfläche mit.

Feedback über sinnvolle Anwendungen zur Erweiterung dieses Tutorials per Forumsmail sind immer willkommen.

Natürlich kann man alle diese Tips auch auf einem "großen" Server umsetzen.

Die Hardware Basis für den Server ist, wie oben schon erwähnt, ein "All in One" System: der Raspberry Pi.

Der Raspberry Pi ist ein ca. 35 €uro preiswertes, komplett fertiges Mainboard wenn man so will, was alles an Bord hat inkl. CPU, RAM, Grafik usw. Man benötigt für den Betrieb lediglich eine SD_Flash_Karte wie sie in jeder Digitalkamera eingesetzt wird und ein simples Standard USB-Netzteil / Ladegerät mit 2,5 A und ein passendes Gehäuse.

Bestellt werden kann er inkl. Gehäuse und diverser Peripherie bei den üblichen Online Stores, Reichelt, Amazon, Watterrot usw.

Ein sehr interessantes Starterkit inkl. Gehäuse und LCD Touchpanel findet man bei AliExpress !

Zum Start ist wie erwähnt eine 4 oder 8 Gig (oder je nach Anwendung größere) Micro SD Flash Speicher Karte quasi als SSD erforderlich. Empfohlen ist 4GB und größer.

Die einfache Stromversorgung realisiert ein Standard_USB_Steckernetzteil mit min. 2 Amp. und einem Standard USB Micro-B Steckerkabel.

Auch ein USB Akku- oder Power_Bank macht den RasPi unabhängig von fester Stromversorgung z.B. im WLAN Umfeld zur Analyse doch dazu später mehr.

Mit einem Deluxe Gehäuse wie z.B. HIER kann er mit Kühlung und externer m.2 SSD auch zu einem verlässlichen Mini Server werden z.B. für die Anwendungen dieses Tutorials und noch vieles mehr.

Das Tutorial geht nicht im Detail auf die grundlegende Installation ein sondern setzt ein lauffähiges System voraus.

Die Grundinstallation ist aber auch für Laien kinderleicht, da es ein komplett fertiges Betriebssystem Image für den Raspberry gibt, was der Raspberry online lädt und selbst lauffertig installiert (NOOBS Image = "New Out Of The Box Software")

Die Installation ist mit wenigen Handgriffen erledigt:

Wer offline ein Image auf die SD Karte schreiben will geht so vor:

Unter Windows ist nur mit einem Tool wie z.B. dem bekannten Win32_Disk_Imager das vorher runtergeladene Raspian (Wheezy) auf die o.a. SD Karte zu schreiben.

In Stichworten sind die folgenden Schritte zu tun:

Dann...

Statt SD Karte kann man auch eine weitaus performantere mSata SSD Karte oder eine SATA SSD Platte verwenden.

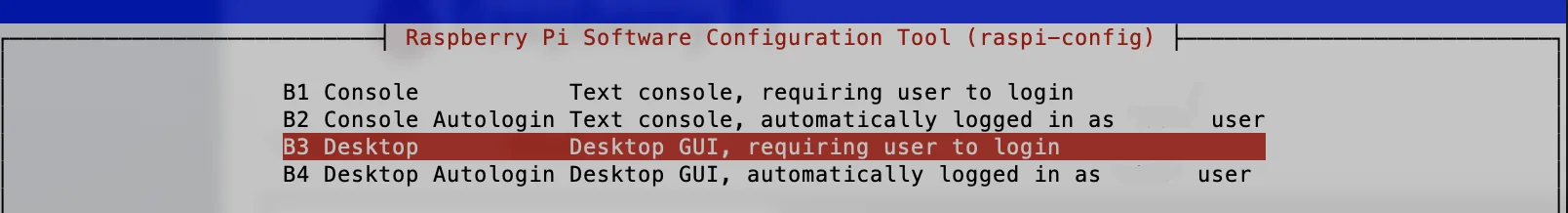

Nach dem allerersten Booten und Login (Default User und Passwort ist "pi" und "raspberry") landet man immer automatisch im Setup um das System einmalig auf seine Bedürfnisse anzupassen.

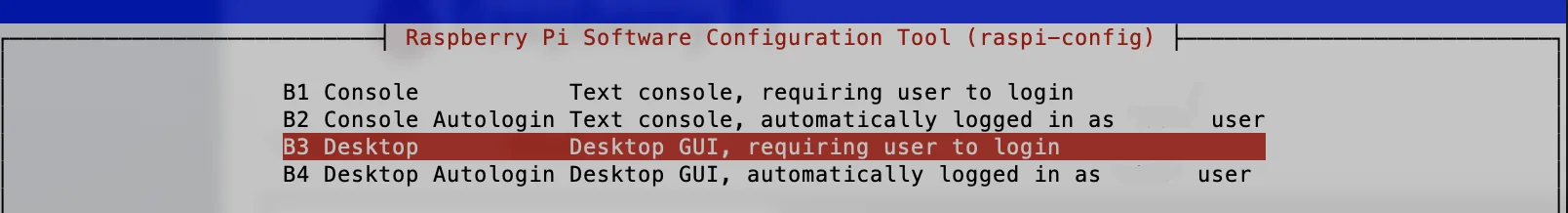

Greift man remote übers Netzwerk per SSH Terminal zu (z.B. Putty oder TeraTerm) muss man die Konfig manuell mit dem Kommando raspi-config starten.

Folgende wichtige Einstellungen sollte man im raspi Setup machen:

Anfänger oder Nutzer der grafischen Windows Oberfläche sollten hier besser mit "YES" antworten, da mancher sich oft besser in einer Windows ähnlichen grafischen Umgebung einfacher zurechtfindet.... wie immer Geschmackssache ?!

Nach dem Login kann man die Windows Oberfläche aber immer manuell mit dem Kommando start x aktivieren wer es will und wer sich auf einer grafischen Windows Oberfläche wohler fühlt.

Über die TAB-Taste kommt man auf die Schaltflächen "Select" und dann Finish um das Setup abzuschliessen und die Einstellungen zu sichern.

Die Frage bei "Finish" ob das System nun neu gestartet werden soll, bitte mit Yes beantworten und rebooten !

Alles findet man HIER noch einmal zum genauen Nachlesen.

Entweder bootet der Pi nun gleich in eine grafische Windows Oberfläche sofern man dies oben eingestellt hat oder tut dies nach Eingabe des Kommandos start x. Nach dem Booten kann man erste Tests mit Ping usw. machen.

Wichtig ist die DHCP IP des Raspberrys im Netz !

Diese wird mit dem Kommando ifconfig angezeigt oder auch in der Bootmessage !

Damit kann man sich ebenso mit bekannten Terminal Tools wie PuTTY oder TeraTerm und WinSCP (File Transfer) mit dem Pi bequem über das Netzwerk verbinden. Windows Nutzern sollten diese Tools installieren. Apple Mac und Linux haben das von Haus aus mit an Bord.

Auch ein remoter grafischer Login ala RDP ist mit VNC möglich, dazu später mehr. Der RasPi muss also nicht zwingend angeschlossen an Tastatur, Maus und Bildschirm werkeln.

Login dann mit Usernamen "pi" und dem oben vergebenen Password.

Jetzt ist ein guter Zeitpunkt gekommen das System auf den aktuellsten Software Stand zu bringen !

Ein funktionierender Internet Zugang ist dafür erforderlich, da die Updates online nachgeladen werden ! Der Pi holt sich seine IP und Gateway per DHCP im Netz (Default) sollte also in einem Heimrouter Netz immer gleich Online sein.

Ein Ping z.B. auf www.heise.de oder 8.8.8.8 im Terminal sollte eine Antwort bringen und zeigt an ob der Internet Zugang auch sauber funktioniert. (Stop des Ping mit<ctrl> c )

Nach dem Logon mit User "pi" und "sudo su" um Root User (Administrator) zu werden, erledigen das Update die beiden folgenden Kommandos:

apt update

und

apt dist-upgrade

Die man nun am Eingabeprompt eingibt und sich eine Tasse Kaffee holt, denn zum Update braucht der Raspberry etwas. Man kann ihm dabei zusehen.

An dieser Stelle noch einmal ein wichtiger Hinweis für alle Linux Anfänger und um Installationsfrust zu vermeiden:

Alle Installationen der Software Pakete und deren anschliessende Konfiguration führt man generell IMMER als Root User (Administrator) aus !!

Dazu ist immer ein "sudo su" vorher einzugeben ! Erst danach werden dann als Administrator die apt get... Kommandos und die Anpassungen der Konfig Dateien mit dem nano Editor ausgeführt !!

Ein weiterer Hinweis betrifft die Anpassungen der hier beschriebenen Konfigurationen. Bei Linux oder unixoiden Betriebssystemen im Allgemeinen wird das auch zunehmend über grafische Tools gemacht aber eine Vielzahl von Finetuning Parametern werden in einfachen Text Dateien, sprich Konfigurationsdateien gemacht.

Ein wenig Übung mit einem simplen Text Editor kann also nicht schaden.

Der RasPi hat z.B. den nano Editor an Bord. Ein sehr einfacher Text Editor der hier im Tutorial zum Anpassen der Konfig Dateien benutzt wird und über die Cursor (Pfeil) Tasten gesteuert wird. <ctrl> o und <ctrl> x sichert die Datei und speichert sie.

cat <dateiname> oder less <dateiname> zeigt z.B. den Inhalt dieser Dateien an. Die wichtigsten Steuerkommandos des Editor zeigt er selber unten in einer Hilfszeile.

Es ist also sinnvoll als Anfänger sich mit ein paar nano Übungen etwas sattelfest zu machen mit dem Editor, da es die Handhabung sehr erleichtert.

Sehr bequem ist auch der remote Zugang via Netzwerk auf den RasPi. Das erspart einem den Anschluss von Monitor und Tastatur und man kann den RasPi irgendwo ins Netzwerk hängen sei es per LAN oder auch WLAN. Mit einem USB Akku- oder Power Pack ist man so auch vollkommen Kabel unabhängig wer dies möchte.

Dazu nutzt man die klassischen freien SSH Terminal Programme Putty oder TeraTerm um per SSH den RasPi zu erreichen. Zum Kopieren von Dateien zu Windows Rechneren bietet sich das oben bereits erwähnte WinSCP an.

Apple Mac und Linux User nehmen hier wie immer Bordmittel z.B. ssh mit ssh username@<raspi_ip>oder z.B. das Terminal Programm ZOC.

Natürlich lässt sich auch die grafische Windows Oberfläche des RasPi mit VNC oder Windows RDP (xrdp) fernbedienen.

Wie das remote über das Netzwerk geht erklärt das Tutorial später nach dem Netzwerk Kapitel.

Fertig der grauen Theorie... !

Nun geht es endlich daran den Management Server für den Netzwerk Einsatz zu konfigurieren und fit zu machen...!

⚠️ Anmerkung vorweg:

In der aktuellen Raspberry Pi OS Version "Bookworm" ist der Network-Manager aktiv. Im Lite Image ohne GUI erledigt das Tool nmtui die IP Adressierung und WLAN Einrichtung. Mit GUI macht man es über das grafische Interface.

Die alte Option über systemd und die dhcpcd.conf Datei kann beigehalten werden wenn dies in in raspi-config entsprechend gesetzt wurde.

Das Tutorial wird schrittweise auf die neuen Konfig Optionen angepasst.

Nach dem Booten und mit angeschlossenem LAN Kabel holt der Pi sich im Default automatisch eine IP Adresse von einem im Netz vorhandenen DHCP Server, üblicherweise also vom Router oder Server DHCP.

Wer mit der DHCP Adresse leben kann oder den Pi an wechselnden Standorten betreibt, belässt es bei der Default DHCP Einstellung.

Sinnvoll und besser ist, für einen festen stationären Server, aber immer eine feste, statische IP Adresse !

Dies geschieht wie oben schon gesagt ohne GUI über das nmtui Kommando.

Die alte Version über die dhcpcd.conf Datei wird hier als Option kleingedruckt beibehalten.

Mit sudo su macht man sich zum Root User (Administrator) um die Konfig Dateien bearbeiten zu können.

Man editiert dort die Datei dhcpcd.conf im Verzeichnis /etc mit einem Editor wie z.B. nano. Man beachte hier das "c" im Dateinamen für den DHCP Client !! dhcpd konfiguriert den DHCP Server der in einem späteren Kapitel behandelt wird.

Das Kommando lautet nano dhcpcd.conf

Das dort aufgeführte eth0 Interface ist das Onboard LAN Interface.

Es bietet sich hier an das Interface im DHCP Modus zu belassen um immer dynamisch eine IP zu bekommen. Ist kein DHCP Server erreichbar, kann man eine feste statische Fallback Adresse bestimmen:

Wer kein Fallback möchte um Server like eine feste statische IP Adresse zu vergeben geht folgendermaßen vor:

Eine feste statische IP bekommt man aber auch über eine Reservierung via Mac Adresse des RasPis in einem ggf. vorhandenen DHCP Server im Netz.

Router wie die FritzBox u.a. supporten sowas im DHCP Setup. Die Mac Adresse das RasPi LAN Ports erfährt man mit dem Kommando ifconfig.

Danach rebootet man das System mit dem Kommando reboot. Nach dem Reboot gibt ein Ping auf die IP Adresse 192.168.1.222 eine positive Antwort und ebenso kann man den Pi mit Putty nun wieder über diese IP per SSH erreichen.

Damit der Pi auch mit seiner statischen IP Adresse einen DNS Nameserver erreichen kann und Namen auflösen kann, muss man zusätzlich die Datei /etc/resolv.conf wie oben editieren und hier folgende Änderung machen:

domain meinedomain.internal

search meinedomain.internal

nameserver 192.168.1.1

Die Nameserver IP Adresse wird hier also auf den lokalen Router (Beispiel) oder die des lokalen DNS Servers im Netz angepasst. (Die Domain netz.intern hier im Beispiel ist natürlich durch die eigene Domain zu ersetzen !)

Ein wiederholter Ping z.B. auf www.heise.de sollte dann das folgende Ergebnis haben:

root@raspberry:/etc# ping www.heise.de

PING www.heise.de (193.99.144.85): 56 data bytes

64 bytes from 193.99.144.85: icmp_seq=0 ttl=247 time=51.774 ms

64 bytes from 193.99.144.85: icmp_seq=1 ttl=247 time=52.305 ms ...usw.

(Stop mit ctrl-c )

Die gesamte Prozedur ist HIER noch einmal visuell zu sehen.

Auf exakt diese Weise lassen sich auch USB basierte Ethernet Adapter wie z.B. DIESER oder auch solche mit Gigabit_Ethernet als 2ten Ethernet Port (eth1) betreiben.

Weitere Adapter werden vom Betriebssystem automatisch erkannt und eth1, eth2 usw. nummeriert. WLAN Adapter ebenso. Ein ifconfig zeigt immer die erkannten Interfaces.

Jeder Adapter arbeitet per Default im DHCP Client Mode, zieht sich also automatisch eine IP Adresse.

Möchte man zusätzlichen Adaptern wie z.B. eth1 statische IP Adressen vergeben mit oder ohne Fallback verfährt man identisch zur obigen Beschreibung in der Datei /etc/dhcpcd.conf

Natürlich ist auch hier DHCP Server Mode möglich, sprich das der RasPi selber als DHCP Server für die Interfaces agiert.

Der DHCP Server Betrieb mit dem RasPi beschreibt ein eigenes Kapitel unten in diesem Tutorial.

Mit mehreren Netzwerk Adaptern kann der RasPi auch als Router arbeiten. Dazu später mehr.

Oft besteht der Wunsch den Raspberry Server statt mit umständlichem LAN Kabel einfach mobil in ein bestehendes WLAN zu hängen.

Der aktuelle RasPi 3 hat dazu gleich WLAN onboard ebenso wie Bluetooth.

Bei den älteren Modellen ist es sehr einfach und schnell erledigt mit einem kleinen WLAN_USB_Stick.

Ein guter Tip sind die USB Adapter von TP-Link die optimale Sende- und Empfangsoptionen haben (nicht nur für den RasPi) durch die externe Antenne, die auch über die SMA Buchse externe Antennen für Richtfunkstrecken supportet.

Am allereinfachsten erledigt man den WLAN Zugang mit dem Tool wpa_gui, was man über die grafische Oberfläche einfach mit Start -> Internet -> wpa_gui anklickt oder auch oben in der Taskleiste sieht mit dem typischen WLAN Symbol. WLANs werden automatisch erkannt.

Das Tool ist selbsterklärend, und speichert die angegebenen WLANs dauerhaft, so das der Raspberry sich auch nach einem Reboot wieder automatisch mit ihnen verbindet.

Wichtig hier wie immer den RasPi mit raspi-config in die richtige WiFi Regulatory Domain (DE=Deutschland, AT=Österreich, CH= Schweiz usw.) zu setzen. Ohne diesen landesspezifischen WiFi Parameter sendet der RasPi nicht !

Wer einen Headless RasPi betreibt oder einen RasPi Zero, also einen OHNE Display, Tastatur und Maus, und diesen automatisch mit einem vorhandenen WLAN verbinden möchte, kann dies auch sehr einfach tun.

Dazu erzeugt man mit einem Editor eine Text Datei mit dem Namen wpa_supplicant.conf mit folgendem Inhalt:

Und kopiert diese Datei einfach in das Verzeichnis /boot auf der Flashkarte des RasPi's.

Das /boot Verzeichnis ist FAT32 formatiert, kann also von jedem Betriebssystem per Kartenleser gelesen werden. Man kann die Datei auf einem Windows Rechner erstellen, und dann kopiert diese dann ins Zielverzeichnis /boot. Es empfiehlt sich einen modernen Editor wie [Notepad++ ] zu verwenden der NICHT die Windows üblichen CR-LFs am Zeilenende addiert !)

Dann steckt man die SD Karte in den RasPi, bootet und der RasPi bucht sich automatisch mit den o.a. Daten ins WLAN ein.

Für den Headless Mode sollte dann auch zwingend zusätzlich eine leere Datei mit dem Namen "ssh" (ohne "") ebenfalls in das Verzeichnis /boot kopiert werden, damit der SSH Server für den remoten Zugriff (PuTTY etc.) aktiviert wird.

Das WLAN Passwort ungeschützt in eine Konfigurations Datei wie der obigen zu sichern ist nicht wirklich sicher aber keine Sorge... der Pi hat gleich ein Tool an Bord um das geschützt einzugeben.

Das Kommando heisst wpa_passphrase. Man gibt also ein:

wpa_passphrase <ssid> <wlan-passwort>

Am Beispiel eines WLANs mit dem Namen (SSID) "Bitschleuder" und dem WLAN Passwort "Geheim123" sieht das dann so aus:

root@raspberry:/etc# wpa_passphrase Bitschleuder Geheim123

Der Konfig Eintrag des Passwortes in der Datei wpa_supplicant.conf ändert sich dann entsprechend:

network={

ssid="Bitschleuder"

psk=01b035e084c87e1a3e348e6fbb4783202b145950789c691687ee0a6f71584e8b

key_mgmt=WPA-PSK

}

Mit dem network {...} Parameter kann man zudem weitere WLAN Netze definieren mit denen sich der RasPi verbindet sollten diese in Reichweite sein.

Sinnvoll ist zusätzlich den Energiespar Modus am WLAN Interface abzuschalten, ansonsten verliert man bei WLAN angebundenen RasPis nach einiger Zeit die Möglichkeit von außen zuzugreifen.

In die Datei /etc/network/interfaces trägt man dazu am Ende folgendes ein:

(Bei anderen Boards wie dem Orange Pi wird das über den Network Manager Dienst gesteuert. Infos dazu HIER )

Danach rebootet man das System (shutdown -r now) und kann nun wahlfrei den LAN oder WLAN Port benutzen.

Ein ifconfig Kommando zeigt analog zu Windows ipconfig die finale Interface Konfig an, inklusive der IP Adressen.

Die IP Adress Anpassung macht man dann wieder in der Datei /etc/dhcpcd.conf.

Natürlich kann man sich mit dem RasPi auch ganz ohne ein bestehendes Access Point basiertes WLAN mit einer sog. "Ad Hoc" Punkt zu Punkt Verbindung direkt koppeln. Z.B. mit Laptop, Smartphone oder Pad.

Dazu editiert man die Datei /etc/network/interfaces dann folgendermaßen:

iface wlan0 inet static

address 192.168.222.1

netmask 255.255.255.0

wireless-mode ad-hoc

wireless-channel 5

wireless-essid RasPi

auto wlan0

Hierbei ist zu beachten das das verbindende Gerät ebenfalls auf Ad Hoc Modus eingestellt sein muß, was aber meist automatisch passiert. Eine IP Adresse muss statisch im gleichen IP Netz vergeben werden (hier 192.168.222.x).

Der Raspberry Server lässt sich mit seinem onboard WLAN oder auch externem WLAN Stick selber als sehr flexibler, eigenständiger WLAN Accesspoint betreiben auf dem sich WLAN Clients anmelden und verbinden können:

Dazu installiert man mit

apt install hostapd

die Accesspoint Software "hostapd" und editiert wieder die interfaces Datei mit einer statischen IP (AP Betrieb geht ausschliesslich mit statischer IP) auf dem wlan0 Interface (z.B. 10.0.0.1 /24) und passt dazu mit dem Editor die Konfigurationsdatei etc/default/hostapd an, indem man dort die Zeile

DAEMON_CONF="/etc/hostapd/hostapd.conf"

entkommentiert durch Entfernen des "#" am Zeilenanfang bzw. die Pfadangabe der Konfig Datei zwischen die "" einfügt.

Mit dem nano Editor legt man dann mit nano hostapd.conf im Verzeichnis /etc/hostapd/ die Konfigurations Datei "hostapd.conf" zum Einstellen der AP Parameter an, mit folgendem Inhalt den man per cut and paste übertragen kann:

Sollte es wider Erwarten Probleme mit der o.a. Konfig geben kann man auch erstmal eine absolute Minimalkonfig mit offenem AP ausprobieren:

SSID Name und WLAN Passwort (wpa_passphrase) und ggf. das Land passt man hier seinen individuellen Wünschen und Gegebenheiten an.

Danach startet man wie gewohnt unter /etc/init.d den Accesspoint mit ./hostapd restart neu.

Falls der hostapd das mit einem "[FAIL] Starting advanced IEEE 802.11 management: hostapd failed!" quittiert, ist das meist ein Indiz dafür das dem Interface wlan0 vergessen wurde eine statische IP Adresse (siehe oben) zu geben !

Nun kann man z.B. mit einem kostenfreien WLAN_Scanner (Windows, Mac, Android) seinen "Rasberry Accesspoint" auf dem WLAN Funk Kanal 3 senden sehen und sich mit ihm verbinden wie mit einem klassischen WLAN AP oder WLAN Router.

Sehr praktisch wenn man in Verbindung z.B. mit dem unten beschrieben seriellen Terminal im lauten und kalten Rechenzentrum einen Switch oder Router über die serielle Konsole konfigurieren muss, was man nun bequem im ruhigen und warmen Vorzimmer entspannt per WLAN machen kann...

Andere Optionen sind WLANs zu routen oder IP Netze mit einem Raspberry zu verbinden ob mit VPN oder ohne. Mit dem u.a. Quagga Tool lässt sich das sogar mit dynamischen Routing Protokollen machen.

Natürlich möchte man nicht jedem WLAN Client, der sich mit dem Rasberry Accesspoint verbindet, immer eine statische IP per Hand konfigurieren.

Keine Bange, das muss auch nicht sein, denn das übernimmt für ein DHCP Server den man mit

apt install dnsmasq

installiert und dessen Konfig Datei /etc/dnsmasq.conf man editiert und seiner gewünschten IP Adressierung anpasst. Ganz am Ende der datei fügt man mit dem nano Editor die folgenden Zeilen ein:

Wie bereits gehabt, startet auch ./dnsmasq restart unter /etc/init.d den DHCP Server neu mit unserer Konfiguration und vergibt nun den WLAN Clients eine IP dynamisch beim Verbinden mit dem Raspberry Accesspoint.

(Achtung: Stadische IP am WLAN Port muss zum DHCP Bereich passen. Hier 10.0.0.x)

Möchte man einen DHCP Server fürs LAN lässt sich das nach dem selben Muster mit dnsmasq natürlich auch für weitere Netzwerk Interfaces bzw. IP Netze am Raspberry machen.

Alternativ kann man das natürlich auch mit dem unten im DHCP Kapitel beschriebenen ISC-DHCP Server realisieren. Welchen man letztlich nimmt ist wie immer Geschmackssache.

Konfigurationshinweis !:

Zu Recht kam unten in den Beitragsthreads der Hinweis eines Lesers das der LAN Port und der WLAN Port hier 2 getrennte IP Netze sind !

Man MUSS also zwangsweise ein IP Forwarding (Routing) im RasPi aktivieren, möchte man vom WLAN z.B. über einen Internet Router der am LAN angeschlossenen ins Internet.

Dazu muss im RasPi das IPv4 Forwarding mit #net.ipv4.ip_forward=1 in der Datei /etc/sysctl.conf aktiviert werden, indem man das Kommentarzeichen "#" vor dieser Zeile mit einem Editor entfernt und rebootet.

Die Trennung der Netze hat aber große Vorteile, da man mit der iptables Firewall zusätzliche Optionen hat den WLAN Traffic zu kontrollieren und zu filtern. Zusätzlich wird das WLAN nicht durch den gesamten Broad- und Multicast Traffic des LAN Ports belastet.

Wer das nicht möchte und den LAN und WLAN Port lieber zusammen in einem gemeinsamen IP Netz haben möchte, der konfiguriert eben schlicht und einfach beide Ports LAN und WLAN über eine Netzwerk Brücke (Bridging) zusammen. Das klappt mit den folgenden Kommandos:

brctl addbr bridge0

brctl addif bridge0 eth0

brctl addif bridge0 wlan0

ifconfig eth0 0.0.0.0

ifconfig eth1 0.0.0.0

ifconfig bridge0 10.0.0.1

ifconfig bridge0 up

Will man hier auch den dnsmasq laufen lassen muss man dort natürlich das Interface mit interface=bridge0 entsprechend in der Konfig Datei umsetzen !

Achtung aber wer im LAN noch einen weiteren DHCP Server betreibt !!

Dadurch das LAN und WLAN Port nun per Netzwerkbrücke verbunden ist, vergibt der dsnmasq damit auch im LAN IP Adressen dynamisch so das es beim Bridging hier zum IP Adresschaos kommen kann durch 2 konkurrierende DHCP Server.

In der Regel ist im LAN ein DHCP Server vorhanden (Router, Server etc.) so das der dnsmasq in so einer Bridge Konstellation dann überflüssig ist und deaktiviert werden sollte. Ein weiterer Grund der für das Routing spricht bei dem diese Gefahr nicht besteht.

Noch ein Punkt zur Kanalwahl. Bei USB Sticks ist oft die Regulatory Domain falsch so das einzelne Funkkanäle in Europa blockiert sind oder bei Dual Radio Sticks im 5Ghz Bereich DFS deaktiviert ist.

Wer hier auf Nummer sicher gehen willt setzt beim Booten nochmal explizit die Länder Domain.

Dazu editiert man die Datei /etc/rc.local und fügt die Zeile iw reg set DE hinzu. Das setzt die Reg.Domain auf Deutschland. (AT bzw. CH für Österreich, Schweiz gem. ISO 3166: de.wikipedia.org/wiki/ISO-3166-1-Kodierliste )

Weitere Infos zur WLAN Integration des RasPis auch auf der Raspberry Foundation Website:

raspberrypi.org/documentation/configuration/wireless/access-poin ...

Wichtiger Hinweis zum Edimax Mini USB Stick "nano" und hostapd !:

Benutzer des Raspberry 1 und 2 die den bekannten, preiswerten Edimax "nano" WLAN USB Stick einsetzen wie es ihn z.B hier gibt und der in vielen RasPi WLAN Tutorials und HowTos erwähnt wird, werden sicher frustriert festgestellt haben das der hostapd damit so "out of the box" nicht zum Laufen zu bringen ist.

Es gilt wie gesagt einzig NUR in der Kombination mit hostapd. Als WLAN Client funktioniert dieser Stick problemlos mit Bordmitteln.

Die Gründe dafür würden den Rahmen dieses Tutorials sprengen. Die Lösung aber diese beiden doch noch für den hostapd Betrieb zu verheiraten ist aber kinderleicht, man muss den hostapd Quellcode nur selber übersetzen. Klingt schwer ist aber einfach und schnell erledigt:

Wie das geht beschreibt ein sehr gutes Tutorial HIER !

Wenn man es so umsetzt funktioniert der hostapd Accesspoint auch fehlerlos mit dem Edimax nano WLAN Stick !

Wer sich das nicht antun möchte wählt einen anderen USB Stick z.B. von TP-Link usw. die allesamt fehlerlos auch mit hostapd ohne Klimmzüge laufen.

Mit dem aktuellen Raspberry Pi 3 ist es eh Historie, denn der hat bekanntlich sein WLAN gleich mit an Bord.

Wer etwas hinter die Kulissen seines oder anderer Netzwerke sehen möchte kann das mit vielen freien Tools recht einfach realisieren. Als Beispiel sei hier die bekannte Aircrack-ng Suite genannt für die WLAN Analyse bzw. nmap als Klassiker.

Um das Aircrack Packet zu installieren müssen zuerst ein paar Zusatzpakete installiert werden und die Suite selber übersetzt werden, da sie nicht Teil des Raspian Repositories ist. Das ist aber schnell gemacht mit den folgenden Schritten:

apt install iw sysfsutils autoconf automake libtool pkg-config libnl-3-dev libnl-genl-3-dev libssl-dev libsqlite3-dev libpcre3-dev ethtool shtool rfkill

Installiert alle nötigen Komponenten.

Dann lädt man den aktuellen Aircrack Source Tarball hier herunter ins Verzeichnis /home/pi mit dem Kommando

und entpackt es als Root User (sudo su) mit: tar xvfz aircrack-ng-1.5.2.tar.gz

Danach wechselt man in dieses Verzeichnis:

cd aircrack-ng-1.2

und übersetzt dann das Aircrack Paket mit:

autoreconf -i

./configure --with-experimental

make

make install

Ist das sauber durchgelaufen lädt man mit (sudo) airodump-ng-oui-update noch die aktuellen OUI Dateien dazu. Fertig !

Mit iwconfig prüft man nun ob ein erkannter WLAN Adapter vorhanden ist und ob dieser Monitor fähig ist zeigt das Kommando airmon-ng check.

Hilfreich ist es hier das WLAN Interface aus der Datei /etc/network/interfaces auszukommentieren mit "#" damit nicht andere Prozesse es blockieren für das WLAN Sniffing.

Das Kommando airmon-ng start wlan0 bringt nun den WLAN Adapter in den Monitor Modus (wie oben zu sehen) und erzeugt ein Monitor Interface wlan0mon in das man weitere Kommando Tools wie z.B. Kismet einklinken kann. iwconfig verifiziert das wieder:

Achtung: Ganz wichtig ist hier das der Adapter bei der Eingabe von iwconfig "Mode:Monitor" anzeigt, ansonsten funktioniert die Datenanalyse nicht ! Der Adapter muss dafür im Monitor Modus sein.

Mit dem airmon-ng start Kommando sollte das eigentlich automatisch geschehen aber manche USB Adapter sind etwas zickig dabei.

Keine Sorge, man kann mit den iwconfig Kommandos das immer manuell in der folgenden Reihenfolge fixen.

Ggf. sind dazu mit apt install wireless-tools noch die entsprechenden WLAN Tools zu installieren und gibt die Kommandos in der folgenden Reihenfolge ein:

airodump-ng wlan0mon zeigt dann z.B. sämtliche empfangbaren WLAN Accesspoints inklusive ihrer BSSIDs und aller mit diesen APs assoziierten WLAN Clients an und zwar im gesamten WLAN Band !

airbase-ng -e "Hier freies WLAN" -c 2 wlan0mon

Gaukelt z.B. einen unverschlüsselten Accesspoint allen WLAN Clients auf Kanal 2 vor, den man mit einem der zahllosen WLAN Sniffer wie z.B. inSSIDer sehr schön sehen kann. (Die aktuelle Version ist jetzt leider kostenpflichtig !)

Eine gute freie Alternative für ein Windows WLAN Scan Tool ist WLAN-Scanner gleich onboard !

Der zusätzliche Parameter -Z 4 im o.a. Kommando macht ihn zu einem WPA-2 AP.

Ersetzt man diesen Parameter mit einem -A ,wird ein Ad Hoc Client vorgegaukelt.

aireplay-ng -0 4 -a 00:12:34:56:78:22 -c 98:76:54:32:10:11 wlan0mon ärgert den Nachbarn und schmeisst z.B. den WLAN Client mit der Mac Adresse 98:76:54:32:10:11 vom Access Point mit der Mac 00:12:34:56:78:22 runter und erzwingt eine Neuanmeldung des Clients.

Man kann diese Aircrack Funktion ebenfalls nutzen um ungeliebte Gäste aus seinem und allen anderen WLANs auszuschliessen wie z.B. HIER in einem einfachen Skript, das Google Glass Träger aus jedem WLAN verbannt !

Wenn man die Mac Adressen dort im Skript entsprechend anpasst, kann man natürlich auch andere Hersteller Endgeräte aus seinem und fremden WLAN Netzen erfolgreich fernhalten.

Eine weitere gefährliche Unart von allen WLAN Profilen in OS aller Art ist, das sie im Hintergrund immer weiter versuchen sich mit einem einmal gespeicherten WLAN Profil zu verbinden und das auch wenn dieses WLAN gar nicht mehr erreichbar ist.

Sprich: WLAN Clients suchen weiter immer aktiv nach WLAN Namen mit denen es einmal verbunden war. Siehe auch die aktuelle Problematik bei Android hier.

Anhand dieser sog. Probe Requests kann man dann schnell rausbekommen wo z.B. der Nachbar oder Kollege usw. sich mit dem WLAN Client oder dem Smartphone so alles anmeldet und angemeldet hat und damit aufgehalten hat !

Wie bekommt man das raus...? Auch hier zeigt airodump-ng wlan0mon diese Requests an:

Unten kann man unter "Probes" sehen welche Endgeräte nach vorher verbundenen WLANs suchen. (Hier im Beispiel "Biergarten_M")

Details zum airodump Kommando hier.

Wer es etwas genauer will installiert mit apt install horst ein gutes WiFi Scan Tool für die Kommandozeile:

Danach startet man horst mit horst -i wlan0mon

Das Tool ist selbsterklärend mit der Befehlszeile am unteren Ende. Wichtig hier ist die "C" Taste (Channel) den man unbedingt auf Automatically change channel Modus setzen sollte wenn man das gesamte WiFi Netz untersuchen möchte.

Natürlich geht das auch direkt mit dem GUI, wer die grafische X Windows Oberfläche auf dem Pi laufen hat oder ihn mit VNC oder XRDP fernbedient und zusätzlich den Wireshark dort mit apt install wireshark installiert hat.

Dazu geht man dann folgendermaßen vor:

airmon-ng start wlan0 startet wieder den Monitor Mode und legt das Monitor Interface wlan0mon im Monitor Mode an sofern noch nicht aktiviert.

Man startet den Wireshark im GUI und wählt das Interface wlan0mon aus und klickt Start bzw. die grüne "Rückenflosse".

Der Wireshark zeigt jetzt sämtlichen WLAN Traffic im Empfangsbereich an und deshalb ist es zwingend einen Display Filter aufzusetzen, der nur die gewünschten Probe Requests aus den mitgeschnittenen WLAN Daten rausfischt.

Man stoppt den "Kabelhai" wieder und in das obige Fenster "Filter" gibt man dann folgenden String: wlan.fc.type_subtype eq 4 ein und klickt auf Apply.

Et voila... nun werden nur noch die verräterischen Probe Requests angezeigt.

Ein etwas verbessertes Ergebnis erreicht man mit iwconfig mon0 channel 6 wenn man den Adapter auf den WLAN Mittenkanal 6 setzt.

So kann man auch sehr leicht herausfinden ob die eigenen WLAN Geräte gelernte WLAN Netze ausposaunen und so anderen Rückschlüsse auf ein eigenes Bewegungsprofil mit dem Smartphone bieten !

Die weiteren grundlegenden Kommandos zum Analysieren bzw. Sicherheitscheck des WLAN Netzes werden im Aircrack_Guide oder Wardrive_Enzyklopädie beschrieben.

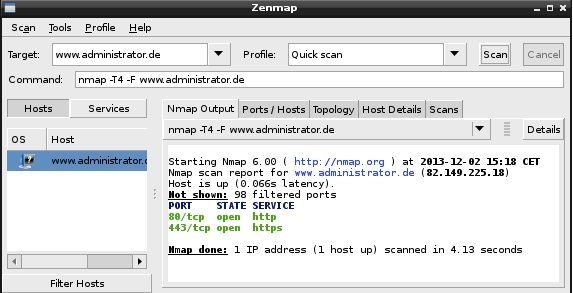

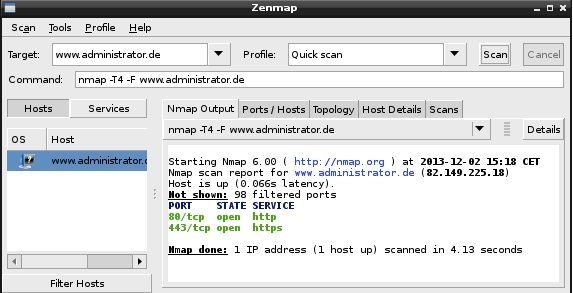

Eines der klassischen Tools zum Analysieren eines LANs (und auch WLANs) ist das bekannte NMAP.

Die erforderlichen Pakete installiert man mit

apt install nmap zenmap

Wobei "zenmap" die grafische Oberfläche für nmap ist, die man auch bequem via XRDP (Windows RDP) oder VNC fernbedienen kann. (Siehe auch Tightvnc Server Installation hier im Tutorial Kapitel 3)

Startet man Zenmap und befindet sich z.B. im Netzwerk 192.168.0.0/24 tippt man das als lokales Netzwerk ein und mit einem Klick auf "Quick Scan" führt nmap einen Scan des gesamten Netzes und seiner Hosts aus.

Im linken Bereich sieht man die Hosts und auf welchen TCP/UDP Ports diese antworten.

(Real Life Scan auf administrator.de (Sorry Frank ))

))

Sehr aufschlussreich ist auch das eigene Netzwerk zuhause. WER also dort im eigenen Heimnetz so alles unbemerkt mit dem Internet kommuniziert, wie z.B. PCs, Smart TVs die heimlich nach Hause telefonieren und Fernsehgewohnheiten an Sender und Hersteller übermitteln, aber auch andere Dinge die man nicht wirklich in der großen weiten Welt haben will und schon gar nicht auf sozialen Netzen !

nmap -sP 192.168.1.* (IP Adresse an eigenes Netz anpassen)

liefert schnell einen Überblick welche Hosts von welcherm Hersteller im eigenen Netz gerade aktiv sind.

Jetzt bemüht man das Tool Ettercap auf dem RasPi der diese heimlichen "Spione" im Nu entlarvt.

Das Tool ist mit apt install ettercap-text-only schnell installiert. (Wer es grafisch mag installiert mit apt install ettercap-graphical die Grafik Variante).

Ettercap kann unter anderem ein ARP Spoofing ausführen und im gesamten Netzwerk z.B. allen anderen Teilnehmern den Internet Router vorgaukeln ohne diese anzufassen. Es leitet so den gesamten Traffic ins Internet über sich selber und sieht sich den Traffic dabei an.

In einem Netzwerk mit der IP Adresse 192.168.1.0 /24 wo der der DSL/Kabel Internet Router die IP Adresse 192.168.1.1 hat, erreicht man das mit dem Kommando:

ettercap -T -M arp:remote /192.168.1.1/ / /

Will man die Kommunikation von ganz bestimmten Endgeräten im Netzwerk (z.B. dem Host 192.168.1.100) mit dem Internet belauschen lautet das Kommando:

ettercap -T -M arp:remote /192.168.1.1/ /192.168.1.100/

Man kann hier auch mehrere Endgeräte IP Adressen angeben. Die man Page "man ettercap" und diverse Tutorials im Internet haben weitere Beispiele. Meist ist man sehr erstaunt WAS alles so unverschlüsselt "nach Hause telefoniert" bzw. ins Internet geht wenn man es nicht im Router blockt.

Die einfachste Massnahme ist an solchen Geräten wie Fernseher usw. einfach keine Gateway IP einzustellen um den Spuk sicher abzustellen.

Mit apt install driftnet installiert man ein "grafisches" tcpdump. Leitet man den Netzwerktraffic mit Ettercap wie oben entsprechend um und startet driftnet -i eth0 kann man in einem X Window Fenster alle Bilder und Grafiken sehen die ein Client überträgt. Driftnet fischt diese aus dem umgelenkten Datenstrom.

ist quasi ein "Schrotschuss" der das gesamte Netz umlenkt.

apt install dsniff installiert weitere Analyse Tools um den auf den RasPi umgelenkten Datenstrom zu untersuchen. urlsnarf extrahiert z.B. alle HTTP Anfragen aus diesem umgelenkten Datenstrom.

Ein zusätzliches hilfreiches Tool ist fing das man für den RasPi hier herunterladen kann:

overlooksoft.com/getfing4arm

Ein dpkg -i overlook-fing-2.2.deb installiert es. fing --help zeigt die Kommandosyntax. Der alleinige Aufruf von fing zeigt alle aktiven Mac- und IP Adressen im Netz.

Es ist quasi ein Schweizer Taschenmesser, das alle Geräte eines Netzes inklusive ihrer Ports und Namen aufspürt.

Weitere Tools wie Wireshark, tcpdump,arpspoof usw. komplettieren das Toolset zur Netzwerkanalyse.

Eine Plug and Play Sniffer Probe zum Einschleifen ins LAN Kabel findet man z.B. HIER beschrieben.

Um den RasPi mit Wireshark als Sniffer Bridge mit 2 Ethernet Ports zu betreiben konfiguriert man auf der Konsole mit den folgenden Kommandos eine Bridge zw. den 2 Ports:

ifconfig eth0 -arp promisc 0.0.0.0 up

ifconfig eth1 -arp promisc 0.0.0.0 up

brctl addbr br0

brctl addif br0 eth0

brctl addif br0 eth1

ifconfig br0 -arp promisc 0.0.0.0 up

Wer den RasPi remote über das Bridge Interface erreichen möchte z.B. wenn man via RDP oder VNC Verbindung sniffert, kann man die letzte Zeile auch in ifconfig br0 -arp promisc dhcp up ändern. Der RasPi zieht sich dann eine IP per DHCP. Eine statische IP ist hier natürlich auch möglich !

Natürlich supportet der Raspberry auch die VLAN Integration mit VLAN Tagging (802.1q) auf seinen Interfaces. Dabei ist es egal ob man das eingebaute Ethernet Interface dafür benutzt oder z.B. eins mit einem zusätzlichen USB-Ethernet Adapter.

Die einfache Installation beschreibt ein separates Forentutorial

Die RasPi VLAN Konfig lehnt sich dabei an das VLAN_Servertutorial hier im Forum an, das die weiteren Details beschreibt.

Die dazu korrespondierende VLAN Switchkonfiguration für gängige LAN Switchmodelle beschreibt ein entsprechendes VLAN_Switchtutorial hier im Forum.

Zusätzlich behandelt es wie das IP Routing (Forwarding) global auf dem Raspberry oder Linux/Windows allgemein aktiviert wird. (Entkommentieren der Zeile #net.ipv4.ip_forward=1 in der Datei /etc/sysctl.conf).

Der RasPi kann damit problemlos auch als externer VLAN Router eingesetzt werden der zwischen VLAN IP Netzen routet !

Wie das mit der bordeigenen nftables Firewall und NAT (Adress Translation) klappt zeigt ein NAT Forenthread zu dieser Thematik.

Wem die 100 Mbit Bandbreite des Raspberrys nicht genügen, kann natürlich auch Link Aggregation bzw. Teaming mit 2 Netzwerkadaptern machen um so die Kapazität der Bandbreite zu erhöhen. Da der Raspberry nur einen Adapter onboard hat benötigt er zusätzlich einen weiteren USB-Ethernet Adapter wie z.B. diesen. Praktisch ist auch einer mit integriettem USB Port Hub wie dieser. Alle diese USB-Ethernet Adapter werden automatisch erkannt und supportet.

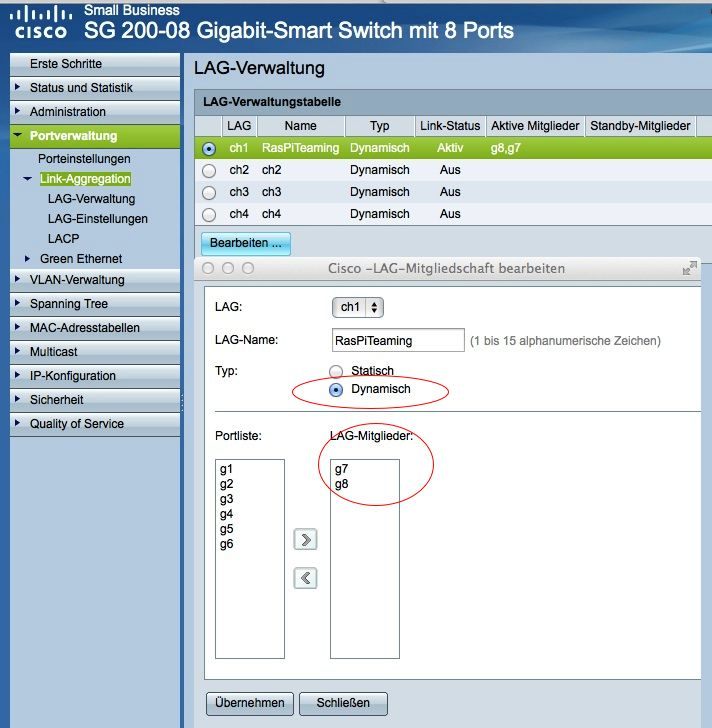

Interessant ist die Link Aggregation zum Test mit managebaren LAN Switches die Teaming oder Link Aggregation, sprich also das Bündeln mehrer Ports zur Bandbreitenerhöhung supporten.

In der Regel unterstützen die meisten am Markt befindlichen managebaren LAN Switches den verbreiteten Standard 802.3ad mit LACP (Link Aggregation Control Protokoll).

Damit kann man den Switch in Bezug auf funktionierendes NIC Teaming mit 802.3ad / LACP wasserdicht testen.

(ACHTUNG: Der zusätzliche USB Adapter muss ebenfalls ein 100 Mbit/s LAN Adapter sein ! Ein Teaming mit 2 unterschiedlichen LAN Speeds supportet der 802.3ad Standard definitiv NICHT !)

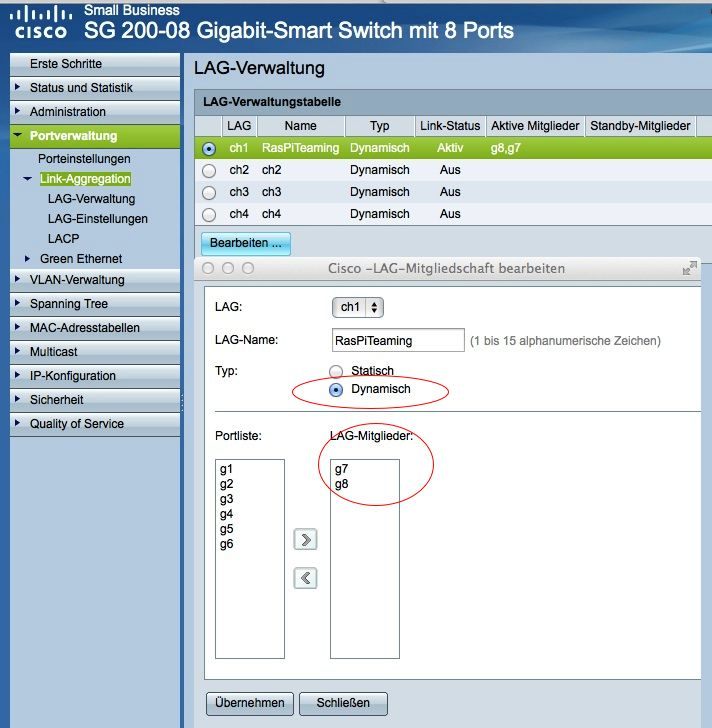

Die folgenden Schritte zeigen das NIC Teaming / LAG inklusive Konfiguration an einem Cisco Catalyst LAN Switch und einem HP ProCurve Switch. Als Beispiel für einen Web Smart Switch mit Konfig über eine GUI ist hier die Konfig eines Cisco Switches der preiswerten SG-200 / SG-300 Reihe gezeigt. Bei Switches anderer Hersteller sind die Konfigs mehr oder minder identisch.

Los gehts...

apt install ifenslave ethtool bmon

Installiert wie gehabt die benötigten Komponenten dazu.

Zum Konfigurieren fasst man wieder mit dem nano Editor die bekannte Datei /etc/network/interfaces an und konfiguriert das Bonding bzw. Teaming. Hier im Beispiel ein 2er Trunk mit den Interfaces eth0 (onboard Ethernet) und eth1 (USB 100Mbit Ethernetadapter):

iface eth0 inet dhcp

iface eth1 inet dhcp

auto bond0

iface bond0 inet dhcp

bond-slaves eth0 eth1

bond-mode 802.3ad

bond-miimon 100

bond-updelay 200

bond-downdelay 200

bond-xmit_hash_policy layer2+3

Den Status des Trunks kann man mit cat /proc/net/bond0/info auf der Linux Seite checken.

Die o.a. Konfig ist fast selbsterklärend...

Mode 802.3ad schaltet das Teaming in dieses Standardmodus den alle LAN Switches verstehen.

Die Hash Policy Layer 2+3 erwirkt eine bessere Last Verteilung auf Basis von L2 und L3 Adressen.

An dieser Stelle ein warnendes Wort:

Im Host/Server Bereich, speziell Windows, gibt es diverse Teaming Arten (Bonding, Failover usw.) die aber in einer LAN Switch Infrastruktur NICHT alle supportet sind !! Ein Quell vieler Fehlerthreads hier im Forum wo Netzwerk Admins oft mit Serveradministratoren streiten über diese Funktion und was geht und nicht geht an LAN Switches.

Dieser Teil des Tutorials bezieht sich NUR auf den o.g. Standard zur Bandbreitenerhöhung (IEEE 802.3ad und LACP Standard) und KEIN Link Failover ! Link Failover ist aktive KEINE Bündelung paraleller Links. Das erreicht man ausschliesslich nur mit 802.3ad (oder .ax) und LACP was der Switch auch supporten muss. Ein managebarer Switch oder WebSmart Switch ist hier also immer minimalste Voraussetzung !

Details zu den Teaming oder Bonding Modi kann man hier nachlesen.

Da wie bereits erwähnt Link Aggregation IMMER eine 2-seitige Angelegenheit ist egal ob "Server UND Switch" oder "Switch zu Switch" folgt im 2ten Schritt nun die entsprechende LAN Switch Konfiguration zum NIC "Teaming / Bonding / Link Aggregation / Etherchannel" mit Switches verschiedener Hersteller als Beispiel:

Trunking Beispiel Cisco "Etherchannel" (Trunk, LAG) Konfiguration an den Ports 0/3 und 0/4 eines Cisco IOS Catalyst Switches.

Mitbewerber mit ähnlichem CLI machen das identisch und bei einfachen Web Smart Switches ist das ein Klick im grafischen Setup:

interface Port-channel1

description RasPi 2Port LAG

switchport mode access

spanning-tree portfast

!

interface FastEthernet0/3

description NIC 1

switchport mode access

channel-group 1 mode active

spanning-tree portfast

!

interface FastEthernet0/4

description NIC 2

switchport mode access

channel-group 1 mode active

spanning-tree portfast

Nach dem Reboot des Raspberrys sieht man das der Port Channel (LAG) auf dem LAN Switch aktiv ist:

Die "andere" Seite auf dem RasPi ebenfalls:

Hier kann man sehr schön sehen das der Host trotz zweier separater NICs nur eine einzige Mac Adresse (b8:27:eb:b9:ac:dd ) verwendet für den LAG !

Das ist essentiell wichtig für den Switch denn es dürfen KEINE 2 unterschiedlichen MAC Adresen verwendet werden, sonst würde kein Load Sharing funktionieren im Trunk / LAG !

Entsprechend zeigt das auch der LAN Switch:

Damit ist der 2mal 100 Mbit/s LAG aktiv am Switch mit einer laufenden Lastverteilung und automatischem Link Backup !

Mit dem Aufruf von "bmon" kann man sich die laufende Lastverteilung ansehen:

Diese Konfig gilt natürlich auch für "große" Server die z.B. multiple Netzwerkkarten schon gleich mit onboard haben !

LAG / Trunking Syntax auf einen HP Procurve Switch:

Generell ist eine dedizierte Trunk Konfig bei den billigen HP ProCurve Switches nicht zwindend erforderlich, denn HP hat per Default auf allen LAN Ports des Switches LACP im Passive Mode aktiviert.

Der Switch formt so von sich aus automatisch sofort einen dynamischen Trunk sofern die angeschlossenen Systeme LACP im Active Mode sprechen. Steckt man also den o.a. konfigurierten RasPi oder einen andere LAG an Switch Port 1 und 2 sieht es so aus:

Sieht man sich jetzt an ob der Trunk aktiv ist:

zeigt der Switch das entsprechend an das er die Trunk Gruppe "Dyn1" automatisch geformt hat.

Wer lieber auf Nummer sicher gehen will beim ProCurve definiert den Trunk fest und statisch.

Benutzt werden als Beispiel wieder die Ports eth 1 und eth 2 und der Trunk hat den logischen Namen trk1.

<config># trunk 1,2 trk1 LACP

<config># wr me

Alternativsyntax:

<config># trunk eth 1-2 trk1

<config># interface eth 1-2 lacp active

Fertig !

Wenn auf dem Switch z.B. das VLAN 10 auf dem Trunk (LAG) Interface untagged oder tagged übertragen werden soll:

<config>#vlan 10 untagged trk1

Tagged:

<config>#no vlan 10 untagged trunk1

<config>#vlan 10 tagged trk1

Konfig danach immer sichern mit:

<config>#wr me

Weitergehende Infos zum Trunking, Link Aggregation mit HP Switches findet man HIER.

Teaming / Trunking Beispiel Ruckus / Brocade ICX Switch:

lag "TestLAG" dynamic id 1

ports ethernet 1/1 to 1/2

primary-port 1/1

deploy

port-name Standard LACP LAG ethernet 1

!

Der Status "Ope" wie "Operational" zeigt hier das der LACP Trunk aktiv ist !

Teaming / Trunking Beispiel eines preiswerten Web-Smart Switch Cisco SG-200er Serie:

Zuerst ist der Trunk ch1 zu definieren mit den Ports (Hier Port 7 und 8)

Durch Überprüfung des Trunk Status kann man sehen ob der LACP Trunk / LAG korrekt aufgebaut wurde und aktiv ist (UP):

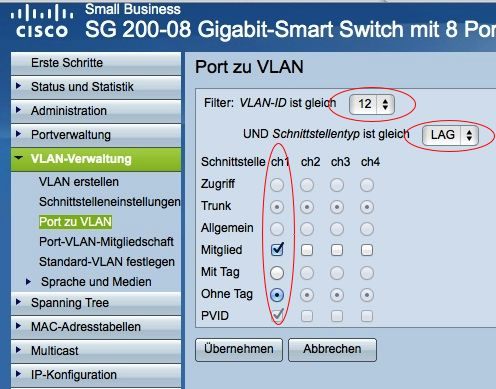

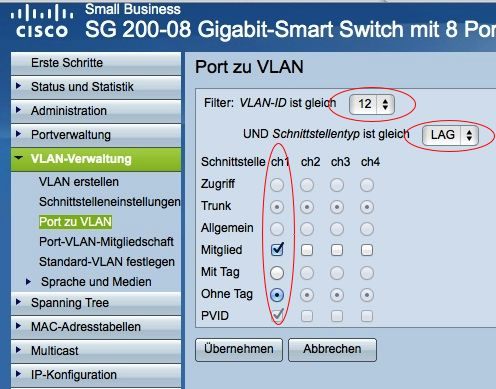

Optional: Wenn man den Trunk / LAG in einem spezifischen VLAN oder als Tagged Trunk gesetzt haben will muss man dieses natürlich noch entsprechend in den VLAN Settings definieren: (Entfällt natürlich wenn der Trunk im Default VLAN 1 ist !)

Windows, Apple onboard IKEv2 VPN Client = IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

Wireguard = Merkzettel: VPN Installation mit Wireguard

OpenVPN = Merkzettel: VPN Installation mit OpenVPN

Die einfachste Option ist die Nutzung eines Tethering (Hotspot) fähigen Smartphones. Die Anbindung per WLAN ist identisch zu oben.

Ein Praxisbeispiel für die Anbindung per USB erklärt dieser Forenthread im Detail.

Auch wenn man den Raspberry Pi Server fernab von jedem DSL, Glas, Kabel TV oder WLAN betreiben will ist da ja immer noch Mobilfunk. Der Zugriff mit einem Mobilfunk USB Stick ist schnell eingerichtet.

Das bekannte apt install ppp wvdial installiert die benötigten Software Packete. Hat man den Stick eingesteckt zeigt ein lsusb:

root@raspberry:/home/pi# lsusb

Bus 001 Device 002: ID 0424:9512 Standard Microsystems Corp.

Bus 001 Device 001: ID 1d6b:0002 Linux Foundation 2.0 root hub

Bus 001 Device 003: ID 0424:ec00 Standard Microsystems Corp.

Bus 001 Device 005: ID 12d1:1001 Huawei Technologies Co., Ltd. E169/E620/E800 HSDPA Modem

Das der UMTS Stck sauber erkannt wurde. Wer es genau wissen will checkt auch nochmal mit dmesg:

usbserial: USB Serial support registered for GSM modem (1-port)

option 1-1.2:1.0: GSM modem (1-port) converter detected

usb 1-1.2: GSM modem (1-port) converter now attached to ttyUSB0

Der Mobilfungk Modem Stick (hier ein billiger "Aldi" Stick) ist also erkannt und auf die Schnittstelle ttyUSB0 gesetzt.

Unter dem Verzeichnis /etc editiert man jetzt die Datei wvdial.conf mit dem Nano Editor und passt diese entsprechend seiner SIM Karte bzw. Providers an:

Das obige Beispiel ist angepasst auf eine T-Mobile Xtra Datenkarte.

Wichtig ist hier der sog. APN der entsprechend der SIM und des Providers angepasst werden muss ! Eine APN Übersicht der Mobilfunk Provider findet man z.B. hier.

Das war schon (fast) alles !

Man kann nun mit dem Kommando wvdial umts ( Das "umts" bezieht sich auf den frei wählbaren Namen in der [Dialer "xyz"] Definition oben ) einen ersten UMTS Mobilfunk Verbindungstest machen um zu sehen ob die UMTS Einwahl fehlerfrei funktioniert:

root@raspberry:/home/pi# wvdial umts

--> WvDial: Internet dialer version 1.61

--> Initializing modem.

--> Sending: ATZ

ATZ

OK

--> Sending: ATQ0 V1 E1 S0=0 &C1 &D2 +FCLASS=0

ATQ0 V1 E1 S0=0 &C1 &D2 +FCLASS=0

OK

--> Sending: AT+CGDCONT=1,"IP","internet.t-mobile"

AT+CGDCONT=1,"IP","internet.t-mobile"

OK

--> Modem initialized.

--> Sending: ATD*99#

--> Waiting for carrier.

ATD*99#

CONNECT

--> Carrier detected. Starting PPP immediately.

--> Starting pppd at Apr 22 21:46:21 2014

--> Pid of pppd: 2459

--> Using interface ppp0

--> local IP address 172.2.56.174

--> remote IP address 172.2.64.164

--> primary DNS address 172.34.10.10

--> secondary DNS address 172.34.10.11

Anhand der via PPP vom Mobilfunk Provider übermittelten IP Adressen sieht man das die UMTS Einwahl funktioniert. Wer die Verbindung so immer manuell mit wvdial aufbauen will muss nichts mehr weiter machen. CTRL C stoppt die Verbindung wieder.

Zusammen mit dem oben vorgestellten Accesspoint z.B. als "Mobilfunk Taschenrouter" oder wenn der RasPi Server irgendwo autark ohne DSL automatisiert steht, möchte man aber die Mobilfunk Verbindung selbstständig beim Booten aufbauen.

Dazu ist die Datei /etc/network/interfaces anzupassen und um die Schnittstelle ppp0 zu ergänzen:

Ist das so konfiguriert wird beim nächsten Reboot oder mit den Kommados ifup ppp0 oder ifdown ppp0 der UMTS Link automatisch hergestellt.

⚠️ Ein Wort zur PIN auf der SIM Karte !

Einfacher ist es die PIN Abfrage abzuschalten auf der SIM. Man muss das SIM dann nicht entsperren vor der Einwahl. Wer auf diese Sicherheit aber nicht verzichten möchte erzeugt mit dem Nano Editor ein kleines Shell Script setPIN.sh mit folgendem Inhalt:

Wobei hier "1234" durch die eigene PIN zu ersetzen ist ! Mit cp setPIN.sh /usr/local/bin kopiert man es ins Binary Verzeichnis und macht es mit chmod 711 setPIN.sh nur für den Root User sichtbar.

Nun kann man mit dem Kommado setPIN.sh manuell die Karte entsperren und zusätzlich das Kommentar "#" vor dem pre-up Kommando in der Datei etc/network/interfaces oben entfernen um das automatisiert vor der UMTS Einwahl auszuführen.

Damit ist nun der grundlegende Teil der RasPi Server Installation an sich und der Netzwerk Installation abgeschlossen.

Die jetzt folgenden Kapitel im Tutorial beschreiben die Einrichtung der einzelnen Netzwerk Management Dienste und Funktionen.

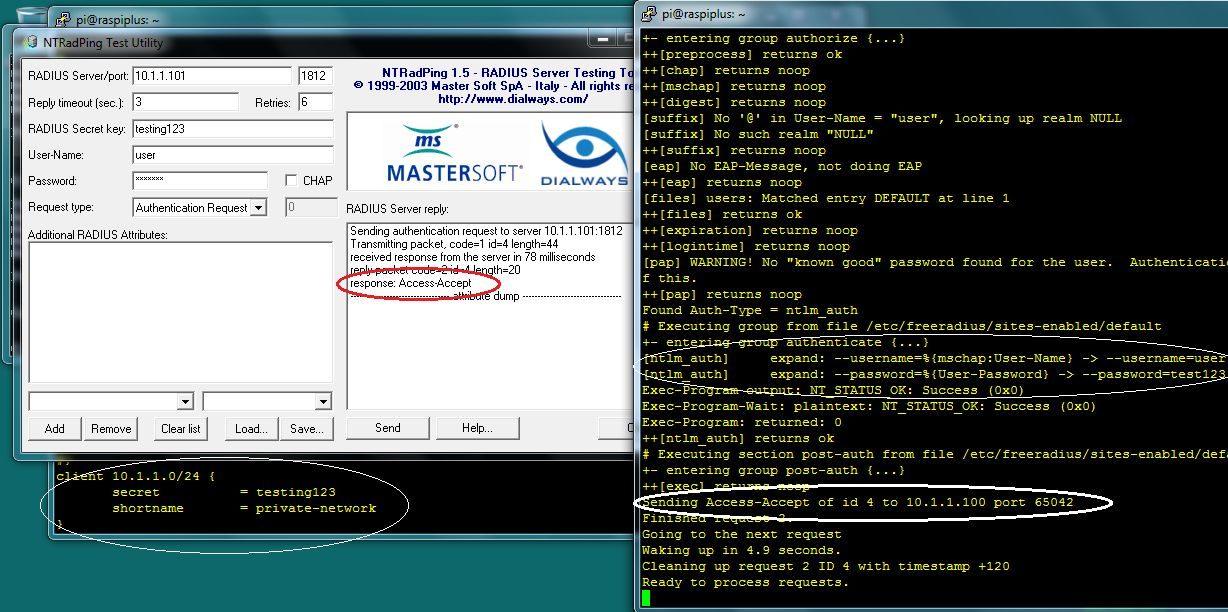

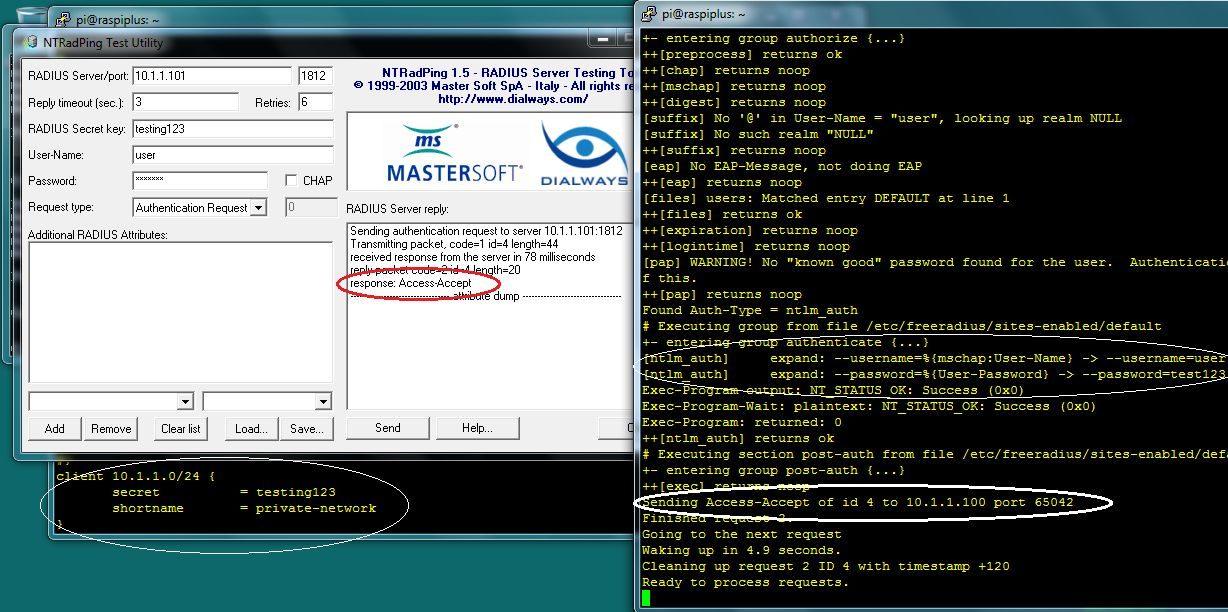

Basisdienste sind die Syslog Anpassung zum Empfang von Log Meldungen, ein Webserver mit PHP, FreeRadius für sicheres LAN und WLAN, RS-232 Terminalserver zum Fernwarten von Konsolen, TFTP Server für den Upload von Imagedateien. Alle diese Dienste liegen dank Debian Basis als fertige Pakete vor die mit einfachen Kommandos nur installiert werden müssen.

Wer viele Daten vorhalten will entscheidet sich also schon gleich am Anfang für eine größere SD Flash Karte mit 8GB oder mehr.

Man spielt nun die wichtigsten Pakete ein:

apt install apache2

installiert den Webserver Apache 2

apt install php

Installiert PHP5 dazu.

Wenn man jetzt die IP Adresse des Pi im Webbrowser eingibt, dann erscheint eine kurze Begrüssungsseite.

Die HTML Dateien für den Webserver sind unter /var/www/ zu finden.

Analog dazu installiert man mit...

apt install freeradius

...den FreeRadius Server

apt install mrtg mrtg-rrd rrdtool snmp snmpd snmp-mibs-downloader

...die grafische Performance Überwachung MRTG / RRD

apt install minicom

...ein serielles Terminal

apt install ser2net

...den Telnet zu Seriell Terminalserver (Fernwartung Cisco Konsole und ser. Konsoler anderer Hersteller etc.)

❗️Update:

Mit dem aktuellen Raspbian und der neuen PIXEL Oberfläche wird nun ein VNC Server per Default installiert so das die unten beschriebene VNC Server Installation obsolet geworden ist. Der Default VNC Server funktioniert NICHT zusammen mit xrdp !

Bevor man also xrdp installiert muss der VNC Server mit sudo apt purge realvnc-vnc-server entfernt werden ! Erst dann ist der xrdp Server zu installieren.

Bei einem so kleinen Rechner wie dem Raspberry Pi ist es oft umständlich Tastatur, Maus und Monitor anzuschliessen um mit der grafischen Windows Oberfläche zu arbeiten.

Gerade Anfänger fühlen sich aber sicherer auf einem Windows GUI als auf der Kommando Ebene.

Einfacher und bequemer geht das natürlich mit einer grafischen Fernsteuerung ala Windows RDP über das vorhandene Netzwerk. Der Raspberry kann natürlich beides, sowohl RDP als auch VNC.

Hier die ToDos für Windows RDP (Remote Desktopverbindung):

Auch ein VNC Server ist schnell mit apt install tightvncserver installiert. Apple Macs haben wie Windows RDP einen VNC Client von sich aus gleich an Bord. Wobei Apple Macs auch die Option des kostenlosen Microsoft RDP Clients aus dem App Store haben.

Nach der Installation ruft man den Server einmal mit tightvncserver auf, worauf dieser nach einem Terminal Passwort fragt das man ihm eingibt.

Ist das erledigt startet man den Server mit vncserver, Fertig...!

Von Windows aus nimmt man einen VNC Viewer wie UltraVNC oder RealVNC und gibt als Server IP ein <ip_adresse_raspi>:5901

Apple Mac User haben es mit dem bordeigenen VNC Client noch einfacher:

Klick auf --> "Gehe zu" --> Mit Server verbinden --> vnc://<ip_adresse_raspi>:5901

Analog ist die Prozedur bei der VNC App bei iPad, iPhone und Android Smartphones.

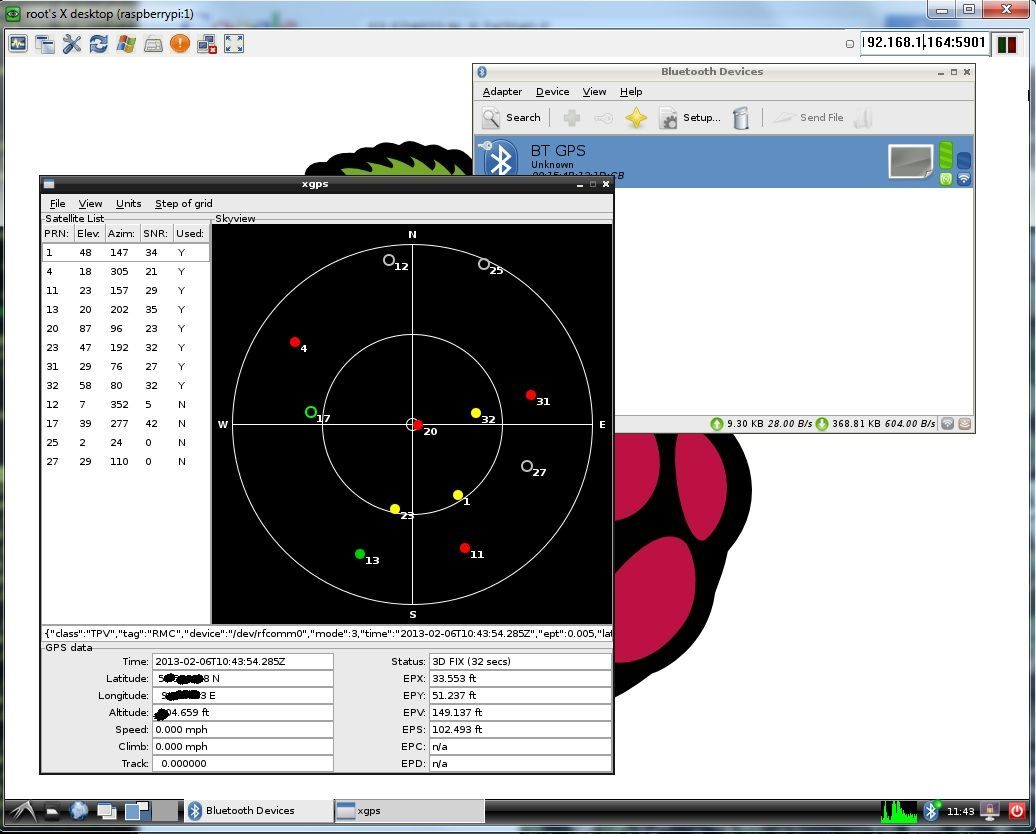

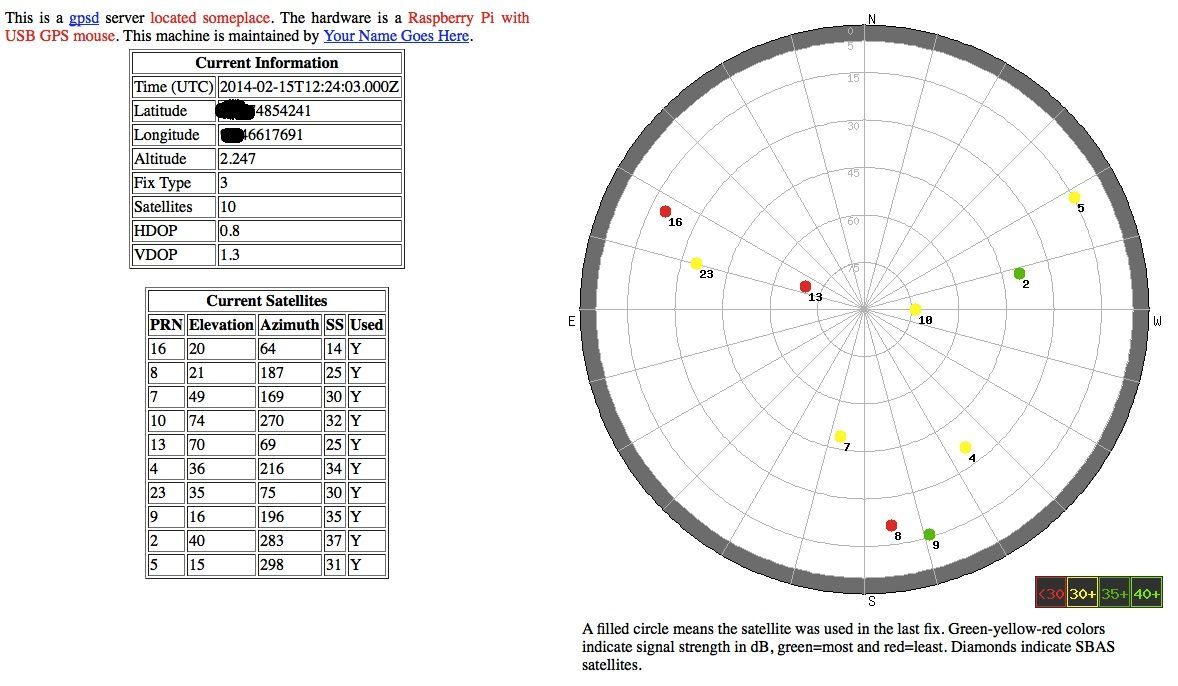

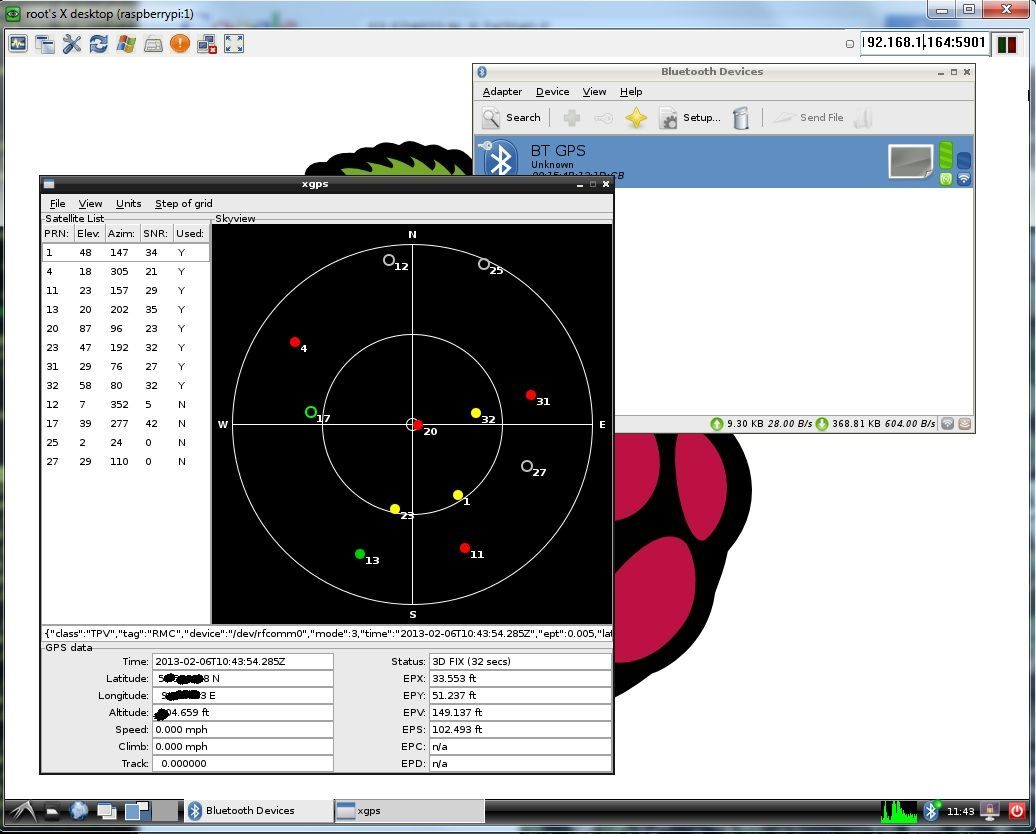

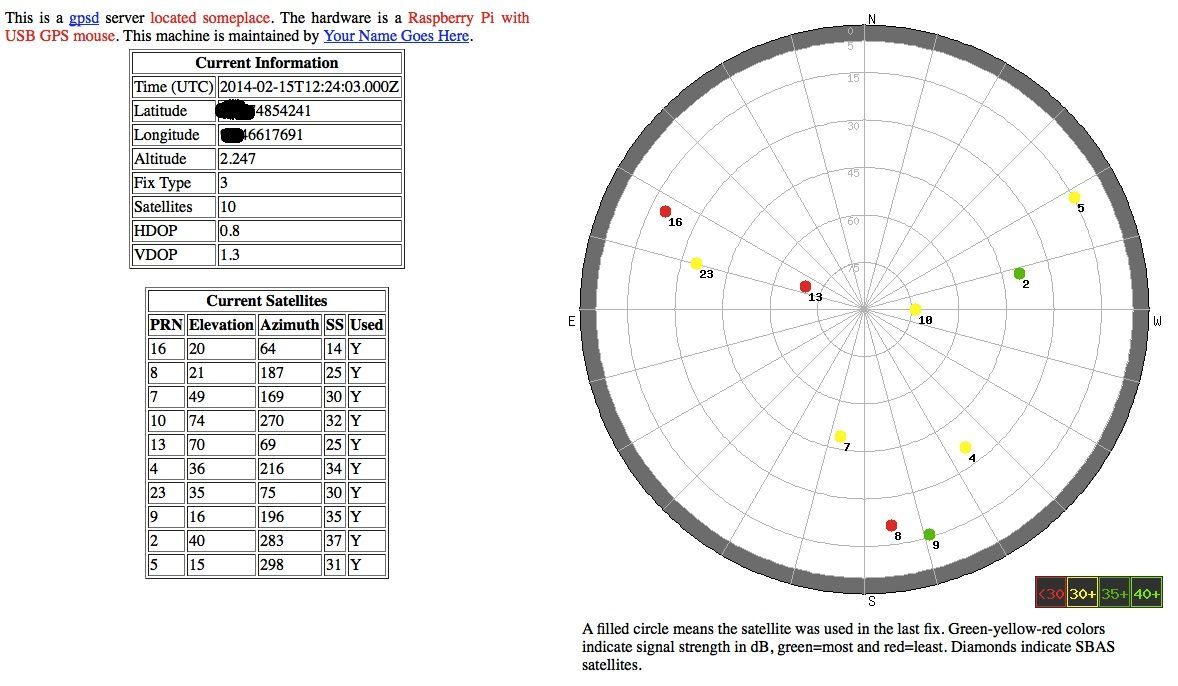

(Screenshot einer VNC Verbindung zur Anzeige der unten beschriebenen GPS/NTP Funktion)

Einen Nachteil hat diese einfache Installation: Nach einem Reboot des Raspberry Pi muss man manuell mit der Eingabe "sudo vncserver" den VNC Server wieder neu starten. Aber keine Angst auch das lässt sich automatisieren.

Einen Nachteil hat diese einfache Installation: Nach einem Reboot des Raspberry Pi muss man manuell mit der Eingabe "sudo vncserver" den VNC Server wieder neu starten. Aber keine Angst auch das lässt sich automatisieren.

Dieser_Link erklärt wie das einfach zu bewerkstelligen ist.

Einfacher ist dann RDP, das bleibt auch nach einem Reboot erhalten und auch ein Apple Mac supportet es mit dem kostenfreien Download der Microsoft_RDP_App aus dem Apple Store für Mac und iPhone / iPad.

Die andere Alternative ist der einfache Terminal Zugang über eine Web Browser Verbindung wie sie im folgenden Kapitel beschrieben wird.

⚠️ Noch etwas zu RDP und VNC:

Der Mauzeiger hat seit Raspian Jessie sowohl mit RDP als auch mit VNC (apt install tightvncserver) ein hässliches Kreuz statt des üblichen Mauszeigers auf dem remoten Schirm.

Das bekommt man ganz einfach weg:

Auch der drahtlose Zugriff via Bluetooth auf die RasPi Konsole ist bei den mit BT ausgestatteten Modellen möglich. Bei Modellen ohne BT hilft ein kleiner Mini Blutooth USB Stick. Die einfache Prozedur zur Einrichtung ist HIER_beschrieben.

Eine sehr elegante und bequeme Option ist es den Shell Zugang via Webbrowser zu realisieren. Möglich macht das ein Tool namens Shellinabox was als Daemon startet und einen eigenen Webserver auf TCP Port 4200 mitbringt. Die installation der nötigen Komponenten ist wie immer mit:

apt install shellinabox minicom

schnell erledigt.

Danach editiert man die Datei /etc/default/shellinabox und ändert die Konfiguration in:

Danach startet man mit /etc/init.d/shellinabox restart den Daemon neu.

Gibt man jetzt im Webbrowser http://<IP_Adr_RasPi>:4200 kann kann man den Zugang schon testen und man landet so auf der Login Shell.

So hat man auch einen remoten Zugang ganz einfach über eine simple Web Browser Verbindung.

Wie man das ganze jetzt mit einem seriellen Terminal verheiratet erklären die folgenden Schritte:

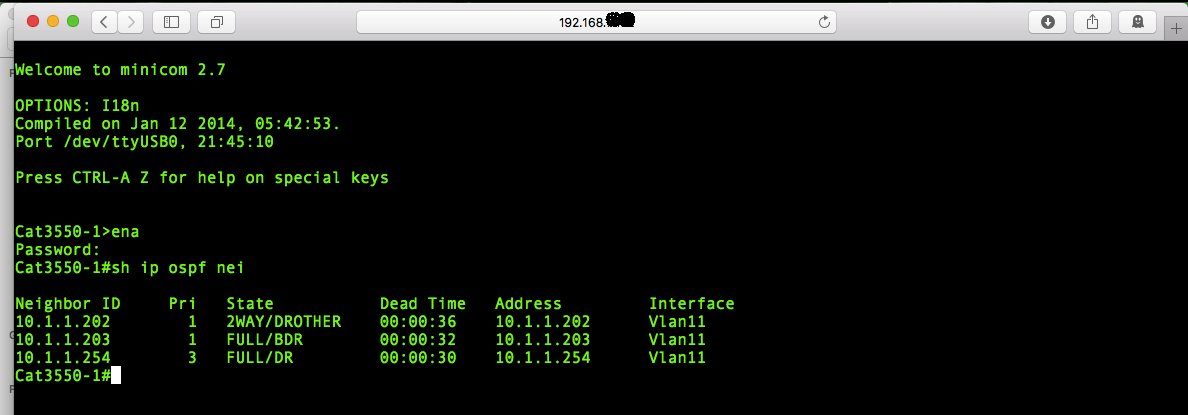

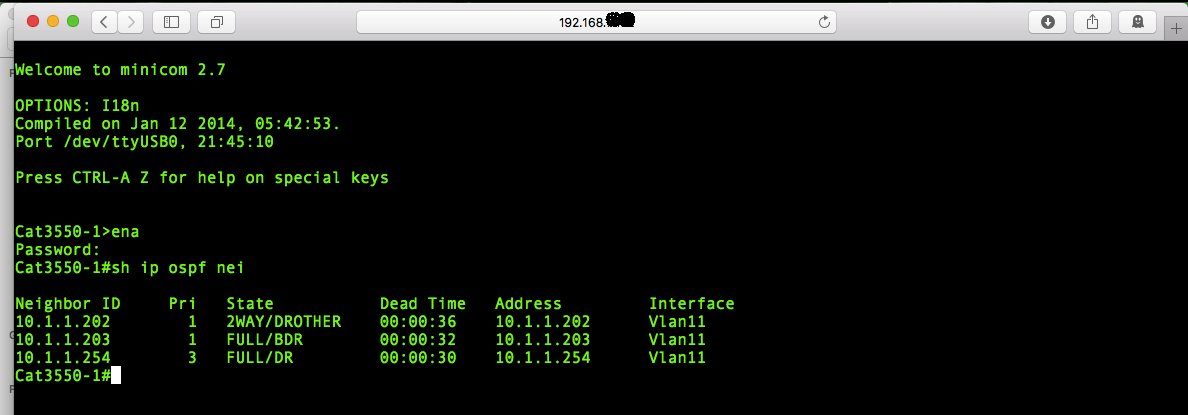

Um jetzt z.B. an eine über einen USB zu Seriell Adapter angeschlossene serielle Konsole zu kommen, um Switches und Router mit einem seriellen Konsolenzugang zu konfiguriren, ruft man das serielle Terminal "Minicom" mit minicom -s auf.

Hier konfiguriert man den seriellen Port auf /dev/ttyUSB0 und stellt die Baudrate auf die üblichen 9600 Baud mit 8N1 Parity und Stoppbits ein. Die Hard- und Software Flow Control schaltet man ab. Danach wird die Konfig als Default Konfig (save as dflt) abgespeichert.

Als Testlauf ruft man jetzt minicom ohne Parameter auf und sollte gleich auf der seriellen Konsole sein. CTRL A-Z beendet das Terminal wieder.

Jetzt wieder den Browser starten und http://<IP_Adr_RasPi>:4200/termi aufrufen.

Et voila'... das sollte jetzt die serielle Konsole im Webbrowser zeigen !

Wer die Konsole im klassischen Terminal Look mit hellgrüner Schrift auf schwarzem Hintergrund möchte, findet HIER eine Anleitung wie das farblich anzupassen ist.

Eine Top Anwendung die hier im Forum oft nachgefragt wird um die Passwort Verwaltung in Gastnetzen erheblich zu vereinfachen !

Diese Funktion bietet für kleine Pensionen, Cafes, Hotels oder Firmen mit einem Gast WLAN Hotsport oder allgemein für die Zugangskontrolle zu Gastnetzen, eine auch für Laien (Frontdesk) sehr einfache Verwaltung von Gäste Einmalpasswörtern (Gästetickets) mit einem Web Browser und auch den gleichzeitigen Versand dieser Tickets auf die Mobiltelefone der Gäste papierlos per SMS.

Die Installation ist auf dem kleinen Raspberry Server im Handumdrehen gemacht...

Grundlage hierfür sind die beiden Forums Tutorials zur generellen Einrichtung eines Gast Hotspot die man unbedingt vorher lesen sollte:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

und das darauf aufbauende Tutorial für die Web basierte Voucher (Eimalpasswort) Verwaltung.:

Voucher für pfSense online verwalten und optional Voucher per SMS verschicken

Im .zip File des PHP Voucher Tools ist zusätzlich ein PDF Dokument enthalten mit weiteren Informationen.

Der Raspberry Server bietet somit die Möglichkeit ohne große Investition in Server Hardware eine sehr komfortable Voucher Verwaltung für kleines Geld und minimalem Aufwand zu realisieren.

Das er nebenbei auch noch die Benutzer rechtssicher mittloggt (Störerhaftung) ist ein weiterer positiver Nebeneffekt dieser Lösung.

Los gehts....

Zu den oben bereits installierten Paketen apache2 und PHP muss noch ein MySQL/MariaDB Server mit PHP Support installiert werden. Das geht wie gehabt als Root User mit:

apt install mariadb-server php-mysql php-fpdf phpmyadmin

Während der Installation wird man nach einem Root Passwort für den MySQL Datenbank Server gefragt, das man sich unbedingt notieren sollte !

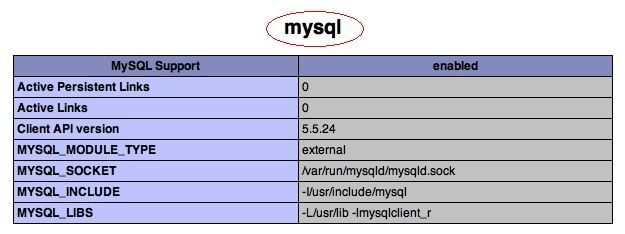

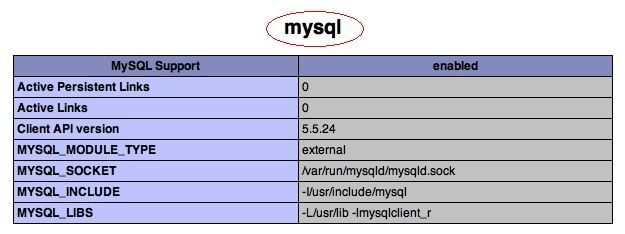

Wer die Installation vorab schon auf korrekte Funktion testen möchte, erzeugt mit dem nano Editor eine kleine Datei im Web Server Root Verzeichnis /var/www mit dem Namen info.php und folgendem Inhalt

Mit dem Aufruf von http://<server-ip>/info.php im Browser seiner Wahl checkt man ob das PHP5 Modul "mysql" sauber im Webserver geladen wurde:

Das Tool phpmyadmin dient zur grafischen Bedienbarkeit der Datenbank wem das CLI zu kompliziert ist. Es kommt in deutscher Sparche daher wenn man es installiert und wird im Webbrowser mit <ip_adresse_raspi>/phpmyadmin aufgerufen. Login ist root und das bei der Installation vorab abgefragte Passwort.

Das Tool phpmyadmin dient zur grafischen Bedienbarkeit der Datenbank wem das CLI zu kompliziert ist. Es kommt in deutscher Sparche daher wenn man es installiert und wird im Webbrowser mit <ip_adresse_raspi>/phpmyadmin aufgerufen. Login ist root und das bei der Installation vorab abgefragte Passwort.

Sind alle Pakete fertig installiert, erzeugt man die Voucher Datenbank in MySQL/MariaDB. Es ist aus Sicherheitsgründen empfehlenswert einen separaten Datenbank User zu installieren als das Root Passwort zu benutzen. Das ist aber kein Muss sondern Geschmackssache.

Dazu nutzt man das Kommando mysql wie folgt:

Jetzt gibt man am MySQL Prompt sein oben gemerktes MySQL Rootpasswort ein und kreiert mit:

mysql> CREATE USER 'admin'@'localhost' IDENTIFIED BY 'test123';

Query OK, 0 rows affected (0.00 sec)

und dann mit

mysql> GRANT ALL PRIVILEGES ON *.* TO 'admin'@'localhost' WITH GRANT OPTION;

Query OK, 0 rows affected (0.00 sec)

mysql> exit

(Das Fettgedruckte eingeben)

..einen neuen Benutzer "admin" und weist ihm entsprechende Datenbank Rechte zu.

Wie gesagt: wer möchte kann hier auch den Root User verwenden der während der Installation angelegt wurde.

("test123" ist hier ein Passwort Beispiel und sollte entsprechend durch ein eigenes ersetzt werden !)

Mit

loggt man sich jetzt mit dem neuen Datenbank User ein und erzeugt mit:

mysql> CREATE DATABASE voucher;

Query OK, 1 row affected (0.01 sec)

mysql> exit

Bye

Eine neue Datenbank mit dem Namen "voucher" für die Gast Vouchers.

Die MySQL Vorbereitungen sind damit abgeschlossen !

Jetzt kopiert man mit WinSCP oder direkt mit dem Raspberry die Voucher Server PHP Installationsdatei vouchergenerator1x.zip ins Webserver Dokumentverzeichnis /var/www/ und entpackt es dort mit dem Kommando unzip vouchergenerator1.x.zip. (Aktuell ist derzeit die Version 1.5)

Es erzeugt dort beim Entpacken selber ein entsprechendes Verzeichnis das man der Einfachheit halber mit "mv vouchergenerator1.x vouchergenerator" umbenennen sollte, was aber kein Muss ist.

Wichtig: Detailierte Installationshinweise findet man zusätzlich in der im .zip Archiv enthaltenden PDF Datei.

Das /temp UND das /includeVerzeichnis sind beide unbedingt noch mit chmod 777 temp bzw. chmod 777 include beschreibbar zu machen !

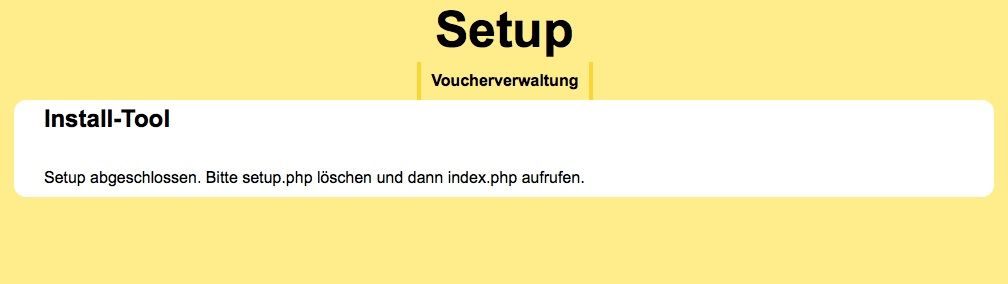

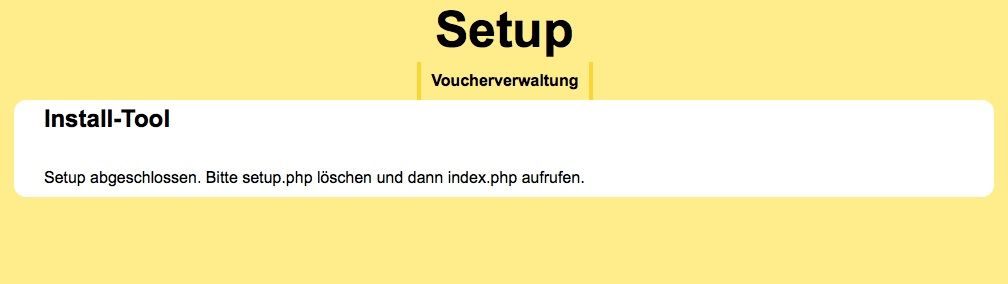

Nun startet man die Installation des Voucher Tools mit

http://<server-ip>/vouchergenerator/setup.php

die dann alle relevanten Daten abfragt und sofern die Installation erfolgreich war, dies auch meldet mit:

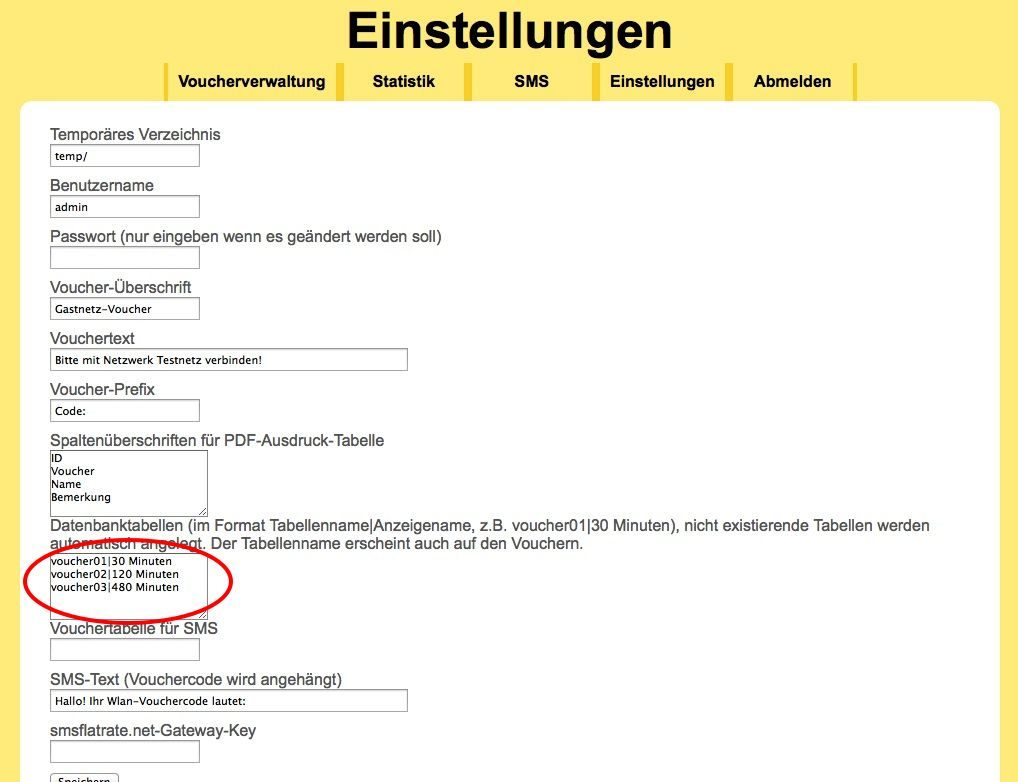

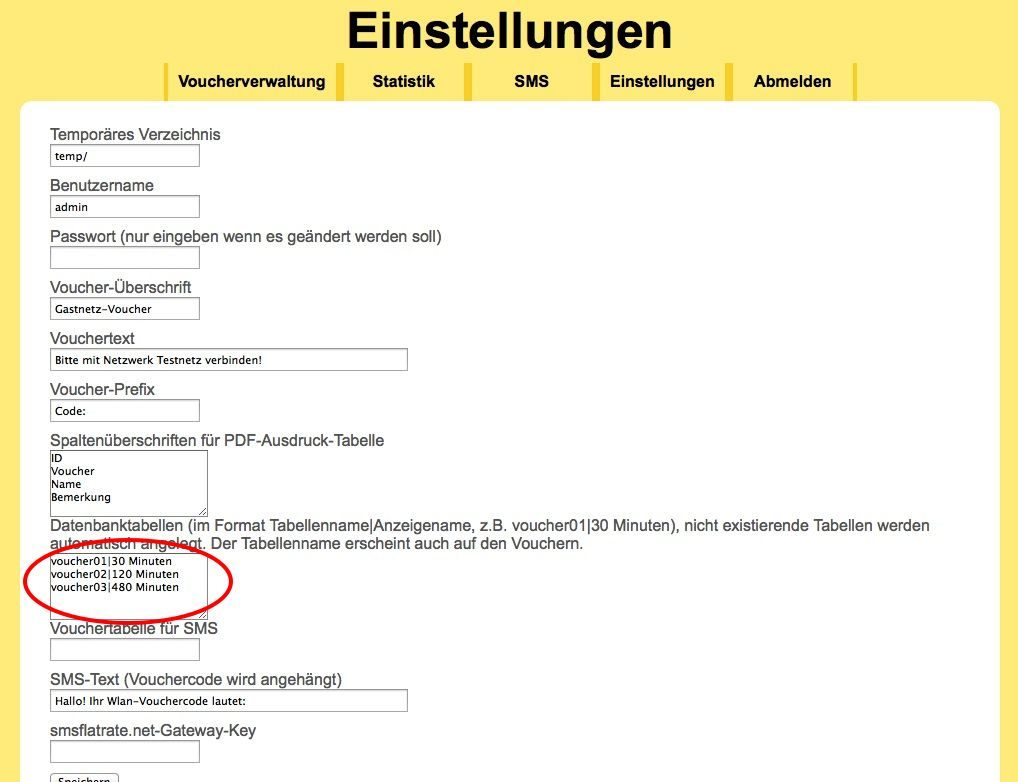

Danach kann man nun für mehrere Zeitlimits und auch für die Voucher Vergabe per SMS die Voucher Tabellen anlegen. Hier im Tutorial Beispiel für 30 Minuten, 2 Std. und 8 Std.:

Fertig.... !

Fertig.... !

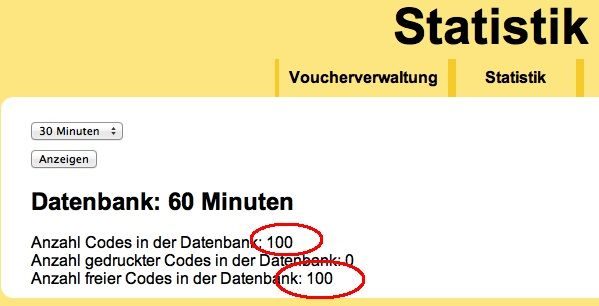

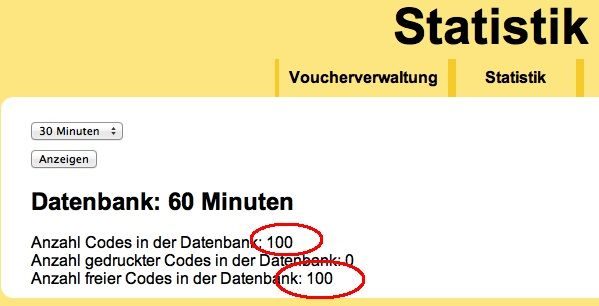

Über die Upload Funktion werden nun die von pfSense oder OpenSense generierten und exportierten Excel CSV Voucher Dateien hochgeladen. Ob das erfolgreich war meldet die Voucherverwaltung über einen Klick auf Statistik:

(Hier als Beispiel mit 100 generierten Vouchers in der CSV Datei)

(Hier als Beispiel mit 100 generierten Vouchers in der CSV Datei)

Der Voucherserver ist jetzt sofort einsatzbereit oder man kann weiteres Finetuning machen wie die Verteilung der Vouchers über SMS via Provider smsflatrate.net oder das Anlegen weiterer Voucher Verzeichnisse z.B. für 3 oder 8 Stunden Hotspot Zugang unterschiedlicher Benutzer Zeitspannen.

Achtung: Zur SMS Versendung via smsflatrate.net benötigt man VOR dem Ausführen des obigen Setups einen dortigen Prepaid Account um eine API (Gateway Key) zu bekommen.

Diese API Ziffer trägt man dann beim Setup unten in das Feld "smsflatrate.net Gateway Key" ein !

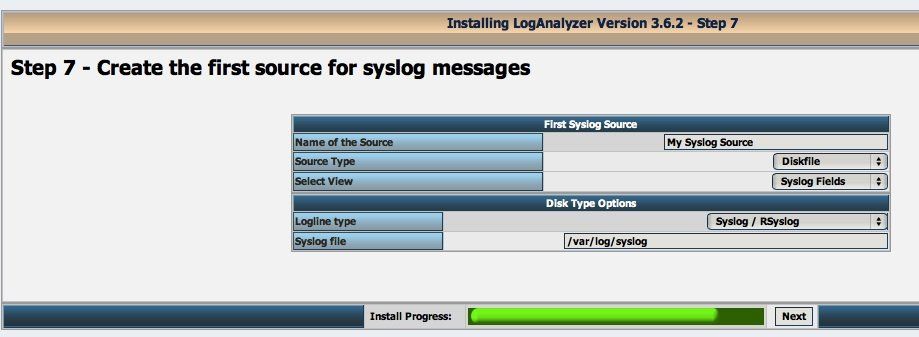

Dieser Dienst dient zum zentralen Empfang von Log Meldungen aktiver Komponenten im Netzwerk wie Switches und Router oder auch Server.

Zusätzlich zur obigen Installation von Apache2 und PHP5 muss man noch ein Grafikpaket installieren um die grafischen Statistiken des Loganalyzers ausgeben zu können.

apt install php-gd

erledigt das wieder im Handumdrehen.

Kollege @lcer00 hat zudem ein Syslogserver Setuptutorial erstellt was von extern eingehende Syslog Meldungen sauber sortiert.

Bevor man nun zur grafischen Oberfläche für den Syslog Server kommt, muss man diesen erst etwas anpassen damit er Log Meldungen von externen Geräten im Netzwerk an ihn akzeptiert.

Dazu editiert man mit dem nano Editor die Datei /etc/rsyslog.conf. Hier entkommentiert man 2 Zeilen indem man das "#" davor entfernt:

Wer möchte kann externe Log Meldungen, die wie bei Cisco als local7 Meldungen reinkommen, noch in ein separates Log schicken damit sie nicht im allgemeinen Log untergehen.

Dazu editiert man wieder die Datei /etc/rsyslog.conf und fügt folgende Zeilen hinzu:

Die separate Log Datei "cisco.log" erzeugt man dann mit dem Kommando "touch cisco.log" im Verzeichnis /var/log/.

Mit systemctl restart rsyslog unter startet man dann den Syslog Server neu um die Änderungen zu aktivieren oder macht einen Reboot mit "reboot".

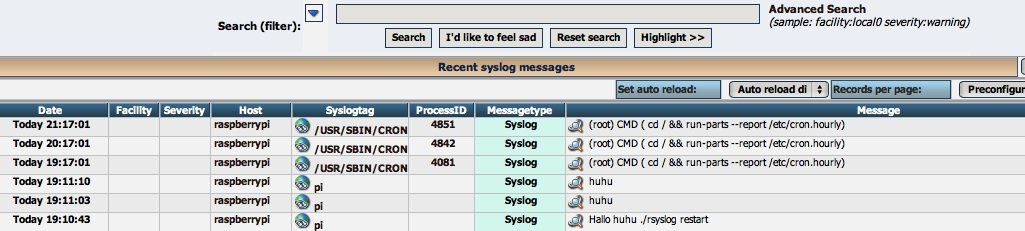

Das Kommando tail -f /var/log/syslog zeigt eingehende Log Meldungen in Echtzeit an, die man z.B. mit dem Kommando logger Hallo hier kommt was rein... provozieren kann.

Mit less syslog oder less cisco.log kann man sich die Log Dateien mit den eingehenden Meldungen der externen Komponenten unter /var/log ansehen.

Auf die Dauer natürlich langweilig und nicht gerade komfortabel, deshalb muss ein grafisches Frontend her.

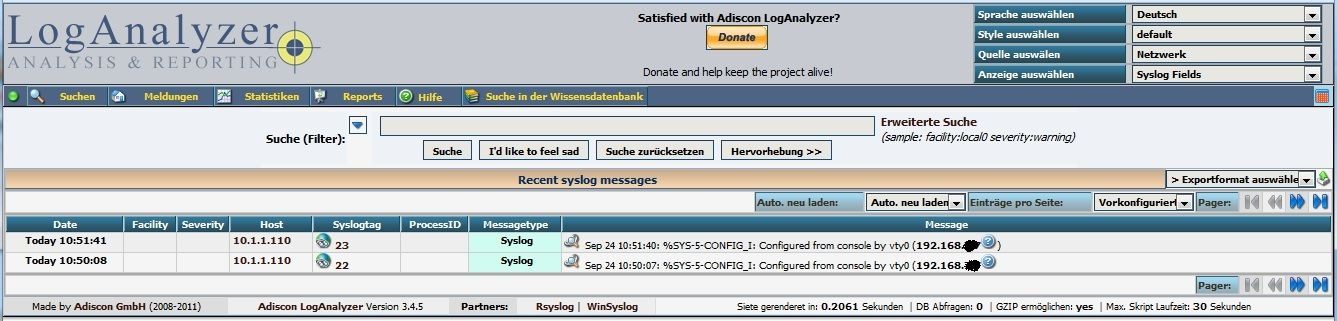

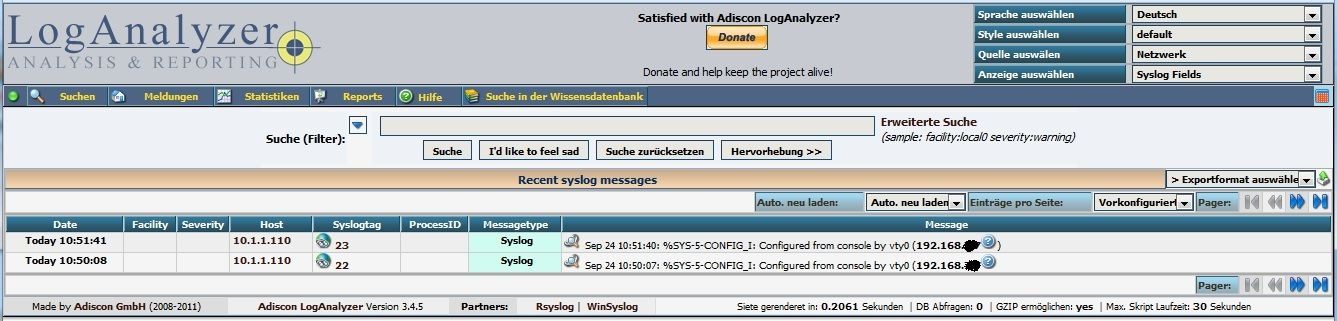

Das kommt in Gestalt einer PHP Anwendung mit dem Namen "LogAnalyzer" und kann hier kostenlos runtergeladen werden:

loganalyzer.adiscon.com/downloads

Die Installation ist recht einfach und unter Windows benötigt man das Tool WinSCP um diese Datei auf den Pi zu übertragen, die dann im Verzeichnis /home/pi landet. Mac und Linux Nutzer nehmen das bordeigene scp Kommando dafür.

Dann führt man folgende Schritte aus:

Eine interessante Anwendung ist die grafische Log Überwachung eines Radius Servers mit erlaubten oder abgewiesenen Benutzern. Details zu diesem Setup bietet das hiesige Freeradius Tutorial.

Wer das Netzwerk Log mit den local7 Messages (z.B. Cisco u.a. Switch Hersteller) gefiltert ansehen will, editiert die config.php Datei unter /var/www/loganalyzer und fügt unter dem Abschnitt "$CFG['DefaultSourceID'] = 'Source1';" am Ende eine 3te Source ein (2 wird von MySQL benutzt !):

$CFG['Sources']['Source3']['ID'] = 'Source3';

$CFG['Sources']['Source3']['Name'] = 'Netzwerk';

$CFG['Sources']['Source3']['ViewID'] = 'SYSLOG';

$CFG['Sources']['Source3']['SourceType'] = SOURCE_DISK;

$CFG['Sources']['Source3']['LogLineType'] = 'syslog';

$CFG['Sources']['Source3']['DiskFile'] = '/var/log/netzlog';

Hat man alles richtig gemacht sollte das zu sehen sein:

(Beispiel hier mit 2 Cisco Log Meldungen)

(Beispiel hier mit 2 Cisco Log Meldungen)

Ein Schnelltest ob alles angezeigt wird liefert die Eingabe von logger Test123. Die Syslog Message "Test123" sollte dann im Syslog erscheinen.

Natürlich ist der Loganlyzer auch in deutscher Sprache (und auch andere Sprachen) verfügbar:

loganalyzer.adiscon.com/plugins/translations

Die obige Installation hat Deutsch aber schon per Default installiert so das nur eine klitzekleine Änderung der Konfig Datei vonnöten ist:

Mit dem nano Editor öffnet man die Datei /var/www/loganalyzer und sucht nach der Zeile:

$CFG['ViewDefaultLanguage'] = "en";______________ Sets the default display language

Das "en" ersetzt man ganz einfach mit einem "de" und schon ist beim nächsten Aufruf die Seite in Deutsch.

Dafür hat Forumskollege @colinardo ein fertiges Script erstellt:

Informationen aus dem Webinterface einer Fritz!Box via Shellscript auslesen

heise.de/select/ct/2022/19/2220609402015452837

Auch hier werden im ersten Schritt wieder die Grundpakete installiert mit den bekannten Kommandos:

apt install nagios3

Bei der Installation wird das Nagios Login Passwort abgefragt, das also bitte gut merken.

Das Nagios Web Frontened kann man nach der Installation direkt mit http://<RasPi_ip>/nagios3 in einem Webbrowser aufrufen. Der Benutzername zum Einloggen ist nagiosadmin.

Die Konfig Dateien zum Bearbeiten befinden sich unter /etc/nagios3/objects. Dort ist auch eine Default Datei switch.cfg die man für eine erste quick and dirty Installation anpassen kann

Die o.a. Konfig passt man entsprechend auf seine IP Adressen und Hostnamen an und erweitert sie je nach zu überwachenden Komponenten.

Damit ist erstmal eine einfache Grundkonfiguration gegeben.

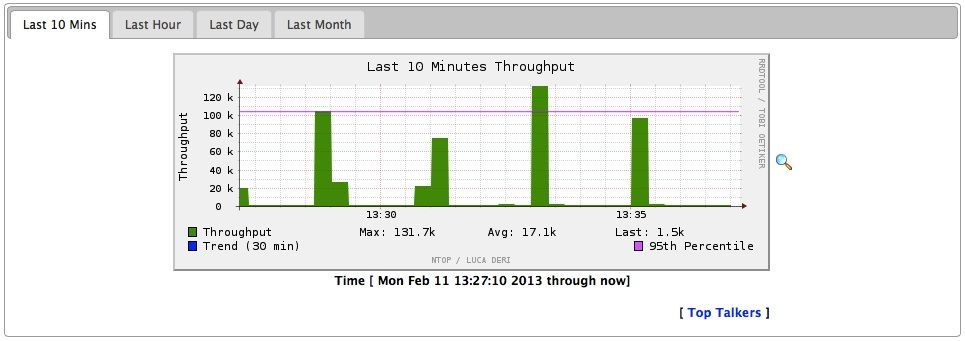

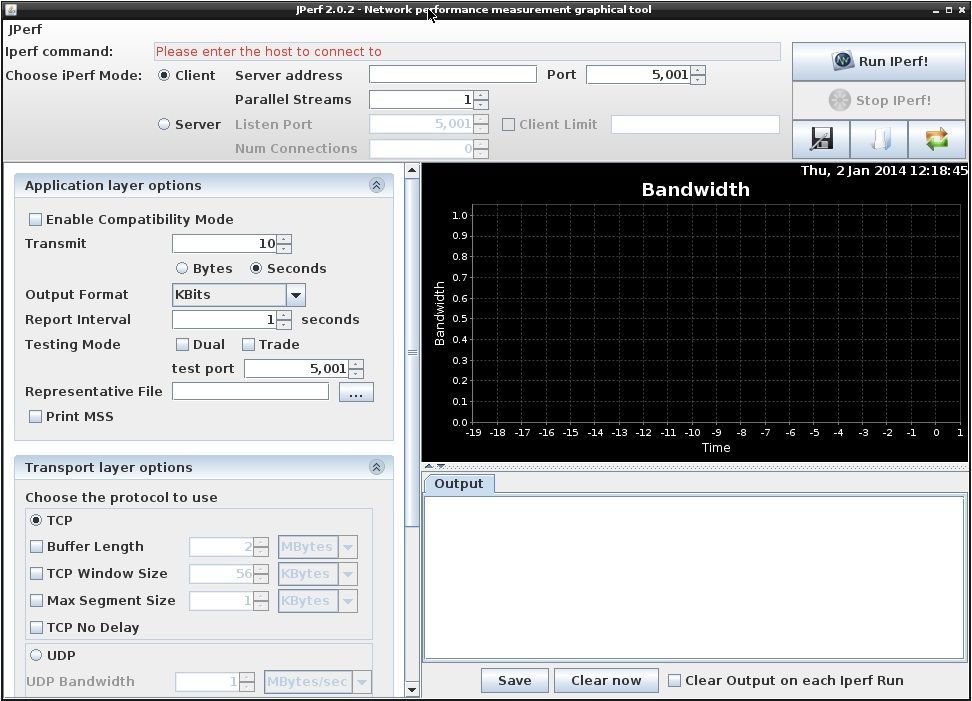

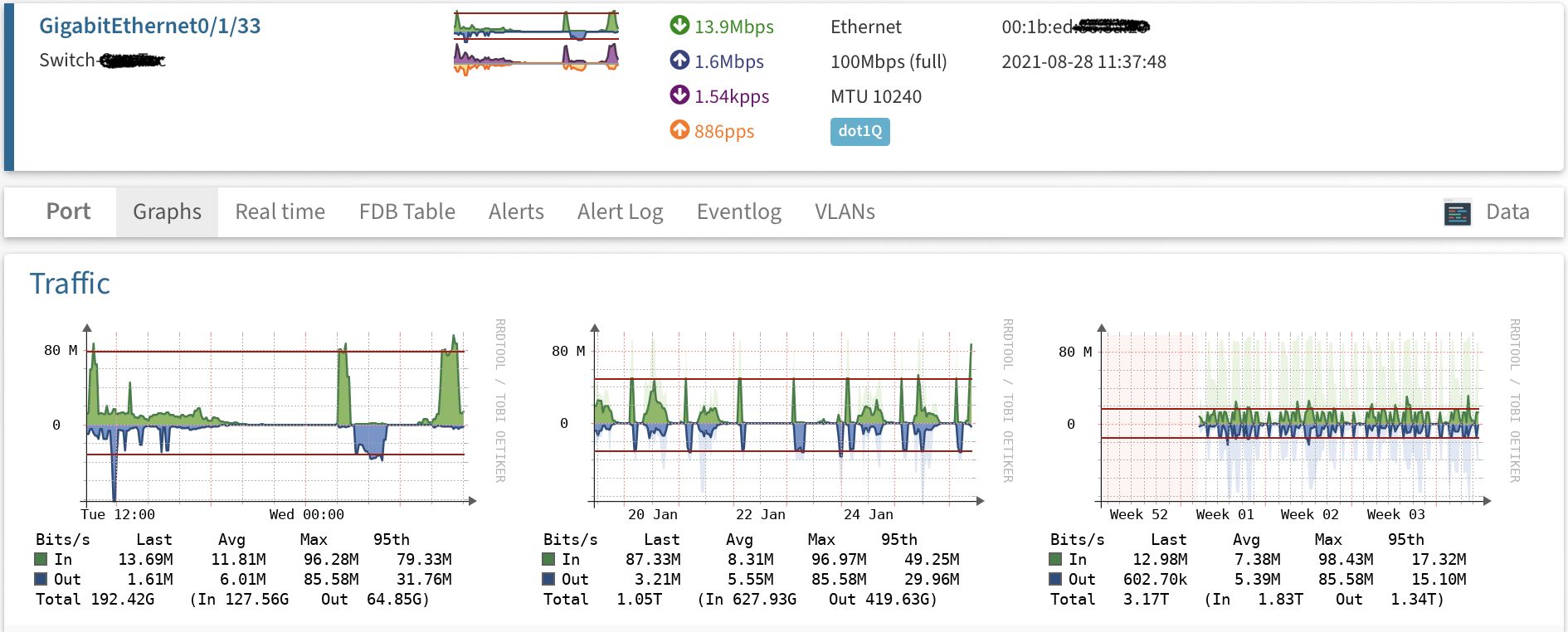

Ein hier im Forum häufig auftauchender Thread: "Wie sehe ich die Auslastung meines Routers oder Switches...?"

Cacti ist ein komplettes fertiges grafisches Frontend auf Basis der RRD Tools. Es ist etwas einfacher zu Installieren und zu Konfigurieren als MRTG weil es als fertiges Paket kommt.

Die Installation des Pakets erfolgt in gewohnter Weise mit

apt install cacti

Der Installer installiert alle erforderlichen Dienste und startet sie. Ist die Installation durchgelaufen startet man lediglich einen Web Browser und gibt dort ein http://<ip_adresse_RasPi>/cacti

Cacti zeigt dann den Status an und man kann gleich loslegen....

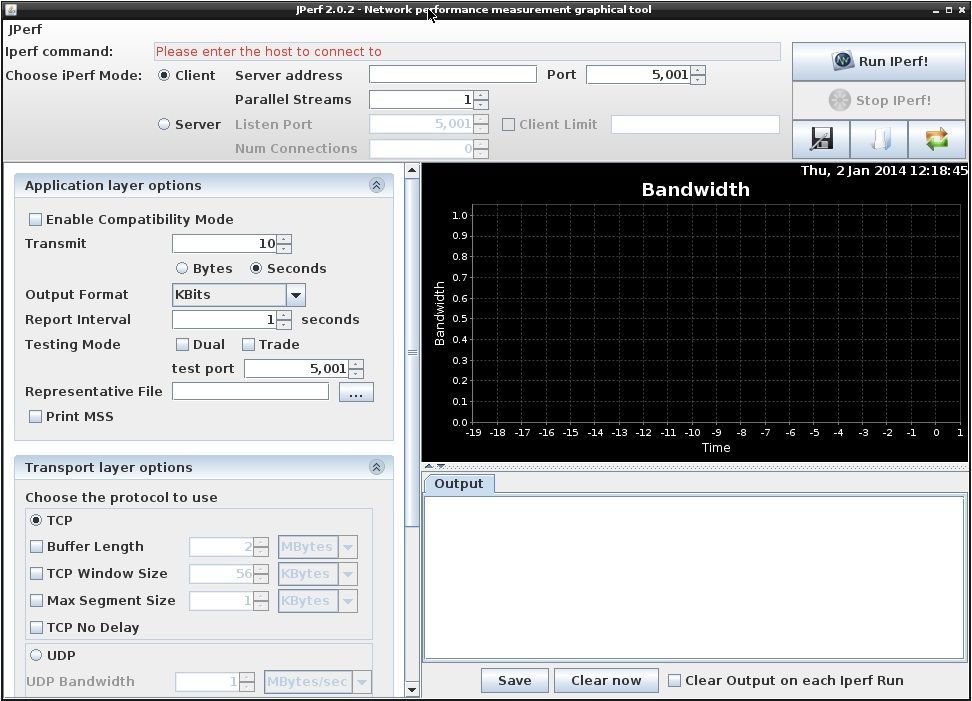

Der nächste Abschnitt beschreibt die Installation des ebenfalls wie Cacti populären MRTG_Tools für die kontinuierliche, grafische Performance Überwachung von Netzwerk Komponenten wie Server, Router oder Switches mit einer Tages-, Wochen- und Jahresübersicht.

Alles analog wie Cacti nur feiner customizebar wenn man etwas Handarbeit nicht scheut.

Die entsprechenden Pakete sollten mit apt install mrtg mrtg-rrd rrdtool snmp snmpd wie oben beschrieben installiert sein !

Zusätzlich installiert man nun dazu im Webserver Verzeichnis ein separates Verzeichnis für die MRTG Daten:

mkdir /var/www/mrtg und ändert mit chown www-data:www-data /var/www/mrtg den Benutzer, damit Apache in das Verzeichnis schreiben kann.

Leider gibt es ein Problem im SNMP Perl Modul (Stand 14.10.2012) so das etwas Editor Handarbeit zum Korrigieren dieses Fehlers erforderlich ist. Mit unserem bekannten nano Editor ist das aber im Handumdrehen erledigt !

Die entsprechende Datei ist /usr/share/perl5/SNMP_Session.pm die man mit dem nano editiert.

In Zeile 149 und Zeile 608 (Zeilenanzeige im nano mit <ctrl c>) ist dort der Text import Socket6; zu ersetzen mit der Zeile Socket6->import(qw(inet_pton getaddrinfo)); !

Im nano ist das recht einfach indem man <ctrl>_ (ctrl underline) eingibt und einfach die Zeilennummer (149 und dann 608) eintippt so das der Editor direkt an diese Stellen springt.

Mit Cut and Paste kann man dann diese beiden Zeilen überschreiben.

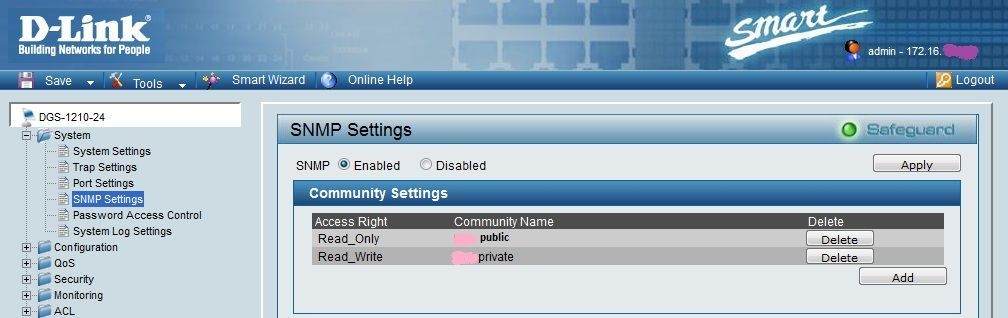

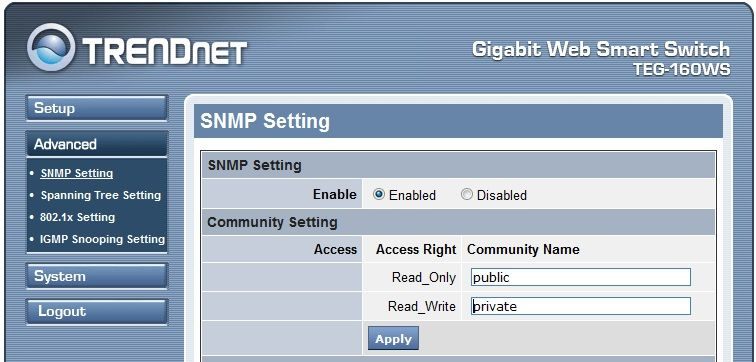

Ist das erledigt geht es nun daran SNMP (Simple Network Management Protocol) auf den Netzwerk Geräten zu aktivieren, denn MRTG liest diese Daten mit SNMP.

Bei einem Cisco IOS Switch oder Router sieht das z.B. dann so aus:

!

snmp-server community public RO

snmp-server community private RW

snmp-server location Rechenzentrum, Raum: 1

snmp-server contact Herr Admin, Tel.:1234

(snmp-server host 172.16.1.200) optional

!

Bei HP, Extreme, Enterasys, Ruckus ICX oder anderen CLI basierten Switches und Router sehen diese Konfig Zeilen identisch aus.

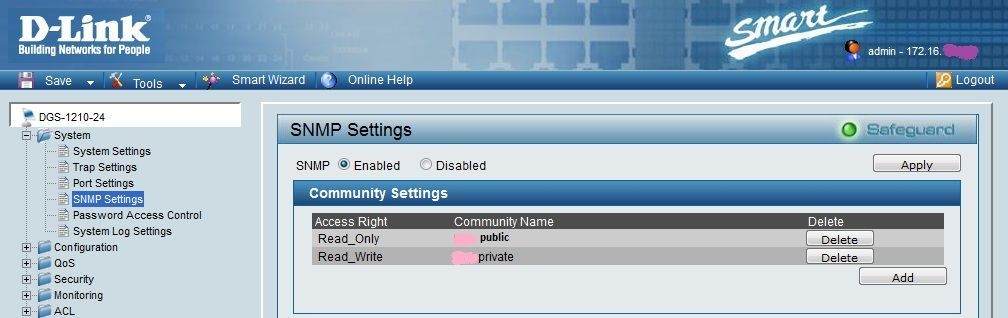

Bei einfachen WebSmart Switches wie z.B. D-Link, NetGear usw. sind im Konfig GUI diese Einstellungen zu machen:

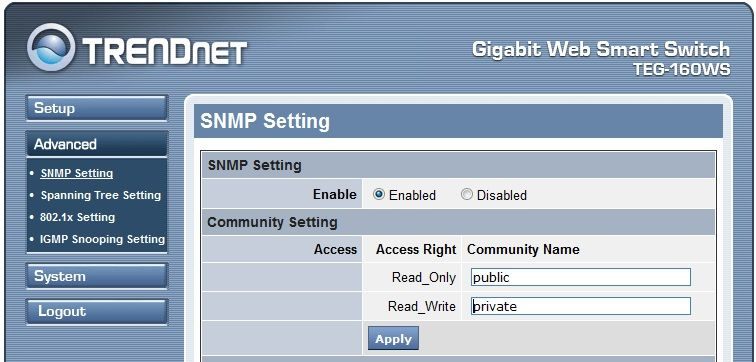

bzw. hier ein einfacher Trendnet Switch:

bzw. hier ein einfacher Trendnet Switch:

Ein snmpwalk <ip_adresse_router/switch> -c public -v1 checkt ob das Netzwerk Gerät per SNMP ansprechbar ist. (Wer andere Community Strings als public für read-only verwendet muss das natürlich entsprechend anpassen !)

Ein snmpwalk <ip_adresse_router/switch> -c public -v1 checkt ob das Netzwerk Gerät per SNMP ansprechbar ist. (Wer andere Community Strings als public für read-only verwendet muss das natürlich entsprechend anpassen !)

Ist das geschehen und hat man mit einem Ping die Verbindung zwischen Mangement Server und Router, Firewall oder Switch verifiziert, dann erzeugt der folgende Aufruf automatisch die MRTG Konfigurationsdatei:

cfgmaker --ifdesc=descr --global "Language: german" --global 'Options[_]: bits,growright' --output /home/pi/mrtg.cfg public@<ip_adresse oder domain_name>

(Mit IP oder Domain ist hier die Management IP des Servers, Routers oder Switches gemeint !!)

Jetzt kann man einen manuellen MRTG Probelauf starten und Daten mit

mrtg /home/pi/mrtg.cfg

abfragen. Anfängliche Fehlermeldungen kann man hier ignorieren, denn sie verschwinden spätestens nach dem 2ten oder 3ten Aufruf.

Sieht man mit ls /var/www/mrtg/ in das Webserver Verzeichnis für MRTG sieht man hier nun auch eine Menge Dateien mit den aktuellen grafischen Daten.

Nun gilt es noch eine HTML Index Datei dort zu erstellen damit man die Grafiken einfach mit einem Web Browser abfragen kann.

Auch das geschieht wieder automatisiert mit einem Skript:

indexmaker --output=/var/www/mrtg/index.html --title=Internet-Router /home/pi/mrtg.cfg

Fertig...

Nun reicht es mit dem Browser einfach auf http://<server_ip>/mrtg zu gehen und man kann die Daten betrachten.

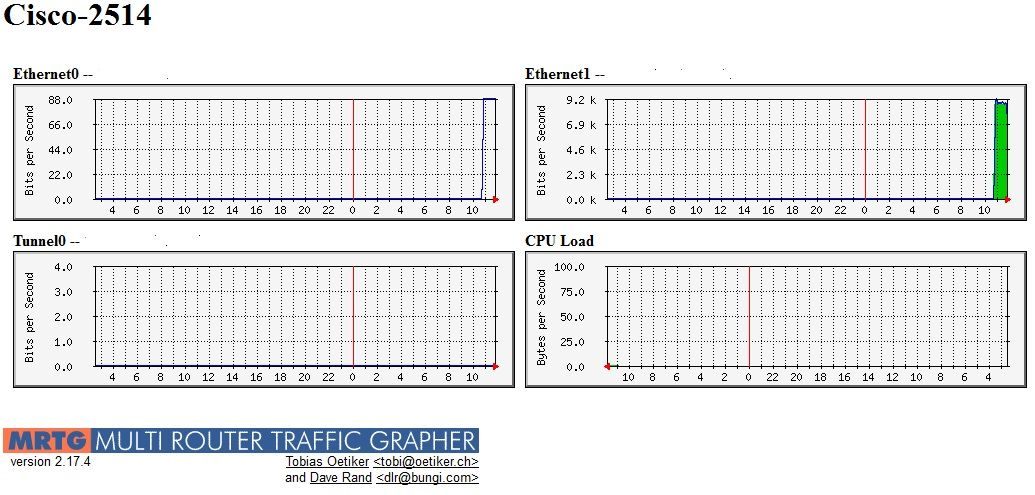

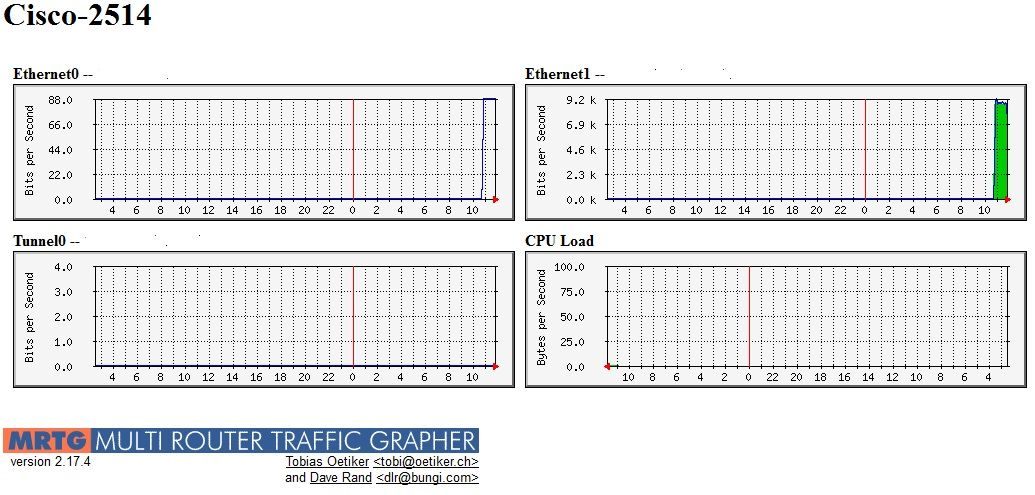

Am Beispiel eines älteren Cisco 2514 Routers sieht das Ergebnis dann so aus:

(Hier mit zwei 10 Mbit/s Ethernet, VPN Tunnel und CPU Load)...und etwas wenig Traffic

(Hier mit zwei 10 Mbit/s Ethernet, VPN Tunnel und CPU Load)...und etwas wenig Traffic

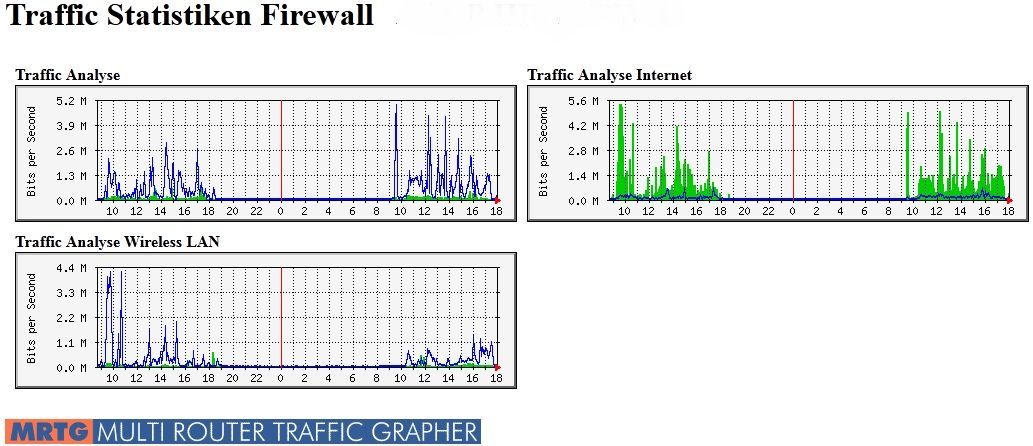

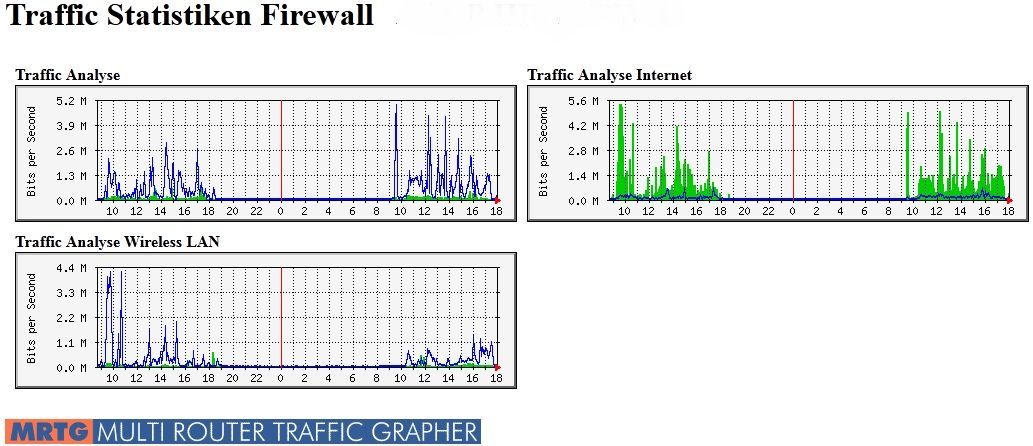

Eine pfSense Firewall mit etwas mehr Traffic...:

Nutzbar ist diese Analyse auch auf virtuellen Routern o. Switches die mit Emulationssystemen wie z.B. GNS-3 nur in einer Laborumgebung simuliert werden.

Nun will natürlich niemand manuell alle 5 Minuten ein MRTG Kommando senden um die Daten abzufragen.

Das übernimmt automatisch der CRON Dämon auf dem Server.

Man erzeugt mit dem nano Editor eine kleine Text Datei z.B. cronmrtg mit folgendem Inhalt:

0,5,10,15,20,25,30,35,40,45,50,55 * * * * /usr/bin/mrtg /home/pi/mrtg.cfg

Und ruft dann crontab cronmrtg auf.

Damit ruft der Server dann alle 5 Minuten die aktuellen Daten vom Netzwerk Gerät ab. Hat man mehrere Komponenten zu überwachen bekommt jedes eine MRTG Konfig Datei und auch einen Crontab Eintrag.

Mit crontab -l kann man checken ob der Cron Dämon sauber läuft.

Noch ein kosmetischer Tip:

Wer auch den oben beschriebenen Log Message Server (Syslog) laufen lässt wird nun sehen das jetzt die MRTG Cron Aktivität alle 5 Minuten den Syslog "vollmüllt" da alle 5 Minuten auch eine Log Message erzeugt wird.

Schnelle Abhilfe schafft wieder ein kleiner chirurgischer Eingriff in die Syslog Konfig Datei etc/rsyslog.conf die oben schon bei der Einrichtug des Syslog Servers beschrieben ist.

Den Eintrag

erzetzt man mit

und startet den Syslog Server mit /etc/init.d/rsyslog restart neu und schon ist der Syslog wieder sauber.

Diese Anleitung zeigt die einfache Basis Konfiguration. Die MRTG Webseite hat noch viele Tips wie man den grafischen Output weiter optimieren oder verändern kann.

Die CPU Last Anzeige im obigen Screenshot bekommt man z.B. in die Ausgabe wenn man die mrtg.cfg Datei um die folgenden Zeilen ergänzt:

Die SNMP OID für die CPU Last variiert ggf. bei unterschiedlichen Herstellern (die obige ist eine Cisco OID) und muss ggf. entsprechend angepasst werden.

Analog lassen sich so auch bei Microsoft und Linux Servern und auch beim Management Server selber die CPU Last, Plattenfüllstände, NICs usw. abfragen.

Hilfreiches Tool zum troubleshooten von SNMP außer dem Bordmittel snmpwalk ist der auch kostenfreie SNMP_Tester von Paessler.

Wer eine richtig schicke Bedienoberfläche haben möchte für MRTG / RRD der installiert sich Observium.

Observium ist ähnlich wie Cacti, und MRTG bietet aber noch weitaus mehr grafische_Auswertemöglichkeiten.

Bequemerweise existiert hier ein einfaches Installationsskript das man einfach aufruft und das Observium gebrauchsfertig installiert.

wget observium.org/observium_installscript.sh

Dann macht man dieses Skript ausführbar mit: chmod +x observium_installscript.sh

Und startet dann das Installationsskript mit:

./observium_installscript.sh

Alle relevanten Parameter werden dann Menü geführt abgefragt.

Ist alles sauber und fehlerlos durchgelaufen, startet man einen Browser und gibt dort einfach die IP Adresse des Raspberry Pis ein um die Login Maske von Observium zu erhalten.

Über Device und +Add fügt man dann Netzwerk Geräte hinzu die man überwachen möchte. Hier gibt man einfach deren IP Adresse ein und den SNMP Community String und schon kann man loslegen.

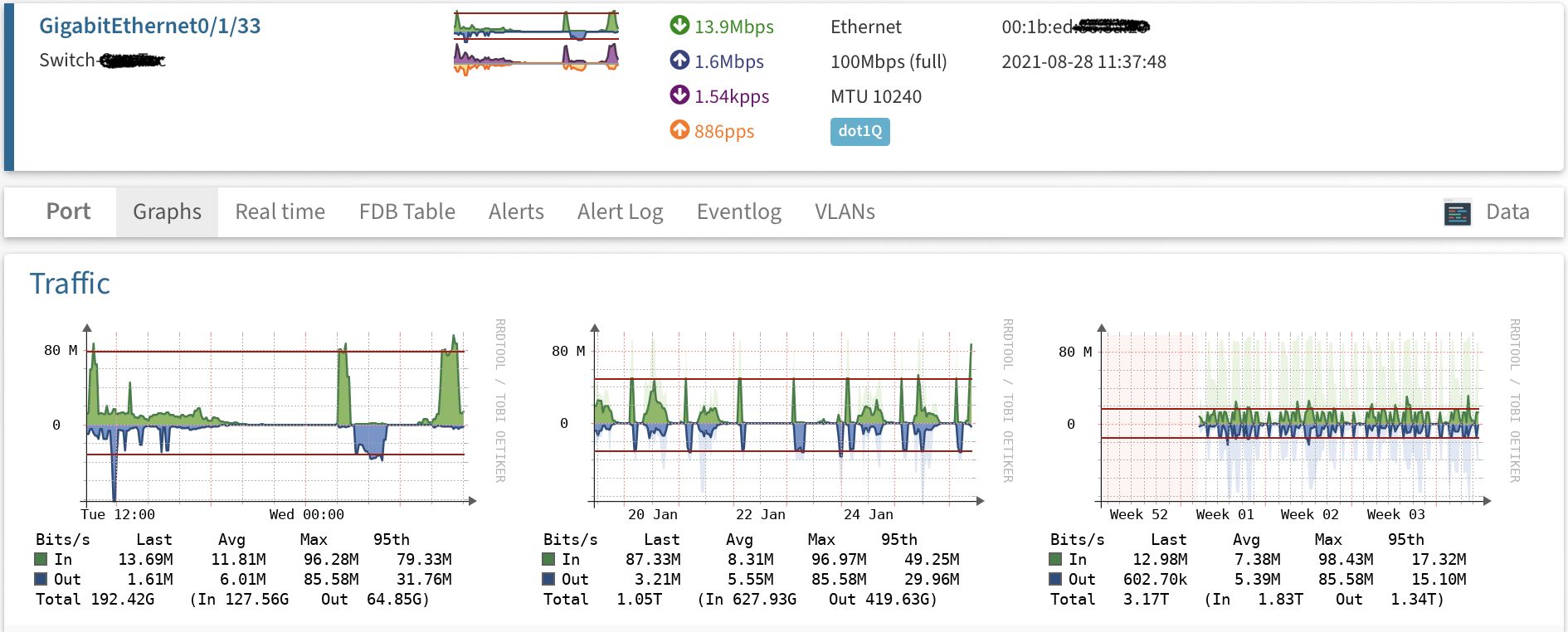

Observium Live Screenshot (Ruckus Switch)

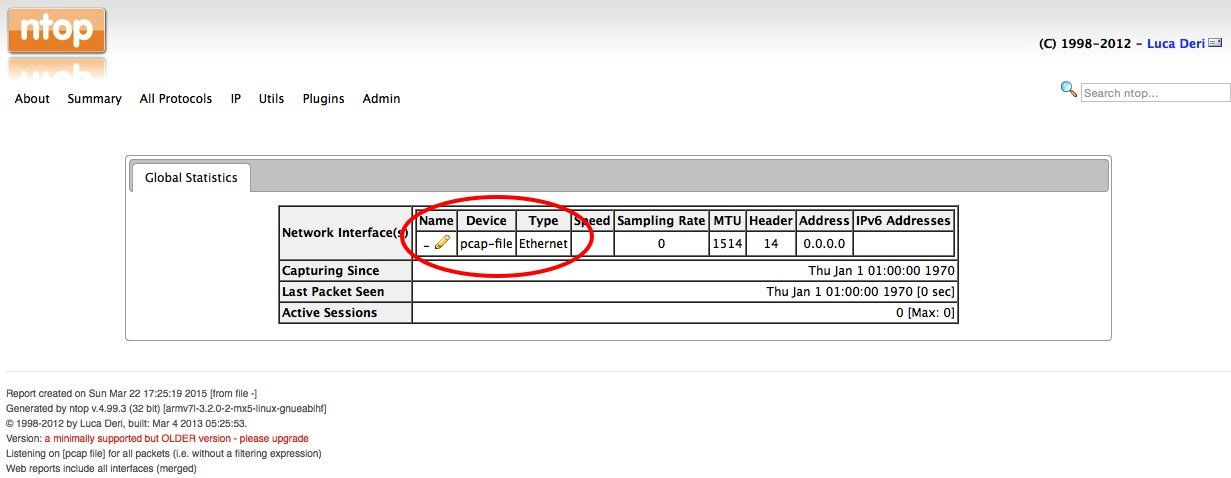

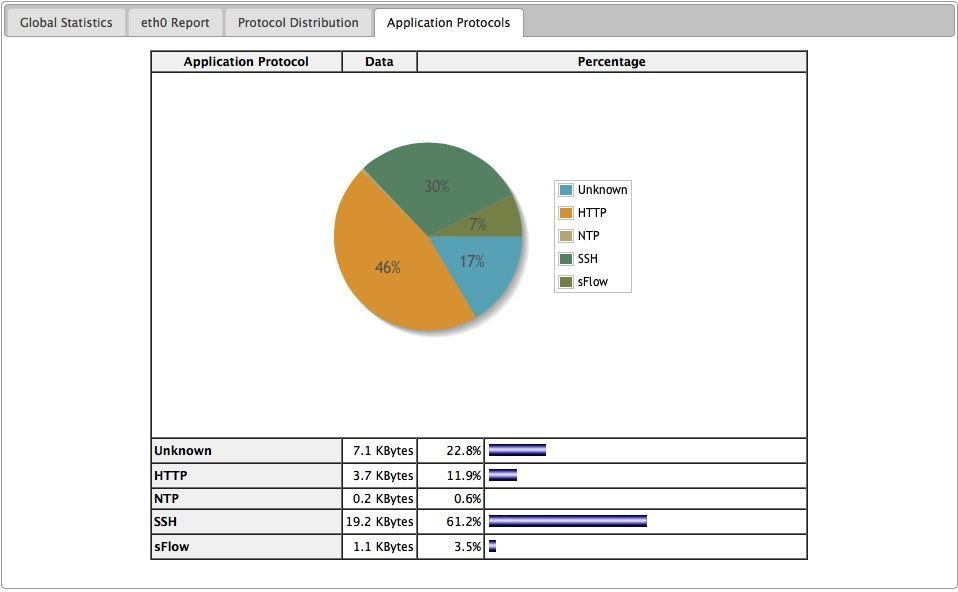

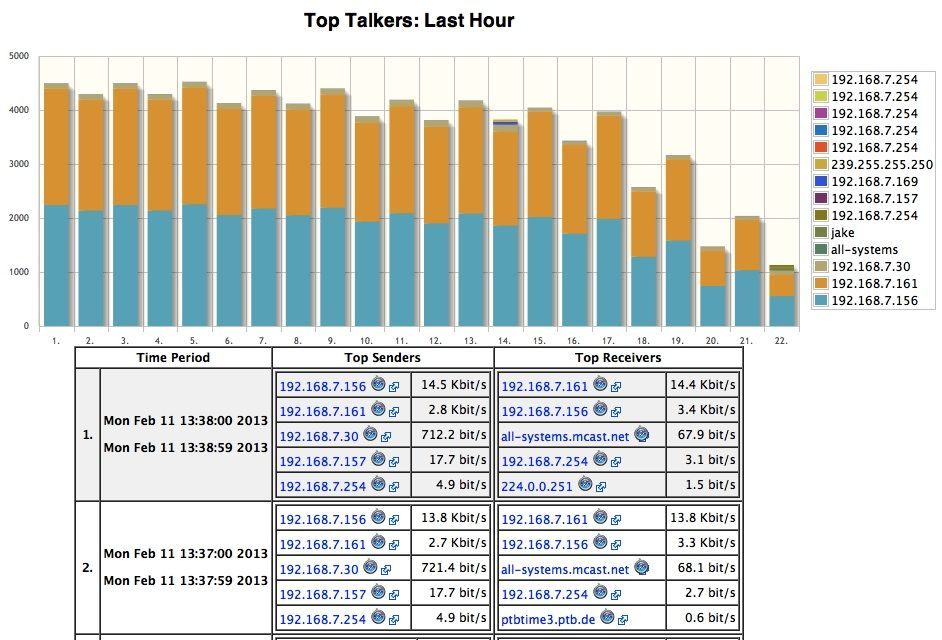

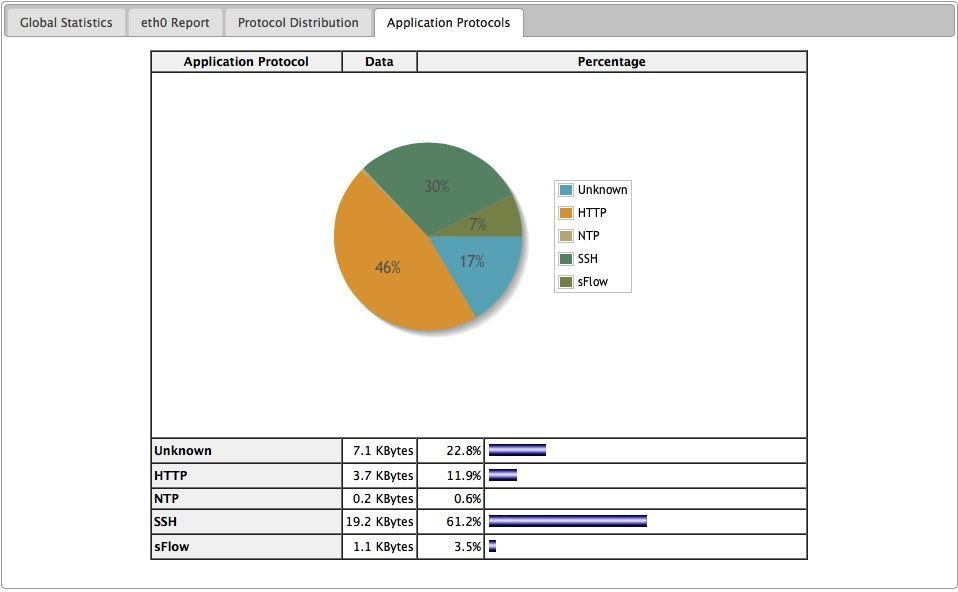

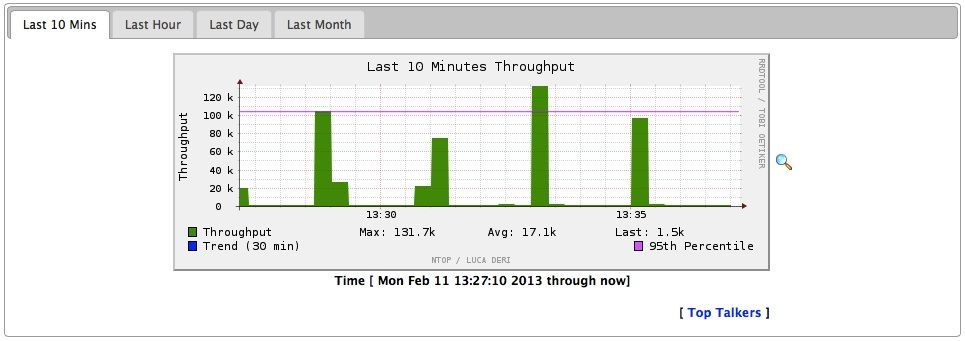

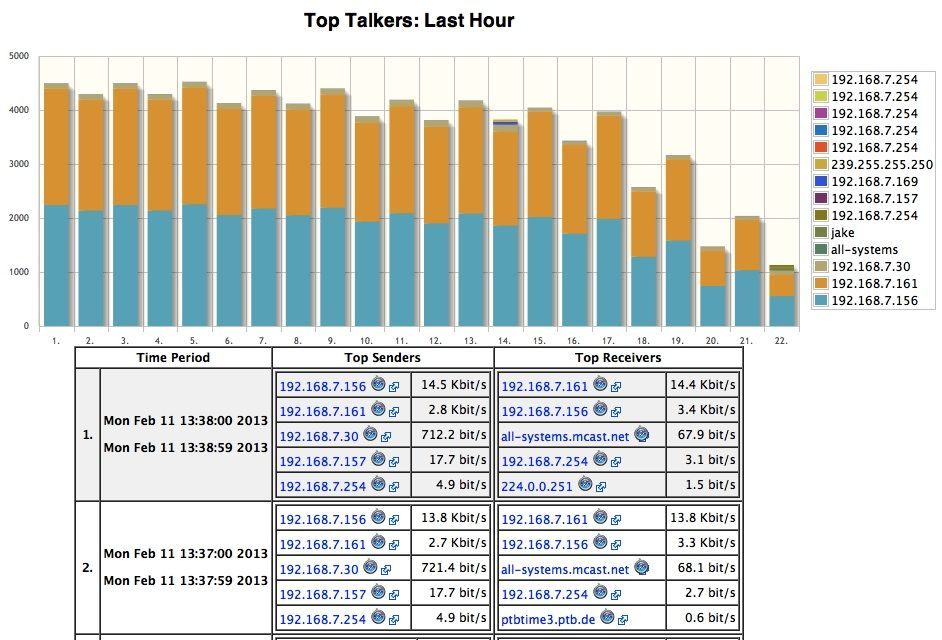

Sehr viel interessanter und detailierter wird die Auswertung wenn man IPFIX, NetFlow oder sFlow fähige LAN Switches oder Router im Netzwerk hat, denn Ntop wertet auch eingehende sFlow Pakete aus.

So ist man in der Lage Switch- und Router Ports im gesamten Netzwerk, sprich von allen Endgeräten und ihren IP Flows zu analysieren die nicht direkt mit dem eth0 Interface des Ntop Servers verbunden sind. Auch ein Traffic Accounting ist möglich mit kostenfreien Tools wie z.B. pmacct.

Mit sFlow / NetFlow bzw. IPFIX ist man so in der Lage sämtlichen Traffic eines Netzes quantitativ und qualitativ, egal wo, schnell und übersichtlich per Webbrowser zu analysieren.

Die Visualisierung mit NetFlow/IPFIX erklärt ein separates Forentutorial!

Eine Vielzahl derzeit aktueller Ethernet Switches am Markt supporten diese Flow Protocol Standards:

blog.sflow.com/2012/09/switch-configurations.html zeigt alle Hersteller.

Hier kann man auch gleich die zum jeweiligen Switch passende sFlow Konfig einsehen. Ntop bereitet diese sFlow Daten mit Hilfe des u.a. sFlow Toolkits auf und stellt sie entsprechend nach IP Adresse und Protokoll spezifisch grafisch dar.

Wem eine einfache, tabellarische und textbasierte Darstellung reicht kommt mit diesem einfachen Kommandotool, das sFlow Toolkit aus:

inmon.com/technology/sflowTools.php

bzw.

blog.sflow.com/2011/12/sflowtool.html

Das Tool und die Beispiel Scriptsammlung kann man entsprechend frei runterladen. Das geht am bequemsten direkt aus dem Github mit wget auf den RasPi:

Läd Toolkit und Beispielskripte auf den RasPi. Das aktuellste Release findet man immer auf der Inmon Seite bzw. deren Link auf Github.

Wie üblich jetzt mit unzip master.zip entpacken und ins Verzeichnis sflowtool-master wechseln. Hier jetzt die folgenden Kommandos ausführen:

./boot.sh

./configure

make

make install

Fertig ! (Details dazu in der README Datei).

Damit das sFlow Tool die sFlow Daten des Switches an Ntop übergeben kann muss man den Ntop Dienst zunächst stoppen (ps -ax und dann Prozess ID mit kil stoppen)

Nun startet man Ntop neu mit:

sflowtool -4 -t | ntop -f -

Browser wieder wie oben mit http:/ /<ip_adresse_raspberry>:3000 auf NTop verbinden und schon sieht man nun sämtliche Teilnehmer, Protokolle und Lasten im Netzwerk grafisch sortiert gelistet und erhält so eine schnelle und umfassende Übersicht des eigenen Netzwerk Traffics im gesamten Netzwerk.

Für die erfolgreiche Ausführung der sFlow Analyse Beispiel Scripte (vorher entpacken mit tar xvzf sflowutils.tar.gz) ist mit apt install gawk noch die entsprechende awk Version zu installieren sofern nicht schon gemacht, damit die Scripte sauber laufen.

Zusätzlich muss man die Scripte noch editieren (nano) und das "#!/bin/awk -f in der ersten Zeile des Scripts durch ein #!/usr/bin/gawk -f ersetzen.

Der Skriptaufruf im Verzeichnis /home/pi :