Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Inhaltsverzeichnis

Das folgende Tutorial gibt einen Überblick über die dynamische VLAN Zuweisung von WLAN und LAN Clients in Abhängigkeit ihrer Hardware Mac Adresse oder ihres Usernamens (802.1x Authentisierung). Damit ist es möglich in einem einzigen WLAN mit nur einer SSID, Clients in unterschiedliche vorhandene IP Netze (VLANs) zu segmentieren.

Für Firmennetze und ambitionierte Heim WLANs ist diese Option eine verlässliche und Geräte bezogene Absicherung des WLAN Zugangs. Nicht nur das, denn durch den Wegfall des MSSID Management Overheads der Funkschnittstelle bleibt mehr Performance für WLAN Daten.

Das macht das Umsetzen von einfachen BYOD Konzepten ("Bring your own device") in Firmen mit privaten WLAN Endgeräten (Smartphones etc.) sehr leicht und schnell umsetzbar, weil man so u.a. BYOD Usern ein dediziertes Netzwerk Segment mit entsprechenden Sicherheitsregeln zum Firmennetzwerk zuweisen kann.

Damit wird das WLAN über eine gemeinsame WLAN SSID ohne die Verwendung von MSSIDs, also dem Aufspannen von mehreren WLANs, auf einer gemeinsamen Hardware strukturiert. (Ein statisches MSSID Design beschreibt ein separates Forentutorial (siehe weiterführende Links) und auch das hiesige Mikrotik_VLAN_Tutorial.)

Die VLAN Information zum Client erhalten die Accesspoints von einem zentralen Radius Server, so das damit gleichzeitig eine zentrale Authentisierung und Management aller WLAN Clients stattfindet.

Dieses Konzept ist nicht nur auf WLANs beschränkt sondern kann gleichzeitig im Netzwerk auch für die Authentisierung von LAN Ports (Kupfer) genutzt werden (802.1x oder MBP Port Security) Z.B. in mobilen Büros oder anderen Sicherheits relevanten Umfeldern wo wechselnde und auch fremde User Hardware für den Netzwerk Zugang sicher authentisiert werden muss.

Das Beispiel Setup für die dynamische VLAN Zuweisung ist bewusst einfach gehalten und eine klassische Standard Konfiguration mit Router und VLAN Switch. Diese gilt natürlich analog auch und gerade für größere Netze mit mehreren (redundanten) Switches und Accesspoints.

Da die Radius Verfahren durchgehend standartisiert sind, kann man die einzelnen Konfigurations Schritte auch leicht auf andere WLAN und LAN Hardware übertragen. Der onboard Mikrotik Radius Server kann auch für Mikrotik fremde Hardware im Kupfer- oder WLAN Bereich genutzt werden.

Es geht im Tutorial primär um die Einrichtung des zentralen WLAN Managements, und des Radius Servers. VLAN Konfigurationen, DHCP usw. werden nur grob angerissen um den Fokus des Tutorials nicht zu weit zu machen. Sie sind auch Teil weiterer Tutorial die man unten in den weiterführenden Links findet.

Mikrotik Hardware wurde bewusst gewählt ist aber nicht zwingend.

Grund ist das die Wireless Komponenten von sich aus eine integrierte Controller Funktion mitbringen die einen externen WLAN Controller überflüssig machen.

Eine Captive Portal Funktion (Hotspot Webseite) für Gastnetze ist ebenfalls gleich mit an Bord. Dazu später mehr im Radius Setup des Tutorials.

Letztendlich stellt sie damit eine performante und attraktive Hardware dar, die solche gehobenen Security Funktionen auch für Netzwerke kleiner und mittlerer Größe oder den Heimanwender mit einfachen Mitteln, kostengünstig realisierbar macht.

Als Radius Server findet entweder der Mikrik onboard Radius Server (User Manager ab Ver.7) oder der kostenfreie FreeRadius Verwendung.

Aufgrund der Protokoll Standartisierung von Radius können natürlich auch Windows Radius Server (NPS) oder entsprechende Radius Server Packages auf Firewalls (pfSense/OpnSense) oder Router wie z.B. OpenWRT zum Einsatz kommen. Letztere basieren in der Regel ebenfalls auf FreeRadius.

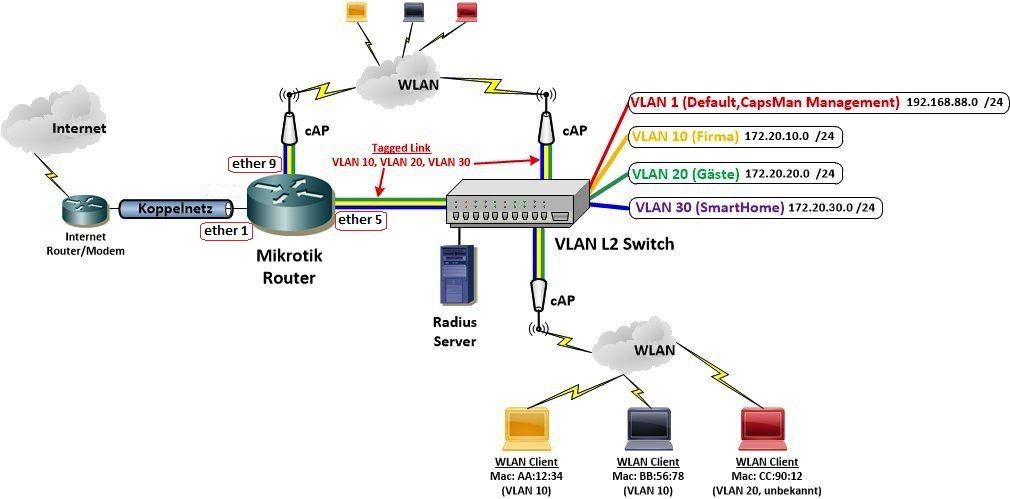

Das Tutorial Setup nutzt ein klassisches Design aus Router und (PoE) Switch:

(Ein besseres Detailbild sieht man HIER

Zweiter AP Port an ether 10 der Übersicht halber weggelassen.)

Der Mikrotik Router beherbergt hier das zentrale WLAN Management (CapsMan), ist also der Controller für die Access Points. Die Accesspoints arbeiten im CapsMan Modus und melden sich automatisch am Controller an von wo aus sie dann zentral provisioniert und gemanaged werden.

Der Mikrotik ist zudem parallel Router und Firewall zwischen den VLANs.

Diese Konstallation ist nicht zwingend. Da die CapsMan Funktion zentraler Bestandteil von Router OS ist, kann der Manager bei Verwendung fremder Router Hardware auch auf einem der beteiligten Access Points liegen. Ebenso kann eine alternative Firewall oder Layer 3 Switch die VLANs verbinden.

Für das dynamische Zuweisen der Client VLANs spielt diese Routing Infrastruktur keine Rolle, so das dieses Setup sehr flexibel auch mit anderer Netzwerk Hardware eingesetzt werden kann.

Los gehts...

Als Erstes konfiguriert man hier die Grundlagen für das VLAN Umfeld, sprich VLAN IDs, IP Adressen dazu, VLAN Bridge usw. Details findet man dazu im Mikrotik_VLAN_Tutorial.

⚠️(Der Mikrotik wird hier im Router Mode betrieben ! Er routet zentral die lokalen VLANs auf einen davor kaskadierten Router. Wer den Mikrotik ohne Routing im VLAN Switch Mode betreiben will, der muss die Konfig etwas abändern (kein Routing, nur reines Switching mit einfachem VLAN Switch auf einen VLAN fähigen Router o. Firewall !). Ein Link in den weiterführenden Links am Ende des Tutorials zeigt die genaue Konfiguration für so ein reines Switch Setup.)

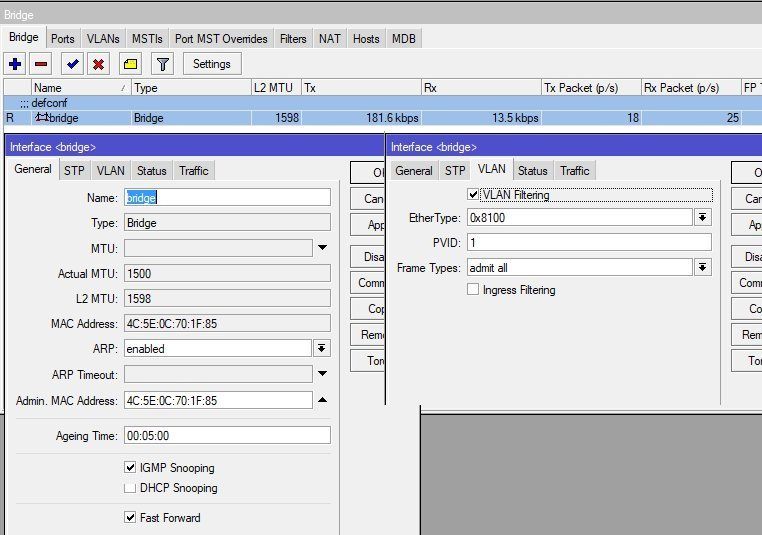

Bridge hinzufügen und VLAN Filtering aktivieren:

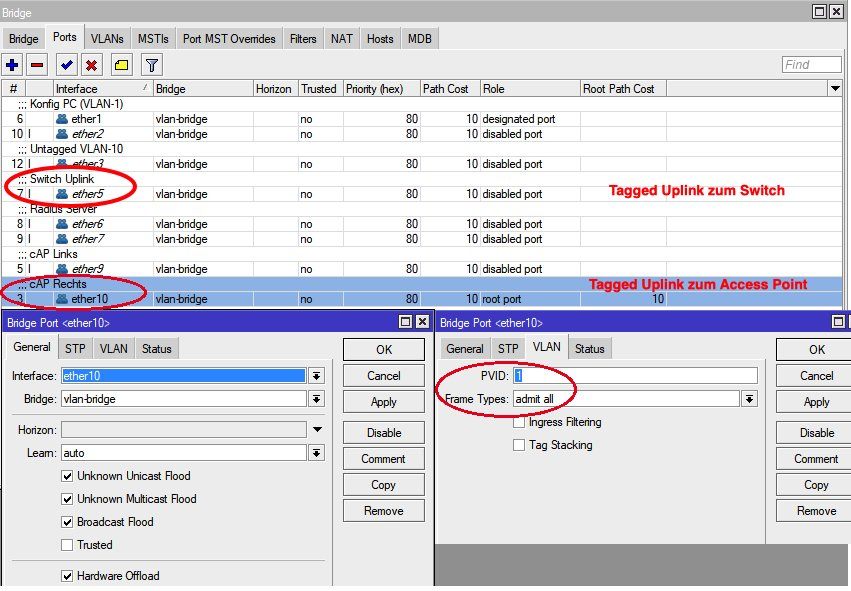

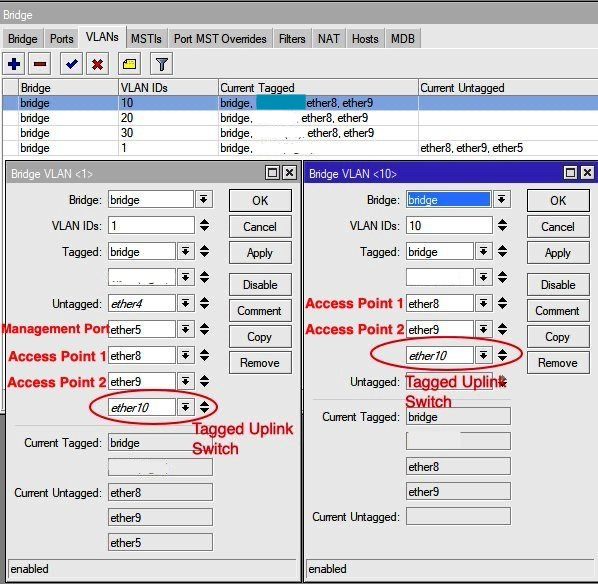

Ports der VLAN Bridge hinzufügen. (Switch Tagged Uplink und Tagged AP Port identisch):

Gleiches gilt für Uplinkports zu ggf. vorhandenen VLAN Switches die die VLAN Infrastruktur weiterreichen.

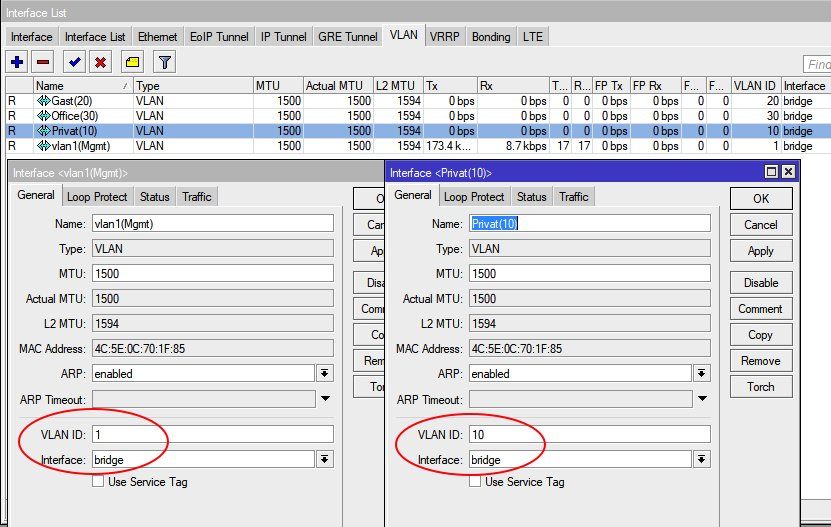

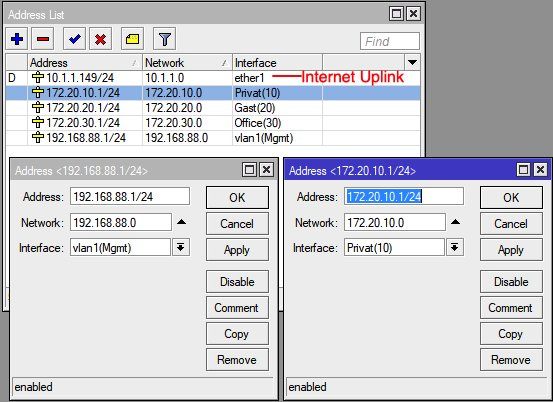

Einrichtung der VLAN Router IP Interfaces und Anbindung mit dem entsprechenden VLAN Tags an die Bridge.

(Beispiel fürs Default/Management VLAN und das VLAN 10. Identisch für die weiteren VLANs)

Der Port ether10 ist der Uplink zum VLAN (PoE) Switch. Die Ports ether8 und ether9 sind optionale VLAN Switchports oder können zum Anschluss weiterer Accesspoints dienen.

Wichtig:

Alle Uplink Ports auf einen oder mehrere Switches und die Access Point Ports müssen immer Tagged gesetzt sein. Klar, denn der AP tagged ja jeden WLAN User gemäß seiner Zugehörigkeit dynamisch mit einem VLAN Tag und das muss der empfangende Switch Port ja entsprechend lesen können ! (Siehe Bild 1 oben !)

(Wer hier keinen Router Mode wünscht findet eine Konfiguration des Mikrotik als reinen VLAN Switch unten in den weiterführenden Links.)

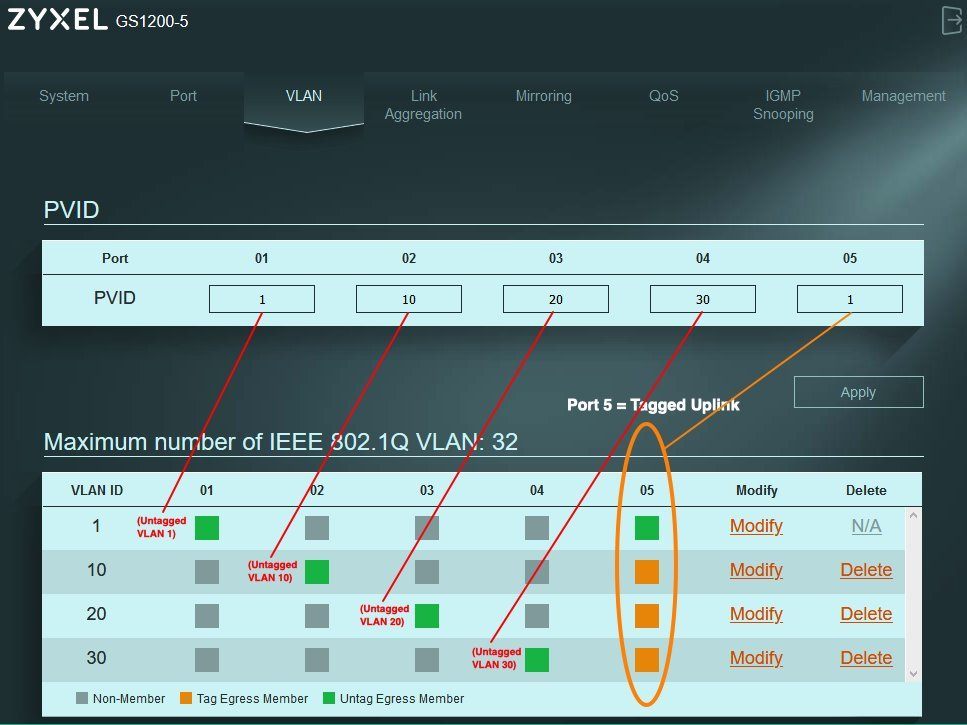

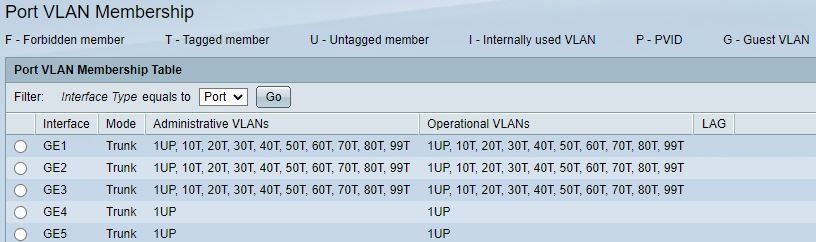

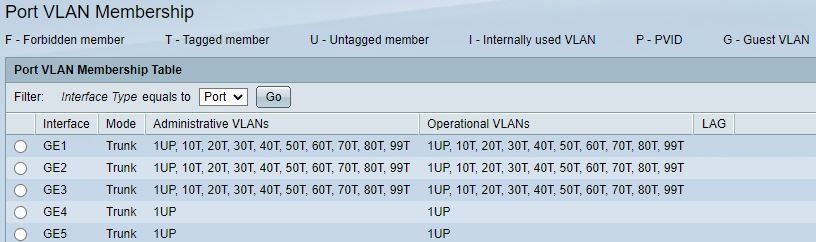

Ein VLAN Konfigurations Beispiel für einen angeschlossenen Switch zeigt der folgende Screenshot eines Zyxel GS-1200 Switch Setups. (Uplink Port 5 auf Port ether10 des o.a. Mikrotik)

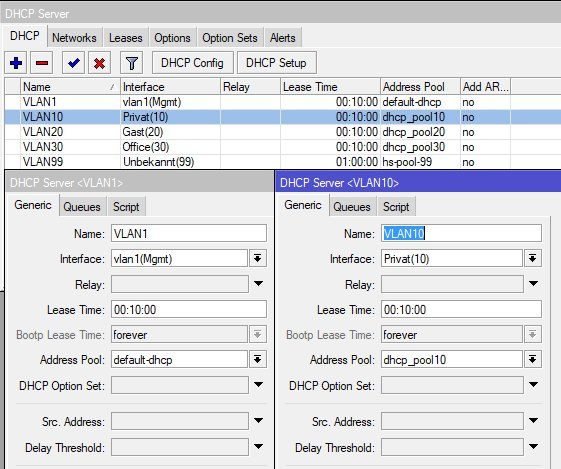

Dieser Part ist optional und kann auch entfallen wenn man einen zentralen DHCP Server einsetzt. (Z.B. Windows AD)

(Auch wieder nur beispielhaft für die VLANs 1 und 10. Weitere sind identisch)

⚠️ Wer statt eines externen Radius Servers (NPS, [ Freeradius] etc.) den internen Mikrotik Radius Server (User Manager) verwenden möchte findet u.a. HIER eine genaue Anleitung wie das umzusetzen ist!

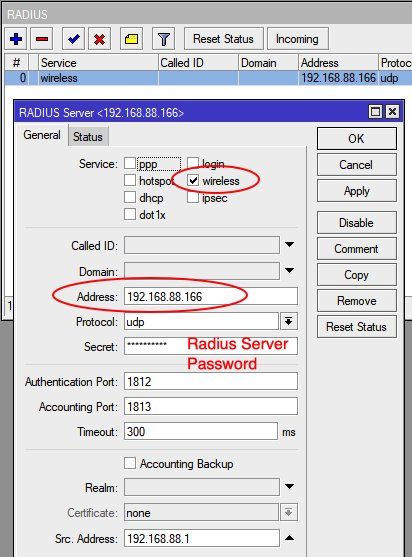

Links im Hauptmenü über den Button "Radius". Der Radius Server befindet sich im Management VLAN 1.

Wichtiger Hinweis: Bei Verwendung des Mikrotik onboard Radius Servers (User Manager) ist hier als Adresse und Source Adresse immer die 127.0.0.1 (localhost) anzugeben wenn der Supplicant auf dem gleichen Gerät ist!! Wird ein abgesetzter Mikrotik als Radius Server genutzt ist dort dessen IP Adresse einzugeben.

Das waren alle Settings für die VLAN und IP Address Infrastruktur.

Sie entsprechen dem Standard VLAN Setup von Mikrotik Routern und Switches gemäß dem oben genannten, hiesigen Tutorial.

Weiter geht es mit dem zentralen WLAN Manager für die Accesspoints (CapsMan).

⚠️ Ab RouterOS Release 7.13 gibt es einen neuen Capsman mit geänderter Syntax und Support für WiFi Wave2 Hardware! Siehe dazu auch HIER!

Ein angepasstes CapsMan Setup auf die aktuelle Version findet man HIER!

Die CapsMan Konfiguration ist nicht zwingend. Man kann die APs auch einzeln mit einer statischen Konfiguration betreiben ohne ein zentrales Management. (Siehe weiterführende Links).

Betreibt man allerdings eine höhere Anzahl an APs in seinem WLAN, ist ein zentralisiertes Management mehr als sinnvoll. Es reduziert mögliche Fehler und schafft einen zentralen Punkt zum einfachen Management des gesamten WLANs und seiner AP. Erweiterungen sind so sehr einfach, denn man kann APs einfach "out of the box" ans Netz anklemmen und diese ziehen sich dann automatisch sämtliche Konfigurationen zentral vom onboard WLAN Controller CapsMan.

Daraus resultiert der große Vorteil das das Management Tool auf jeder Router OS Hardware gleich mit an Bord ist. Auch wenn man keinen Mikrotik Router betreibt muss man dennoch nicht auf ein zentralisiertes WLAN Management verzichten, denn das kann z.B. auch ein Mikrotik Switch oder einer der Accesspoints übernehmen. Es erspart weitere ggf. fehleranfällige und zu separat zu managende Controller Hardware und minimiert so das Ausfallrisiko.

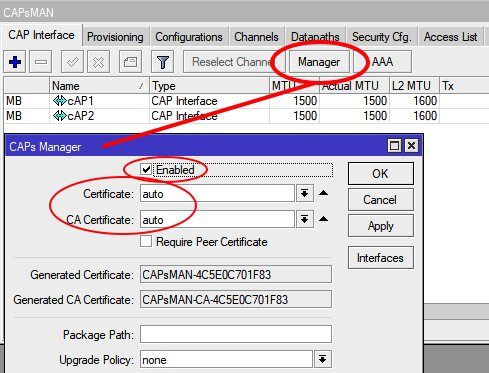

Hier ist es sinnvoll (aber nicht zwingend) mit Verschlüsselung zu arbeiten im Management Netz um die Konfig Daten zu schützen. Deshalb klickt man die Zertifikats Generierung auf auto, damit erzeugt der MT automatisch Zertifikate zur Verschlüsselung der AP Management Kommunikation.

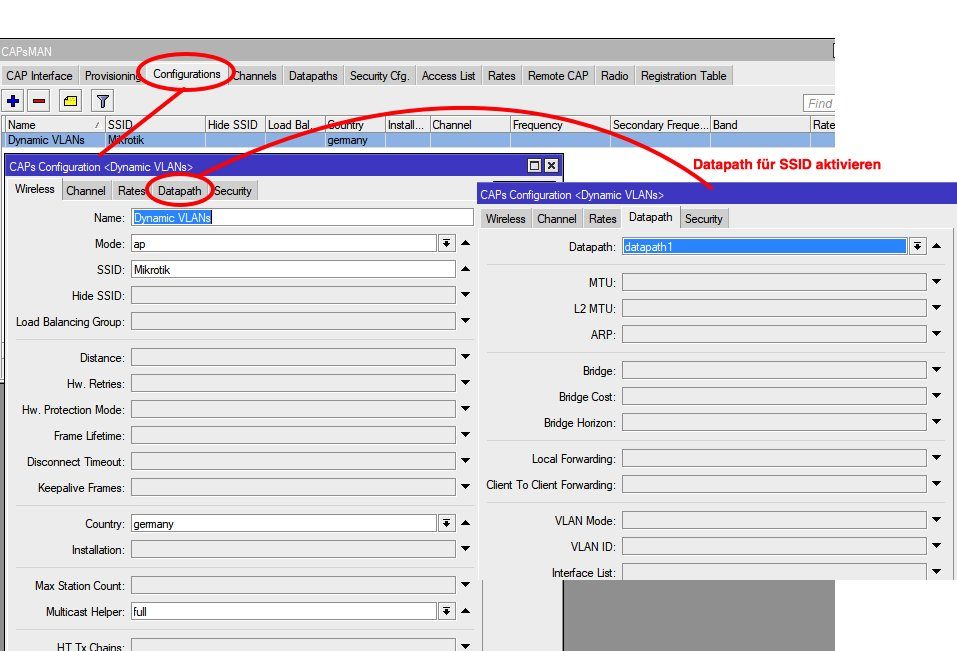

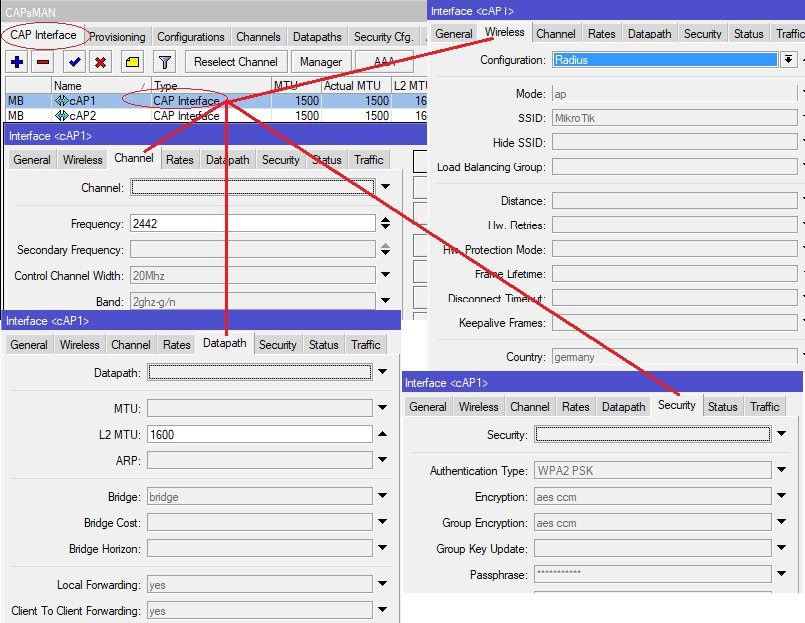

Das Setup erstellt ein Basis Konfigurations Profil für alle Accesspoints, das diese sich automatisch beim Anmelden an den Manager ziehen. Es folgt einer baumartigen Hierarchie. Generelle Grundeinstellungen --> Einstellungen pro Profil --> Einstellungen pro AP. So kann man ein Finetuning jeder Ebene erreichen.

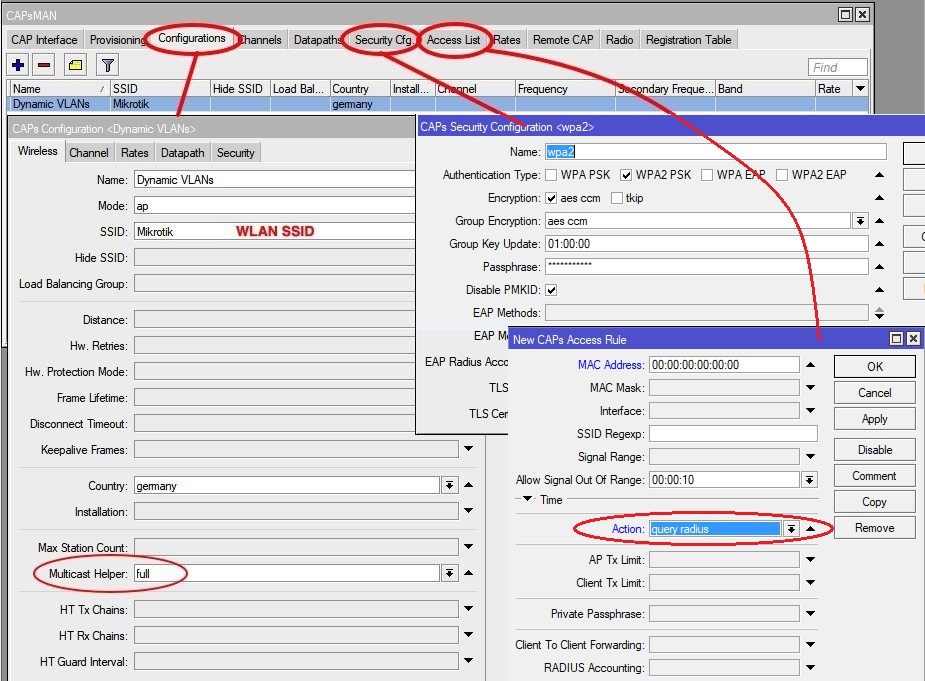

Das Grundprofil bestimmt die 4 wichtigen Punkte:

- Wireless = WLAN Profil SSID, AP Mode, Länder Setting, usw.

- Channel = Funkkanal Profil, bestimmt die Funkfrequenz (WLAN Kanal des AP),

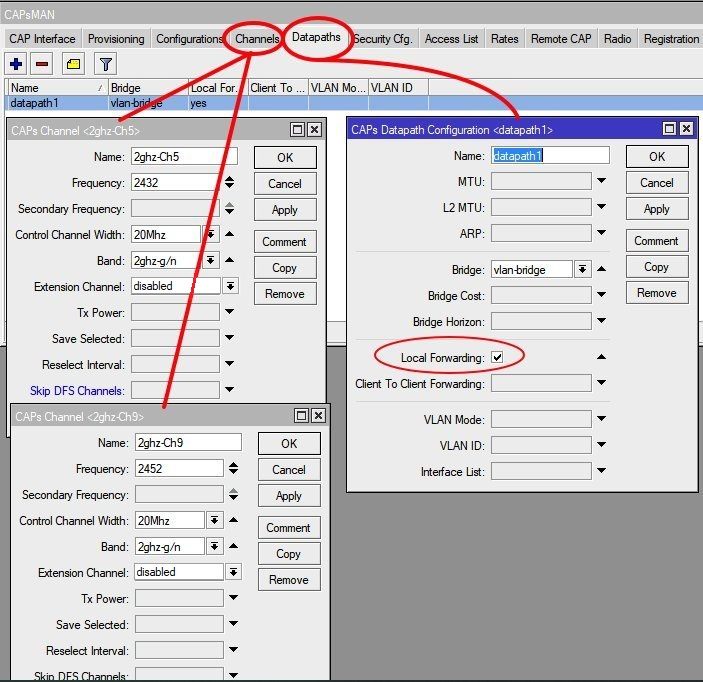

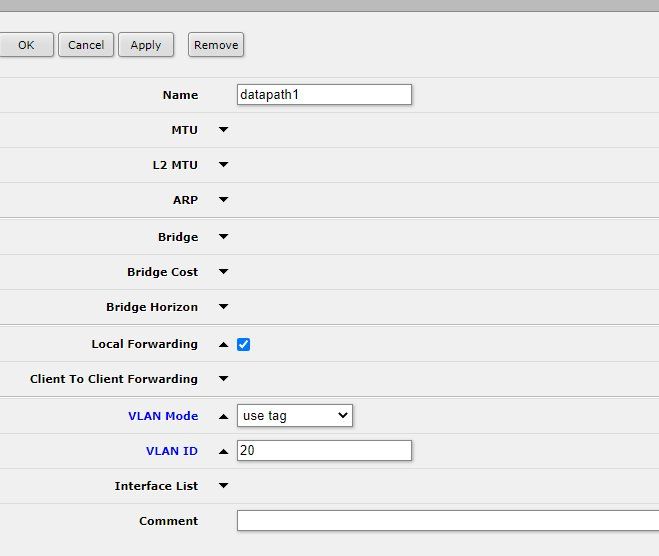

- Datapath = bestimmt wie die WLAN Daten vom Accesspoint in das Netzwerk geforwardet werden. Dabei gibt es 2 Modi: Tunnel = Traffic wird zentral vom AP zum Manager getunnelt von allen APs und dann dort in die VLANs ausgekoppelt. Local Forwarding = Der AP forwardet die Daten direkt am AP auf die Netzwerk Infrastruktur.

- Security = Sicherheits Profil, bestimmt die Verschlüsselung und Passwort (WPA2 und Radius)

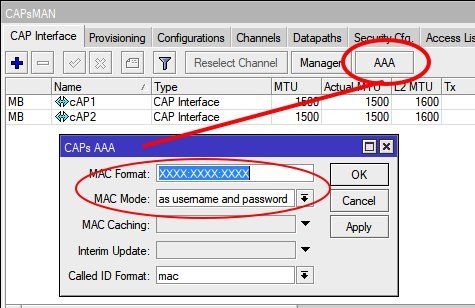

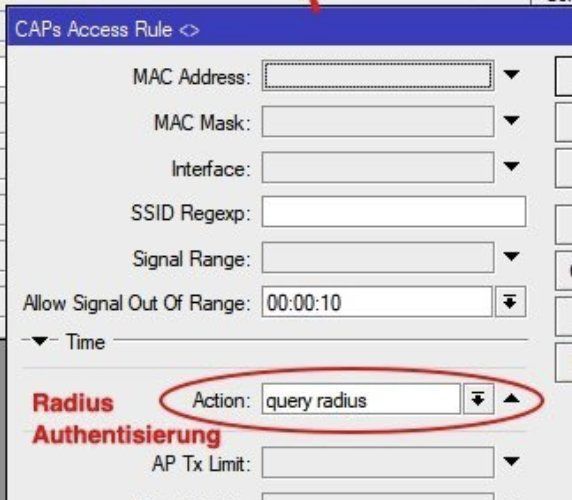

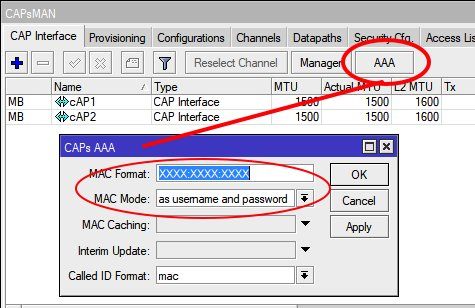

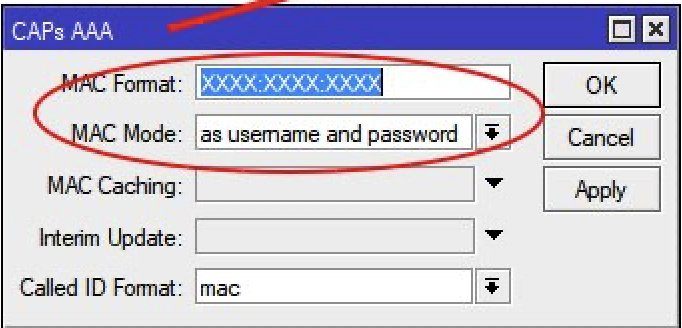

- Da außer den statischen WPA2 Preshared Keys noch die VLAN Zuweisung der einzelnen Benutzerhardware im WLAN via Radius erfolgt, muss diese im Karteireiter Access List zwingend zusätzlich mit dem Action Feld query radius aktiviert werden !

- Local Forwarding direkt am AP skaliert natürlich besser (Performance) folglich ist diese Option zu wählen ! (Ein Tunnel kann in Ausnahmen aber auch sinnvoll sein wenn der AP Traffic z.B. über ein öffentliches Netz gehen muss. Hier muss der Admin individuell nach Anforderung entscheiden.)

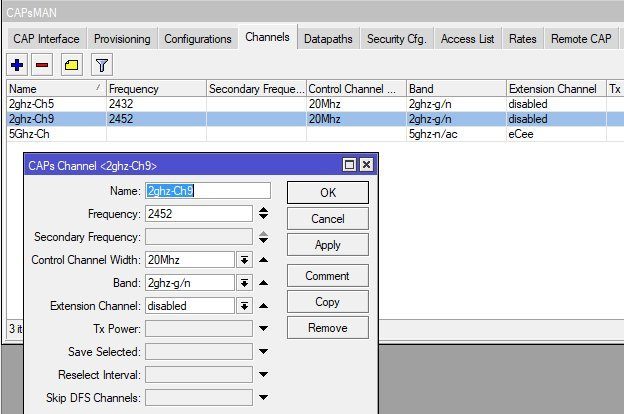

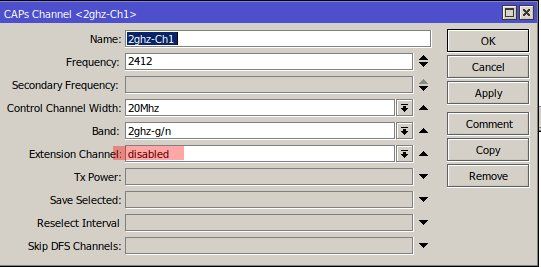

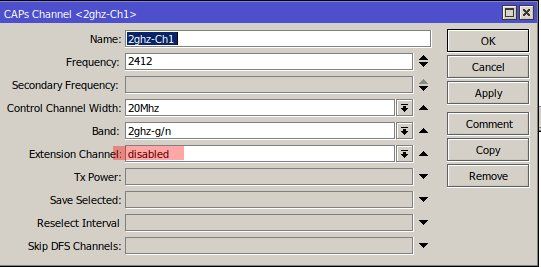

- Die Funkkanal Profile sollte man nach aktuellen lokalen Belegungen der AP Frequenzen einstellen auf denen die APs arbeiten (Beispiel hier mit 2 APs) und das diese sich nicht überschneiden (4kanaliger Abstand !). Grundlagen zur AP Frequenz Planung findet man HIER. Idealerweise erstellt man sich die 4 Funkkanal Profile 1, 5, 9 und 13 und verteilt diese je nach lokalen Gegebenheiten auf seine APs.

- Zum unterbrechungsfreien Roaming bei Multimedia Daten unbedingt den Multicast Helper auf full setzen in allen CapsMan WLAN Profilen.

Damit sind alle Schritte zur Einrichtung des WLAN Management erledigt und es geht an die Access Points.

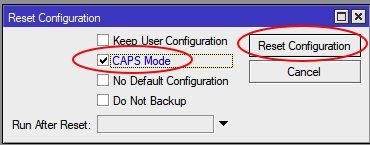

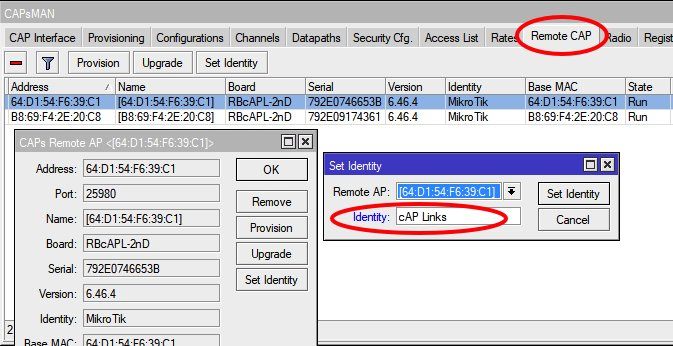

Da die Accesspoints zentral über den CapsMan gemanagt werden und diese auch von dort ihre Konfig beziehen, ist deren Setup sehr einfach. Es gibt schlicht keins, denn die APs werden ja zentral gemanagt.

Man verbindet sich mit dem WinBox Tool und macht schlicht und einfach einen System Reset wobei man gleichzeitig den CapsMan Mode aktiviert.

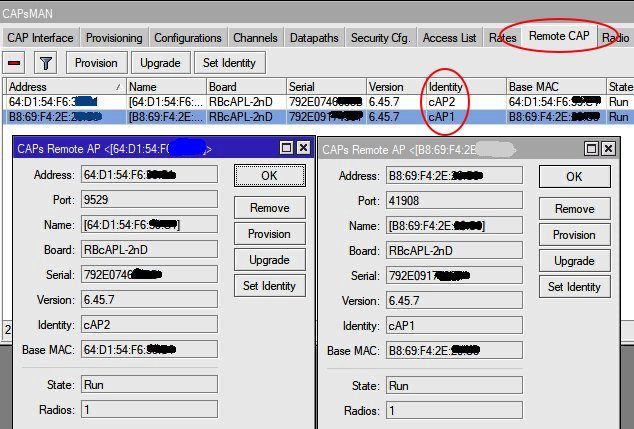

Hat alles geklappt sieht man im WLAN Manager die WLAN Interfaces der automatisch registrierten APs mit den übernommenen Profileinstellungen (ausgegraut):

Durch die Möglichkeit im Management verschiedene Profile zu erstellen kann man hier z.B. auch für andere Gebäude oder Firmenteile usw. abweichende Setups (SSIDs, VLANs usw) auf APs mit einem einfachen Mausklick zentral zuweisen. Dies stellt eine sehr große Management Erleichterung dar in größeren und strukturierten WLAN Umgebungen.

Die APs ziehen sich im Management Netz per DHCP Server eine IP Adresse und einen NTP Server. Letzterer ist wichtig wegen der Gültigkeit der Zertifikate (Datum) und z.B. auch für das Log zum Troubleshooting (Uhrzeit). Die NTP Aktivierung geschieht im SNTP Client Setup.

Wichtig ist jetzt nur noch den APs nicht überlappenden Funkkanäle zuzuweisen. Dazu sollte man mit einem WLAN_Scanner immer individuell die jeweilige Situation am Aufenthaltsort der Clients (nicht der APs !) messen und entsprechend die APs einstellen. Das geschieht im ersten Schritt mit dem Einrichten eines Funkkanalprofils im CapsMan:

Mit diesem Schritt ist die Konfiguration des Routers, WLAN Management und der APs abgeschlossen.

Mit RouterOS ab Version 7.3 hat Mikrotik einen vollwertigen Radius Server integriert im RouterOS Betriebssystem!

Somit ist ein externer Radius Server bei kleineren Installation ohne AD Userverwaltung (Windows NPS) nicht mehr erforderlich! Die komplette Radius Authentisierung kann über Mikrotik onboard gemacht werden.

Entsprechende Tutorials zur Einrichtung des Mikrotik Radius Servers (User Manager) findet man HIER.

(Zusätzliche Links am Ende in den Weiterführenden Infos)

Das Tutorial beschreibt aber dennoch eine FreeRadius Installation um ein Design mit externem Radius Server aufzuzeigen.

Dies kann genausogut ein Windows NPS in einem AD Umfeld sein oder ein embeddeter Radius Server in Firewalls (z.B. pfSense/OPNsense) oder Router oder auch auf dem NAS (QNAP und Synology bieten entsprechende Radius Apps dafür).

Mit dem kostenfreien FreeRadius Server lässt sich schnell und einfach ein Radius Server auf einem Raspberry Pi, Orange Pi Zero oder anderen Kleinstrechnern oder VMs preiswert aufsetzen. Heimnutzer sollten aber der Einfachheit halber immer den Mikrotik bordeigenen Radius ab RouterOS Version 7.3 nutzen. Zudem erspart es ein weiteres Gerät.

Das Tutorial beschreibt ein Debian basiertes Linux wie Ubuntu, Raspberry Pi OS, Armbian usw. auf dem der Server vorher mit einem apt install freeradius installiert wurde.

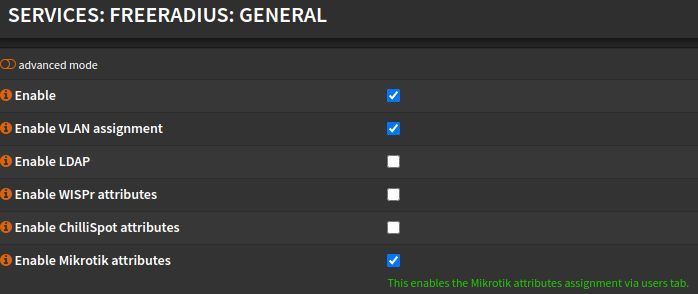

Ideal wer schon eine pfSense oder OPNsense Firewall betreibt, die man mit dem FreeRadius Plugin/Package erweitern kann.

Die OPNsense Firewall kommt zudem gleich mit den Mikrotik und VLAN Erweiterungen im GUI daher.

Die Konfigurations Dateien befinden sich im Verzeichnis: /etc/freeradius/3.0/.

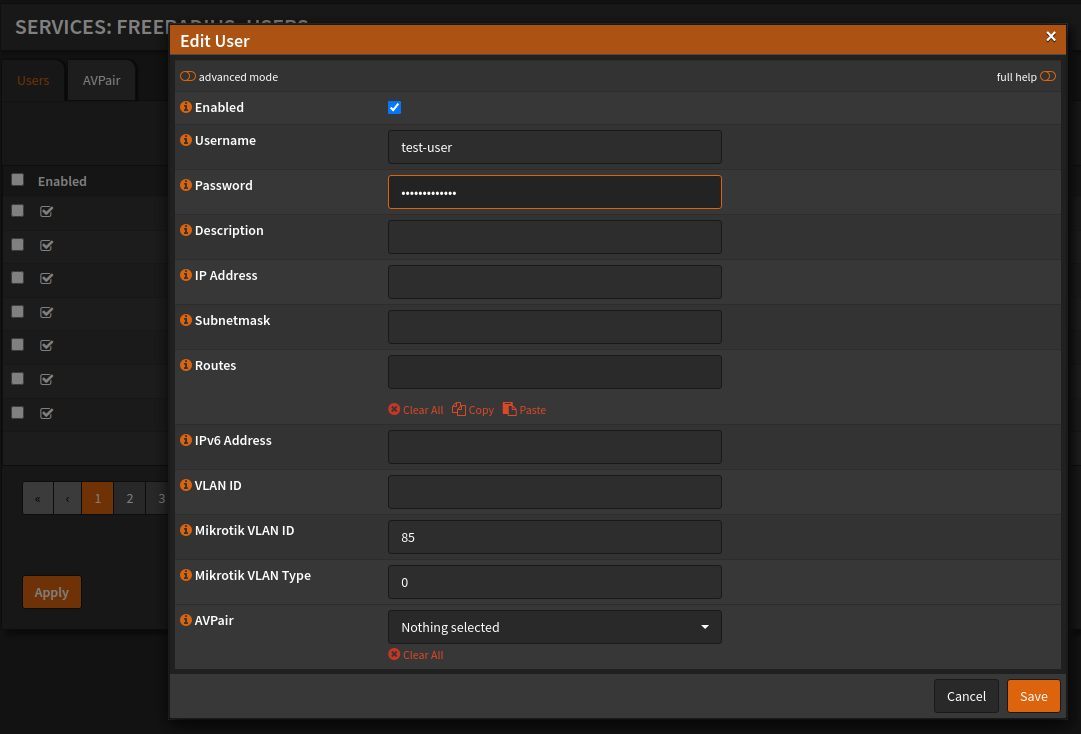

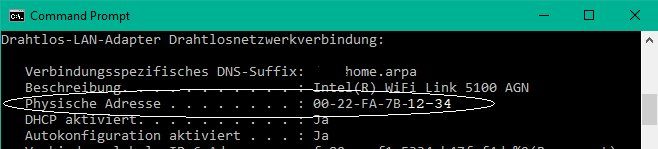

Die entsprechenden Geräte Hardware Adressen (Mac Adressen) enthüllen die Kommandos ipconfig -all (Windows) oder ifconfig (unixoide OS) sowie die entsprechenden Anzeigen in Smartphones und Pads.

Danach editiert man die clients.conf Datei um sie an die eigene IP Adressierung anzupassen. Diese Datei regelt den Zugang der Radius Clients (APs) auf den Server. Da alle Clients (APs) in der Regel im Management VLAN liegen (Beispiel hier VLAN 1 mit 192.168.88.0 /24), passt man dies entsprechend mit einem Editor (z.B. nano) an:

# You can now specify one secret for a network of clients.

# When a client request comes in, the BEST match is chosen.

# i.e. The entry from the smallest possible network.

#

client home-network {

ipaddr = 192.168.88.0/24

secret = testing123

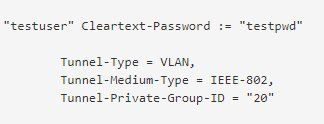

} Dann definiert man die Mac Adressen der zu authentisierenden Endgeräte der WLAN Nutzer und deren zugewiesene VLAN IDs in der Datei users. (Der "Comment" Eintrag ist kosmetisch und dient zur Beschreibung des Clients)

(Achtung !: Die Tunnel und Mikrotik Attribute müssen so wie unten per TAB zwingend eingerückt sein ! Siehe dazu auch hier).

# Mikrotik Mac Auth and dyn. VLAN

#

0022:FA7B:1234 Cleartext-Password := "0022:FA7B:1234"

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Mikrotik-Wireless-VLANID := 10,

Mikrotik-Wireless-VLANID-Type := 0,

Mikrotik-Wireless-Comment = "HP"

#

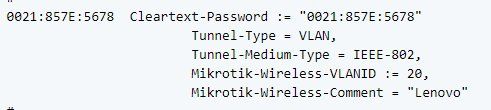

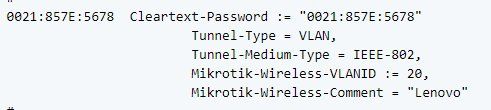

0021:857E:5678 Cleartext-Password := "0021:857E:5678"

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Mikrotik-Wireless-VLANID := 20,

Mikrotik-Wireless-VLANID-Type := 0,

Mikrotik-Wireless-Comment = "Lenovo"

#

0041:C57E:ABCD Cleartext-Password := "0041:C57E:ABCD", Login-Time := "Any0800-2000"

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Mikrotik-Wireless-VLANID := 20,

Mikrotik-Wireless-VLANID-Type := 0,

Mikrotik-Wireless-Comment = "iPhone"

#

# Zuweisung eines Default VLANs (Captive Portal) bei unbekannten Usern

#

#DEFAULT Cleartext-Password := "%{User-Name}", Login-Time := "Wk0800-1800"

# Tunnel-Type = VLAN,

# Tunnel-Medium-Type = IEEE-802,

# Mikrotik-Wireless-VLANID := 99,

# Mikrotik-Wireless-VLANID-Type := 0,

# Mikrotik-Wireless-Comment = "unknown" - Login-Time := "Wk0800-1800" = Nur Werktags von 8 bis 18 Uhr

- Login-Time := "Sa-Su1000-2000" = Nur Sa. bis So. von 10 bis 20 Uhr

- Login-Time := "Wk0900-1800,Sa,Su1200-1500" Nur Werktags 8-18 Uhr, Sa. ganztägig und So. 12-15 Uhr.

Weitere Steuerungen und auch ein Accounting der Zugangs Daten lässt der Radius Server ebenfalls zu.

Es sei hier nochmals an das Mac Adress Format erinnert das zuvor im AAA Setting des CapsMan vorgegeben wurde !

Natürlich kann man diese Datei auch vorher mit einem einfachen Texteditor wie Notepad++ usw. editieren und dann mit einem grafischen Drag and Drop Kopiertool wie z.B. dem Klassiker WinSCP auf den Server kopieren. Auch eine Freigabe des Verzeichnisses der User Konfig Datei mit SMB ist denkbar, erfordert aber dann erhöhte Zugriffsicherheit.

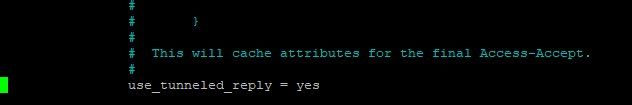

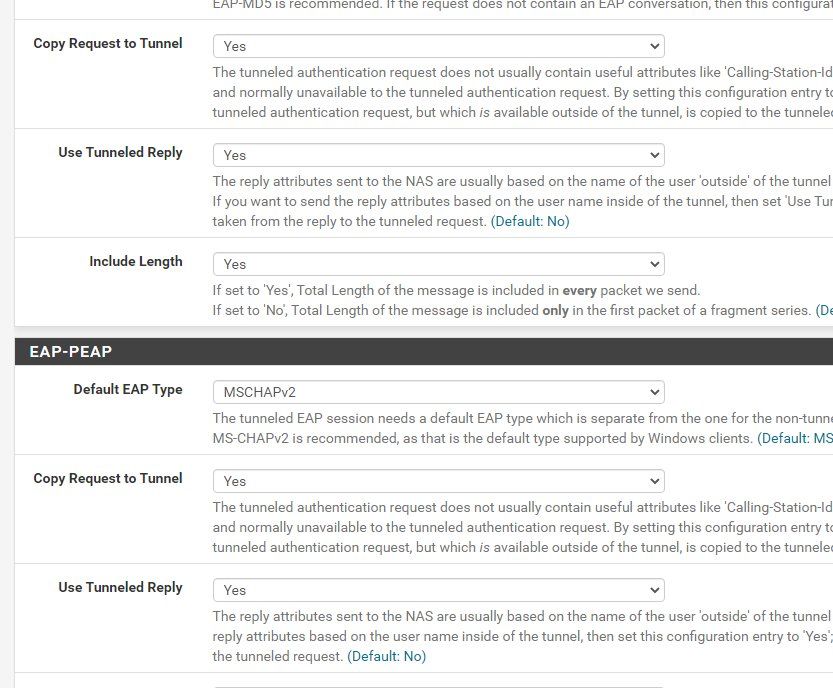

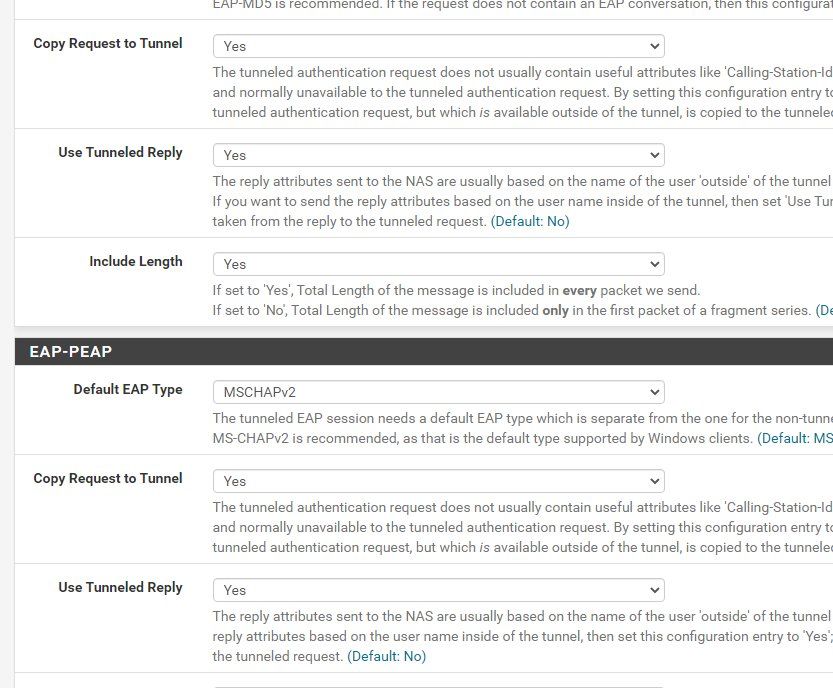

Zum Schluss ist es sinnvoll die PEAP Konfiguration des FreeRadius anzupassen wer später einmal mit WPA2 Enterprise und Username/Passwort Kombinationen auf den Clients arbeiten möchte statt der Hardware Adressen.

Hierzu wechselt man ins Verzeichnis /etc/freeradius/3.0/mods-available und editiert dort die Datei eap mit dem nano Editor.

Im Abschnitt "peap" sucht man die Einstellung "use_tunneled_reply" und ändert diese auf yes.

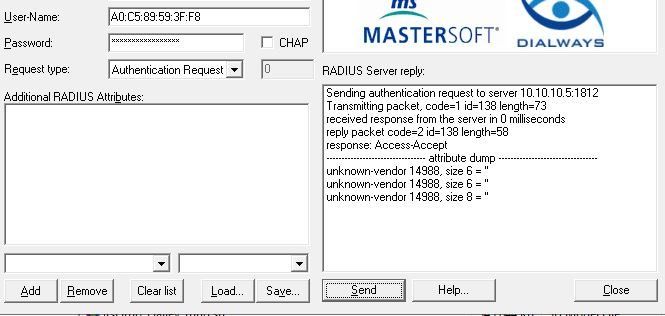

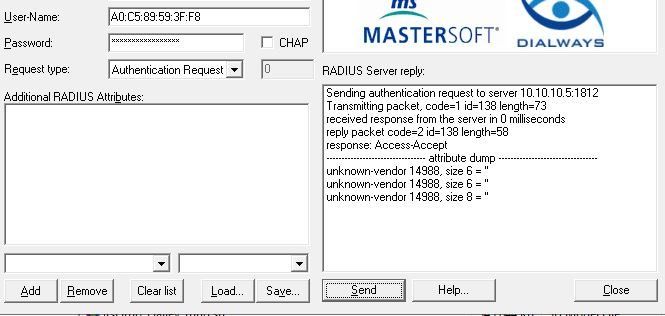

Um die Radius Funktion abschliessend zu testen sollte man den Radius Server erst einmal manuell starten. Das zeigt etwaige Tippfehler in den Konfig Dateien sofort an ohne langwierige Suche.

Dazu stoppt man mit dem Kommando systemctl stop freeradius den im Hintergrund laufenden Radius Dienst und startet den Radius Server mit freeradius -X im Debug Modus neu.

Damit kann man die eingehenden Radius Requests live mitverfolgen und prüfen ob diese fehlerfrei abgearbeitet werden, was beim Troubleshooting sehr hilfreich ist.

Arbeitet der Raius Server ohne Fehler stoppt man mit <ctrl> c den Debug Modus und startet mit systemctl restart freeradius den Radius Server wieder als Dienst im Hintergrund.

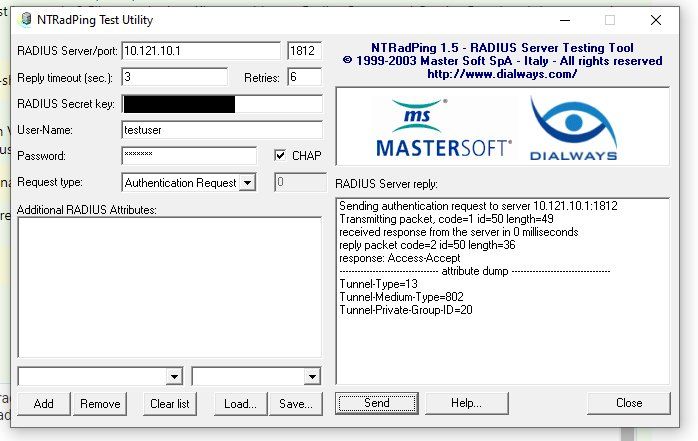

Ein weiteres, hilfreiches Windows Tool zum Radius Server Test ist hier).

Damit ist das Setup abgeschlossen und einem ersten Test der dynamischen VLAN Zuweisung der Clients steht nun nichts mehr im Wege !

Nicht im Radius Server registrierte User bzw. Mac Adressen würden mit dieser WLAN Authorisierung keinerlei Chance haben auf das WLAN oder LAN Netz zuzugreifen was ja explizit gewollt ist. Der Radius Server lässt nur Endgeräte in den VLANs zu die ausdrücklich erlaubt sind.

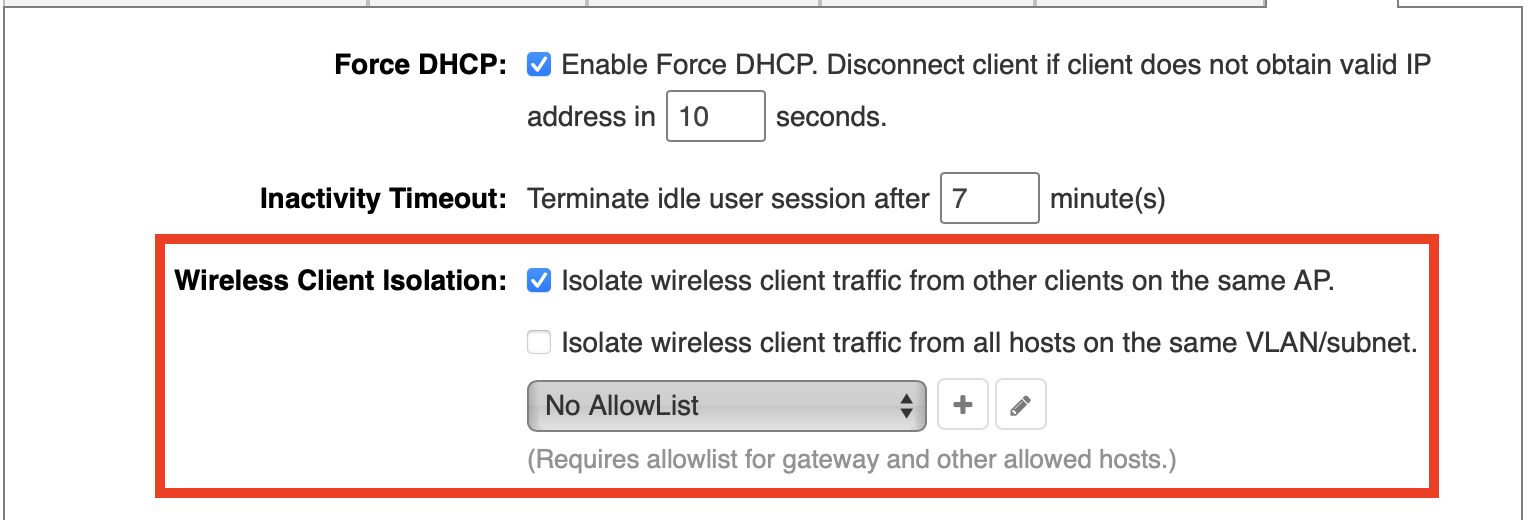

Oft ist diese strikte Regelung nicht gewollt und man möchte auch nicht registrierten Nutzern wie Gästen oder externen Service Mitarbeitern usw. den Zugang in einem isolierten und abgesicherten "Auffang" VLAN (auch "Gummizellen" VLAN genannt) erlauben.

Hier werden sie dann über ein sog. Captive_Portal geblockt und bekommen dann automatisch per Browser Informationen für einen registrierten Zugang. (klassische Hotspot Funktion) So behält man zudem gleichzeitig einen sicheren Überblick wer Zugang zum Netz erhält.

Diese Funktion ist mit einigen geringen Änderungen der Radius Konfig sehr einfach umsetzbar.

Dazu entkommentiert man (Entfernen der "#" Zeichen) die DEFAULT Konfiguration in der obigen Radius User Datei. Der Abschnitt DEFAULT bewirkt das nicht authentisierten Benutzern zwangsweise das isolierte VLAN 99 zugewiesen wird. Dieses VLAN ist natürlich VORHER zusätzlich identisch zu den anderen VLANs 10 bis 30 einzurichten und über die Router Firewall mit entsprechenden Regeln zu isolieren.

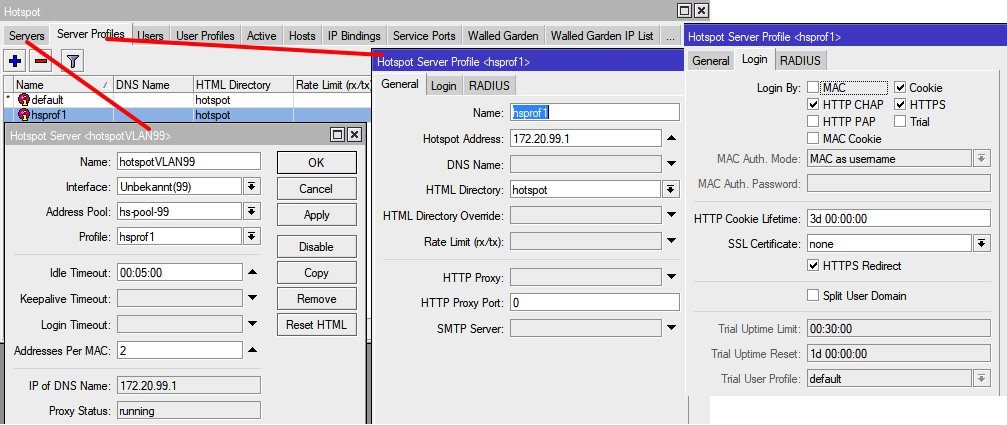

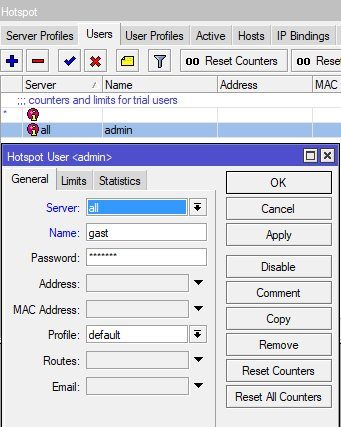

Die Aktivierung der Hotspot Funktion auf dem Mikrotik ist über den Einrichtungs Assistent im Menü Hotspot mit ein paar Mausklicks erledigt:

(Speicherung der Mac Adressen in einer SQL Datenbank (NAS, MS-SQL etc.) ist Teil einer Fortzetzung.)

Wird fortgesetzt... !

Der folgende Screenshot zeigt eine einfache Firewall Regel um die lokalen VLANs vor dem Zugriff durch Gast Benutzer abzusichern:

- 0, 1 = Zugriff vom Gastnetz auf den Router (Input Chain) nur erlaubt zur DNS Namensauflösung (TCP/UDP 53, Router ist hier DNS Proxy !)

- 3 = Zugriff auf alle lokalen VLANs (gesamte 10er VLAN IP Netze) verboten. (Forward Chain)

- 2, 4 =Zugriff auf Router (input) und das Management Netz verboten. (Forward Chain)

Weitergehende Tips zum Umgang mit Mikrotik Firewall Regeln findet man u.a. HIER.

Geänderte Konfig Schritte für CapsMan ab RouterOS Version 7.13!

help.mikrotik.com/docs/pages/viewpage.action?pageId=46759946

blog.meb-it.de/en/configuration-mikrotik-routeros-7-wifiwave2-an ...

CapsMan VLAN Beispiel

WiFi 5 Kompatibilität pcom Package

help.mikrotik.com/docs/display/ROS/WiFi#WiFi-Compatibility

Basis CapsMan (zentrales WLAN AP Management) Setup mit neuer Syntax:

CapsMan Grundsetup

Kanalprofile (Funkfrequenz) erstellen für CapsMan Frequenzzuweisung:

Funkkanal Setup CapsMan

Wichtige Tips zur Mikrotik WLAN Optimierung und Vermeidung von Fehlern!

youtube.com/watch?v=JRbAqie1_AM

Fast Transition Roaming (802.11r) im CapsMan aktivieren

youtube.com/watch?v=vkWPlsuyuKE

Mikrotik als Switch im L2 Mode statt als Router konfigurieren (externer Router bzw. Firewall macht das VLAN Routing !):

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

"Radius made easy": Onboard Radius Server auf Mikrotik Hardware nutzen! (ab RouterOS 7.3):

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

Mikrotik: Wifi clients in anderes VLAN schieben?

Mikrotik - dyn-vLAN und MAC-auth in ROS 7.2

Aufpassen bei Firewall Regeln und Radius:

Mikrotik - dyn-vLAN-Zuweisung, Firewall

Freeradius Server mit WebGUI Management:

Freeradius Management mit WebGUI

Lösung mit Windows NPS Radius Server und einer CA:

mum.mikrotik.com/presentations/EU18/presentation_5159_1523293520 ...

Dynamische VLANs mit Mikrotik Accesspoints ohne CapsMan Manager (APs im Standalone Mode):

WLAN: VLAN-Zuordnung anhand Radius-Eigenschaften? MikroTik CAPsMAN

(Konfig ist identisch zum o.a. Tutorial, nutzt aber kein zentrales Management mit CapsMan. APs müssen einzeln konfiguriert werden. (Standalone Konfig))

802.1x Praxislösung mit Mikrotik User Manager (Radius Server) und Cisco APs:

Mikrotik Radius und 802.1x Cisco AP WLAN

Radius Server auf einer (vorhandenen) pfSense / OPNsense Firewall betreiben:

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

Client-Zertfikat bei WPA2-Enterprise (802.1x)

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

PFSense 2.3.2 Freeradius

⚠️ Aufpassen bei dynamischen VLANs mit OPNsense FreeRadius Plugin:

OPNSense FreeRadius Server-MAC Authentication-dynamische VLAN Zuweisung

Statt Mac Adresse mit 802.1x Username und Passwort authentisieren (WPA2 Enterprise):

CAPsMAN an OpenBSD-Router und -Firewall mit dynamischen VLANs

Einfaches WLAN Grundsetup WPA2-Enterprise (802.1x) mit Mikrotik:

EAP-TLS mit dem neuen WIFI-Modul unter Mikrotik Router OS 7.14

Kombination aus beidem: Mac Auth und 802.1x verwenden:

MAC-Bypass mit Mikrotik und 802.1x Credentials

mDNS Proxy mit Mikrotik Hardware:

Mikrotik: mDNS Repeater als Docker-Container auf dem Router (ARM,ARM64,X86)

iPhone und Android: Dynamische Mac Adressen (Private WLAN Adressen) im WLAN deaktivieren:

Dynamisch MAC-Adresse je nach WiFi-Netzwerk. Wie ist das möglich?

support.apple.com/de-de/HT211227

MSSID basierte Aufteilung von WLAN Clients in separate VLANs:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

APs mit zusätzlicher Bridge und Kupferport Authentisierung konfigurieren:

CAPsMAN + MS NPS RADIUS + bridge VLAN Filtering funktioniert nicht

Mikrotik Firewall Regeln richtig handhaben:

Mikrotik Firewall Regeln VLANs separieren + Gast-VLAN nur Internet

Grundlegende VLAN Konfiguration und Handling bei Mikrotik:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

forum.mikrotik.com/viewtopic.php?t=143620&sid=b0ab57322ee101 ...

Fernwartungs Zugriff mit L2TP VPN auf den Mikrotik:

Scheitern am IPsec VPN mit MikroTik

Blocken von einzelnen VLANs in der Mikrotik Firewall:

Mikrotik Hex S Firewall VLan-Kommunikation

802.1x Radius Authentisierung Setup für WLAN und LAN Grundlagen:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Dynamische VLAN Zuweisung für Ruckus ICX und Cisco Catalyst Switches:

Cisco SG 350x Grundkonfiguration

Ruckus ICX - 802.1x - is mac-vlan member of 2 vlans in single-untagged mode

WLAN Radius User Authorisierung mit TP-Link Accesspoint:

Radius server eexterner AP Authentifizierung klappt nicht

VLAN Setup Übersicht der gängigen Switch Modelle:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

DHCP Relay auf zentralen DHCP Server richtig konfigurieren mit Mikrotik:

Raspberry Pi Router mit VLAN

IPv6 Dual Stack auf dem Mikrotik einrichten:

IPv6 mittels Prefix Delegation bei PPPoE (Mikrotik)

Übersicht Mikrotik Accesspoint Hardware:

mikrotik.com/products/group/wireless-for-home-and-office

Detailierte MT Hotspot Einrichtung:

youtube.com/watch?v=z7PspZsjYGk

Heise c't Artikel zum Thema Dynamische VLANs:

heise.de/select/ct/2020/7/2000809132711309683

Raspberry Pi, Orange Pi Zero FreeRadius Setup:

Netzwerk Management Server mit Raspberry Pi

Raspberry, Orange Pi Zero Hardware:

reichelt.de/raspberry-pi-4-b-4x-1-5-ghz-1-gb-ram-wlan-bt-rasp-pi ...

ebay.de/itm/3-in-1-Orange-Pi-Zero-512MB-Development-Board-Expans ...

amazon.de/Cheng-Orange-Quad-Core-Schutzhülle-Entwicklungsbo ...

armbian.com/orange-pi-zero/

Magenta TV (IP Multicast) auf dem Mikrotik aktivieren:

Mikrotik - Telekom Magenta TV - IPTV - Tutorial

cv.skuzzle.de/magenta-mikrotik/

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 512768

Url: https://administrator.de/tutorial/dynamische-vlan-zuweisung-fuer-wlan-u-lan-clients-mit-mikrotik-512768.html

Ausgedruckt am: 14.07.2025 um 20:07 Uhr

94 Kommentare

Neuester Kommentar

Thanks for the tutorial. Will the above work with Mikrotik’s UserManager (UM) as RADIUS server?

I note you mention FR is not a requirement, and that it could just as well be a Windows NPS in an AD environment or an embedded radius server in a firewall or router. But am curious as to whether you omitted mentioning UM for a specific reason?

I understand UM does not allow the degree of customization FR does, however It would save on the need for extra hardware. (FreeRadius (FR) on Raspbery or Desktop).

We are looking to move to RADIUS from WPA2 PSK’s alone for better user management and security. Our networks are small, 10-20 users each.

I note you mention FR is not a requirement, and that it could just as well be a Windows NPS in an AD environment or an embedded radius server in a firewall or router. But am curious as to whether you omitted mentioning UM for a specific reason?

I understand UM does not allow the degree of customization FR does, however It would save on the need for extra hardware. (FreeRadius (FR) on Raspbery or Desktop).

We are looking to move to RADIUS from WPA2 PSK’s alone for better user management and security. Our networks are small, 10-20 users each.

Hallo, wer sein Wlan Netzwerk nach der Konfiguration Online hat und feststellt das die Kanalbreite in einem Wlan Scanner bei 2.4 GHz nicht wie eingestellt eine Breite von 20Mhz sondern 40Mhz hat sollte auch unbedingt "Extension Channel" auf disabled stellen.

Anschließend ist die Kanalbreite im Wlan Scanner auch wie gewünscht auf 20Mhz.

Als Script für Kanal 1 sieht das so aus:

Oder wer lieber Bilder mag:

Gruß

Sven

Anschließend ist die Kanalbreite im Wlan Scanner auch wie gewünscht auf 20Mhz.

Als Script für Kanal 1 sieht das so aus:

add band=2ghz-g/n control-channel-width=20mhz extension-channel=disabled frequency=2412 name=2ghz-Ch1

Gruß

Sven

Hallo,

das zeitabhängige Login funktioniert bei mir (Radius 3.0.21 als Docker-Container) nur in der folgenden, leicht geänderten Konfiguration:

Mit der Konfiguration über mehrere Zeilen

bekomme ich den Hinweis:

In der Folge wird das Attribut ignoriert und ein Login ist immer möglich.

Ohne Komma nach dem Attribut für die Login-Time in der Konfiguration über mehrere Zeilen startet Radius gar nicht:

Ohne den Zusatz "Any" bei der Zeitangabe wird die Authentifizierung immer abgelehnt. Eine Tagesangabe scheint unverzichtbar (s. FreeradiusWiki).

Imho muss also die Login-time in einer Zeile mit dem Benutzernamen stehen und eine Tagesangabe ist zwingend erforderlich. Dann funktioniert das zeitabhängige login und nach Ablauf der login-time wird der angemeldete Benutzer automatisch rausgeschmissen. So soll es sein

Beste Grüße

das zeitabhängige Login funktioniert bei mir (Radius 3.0.21 als Docker-Container) nur in der folgenden, leicht geänderten Konfiguration:

0041:C57E:ABCD Cleartext-Password := "0041:C57E:ABCD", Login-Time := "Any0800-2000" Mit der Konfiguration über mehrere Zeilen

0041:C57E:ABCD Cleartext-Password := "0041:C57E:ABCD"

Login-Time := "Any0800-2000",

[...][/etc/freeradius/mods-config/files/authorize]:1 Check item "Login-Time" found in reply item list for user "testing". This attribute MUST go on the first line with the other check items Ohne Komma nach dem Attribut für die Login-Time in der Konfiguration über mehrere Zeilen startet Radius gar nicht:

/etc/freeradius/mods-config/files/authorize[16]: Entry does not begin with a user name

Failed reading /etc/freeradius/mods-config/files/authorize

/etc/freeradius/mods-enabled/files[9]: Instantiation failed for module "files" Ohne den Zusatz "Any" bei der Zeitangabe wird die Authentifizierung immer abgelehnt. Eine Tagesangabe scheint unverzichtbar (s. FreeradiusWiki).

Imho muss also die Login-time in einer Zeile mit dem Benutzernamen stehen und eine Tagesangabe ist zwingend erforderlich. Dann funktioniert das zeitabhängige login und nach Ablauf der login-time wird der angemeldete Benutzer automatisch rausgeschmissen. So soll es sein

Beste Grüße

Hallo,

Hab eine Frage zum Tutorial:

In Pkt. 3.3 werden ja die VLANs den Ports zugewiesen. Das VLAN 1 ist hier ja das MgmT VLAN, wenn ich das richtig verstanden habe. Es wird an den AP Ports also auf untagged gesetzt. Die APs zeihen sich dann darüber die IP Adressen per DHCP. Alle anderen VLANs der werden tagged übertragen und über die RADIUS Authehtifizierung den Usern zugewiesen.

Wie ist es aber nun wenn ich am AP Port einfach ein anderes Gerät einstecke? Dann ist dieses ja direkt im Mgmt VLAN, da ja einfach die IPs per DHCP zugewiesen werden.

Wie sichert man hier dann den Zugang ab?

Danke schon mal für die Infos. Vllt. hab ich hier was falsch verstanden.

Grüße konkret

Hab eine Frage zum Tutorial:

In Pkt. 3.3 werden ja die VLANs den Ports zugewiesen. Das VLAN 1 ist hier ja das MgmT VLAN, wenn ich das richtig verstanden habe. Es wird an den AP Ports also auf untagged gesetzt. Die APs zeihen sich dann darüber die IP Adressen per DHCP. Alle anderen VLANs der werden tagged übertragen und über die RADIUS Authehtifizierung den Usern zugewiesen.

Wie ist es aber nun wenn ich am AP Port einfach ein anderes Gerät einstecke? Dann ist dieses ja direkt im Mgmt VLAN, da ja einfach die IPs per DHCP zugewiesen werden.

Wie sichert man hier dann den Zugang ab?

Danke schon mal für die Infos. Vllt. hab ich hier was falsch verstanden.

Grüße konkret

Zitat von @konkret:

Wie ist es aber nun wenn ich am AP Port einfach ein anderes Gerät einstecke? Dann ist dieses ja direkt im Mgmt VLAN, da ja einfach die IPs per DHCP zugewiesen werden.

Wie sichert man hier dann den Zugang ab?

Wie ist es aber nun wenn ich am AP Port einfach ein anderes Gerät einstecke? Dann ist dieses ja direkt im Mgmt VLAN, da ja einfach die IPs per DHCP zugewiesen werden.

Wie sichert man hier dann den Zugang ab?

Port Security

Siehe auch den Link oben im Tutorial von aqui

Praxisbeispiel FreeRadius mit 802.1x Port Authentisierung (Cisco Catalyst Switch, Ruckus ICX Switch)

lks

Ok, danke für die raschen Antworten.

Mittlerweile habe ich schon sehr viel aus den Tutorials und Links hier lernen können.

Wirklich sehr informativ.

Habe einen Mikrotik Router/Switch wie folgt aufgesetzt:

- Bridge, VLAN10 (als Mgmt VLAN), ether1 als Trunk board mit PVID=10 und „admit VLAN tagged only“

- Ether1 mit allen VLANs tagged

- Ether2 bis ether6 als AP-Ports mit PVID=10 untagged und alle anderen VLANs tagged (20, 30, 40)

- Ether7 mit PVID=20 untagged und „untagged only or..”

- Ether8 mit PVID=10 untagged und “untagged only or…”

- DHCP am Router eingerichtet

- VLAN10 als Interface einrichten und IP zuweisen

- Default Route auf den Router/Firewall setzen

- WLAN APs wie oben beschrieben eingerichtet und mit Caps Mode gestartet

Folgendes wäre jetzt noch zu tun:

- Radius Server an der Firewall einrichten

- Radius Server am Mikrotik wie oben beschrieben einrichten (Pkt 3.5)

- User in der User Liste hinterlegen mit VLAN ID

- Captive Portal wie in Pkt. 6.1 einrichten (in diesem Fall mit IP des CP VLANs am Router)

- Port based Security der AP Ports (und eventuell ether8 als Mgmt Port) wie hier beschrieben einstellen:

Mikrotik - Limit MAC Address per Port

Hier noch ein paar Fragen dazu:

- In der User Liste sind hier ja nur MAC-Adressen als User/PW hinterlegt. Im WLAN Setup wurde ja WPA-PSK eingestellt mit Radius-Auth. Heißt das nun, daß sich ein Nutzer nur mit pre-shared Key und richtiger MAC einloggen kann?

- Kann man nun zusätzlich auch User mit Nutzernamen und Passwort anlegen (also Authentifizierung per WPA-EAP) und CA/Zertifikate vergeben?

- Oder geht nur entweder oder (also WPA-PSK oder WPA-EAP)

Mittlerweile habe ich schon sehr viel aus den Tutorials und Links hier lernen können.

Wirklich sehr informativ.

Habe einen Mikrotik Router/Switch wie folgt aufgesetzt:

- Bridge, VLAN10 (als Mgmt VLAN), ether1 als Trunk board mit PVID=10 und „admit VLAN tagged only“

- Ether1 mit allen VLANs tagged

- Ether2 bis ether6 als AP-Ports mit PVID=10 untagged und alle anderen VLANs tagged (20, 30, 40)

- Ether7 mit PVID=20 untagged und „untagged only or..”

- Ether8 mit PVID=10 untagged und “untagged only or…”

- DHCP am Router eingerichtet

- VLAN10 als Interface einrichten und IP zuweisen

- Default Route auf den Router/Firewall setzen

- WLAN APs wie oben beschrieben eingerichtet und mit Caps Mode gestartet

Folgendes wäre jetzt noch zu tun:

- Radius Server an der Firewall einrichten

- Radius Server am Mikrotik wie oben beschrieben einrichten (Pkt 3.5)

- User in der User Liste hinterlegen mit VLAN ID

- Captive Portal wie in Pkt. 6.1 einrichten (in diesem Fall mit IP des CP VLANs am Router)

- Port based Security der AP Ports (und eventuell ether8 als Mgmt Port) wie hier beschrieben einstellen:

Mikrotik - Limit MAC Address per Port

Hier noch ein paar Fragen dazu:

- In der User Liste sind hier ja nur MAC-Adressen als User/PW hinterlegt. Im WLAN Setup wurde ja WPA-PSK eingestellt mit Radius-Auth. Heißt das nun, daß sich ein Nutzer nur mit pre-shared Key und richtiger MAC einloggen kann?

- Kann man nun zusätzlich auch User mit Nutzernamen und Passwort anlegen (also Authentifizierung per WPA-EAP) und CA/Zertifikate vergeben?

- Oder geht nur entweder oder (also WPA-PSK oder WPA-EAP)

Habe es mittlerweile geschafft, denn Freeradius auf einer pfsense einzurichten und eine WPA-EAP Authentifizierung durchzuführen.

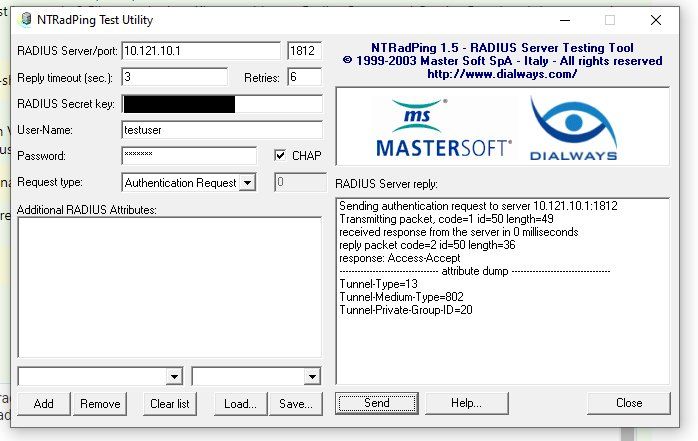

Die Anmeldung funktioniert also. Mit NTRadPing bekomme ich folgendes zurück:

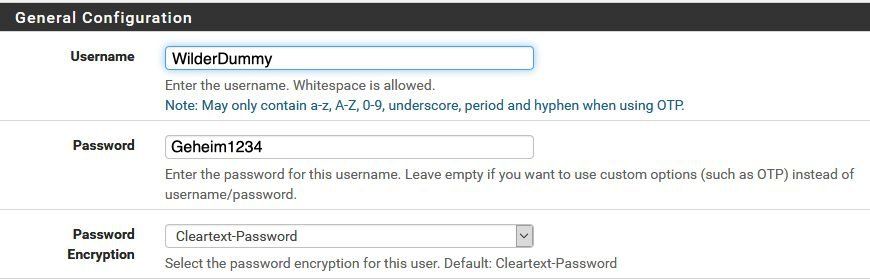

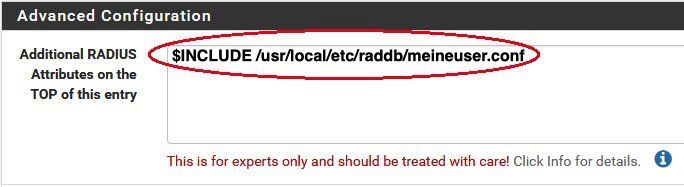

Nur leider wird bei der Anmeldung der Benutzer die VLAN-ID nicht übernommen. Die Nutzer landen immer im Mgmt VLAN IP-Bereich.

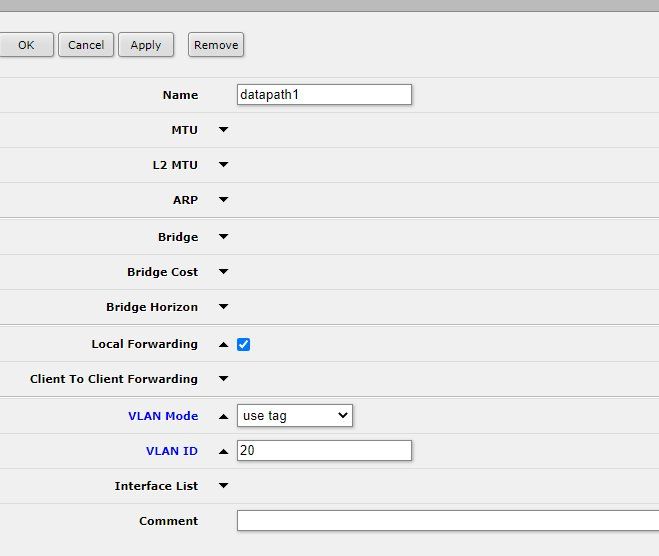

Wenn ich"use tag" in den Datapths Einstellungen aktiviere und eine VLAN ID vergebe geht es, ansonsten kann ich mich entweder gar nicht anmelden (wenn nur "use tag" verwendet wird") oder eben es wird keine VLANID übernommen:

Habe auf der pfsense unter EAP folgendes konfiguriert, da ich mal gelesen habe man muß für die dynam. VLAN Zuweisung "tunneld-reply" auf "Yes" setzen:

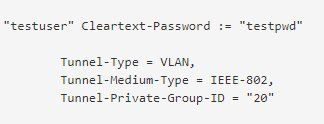

Das einzige, daß mir dazu noch einfällt sind die verwendeten Attribute des Freeradius. Folgendes steht inder "users" Datei:

Im Beispiel oben sieht das ja so aus:

Hab mal versucht die "users" Datei händisch über die Konsole abzuändern auf "Mikrotik-Wireless-VLANID", hat aber nicht wirklich waas gebracht. Das "mikrotik.dictionary" ist ja am Freeradius installiert. Wie bringe ich ihn dazu die Mikrotik Attribute auch zu verwenden? Oder geschieht das im Hintergrund sowieso?

Ansonsten wird ja bei jedem Neustart der pfsense oder Neuanlage eines Users alles wieder mit den default Werten überschrieben.

Vllt.hat ja von euch noch einer eine Idee.

Die Anmeldung funktioniert also. Mit NTRadPing bekomme ich folgendes zurück:

Nur leider wird bei der Anmeldung der Benutzer die VLAN-ID nicht übernommen. Die Nutzer landen immer im Mgmt VLAN IP-Bereich.

Wenn ich"use tag" in den Datapths Einstellungen aktiviere und eine VLAN ID vergebe geht es, ansonsten kann ich mich entweder gar nicht anmelden (wenn nur "use tag" verwendet wird") oder eben es wird keine VLANID übernommen:

Habe auf der pfsense unter EAP folgendes konfiguriert, da ich mal gelesen habe man muß für die dynam. VLAN Zuweisung "tunneld-reply" auf "Yes" setzen:

Das einzige, daß mir dazu noch einfällt sind die verwendeten Attribute des Freeradius. Folgendes steht inder "users" Datei:

Im Beispiel oben sieht das ja so aus:

Hab mal versucht die "users" Datei händisch über die Konsole abzuändern auf "Mikrotik-Wireless-VLANID", hat aber nicht wirklich waas gebracht. Das "mikrotik.dictionary" ist ja am Freeradius installiert. Wie bringe ich ihn dazu die Mikrotik Attribute auch zu verwenden? Oder geschieht das im Hintergrund sowieso?

Ansonsten wird ja bei jedem Neustart der pfsense oder Neuanlage eines Users alles wieder mit den default Werten überschrieben.

Vllt.hat ja von euch noch einer eine Idee.

Danke für deine Hilfe, nun funktioniert alles!

Deshalb hab ich mit pkg install nano mir den Nano Editor installiert, das macht das Leben leichter

Zitat von @aqui:

Das hast du vermutlich nicht gemacht sodas die MT Parameter immer fehlen und dann die VPN Zuordnung scheitert, oder ?!

Ja, das habe ich nicht bedacht!Das hast du vermutlich nicht gemacht sodas die MT Parameter immer fehlen und dann die VPN Zuordnung scheitert, oder ?!

Zitat von @aqui:

Diese Konfig Kröte muss man bei der pfSense leider schlucken um das Überschreiben im GUI auszuhebeln.

Passe das also so an, dann klappt das auch fehlerlos auf Anhieb. (Steht übrigens auch ganz genau so in den "Weiterführenden Links" oben !! Lesen hilft... )

)

Dachte man kann hier irgendiwe noch das default dictionary überschreiben, aber anscheinend nicht so einfach.Diese Konfig Kröte muss man bei der pfSense leider schlucken um das Überschreiben im GUI auszuhebeln.

Passe das also so an, dann klappt das auch fehlerlos auf Anhieb. (Steht übrigens auch ganz genau so in den "Weiterführenden Links" oben !! Lesen hilft...

Zitat von @aqui:

Hab ihn mit radiusd -X gestartet, das funktioniert auf der pfsense.- Um zu checken das deine eigene Datei syntaktisch OK ist kannst du über das pfSense GUI unter Status --> Services den Freeradius Prozess stoppen und dann via Shell einmal manuell mit dem Debugging Parameter -X aufrufen ala freeradius -X Dann startet der Freeradius auf der Konsole mit Debugging Output und sollte fehlerfrei starten. Ansonsten sagt er dir genau in welcher Zeile der Konfig Datei ggf. ein Fehler ist.

Deshalb hab ich mit pkg install nano mir den Nano Editor installiert, das macht das Leben leichter

Hallo,

ich habe nach langem, mich mal wieder ans Netzwerk gemacht.

Mikrotik 3011 + 3x AP AC2 (Mikrotik) + Cisco SG 300 MP

Ich bin soweit zufrieden, muss nur noch IPTV und Fon von der Fritzbox auf Draytek/Mikrotik umziehen.

Jetzt sollte aber erstmal der Radius Server in Einsatz.

Ich habe eine Debian VM mit Freeradius installiert.

Die Kommunikation steht, aber wenn ich den request query starte dann fliegen alle aus dem Wlan. Stehen dann im DHCP wieder als connected aber nicht "bound" sondern "offered" und ich bekomme keine IP zugewiesen.

Ich habe diese Anleitung sehr oft wiederholt und finde keinen Fehler.

Im Test-Tool ergibt sich das:

Ich muss auch sagen, das ich nach dem Tutorial versucht habe den Mikrotik Router einzurichten, aber das hat nichts gebracht, ich habe in den Vlans nie Internet bekommen. Danach habe ich den Quick-Assistenten genommen und angepasst, dann ging es alles soweit.

Vielleicht hat jemand mal Zeit und kann mir helfen. Vielen Dank.

ich habe nach langem, mich mal wieder ans Netzwerk gemacht.

Mikrotik 3011 + 3x AP AC2 (Mikrotik) + Cisco SG 300 MP

Ich bin soweit zufrieden, muss nur noch IPTV und Fon von der Fritzbox auf Draytek/Mikrotik umziehen.

Jetzt sollte aber erstmal der Radius Server in Einsatz.

Ich habe eine Debian VM mit Freeradius installiert.

Die Kommunikation steht, aber wenn ich den request query starte dann fliegen alle aus dem Wlan. Stehen dann im DHCP wieder als connected aber nicht "bound" sondern "offered" und ich bekomme keine IP zugewiesen.

Ich habe diese Anleitung sehr oft wiederholt und finde keinen Fehler.

Im Test-Tool ergibt sich das:

Ich muss auch sagen, das ich nach dem Tutorial versucht habe den Mikrotik Router einzurichten, aber das hat nichts gebracht, ich habe in den Vlans nie Internet bekommen. Danach habe ich den Quick-Assistenten genommen und angepasst, dann ging es alles soweit.

Vielleicht hat jemand mal Zeit und kann mir helfen. Vielen Dank.

Danke für die Info.

kann ich dir ev mal die Konfig schicken?

Achso wenn ich "bob" im test mache dann ist kein unknown vorhanden, erst wenn ich nach Mac-Adressen auflösen will.

So wie hier:

7811:DCDE:F851 Cleartext-Password := "7811:DCDE:F851"

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Mikrotik-Wireless-VLANID := 40,

Mikrotik-Wireless-VLANID-Type := 0,

Mikrotik-Wireless-Comment = "Xiaomi-Gateway"

ist da was falsch, was ich nicht sehe?

hier mal der Log vom freeradius (-X)

Listening on auth address * port 1812 bound to server default

Listening on acct address * port 1813 bound to server default

Listening on auth address :: port 1812 bound to server default

Listening on acct address :: port 1813 bound to server default

Listening on auth address 127.0.0.1 port 18120 bound to server inner-tunnel

Listening on proxy address * port 56907

Listening on proxy address :: port 34710

Ready to process requests

(0) Received Access-Request Id 138 from 10.10.1.7:55573 to 10.10.10.5:1812 length 73

(0) User-Name = "A0:C5:xx:xx:3F:F8"

(0) User-Password = "A0:C5:xx:xx:3F:F8"

(0) # Executing section authorize from file /etc/freeradius/3.0/sites-enabled/default

(0) authorize {

(0) policy filter_username {

(0) if (&User-Name) {

(0) if (&User-Name) -> TRUE

(0) if (&User-Name) {

(0) if (&User-Name =~ / /) {

(0) if (&User-Name =~ / /) -> FALSE

(0) if (&User-Name =~ /@[^@]*@/ ) {

(0) if (&User-Name =~ /@[^@]*@/ ) -> FALSE

(0) if (&User-Name =~ /\.\./ ) {

(0) if (&User-Name =~ /\.\./ ) -> FALSE

(0) if ((&User-Name =~ /@/) && (&User-Name !~ /@(.+)\.(.+)$/)) {

(0) if ((&User-Name =~ /@/) && (&User-Name !~ /@(.+)\.(.+)$/)) -> FALSE

(0) if (&User-Name =~ /\.$/) {

(0) if (&User-Name =~ /\.$/) -> FALSE

(0) if (&User-Name =~ /@\./) {

(0) if (&User-Name =~ /@\./) -> FALSE

(0) } # if (&User-Name) = notfound

(0) } # policy filter_username = notfound

(0) [preprocess] = ok

(0) [chap] = noop

(0) [mschap] = noop

(0) [digest] = noop

(0) suffix: Checking for suffix after "@"

(0) suffix: No '@' in User-Name = "A0:C5:xx:xx:3F:F8", looking up realm NULL

(0) suffix: No such realm "NULL"

(0) [suffix] = noop

(0) eap: No EAP-Message, not doing EAP

(0) [eap] = noop

(0) files: users: Matched entry A0:C5:xx:xx:3F:F8 at line 1

(0) [files] = ok

(0) [expiration] = noop

(0) [logintime] = noop

(0) [pap] = updated

(0) } # authorize = updated

(0) Found Auth-Type = PAP

(0) # Executing group from file /etc/freeradius/3.0/sites-enabled/default

(0) Auth-Type PAP {

(0) pap: Login attempt with password

(0) pap: Comparing with "known good" Cleartext-Password

(0) pap: User authenticated successfully

(0) [pap] = ok

(0) } # Auth-Type PAP = ok

(0) # Executing section post-auth from file /etc/freeradius/3.0/sites-enabled/default

(0) post-auth {

(0) update {

(0) No attributes updated

(0) } # update = noop

(0) [exec] = noop

(0) policy remove_reply_message_if_eap {

(0) if (&reply:EAP-Message && &reply:Reply-Message) {

(0) if (&reply:EAP-Message && &reply:Reply-Message) -> FALSE

(0) else {

(0) [noop] = noop

(0) } # else = noop

(0) } # policy remove_reply_message_if_eap = noop

(0) } # post-auth = noop

(0) Sent Access-Accept Id 138 from 10.10.10.5:1812 to 10.10.1.7:55573 length 0

(0) Mikrotik-Wireless-VLANID = 20

(0) Mikrotik-Wireless-VLANID-Type = 0

(0) Mikrotik-Wireless-Comment = "Laptop"

(0) Finished request

Waking up in 4.9 seconds.

(0) Cleaning up request packet ID 138 with timestamp +4

Ready to process requests

kann ich dir ev mal die Konfig schicken?

Achso wenn ich "bob" im test mache dann ist kein unknown vorhanden, erst wenn ich nach Mac-Adressen auflösen will.

So wie hier:

7811:DCDE:F851 Cleartext-Password := "7811:DCDE:F851"

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Mikrotik-Wireless-VLANID := 40,

Mikrotik-Wireless-VLANID-Type := 0,

Mikrotik-Wireless-Comment = "Xiaomi-Gateway"

ist da was falsch, was ich nicht sehe?

hier mal der Log vom freeradius (-X)

Listening on auth address * port 1812 bound to server default

Listening on acct address * port 1813 bound to server default

Listening on auth address :: port 1812 bound to server default

Listening on acct address :: port 1813 bound to server default

Listening on auth address 127.0.0.1 port 18120 bound to server inner-tunnel

Listening on proxy address * port 56907

Listening on proxy address :: port 34710

Ready to process requests

(0) Received Access-Request Id 138 from 10.10.1.7:55573 to 10.10.10.5:1812 length 73

(0) User-Name = "A0:C5:xx:xx:3F:F8"

(0) User-Password = "A0:C5:xx:xx:3F:F8"

(0) # Executing section authorize from file /etc/freeradius/3.0/sites-enabled/default

(0) authorize {

(0) policy filter_username {

(0) if (&User-Name) {

(0) if (&User-Name) -> TRUE

(0) if (&User-Name) {

(0) if (&User-Name =~ / /) {

(0) if (&User-Name =~ / /) -> FALSE

(0) if (&User-Name =~ /@[^@]*@/ ) {

(0) if (&User-Name =~ /@[^@]*@/ ) -> FALSE

(0) if (&User-Name =~ /\.\./ ) {

(0) if (&User-Name =~ /\.\./ ) -> FALSE

(0) if ((&User-Name =~ /@/) && (&User-Name !~ /@(.+)\.(.+)$/)) {

(0) if ((&User-Name =~ /@/) && (&User-Name !~ /@(.+)\.(.+)$/)) -> FALSE

(0) if (&User-Name =~ /\.$/) {

(0) if (&User-Name =~ /\.$/) -> FALSE

(0) if (&User-Name =~ /@\./) {

(0) if (&User-Name =~ /@\./) -> FALSE

(0) } # if (&User-Name) = notfound

(0) } # policy filter_username = notfound

(0) [preprocess] = ok

(0) [chap] = noop

(0) [mschap] = noop

(0) [digest] = noop

(0) suffix: Checking for suffix after "@"

(0) suffix: No '@' in User-Name = "A0:C5:xx:xx:3F:F8", looking up realm NULL

(0) suffix: No such realm "NULL"

(0) [suffix] = noop

(0) eap: No EAP-Message, not doing EAP

(0) [eap] = noop

(0) files: users: Matched entry A0:C5:xx:xx:3F:F8 at line 1

(0) [files] = ok

(0) [expiration] = noop

(0) [logintime] = noop

(0) [pap] = updated

(0) } # authorize = updated

(0) Found Auth-Type = PAP

(0) # Executing group from file /etc/freeradius/3.0/sites-enabled/default

(0) Auth-Type PAP {

(0) pap: Login attempt with password

(0) pap: Comparing with "known good" Cleartext-Password

(0) pap: User authenticated successfully

(0) [pap] = ok

(0) } # Auth-Type PAP = ok

(0) # Executing section post-auth from file /etc/freeradius/3.0/sites-enabled/default

(0) post-auth {

(0) update {

(0) No attributes updated

(0) } # update = noop

(0) [exec] = noop

(0) policy remove_reply_message_if_eap {

(0) if (&reply:EAP-Message && &reply:Reply-Message) {

(0) if (&reply:EAP-Message && &reply:Reply-Message) -> FALSE

(0) else {

(0) [noop] = noop

(0) } # else = noop

(0) } # policy remove_reply_message_if_eap = noop

(0) } # post-auth = noop

(0) Sent Access-Accept Id 138 from 10.10.10.5:1812 to 10.10.1.7:55573 length 0

(0) Mikrotik-Wireless-VLANID = 20

(0) Mikrotik-Wireless-VLANID-Type = 0

(0) Mikrotik-Wireless-Comment = "Laptop"

(0) Finished request

Waking up in 4.9 seconds.

(0) Cleaning up request packet ID 138 with timestamp +4

Ready to process requests

Danke für den Hinweis,

ich hab es gerade nochmal kontrolliert, aber das geht.

Ich hab nochmal ein Slave SSID mit Vlan 40 erstellt und kann mich direkt darauf verbinden.

Ich hab nochmal ein Screenshot gemacht vom Switch.

Ich glaube, ich muss das nochmal alles neu machen. Ev liegt es am Quicksetup vom MT.

Oder macht es die Debian VM? Vielleicht liegt da, das Problem?

Danke für die Hilfe.

ich hab es gerade nochmal kontrolliert, aber das geht.

Ich hab nochmal ein Slave SSID mit Vlan 40 erstellt und kann mich direkt darauf verbinden.

Ich hab nochmal ein Screenshot gemacht vom Switch.

Ich glaube, ich muss das nochmal alles neu machen. Ev liegt es am Quicksetup vom MT.

Oder macht es die Debian VM? Vielleicht liegt da, das Problem?

Danke für die Hilfe.

Ich habe die Konfig oben erfolgreich am laufen

Als zentrale Geräte habe ich einen Mikrotik CRS125, und einen Raspi mit Freeradius. Daran hängen drei hAP.

Mir reicht hier die Zuweisung der VLANs über MAC-Adressen.

Jetzt würde ich die VLAN-Zuweisung gerne auch im LAN nutzen. Unter Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch klingt das ja recht einfach indem man die LAN-Clients in der Radius-users ergänzt:

Meine Fragen: Ist das wirklich so einfach?

Klappt das auch, wenn man die LAN-Clients an einen der hAP (oder einen künftigen hEX o.ä.) hängt?

Würde es auch so einfach funktionieren, wenn man das Netz mit einem nicht-Mikrotik-Gerät erweitert?

Als zentrale Geräte habe ich einen Mikrotik CRS125, und einen Raspi mit Freeradius. Daran hängen drei hAP.

Mir reicht hier die Zuweisung der VLANs über MAC-Adressen.

Jetzt würde ich die VLAN-Zuweisung gerne auch im LAN nutzen. Unter Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch klingt das ja recht einfach indem man die LAN-Clients in der Radius-users ergänzt:

"00abce813abc" Cleartext-Password := "00abce813abc"

Tunnel-Type = 13,

Tunnel-Medium-Type = 6,

Tunnel-Private-Group-Id = 10 Klappt das auch, wenn man die LAN-Clients an einen der hAP (oder einen künftigen hEX o.ä.) hängt?

Würde es auch so einfach funktionieren, wenn man das Netz mit einem nicht-Mikrotik-Gerät erweitert?

Ganz so einfach wie ich dachte ist es doch nicht. Ich dachte es reicht, die LAN-Geräte in der Radius-users zu ergänzen.

Ich habe das erstmal an einem hAP probiert. Anscheinend muss man diesem noch sagen, dass er außer wireless noch dot1x nutzen soll? Laut Log kommuniziert er nun auch mit dem Radius-Server. Aber wie sage ich ihm, an welchen Ports er dynamisches VLAN nutzen soll?

Schön an der Wireless-Konfiguration mit CAPsMAN ist, dass man das zentral für alle Geräte machen kann. Fürs LAN muss ich das je Switch konfigurieren? Oder geht das auch über den zentralen CRS wie beim CAPsMAN? Deine Antwort klingt so, als ob einige Geräte das unterstützen.

Und noch ein Frage: Für's WLAN habe ich in der Radius-users ein

DEFAULT Auth-Type := Accept ...

Das greift doch dann auch für die LAN-Geräte, die der Radius-Server ins WLAN schieben würde, was sicher nicht funktioniert. Hänge ich unter die Wireless-VLANID-Einträge einfach die Tunnel-Einträge?

Also:

Ist da der Tunnel-Type = VLAN mit Tunnel-Type = 13 identisch? Sonst würde isch das "beißen"?

Ich habe das erstmal an einem hAP probiert. Anscheinend muss man diesem noch sagen, dass er außer wireless noch dot1x nutzen soll? Laut Log kommuniziert er nun auch mit dem Radius-Server. Aber wie sage ich ihm, an welchen Ports er dynamisches VLAN nutzen soll?

Schön an der Wireless-Konfiguration mit CAPsMAN ist, dass man das zentral für alle Geräte machen kann. Fürs LAN muss ich das je Switch konfigurieren? Oder geht das auch über den zentralen CRS wie beim CAPsMAN? Deine Antwort klingt so, als ob einige Geräte das unterstützen.

Und noch ein Frage: Für's WLAN habe ich in der Radius-users ein

DEFAULT Auth-Type := Accept ...

Das greift doch dann auch für die LAN-Geräte, die der Radius-Server ins WLAN schieben würde, was sicher nicht funktioniert. Hänge ich unter die Wireless-VLANID-Einträge einfach die Tunnel-Einträge?

Also:

DEFAULT Auth-Type := Accept

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Mikrotik-Wireless-VLANID := 20,

Mikrotik-Wireless-VLANID-Type := 0,

Mikrotik-Wireless-Comment = "unknown_device"

Tunnel-Medium-Type := 6,

Tunnel-Private-Group-Id := 30,

Hi aqui,

vielen Dank für das tolle Tutorial. Ich habe das mal so nachgebaut - funktioniert super. Ich habe das ganze dann noch erweitert um mit Freeradius-Mysql zusammenzuarbeiten. Nun hab ich aber ein kleines Problem: wie kann ich die default Konfiguration für Gäste via Freeradius-Mysql hinterlegen?

Hintergrund: Wir nutzen einen Freeradius-Server mit verschiedenen Huntgroups (Switches, VPN, WiFi, ...)

Folgendes Verhalten wäre gewünscht:

will ein Radius-Client der Huntgroup "WiFi" ein Gerät authentifizieren, dass nicht bekannt ist, so soll das VLAN110 übermittelt werden.

Ist das Gerät bekannt, so soll das VLAN, dass in der MySQL DB hinterlegt ist, übermittelt werden (das funktioniert schon).

Beste Grüße

taschaue

vielen Dank für das tolle Tutorial. Ich habe das mal so nachgebaut - funktioniert super. Ich habe das ganze dann noch erweitert um mit Freeradius-Mysql zusammenzuarbeiten. Nun hab ich aber ein kleines Problem: wie kann ich die default Konfiguration für Gäste via Freeradius-Mysql hinterlegen?

Hintergrund: Wir nutzen einen Freeradius-Server mit verschiedenen Huntgroups (Switches, VPN, WiFi, ...)

Folgendes Verhalten wäre gewünscht:

will ein Radius-Client der Huntgroup "WiFi" ein Gerät authentifizieren, dass nicht bekannt ist, so soll das VLAN110 übermittelt werden.

Ist das Gerät bekannt, so soll das VLAN, dass in der MySQL DB hinterlegt ist, übermittelt werden (das funktioniert schon).

Beste Grüße

taschaue

Guten Morgen,

ist auch möglich per Benutzergruppe ein User/Password im Radius zu hinterlegen, welche sich dann am Portal anmeldet und je nach User/Password einem VLAN zugeordnet wird.

Damit erspare ich mir es alle MAC-Adressen alle Benutzer abzufragen und zu verwalten.

Wenn ich mir Dynamic VLAN Assignment with RADIUS and CAPsMAN Configuration | MUM China ‐ April 10, 2016 durchlese scheint dies durch aus möglich zu sein und MT Radius haben auch ein Attribut für VLAN-ID, zumindest finde ich dies im Manual:Customizing Hotspot - MikroTik Wiki (aber nicht in HotSpot (Captive portal) - RouterOS - MikroTik Documentation.

Die Benutzerverwaltung scheint mir nicht zu aufwendig zu sein und kann darübe auch einen Lesezugriff auf ROS einrichten, um bei den Einstellungen transparent zu sein:

Wenn ich mir aber nun das MT-Forum anschaue, ist es wohl doch nicht so einfach:

ist auch möglich per Benutzergruppe ein User/Password im Radius zu hinterlegen, welche sich dann am Portal anmeldet und je nach User/Password einem VLAN zugeordnet wird.

Damit erspare ich mir es alle MAC-Adressen alle Benutzer abzufragen und zu verwalten.

Wenn ich mir Dynamic VLAN Assignment with RADIUS and CAPsMAN Configuration | MUM China ‐ April 10, 2016 durchlese scheint dies durch aus möglich zu sein und MT Radius haben auch ein Attribut für VLAN-ID, zumindest finde ich dies im Manual:Customizing Hotspot - MikroTik Wiki (aber nicht in HotSpot (Captive portal) - RouterOS - MikroTik Documentation.

Die Benutzerverwaltung scheint mir nicht zu aufwendig zu sein und kann darübe auch einen Lesezugriff auf ROS einrichten, um bei den Einstellungen transparent zu sein:

- MikroTik Hotspot Setup with Radius Server (User Manager) - System Zone

- MikroTik Tutorial 22 - How to create a Hotspot with Radius Server Authentication - YouTube

Wenn ich mir aber nun das MT-Forum anschaue, ist es wohl doch nicht so einfach:

Zitat von @aqui:

Der o.a. Threadlink > CAPsMAN an OpenBSD-Router und -Firewall mit dynamischen VLANs > beschreibt die Konfiguration dieser Variante.

danke Der o.a. Threadlink > CAPsMAN an OpenBSD-Router und -Firewall mit dynamischen VLANs > beschreibt die Konfiguration dieser Variante.

Zitat von @aqui:

Bedenke das der MT onboard Radius Server nur ein sehr einfaches Subset des Radius Protokolls supportet. Dynamische VLANs gehören NICHT dazu. Dazu bedarf es, zumindestens in der Version 6, eines vollständigen Radius Servers ! Siehe Thread Diskussion oben. Das wird sich erst in der Version 7 ändern die derzeit nur Beta ist.

Ich habe ein NAS mit TrueNAS SCALE (ist nun im finalen Beta), hierrauf könnte ich FreeRADIUS als Docker laufen lasssen, bis ROSv7 stabil ist.Bedenke das der MT onboard Radius Server nur ein sehr einfaches Subset des Radius Protokolls supportet. Dynamische VLANs gehören NICHT dazu. Dazu bedarf es, zumindestens in der Version 6, eines vollständigen Radius Servers ! Siehe Thread Diskussion oben. Das wird sich erst in der Version 7 ändern die derzeit nur Beta ist.

Zitat von @PackElend:

Neues Jahr altes Thema 🙂

Kann ich die Benutzerkonten des HotSpot (CP) verwenden anstatt mit mit 802.1x Username und Passwort zu authentisieren?

Neues Jahr altes Thema 🙂

Kann ich die Benutzerkonten des HotSpot (CP) verwenden anstatt mit mit 802.1x Username und Passwort zu authentisieren?

Nein, aber du kannst inzwischen den Usermanager in ROS als Radius-Server benutzen

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

Willst du nur das Captive-Portal als einzige Authentisierung benutzen (keine WPA2 PSK oder EAP Auth) musst du das WiFi als Open (unverschlüsselt) betreiben

Zitat von @149569:

kannst inzwischen den Usermanager in ROS als Radius-Server benutzen

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

Danke für den Hinweis, ich verfolge ROS 7 seit einer Weile, warte aber noch mit der Umstellung, sind doch noch ei paar Sachen zu flickenkannst inzwischen den Usermanager in ROS als Radius-Server benutzen

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

Zitat von @149569:

Willst du nur das Captive-Portal als einzige Authentisierung benutzen

Ich überlege wie die nicht EAP Auth fähigen Geräte eingebunden werden können.Willst du nur das Captive-Portal als einzige Authentisierung benutzen

Mir fällt da nur 2 SSIDs, ein EAP Auth für die Bewohner-VLANs und ein PSK (oder OPEN) für IoT.

Die Frage ist, wie zum Beispiel dann nachträglich z. B. ein Smart TV einem Bewohner-VLAN zuweisen?

- händisch über RADIUS Eintrag? Muss der Administrator dann halt immer machen 😭

- Telegramm / WhatsApp BOT, der die z. B. letzten IoT Geräte listet und man durch Auswahl eines wird es dem VLAN des BOT Benutzer zugewiesen

- bietet Freeradius nen GUI, worin unprivileged User Geräte dem eigenen VLAN zuordnen können

- nen kleiner Webserver der die zwei vorherigen Ideen über APIs von Freeradius ermöglicht

- das gleiche wie vorhin aber mittels einem Automatisierungssystem (iobroker)

Zitat von @PackElend:

Mir fällt da nur 2 SSIDs, ein EAP Auth für die Bewohner-VLANs und ein PSK (oder OPEN) für IoT.

Jepp.Zitat von @149569:

Willst du nur das Captive-Portal als einzige Authentisierung benutzen

Ich überlege wie die nicht EAP Auth fähigen Geräte eingebunden werden können.Willst du nur das Captive-Portal als einzige Authentisierung benutzen

Mir fällt da nur 2 SSIDs, ein EAP Auth für die Bewohner-VLANs und ein PSK (oder OPEN) für IoT.

Die Frage ist, wie zum Beispiel dann nachträglich z. B. ein Smart TV einem Bewohner-VLAN zuweisen?

Über Radius doch kein Problem...* händisch über RADIUS Eintrag? Muss der Administrator dann halt immer machen 😭

Naja jemand anderen würde ich das ja niemals zulassen ...Dem Bewohner steht es ja Frei für sich selbst einen eigenen Router hinzustellen, dahinter kann er dann schalten und walten wie er will.

* bietet Freeradius nen GUI, worin unprivileged User Geräte dem eigenen VLAN zuordnen können

Siehe Tutorial oben zum DEFAULT VLAN dahin kommen alle unautorisierten Devices...Zitat von @149569:

wenn nun jemand einen neuen Drucker oder TV-Box usw, ins WLAN hängt, wird er dieses auf anhieb nicht finden über sein Android, iPhone oder DesktopZitat von @PackElend:

Siehe Tutorial oben zum DEFAULT VLAN dahin kommen alle unautorisierten Devices...- bietet Freeradius nen GUI, worin unprivileged User Geräte dem eigenen VLAN zuordnen können

Zitat von @149569:

habe ich nicht vor aber um mir die Mühe zu sparen, für solche Aktionen erreichbar zu sein, dachte ich an einen Art Self Registration Kiosk / Wokflow. Ich brauche nur nen GUI worin er ein unautorisierten Devices auswählen kann und somit seinem VLAN zuordnet (eigentlich etwas ganz schlichtes, so rein oberflächlich betrachtet)Zitat von @PackElend:

Die Frage ist, wie zum Beispiel dann nachträglich z. B. ein Smart TV einem Bewohner-VLAN zuweisen?

Über Radius doch kein Problem...Die Frage ist, wie zum Beispiel dann nachträglich z. B. ein Smart TV einem Bewohner-VLAN zuweisen?

* händisch über RADIUS Eintrag? Muss der Administrator dann halt immer machen 😭

Naja jemand anderen würde ich das ja niemals zulassen ...Zitat von @PackElend:

Deswegen meinte ich ja, wenn jemand das will soll er sich sein eigenes Netz mit seinem eigenen Router aufspannen. Du stellst nur den einen Zugang ins Internet bereit, für alles andere ist der Mitbewohner selbst verantwortlich, ein ISP, der du ja quasi damit bist machen es ja auch nicht anders.Zitat von @149569:

wenn nun jemand einen neuen Drucker oder TV-Box usw, ins WLAN hängt, wird er dieses auf anhieb nicht finden über sein Android, iPhone oder DesktopZitat von @PackElend:

Siehe Tutorial oben zum DEFAULT VLAN dahin kommen alle unautorisierten Devices...- bietet Freeradius nen GUI, worin unprivileged User Geräte dem eigenen VLAN zuordnen können

habe ich nicht vor aber um mir die Mühe zu sparen, für solche Aktionen erreichbar zu sein, dachte ich an einen Art Self Registration Kiosk / Wokflow. Ich brauche nur nen GUI worin er ein unautorisierten Devices auswählen kann und somit seinem VLAN zuordnet (eigentlich etwas ganz schlichtes, so rein oberflächlich betrachtet)

Würde ich nicht, Stelle nur den Zugang, der Rest soll der Mitbewohner in seinem eigenen Netz machen.Denn so wie du es vorhast legst du schnell mal das ganze Wifi lahm wenn es jemand übertreibt.

Zitat von @149569:

Ich muss hier etwas weiter ausholen. Es gibt 8 Wohnungen, jede Wohnung ist für mich ein Bewohner, bzw. VLAN (evtl. 2x per Wohung LAN und WLAN).Zitat von @PackElend:

Deswegen meinte ich ja, wenn jemand das will soll er sich sein eigenes Netz mit seinem eigenen Router aufspannen. Du stellst nur den einen Zugang ins Internet bereit, für alles andere ist der Mitbewohner selbst verantwortlich, ein ISP, der du ja quasi damit bist machen es ja auch nicht anders.Zitat von @149569:

wenn nun jemand einen neuen Drucker oder TV-Box usw, ins WLAN hängt, wird er dieses auf anhieb nicht finden über sein Android, iPhone oder DesktopZitat von @PackElend:

Siehe Tutorial oben zum DEFAULT VLAN dahin kommen alle unautorisierten Devices...- bietet Freeradius nen GUI, worin unprivileged User Geräte dem eigenen VLAN zuordnen können

Der Ursprungsgedanke war, dass Netz zu optimieren, daher hängen jetzt all auf der gleichen Leitung und laufen in einem Dicken Router zusammen. Das WLAN ist ein wesentlicher Bestandteil dieses Vorhaben. Die SSIDs auf das nötigste zu reduzieren sehe ich als guter Bestandteil des Vorhaben (anstatt 8+ SSIDs, wobei nicht jeder AP all SSIDs senden muss).

Zudem soll es nur so viele APs wie nötig geben, weniger Strahlung und Interferenzen usw.

Somit landet man in der Situation, wo solche Wünsche aufkommen, um das Admin-Leben etwas leichter zu machen.

Zitat von @149569:

>> Zitat von @PackElend:

Denn so wie du es vorhast legst du schnell mal das ganze Wifi lahm wenn es jemand übertreibt.

Inwiefern?>> Zitat von @PackElend:

habe ich nicht vor aber um mir die Mühe zu sparen, für solche Aktionen erreichbar zu sein, dachte ich an einen Art Self Registration Kiosk / Wokflow. Ich brauche nur nen GUI worin er ein unautorisierten Devices auswählen kann und somit seinem VLAN zuordnet (eigentlich etwas ganz schlichtes, so rein oberflächlich betrachtet)

Würde ich nicht, Stelle nur den Zugang, der Rest soll der Mitbewohner in seinem eigenen Netz machen.Denn so wie du es vorhast legst du schnell mal das ganze Wifi lahm wenn es jemand übertreibt.

Die Geräte sind so oder so mit dem WLAN verbunden, das Einzige ist der VLAN-Wechsel. Das GUI ist ne schlichte List der unautorisierten Devices. Jedes dieser mit einen Knopf dem eigenem VLAN hinzugefügt werden. Zudem sieht er auch seine Geräte im VLAN, welche der daraus entfernen kann.

Dass nun im Sekundentakt Geräte an- bzw. abgemeldet werden ist doch eher unwahrscheinlich und man kann noch einen Cool Down Timer hinzufügen, der eine Aktion nur alle 10 Minuten erlaubt etc.

Oder habe hier etwas übersehen?

Die Frage ist, wie zum Beispiel dann nachträglich z. B. ein Smart TV einem Bewohner-VLAN zuweisen?

händisch über RADIUS Eintrag? Muss der Administrator dann halt immer machen 😭

Ganz einfach, die Zugangsdaten die der User erhält sind ja sowieso im Radius dem Bewohner-VLAN zugeordnet, er braucht also nur seine Zugangsdaten auch auf den zusätzlichen Devices verwenden und schwupps sind die schon in seinem VLAN, keine Handarbeit nötig. Du musst nur die Mehrfach-Einwahl mit den gleichen Zugangsdaten auf dem Radius-Server erlauben (Simultaneous-Use) (z.B. für eine feste Anzahl an Devices z.B. 5)händisch über RADIUS Eintrag? Muss der Administrator dann halt immer machen 😭

Zitat von @149569:

Wir reden hier über die WPA2-EAP Zugangsdaten?Zitat von @PackElend

Die Frage ist, wie zum Beispiel dann nachträglich z. B. ein Smart TV einem Bewohner-VLAN zuweisen?

händisch über RADIUS Eintrag? Muss der Administrator dann halt immer machen 😭

Ganz einfach, die Zugangsdaten die der User erhält sind ja sowieso im Radius dem Bewohner-VLAN zugeordnet, er braucht also nur seine Zugangsdaten...Die Frage ist, wie zum Beispiel dann nachträglich z. B. ein Smart TV einem Bewohner-VLAN zuweisen?

händisch über RADIUS Eintrag? Muss der Administrator dann halt immer machen 😭

Bei Geräten die nur WPA2-PSK können sieht es dann mau aus.

Zitat von @PackElend:

Bei Geräten die nur WPA2-PSK können sieht es dann mau aus.

Hier bleibt dir keine Wahl du brauchst in dem Fall mindestens 2 SSIDs eine für EAP und die andere für WPA2,Zitat von @149569:

Wir reden hier über die WPA2-EAP Zugangsdaten?Zitat von @PackElend

Die Frage ist, wie zum Beispiel dann nachträglich z. B. ein Smart TV einem Bewohner-VLAN zuweisen?

händisch über RADIUS Eintrag? Muss der Administrator dann halt immer machen 😭

Ganz einfach, die Zugangsdaten die der User erhält sind ja sowieso im Radius dem Bewohner-VLAN zugeordnet, er braucht also nur seine Zugangsdaten...Die Frage ist, wie zum Beispiel dann nachträglich z. B. ein Smart TV einem Bewohner-VLAN zuweisen?

händisch über RADIUS Eintrag? Muss der Administrator dann halt immer machen 😭

Bei Geräten die nur WPA2-PSK können sieht es dann mau aus.

Ich würde stattdessen den kleinsten gemeinsamen Nenner nehmen und nur eine mit WPA2 nehmen das muss ja inzwischen jedes Device können. Auch per WPA2 kann man den Usern unterschiedliche WPA2-Schlüssel am Mikrotik vorgeben.

Aber bitte lass uns den Thread hier nicht weiter dafür zweckentfremden! Danke.

Zitat von @149569

Hier bleibt dir keine Wahl du brauchst in dem Fall mindestens 2 SSIDs eine für EAP und die andere für WPA2

Das hatte ich von Anfang vor mitHier bleibt dir keine Wahl du brauchst in dem Fall mindestens 2 SSIDs eine für EAP und die andere für WPA2

Zitat von @PackElend

Mir fällt da nur 2 SSIDs, ein EAP Auth für die Bewohner-VLANs und ein PSK (oder OPEN) für IoT.

und dann 'hibtenrum' VLAN Zuordnung ändernMir fällt da nur 2 SSIDs, ein EAP Auth für die Bewohner-VLANs und ein PSK (oder OPEN) für IoT.

Auch per WPA2 kann man den Usern unterschiedliche WPA2-Schlüssel am Mikrotik vorgeben.

Sprich verschiedene Kennwörter für die gleiche SSID?Damit wäre ja alles gelöst, wenn dann pro Kennwort ein VLAN zugeordnet ist ?

Jepp. Stichwort Private-Passphrase in der access-list.

Zitat von @149569:

Jepp. Stichwort Private-Passphrase in der access-list.

Jepp. Stichwort Private-Passphrase in der access-list.

Das ist ja super 🥳, gibt es hier ne Anleitung mit Radius, bzw. die Abweichungen von der Anleitung oben?

Wenn ich Mehrfachanmeldung und ohne Zertifikat arbeite hat EAP keinen Sinn oder?

Zitat von @PackElend:

Das ist ja super 🥳, gibt es hier ne Anleitung mit Radius, bzw. die Abweichungen von der Anleitung oben?

SieheZitat von @149569:

Jepp. Stichwort Private-Passphrase in der access-list.

Jepp. Stichwort Private-Passphrase in der access-list.

Das ist ja super 🥳, gibt es hier ne Anleitung mit Radius, bzw. die Abweichungen von der Anleitung oben?

MAC-Bypass mit Mikrotik und 802.1x Credentials

Und als Ergänzung die entsprechenden Wireless Radius-Attribute wie bspw. Mikrotik-Wireless-PSK

help.mikrotik.com/docs/display/ROS/User+Manager#UserManager-Attr ...

Wenn ich Mehrfachanmeldung und ohne Zertifikat arbeite hat EAP keinen Sinn oder?

EAP macht in der Regel nur Sinn in Firmen oder homogenen Umgebungen in denen man sicher weiß das alle Devices EAP unterstützen. Bei Otto-Normalo WLAN ist immer der kleinste gemeinsame Nenner zu bevorzugen wenn man hier niemanden ausschließen will.Alternativ setzt man halt einfach nur ein Captive-Portal ein das einen je nach Zugangsdaten in das entsprechende VLAN befördert.

Zitat von @149569:

Siehe

MAC-Bypass mit Mikrotik und 802.1x Credentials

Und als Ergänzung die entsprechenden Wireless Radius-Attribute wie bspw. Mikrotik-Wireless-PSK

help.mikrotik.com/docs/display/ROS/User+Manager#UserManager-Attr ...

Vielen Dank, ich schaue es mir später in Ruhe, wenn wir wieder daheim sindSiehe

MAC-Bypass mit Mikrotik und 802.1x Credentials

Und als Ergänzung die entsprechenden Wireless Radius-Attribute wie bspw. Mikrotik-Wireless-PSK

help.mikrotik.com/docs/display/ROS/User+Manager#UserManager-Attr ...

Wenn ich Mehrfachanmeldung und ohne Zertifikat arbeite hat EAP keinen Sinn oder?

EAP macht in der Regel nur Sinn in Firmen oder homogenen Umgebungen in denen man sicher weiß das alle Devices EAP unterstützen. Bei Otto-Normalo WLAN ist immer der kleinste gemeinsame Nenner zu bevorzugen wenn man hier niemanden ausschließen will.Nach unserer umfangreichen Diskussion sehen ich jetzt keinen weiteren nennenswerten Vorteil.

Alternativ setzt man halt einfach nur ein Captive-Portal ein das einen je nach Zugangsdaten in das entsprechende VLAN befördert.

Aber habe ich wieder das Problem von headless wie chromecast, so komme ich an Private-Passphrase nicht vorbei, bzw. ist dies die einzige praktische LösungZitat von @aqui:

Es wäre hilfreich wenn du einen separaten Thread mit Verweis hier für das weitere Troubleshooting oder Consulting zu dem Thema aufmachst

gerade erledigt: Dynamische VLAN Zuweisung für WLAN nur anhand PPSKEs wäre hilfreich wenn du einen separaten Thread mit Verweis hier für das weitere Troubleshooting oder Consulting zu dem Thema aufmachst

@aqui Hallo zusammen,

ich habe ein Problem mit dem Freeradius. Ich nutze die aktuelle Version 3.0.25 als Dockercontainer mit macvlan-Netzwerk. Die Einbindung hat funktioniert und der Freeradius macht fast was er soll (Test mit radtest war erfolgreich). Was nicht geht sind die user-Einstellungen (natürlich angepasst auf meine VLANID):

Hier bekomme ich im Debugmodus des Freeradius immer die Fehlermeldug:

Das gilt nicht nur für Tunnel-Type, sondern auch für alle anderen Attribute. Nach meinem Verständnis werden doch alle Dictionaries automatisch vom Freeradius eingebunden, oder ist das nicht so? Ich habe zu dem Thema im Netz auch nichts weiter gefunden. Hat von euch jemand eine Idee, oder den Fehler selbst schon einmal gehabt?

ich habe ein Problem mit dem Freeradius. Ich nutze die aktuelle Version 3.0.25 als Dockercontainer mit macvlan-Netzwerk. Die Einbindung hat funktioniert und der Freeradius macht fast was er soll (Test mit radtest war erfolgreich). Was nicht geht sind die user-Einstellungen (natürlich angepasst auf meine VLANID):

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Mikrotik-Wireless-VLANID := 99,

Mikrotik-Wireless-VLANID-Type := 0,

Mikrotik-Wireless-Comment = "unknown-user" Hier bekomme ich im Debugmodus des Freeradius immer die Fehlermeldug:

/etc/freeradius/mods-config/files/authorize[11]: Parse error (check) for entry Tunnel-Type: Invalid attribute name

Failed reading /etc/freeradius/mods-config/files/authorize

/etc/freeradius/mods-enabled/files[9]: Instantiation failed for module "files" Das gilt nicht nur für Tunnel-Type, sondern auch für alle anderen Attribute. Nach meinem Verständnis werden doch alle Dictionaries automatisch vom Freeradius eingebunden, oder ist das nicht so? Ich habe zu dem Thema im Netz auch nichts weiter gefunden. Hat von euch jemand eine Idee, oder den Fehler selbst schon einmal gehabt?

@aqui Sorry, das kam nicht richtig rüber. Ich hab nur die Attribute angegeben, die der Freeradius nicht erkennt. In meiner Konfig ist die User / PW -Zeile, so wie in Deiner Anleitung mit der MAC-Adresse, enthalten. Der Fehler ist dann trotzdem da.

@aqui Ich versuche es noch einmal zu erklären. Vielleicht war ich nicht präzise genug.

Was habe ich gemacht?

1) Ich bin Deiner genialen Anleitung gefolgt.

2) An der Stelle wo es um die Einbindung des Freeradius geht bin ich insofern abgewichen, dass ich einen Dockercontainer mit Freeradius verwende.

3) Ich habe natürlich Deine Beispiel-Config an meine Gegebenheiten angepasst. Konkret sieht das z.B. so aus:

Die Fehlermeldung erscheint dann so wie oben beschrieben.

Wenn ich die Config abändere und minimalisiere und kein VLAN verwende, also nur:

dann startet der Freeradius wie er soll und die MAC-Authentifizierung für den HOST (in meinem Bsp. ein Shelly) klappt wunderbar. Nehme ich dann in die Config die Tunnel-Type Zeile mit auf kommt die Fehlermeldung. Das kann ich auch mit den Mikrotik-Attributen wiederholen und die Fehlermeldung erscheint dann eben bezogen auf das entsprechende Mikrotikattribut. Deswegen hatte ich vermutet, dass die zugehörigen Dictionaries nicht richtig eingebunden werden, oder eingebunden werden müssen, oder irgendeine andere Config des Freeradius angepasst werden muss. Dazu hatte ich im Netz nichts gefunden und daher hier meine Frage gestellt. Vielleicht hast Du ja eine Idee woran es liegen könnte?

Was habe ich gemacht?

1) Ich bin Deiner genialen Anleitung gefolgt.

2) An der Stelle wo es um die Einbindung des Freeradius geht bin ich insofern abgewichen, dass ich einen Dockercontainer mit Freeradius verwende.

3) Ich habe natürlich Deine Beispiel-Config an meine Gegebenheiten angepasst. Konkret sieht das z.B. so aus:

#

AB45:5467:FA23 Cleartext-Password := "AB45:5467:FA23"

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Mikrotik-Wireless-VLANID := 100,