Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Inhaltsverzeichnis

Grundlagen und Basis Design

Grundlagen und Basis Design

Dieses Mikrotik orientierte Tutorial ist ein Zusatz zum hiesigen VLAN_Tutorial.

Es geht speziell auf die Syntax Änderung des VLAN Setups ein, die Mikrotik ab der RouterOS Version 6.41 eingeführt hat und die sich von der bisherigen Konfiguration stark unterscheidet. Ziel ist, das bestehende, o.a. VLAN Tutorial nicht weiter aufzublähen und etwas mehr Klarkeit in das Mikrotik VLAN Setup zu bringen.

Mikrotik hat ab der RouterOS Version 6.41 das VLAN Setup grundlegend neu strukturiert. Die frühere Konfiguration mit Master und Slave Interfaces ist einer aktuellen, mehr Standard- und Praxis konformen Konfiguration über VLAN Tags gewichen. Diese Art der Konfiguration entspricht mehr der allgemeinen Setup Logik der meisten VLAN Switches am Markt.

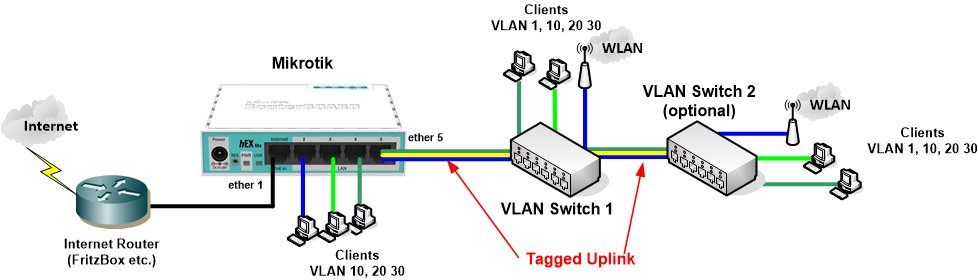

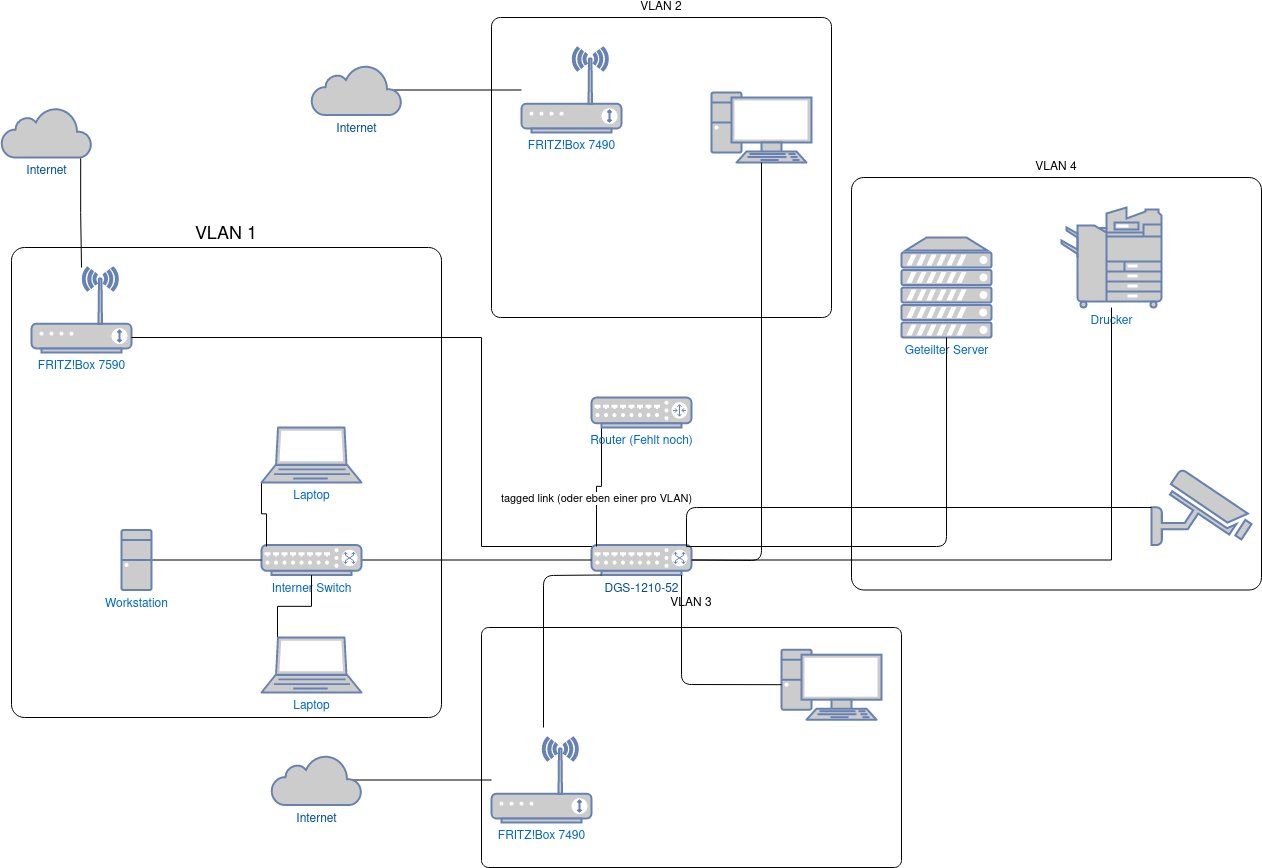

Die hiesigen Beispiel Konfigurationen einer VLAN Segmentierung basieren auf einem sehr häufig genutzten VLAN Design mit 3 Beispiel VLANs, plus Management VLAN und einem zentralen Internet Zugang.

Solche Konstellation ist gängige Praxis in mit VLANs segmentierten, lokalen IP Netzen mit z.B. einem WLAN-, einem Server-, einem Telefonie/Voice- oder einem Gastnetz. Die Anzahl der verwendeten VLANs oder Switches ist beliebig, ebenso die IP Adressierung die ggf. auf eigene Belange anzupassen ist.

Die hier vorgestellten Basis Konzepte kann man natürlich generell auch auf andere Hersteller und Router übertragen, da sie grundlegenden Standard Layer 3 Netzwerk Designs entsprechen.

Die im Tutorial verwendeten Systeme sind die klassischen 5 Port Modelle hEX-lite, hEX, hEX-S, hAP usw. Die Beispielkonfigurationen lassen sich natürlich analog auf alle anderen Mikrotik Modelle mit mehr Ports übertragen.

3 Ports (bzw. 2 beim LAG Beispiel) des Mikrotik werden im Standard Setup zusätzlich als VLAN Endgeräte Ports definiert. Ob man das so übernimmt hängt von der individuellen Anforderung ab und ist nur als Vorschlag gedacht wenn man diese Ports aktiv als VLAN Ports nutzen möchte.

Der Internet Zugang (Port ether 1) wird entweder direkt oder über einen bereits vorhandenen Router mit dem Internet verbunden.

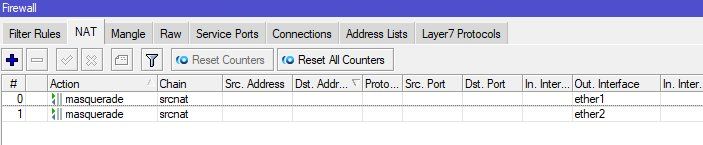

Dieses VLAN Setup nutzt kein NAT (IP Adress Translation), kann aber auch mit NAT betrieben werden sofern erforderlich.

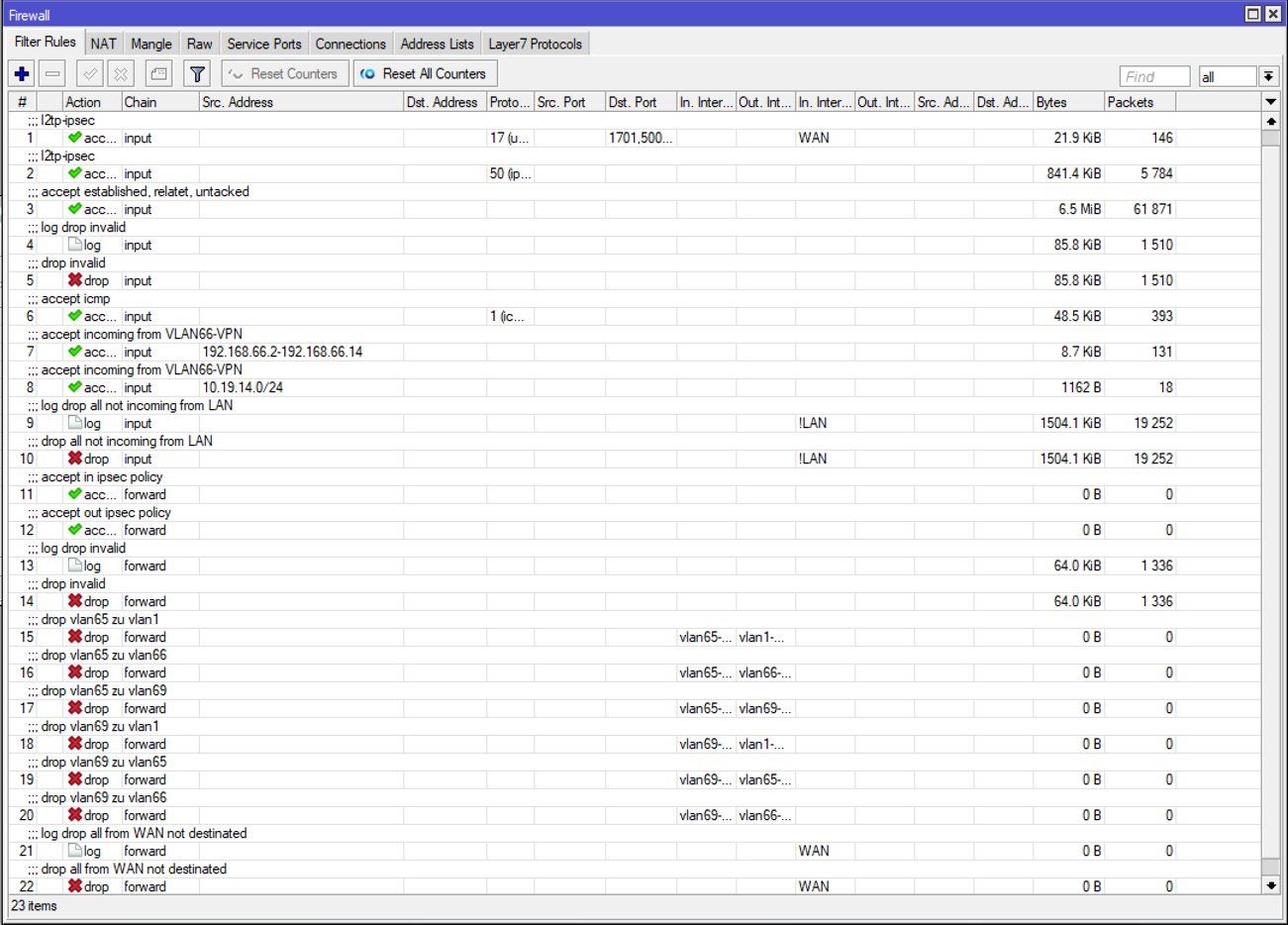

Zugangsbeschränkungen zwischen den VLANs (sog. Access Listen) sind nicht Fokus dieses Tutorials und müssen separat in der Firewall des Mikrotik konfiguriert werden.

Port 5 (ether 5) des Mikrotik realisiert die Anbindung an die ggf. vorhandene VLAN Switch Infrastruktur mit einem tagged Uplink.

Eine Anmerkung vorab zu Windows Clients, weil es immer wieder zu Nachfragen im Forum führt:

VLAN übergreifende Pings zwischen Windows Rechnern scheitern sehr oft. Der Grund dafür ist das das ICMP Protokoll (Ping) in der lokalen Windows Firewall per Default deaktiviert ist. HIER findet man einen Link der erklärt wie man es freigibt.

Los gehts...

Einfaches VLAN Basis Setup:

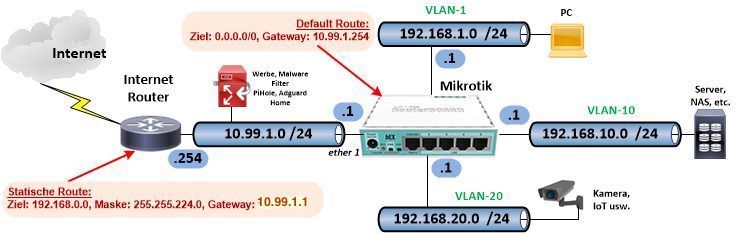

Layer 3 Sicht des Basis Setups:

(Der kaskadierte Internet Router in der Abb. oben kann natürlich auch entfallen sofern man den Mikrotik mit einem NUR Modem direkt ans Internet anbindet! Technisch gesehen sogar die bessere Lösung um eine Kaskade zu vermeiden.)

Die Konfigurations Schritte für das Basis Setup

Die Konfigurations Schritte für das Basis Setup

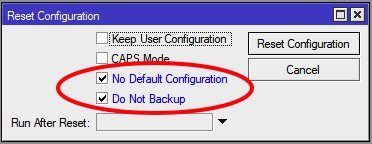

⚠️ Über das grafische Mikrotik Winbox Konfigurationstool oder das Web GUI ist die Default Konfiguration auf den Mikrotiks VORHER unbedingt zu löschen !

Tut man das nicht, scheitern einige der u.a. Installations Hinweise, weil die Default Konfig die Mikrotiks schon mit einem Switch und einem NAT (IP Translation) Interface am Port eth1 vorkonfiguriert sind. Diese feste Vorkonfiguration würde bewirken das die u.a. Konfig Beispiele nicht richtig laufen.

Die Default Konfiguration des Mikrotiks vorher also löschen ! *)

(* Ausnahme von dem o.a. Hinweis sind Besitzer von sehr einfachen Internet Routern die keine statischen Routen supporten. (z.B. ältere Speedport Modelle und einige billige Provider gebrandete Router). Besitzer solcher Router können ein VLAN Konzept aber dennoch problemlos umsetzen, müssen dann aber zwingend mit einer NAT/Masquerading (Adress Translation) Konfiguration auf dem Mikrotik Koppelport (eth1) arbeiten wie es die Default Konfig einrichtet. In dem Falle sollte also die Default Konfiguration beibehalten werden. Grundlagen zur NAT Thematik auch hier.)

Gleiches gilt für Nutzer die den Mikrotik mit einem NUR Modem direkt am Internet betreiben. Für die ist eine aktive NAT Firewall Pflicht!

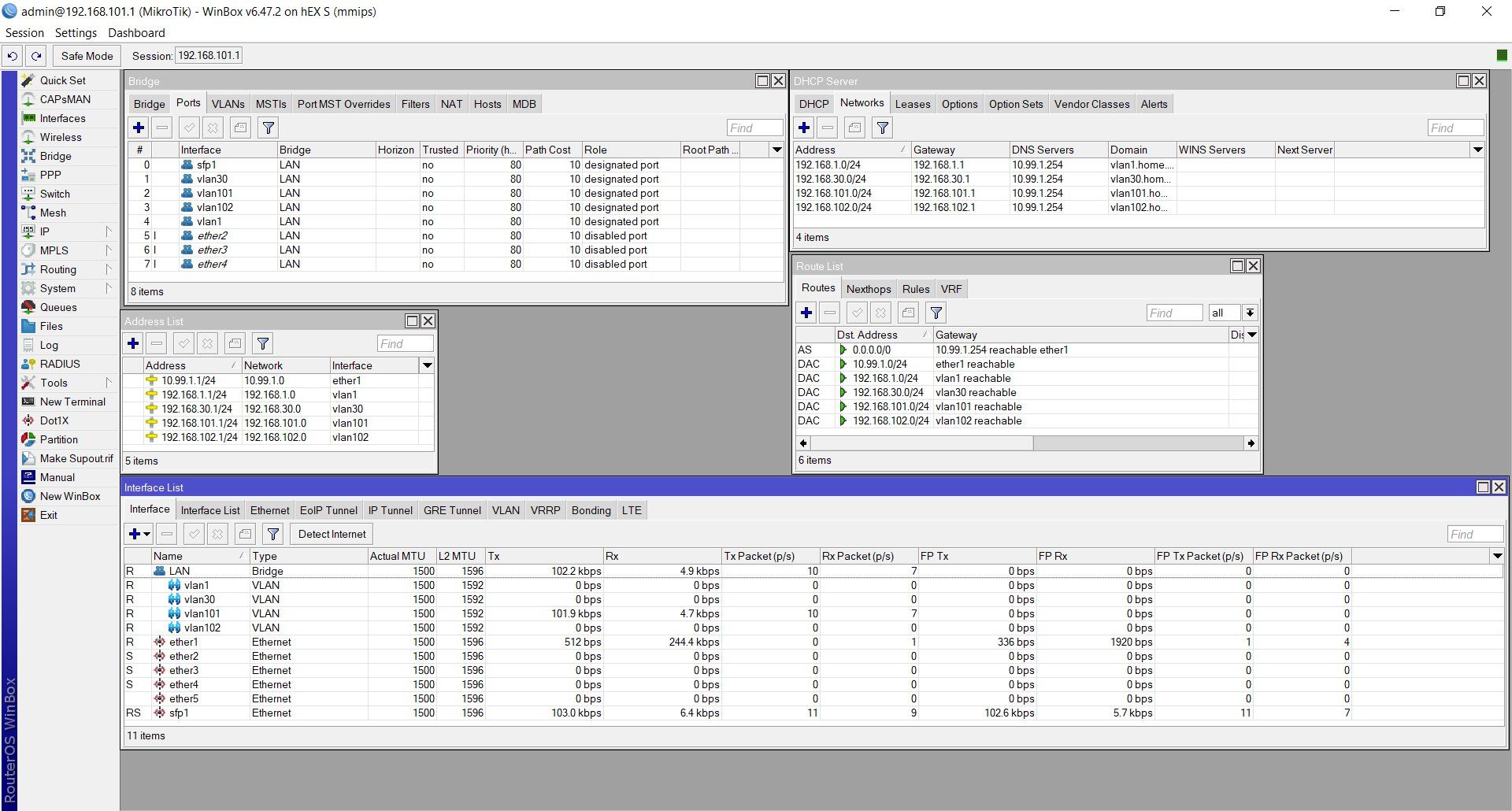

Einrichten der Bridge

Einrichten der Bridge

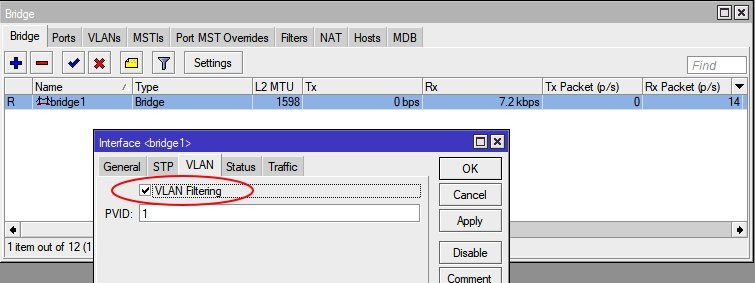

Die interne (VLAN) Bridge ist das zentrale Element zur Steuerung des VLAN Switchings ! Entsprechende Sorgfalt und richtiges Vorgehen bei der Konfiguration sichert den späteren Erfolg.

Durch Klick auf "+" fügt man eine neue Bridge hinzu.

ACHTUNG: Den wichtigen Haken "VLAN Filtering" erst einmal nicht setzen sondern erst nachdem die VLAN Port Zuweisung für das Tagging und die VLAN Zuordnungen in der Bridge gemacht sind !

(Diese Funktionen bleiben in den folgenden Schritten sonst z.T. ausgegraut ! (z.B. VLAN 1))

Im späteren Betrieb MUSS dieser Haken aber immer zwingend gesetzt sein andernfalls funktioniert das Handling der VLAN Tags NICHT !

Eine Anmerkung zur Bridge Einrichtung um Verwirrung im hiesigen Tutorial bei den Screenshots vorzubeugen:

Der Name der Bridge ist rein kosmetisch. Ob man den Default Namen "bridge1" verwendet oder sie etwas treffender in "vlan-bridge" umbenennt ist reine Geschmackssache.

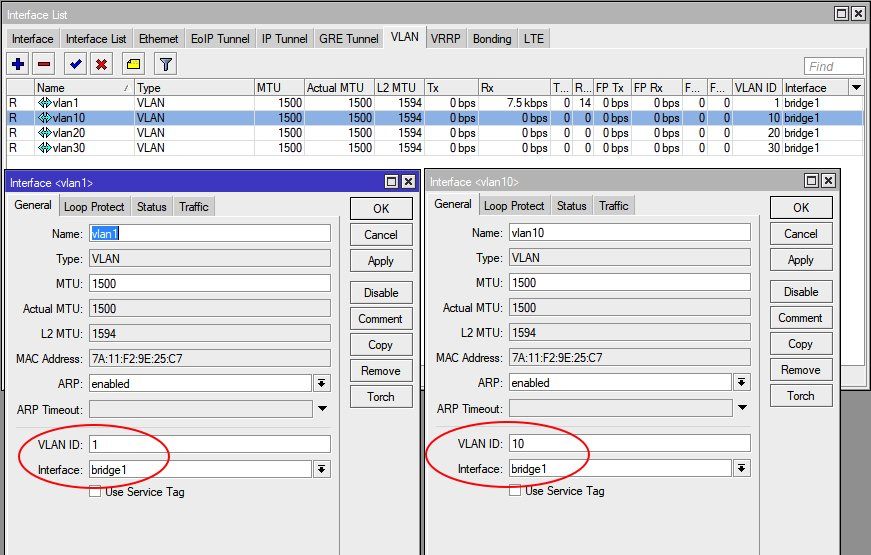

VLAN Interfaces konfigurieren und IP Adressen zuweisen

VLAN Interfaces konfigurieren und IP Adressen zuweisen

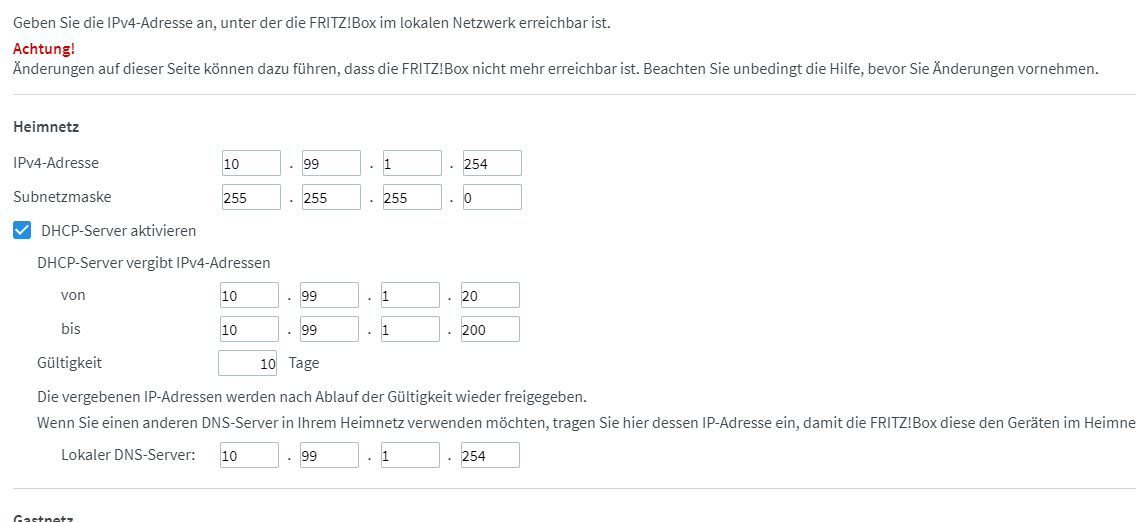

⚠️ Das Tutorial geht von einem Beispiel IP Netz 10.99.1.0 /24 an der FritzBox aus. Wer das FritzBox (oder ein anderes) default IP Netz nutzt wie 192.168.178.0 /24 kann das auch weiterhin tun. Er muss dann im Laufe des Tutorials die 10.99.1.1er IP durch 192.168.178.254 /24 ersetzen.

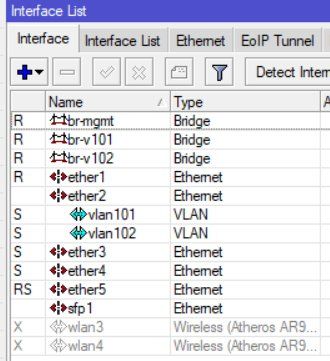

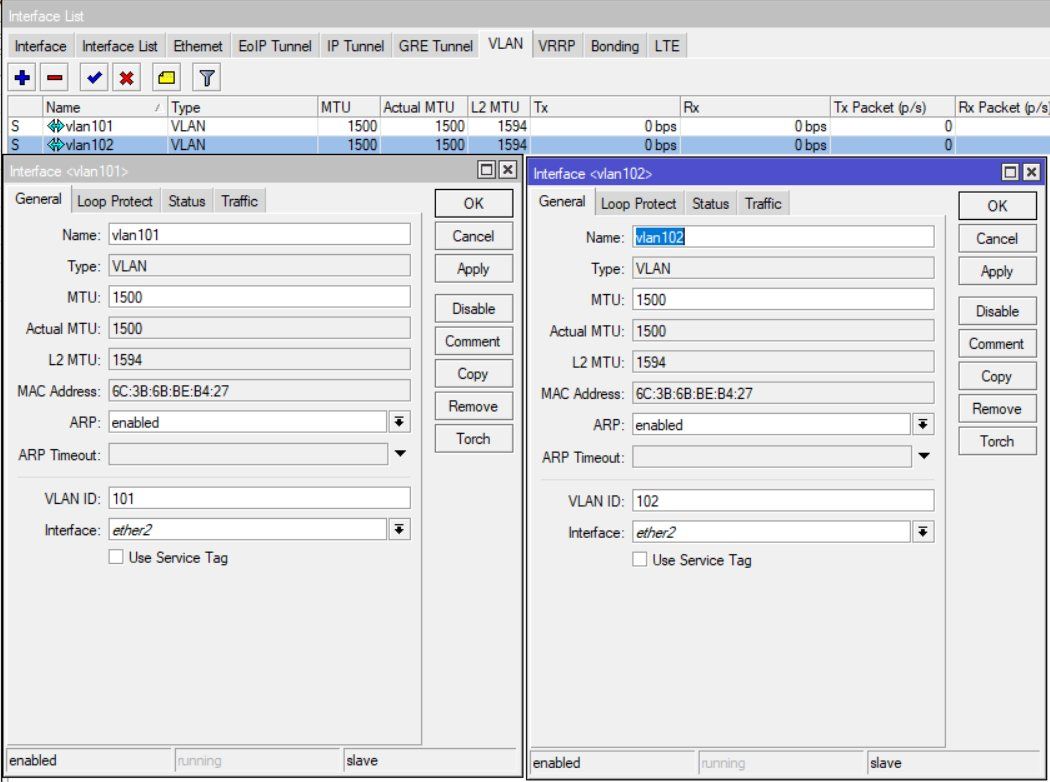

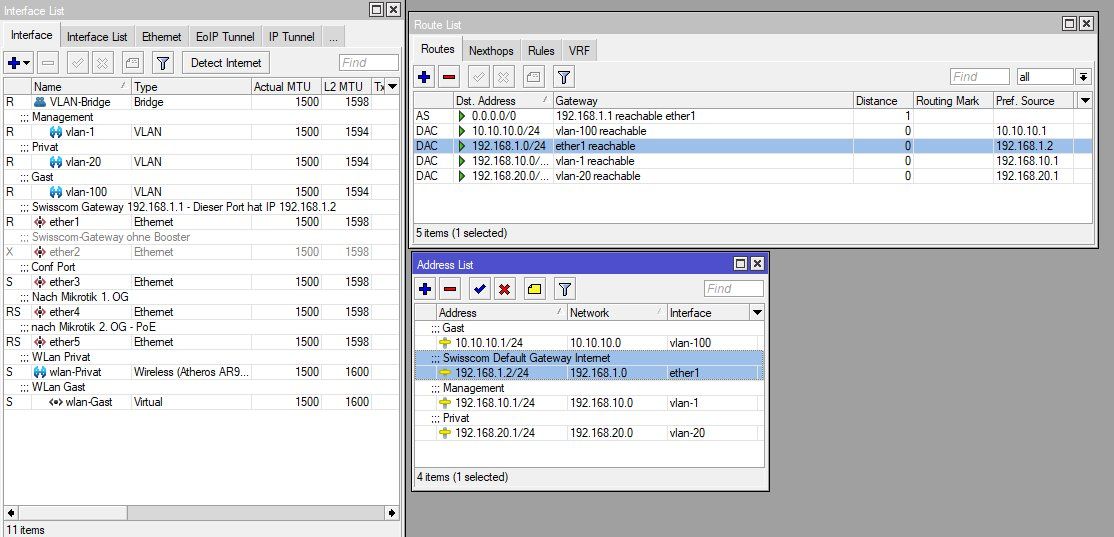

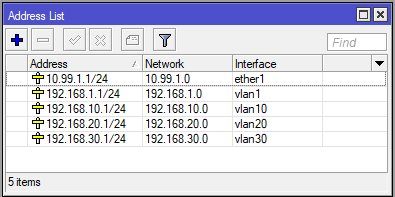

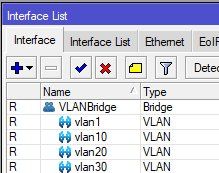

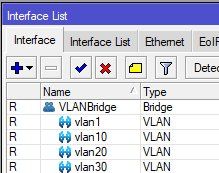

Im Menü Interfaces --> VLAN fügt man durch Klick auf "+" die Layer 3 (Router) VLAN Interfaces hinzu und bindet diese mit ihrer korrekten VLAN ID an das Bridge Interface. (Beispiel: Default VLAN1 und VLAN 10. (Schritte sind identisch für VLAN 20 und 30)

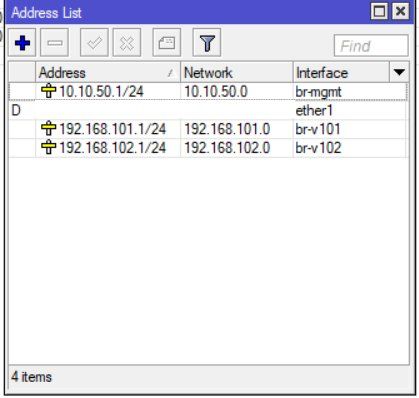

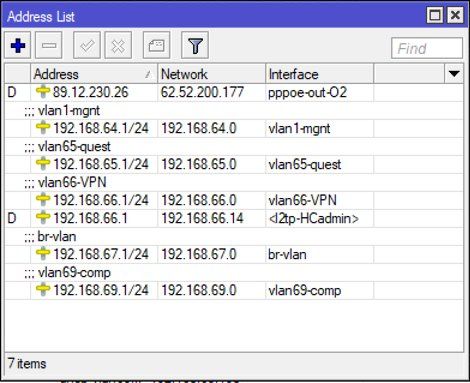

Danach setzt man im Menü IP --> Addresses mit "+" entsprechende IP Adressen auf die oben eingerichteten VLAN Interfaces.

⚠️ ACHTUNG !! Wichtige Hinweise zur IP Adressierung in einem VLAN Setup allgemein:

- 1. Der dedizierte Routing Port ether1 darf NICHT (Port) Mitglied der VLAN Bridge sein ! Ganz besonders nicht wenn der Mikrotik hier direkt am Internet hängt (PPPoE etc.) Dieser Port ist direkt geroutet, hat die IP direkt auf dem Port und ist deshalb nicht Member der VLAN Bridgeports ! Genau deshalb taucht er auch nicht in der o.a Bridgeport Memberliste auf, weil er als direkter Routing Port mit den VLANs nichts zu tun hat !

- 2. Ferner darf in einem VLAN Setup dem Bridge Interface selber KEINE direkte IP Adresse mehr zugewiesen werden! IP Adressen sind ausschliesslich nur auf ether1 und den VLAN IP Interfaces zu setzen. In der Default Konfig oder "Quick Set" ist das häufig so eingerichtet und muss deshalb von der Bridge entfernt werden wenn man eine vorhandene Default Konfig auf ein VLAN Setup anpasst. Zusätzlich muss in dem Fall das Bridge Interface aus der Interface Liste "LAN" entfernt werden.

Anmerkung zum Punkt 1:

Statt Nutzung eines dedizierten Routing Ports wie eth1 kann man natürlich auch alternativ über ein VLAN IP Interface routen. Das sollte aber aus guten Gründen dann nur in einem Kaskaden Setup mit einem Router davor geschehen. Nicht wenn der Mikrotik direkt am offenen Internet hängt. (PPPoE etc.)

Wird diese Option genutzt entfällt die obige Einschränkung und Port eth1 muss in dem Falle dann wieder Member Port der VLAN Bridge werden.

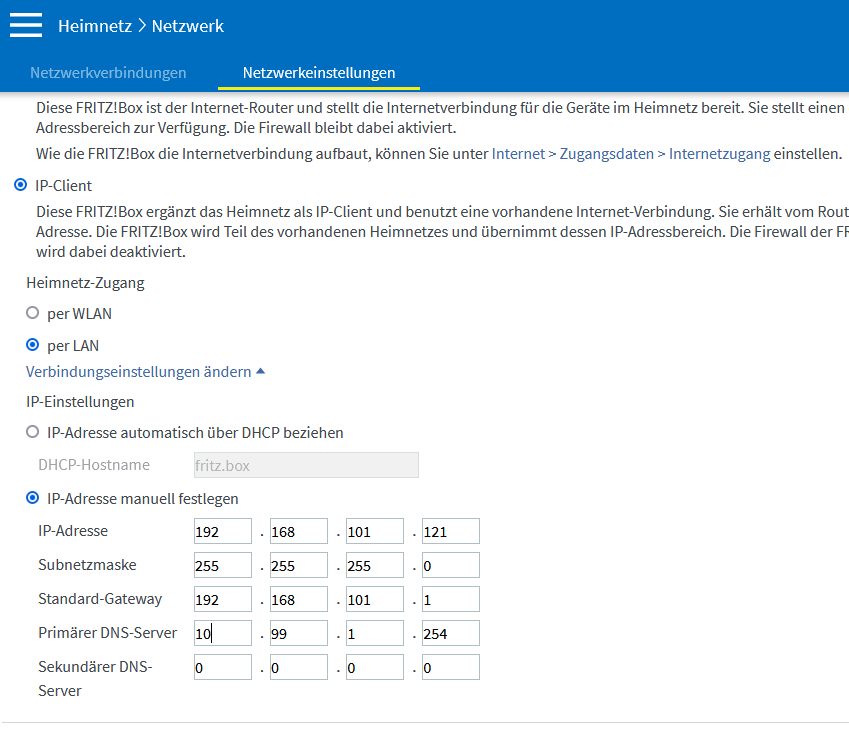

Dieser Forenthread zeigt die dazu sehr ähnliche Basis Konfiguration in Verbindung mit einer FritzBox.

Beide Koppeloptionen ob dedizierter Routing Port oder VLAN Port, führen zum gewünschten Erfolg.

Der Unterschied beider Methoden liegt lediglich in der Behandlung des Koppelnetzes zum Internet Router. Mit einem dedizierten Routing Port ist es nicht möglich dieses Koppelnetzsegment auf die VLAN Infrastruktur hinter dem Mikrotik als VLAN weiter zu verteilen. Man hat also eine strikte und damit auch sichere Trennung der lokalen VLAN Netze vom Koppelnetz bzw. Internet.

Mit einem VLAN Interface Routing kann man das Koppelnetz weiterverteilen, hat aber immer die Gefahr das man so den VLAN Router bzw. L3 Switch dann ggf. aushebelt.

Man sollte sich also VORHER fest entscheiden und gut überlegen ob man das Koppelnetz abschotten (Routing Port) oder weiterverteilen (VLAN) möchte. Diese Entscheidung bestimmt letztlich welche der beiden Lösungen man umsetzt.

2 Punkte die, wenn nicht beachtet, leider sehr oft falsch gemacht werden und in Folge dann oft Anlässe für Troubleshootingthreads im Forum sind.

Externe Kommentatoren wie z.B. der "RasPi Dennis" haben nicht verstanden das der hier verwendete Port ether1 mit seiner direkten IP auf dem Port damit immer ein dedizierter Routing Port ist! Solche Ports dürfen keinesfalls gleichzeitig Memberports einer VLAN Bridge sein. Damit ist dann auch das Routing auf der Fritzbox zwingend erforderlich was im o.a. YT Video als falsch tituliert wird. Hier wurden vermutlich 2 (Anfänger) Fehler begangen den Routing Port als Bridge Memberport zu deklarieren und auf die Bridge selber eine IP Adresse zu binden.

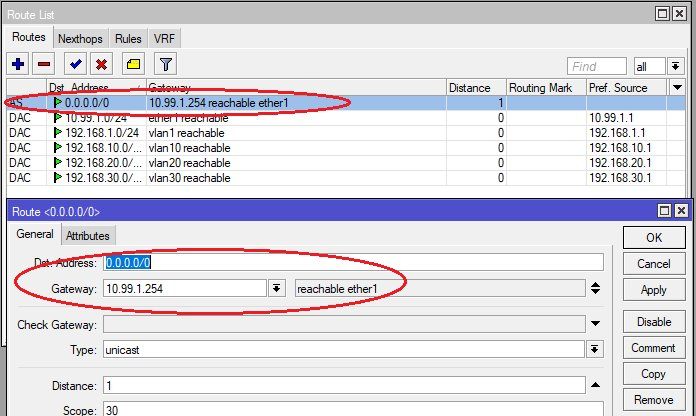

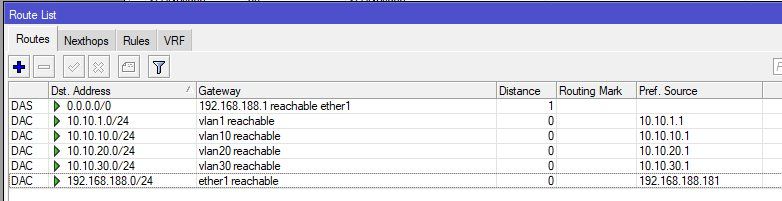

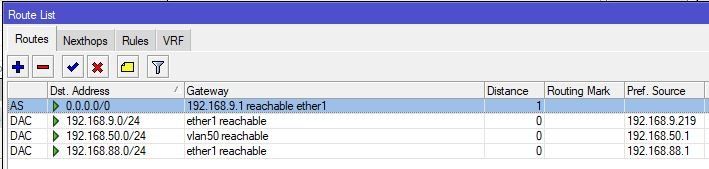

Default Route am Mikrotik auf den Internet Router setzen

Default Route am Mikrotik auf den Internet Router setzen

Damit aller, nicht rein lokaler Traffic ins Internet geroutet werden kann, ist zusätzlich eine Default Route des Mikrotik auf den Internet Router (Gateway) an Port ether1 einzurichten:Das Gateway für die Default Route ist immer die IP Adresse des Internet Routers. (Hier die FritzBox)

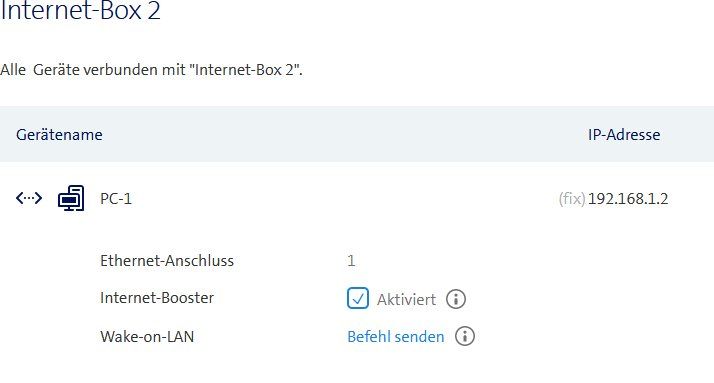

Bei Verwendung von DHCP (eth1 Interface im DHCP Client Mode) entfällt der Eintrag der statischen Route, da diese von DHCP automatisch gesetzt wird!

Bei DHCP Anbindung sollte man zwingend eine Mac Adress Reservierung im DHCP Server des davor kaskadierten Routers machen damit der Mikrotik immer eine feste, gleichbleibende IP bekommt! Ansonsten kann es dazu führen, das durch die Dynamik von DHCP Adressen sich diese ändert und die im Folgenden beschriebene statische Route des Routers davor, ins Nirwana zeigt.

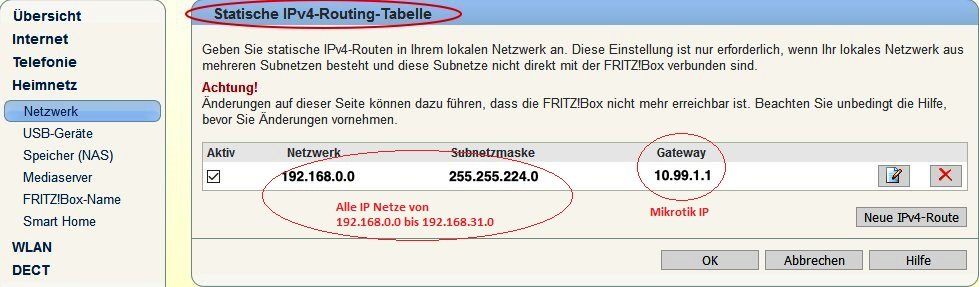

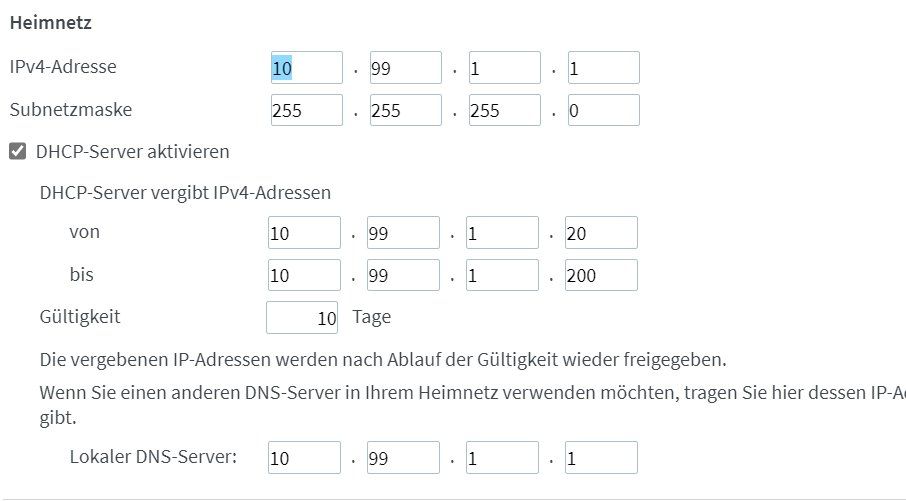

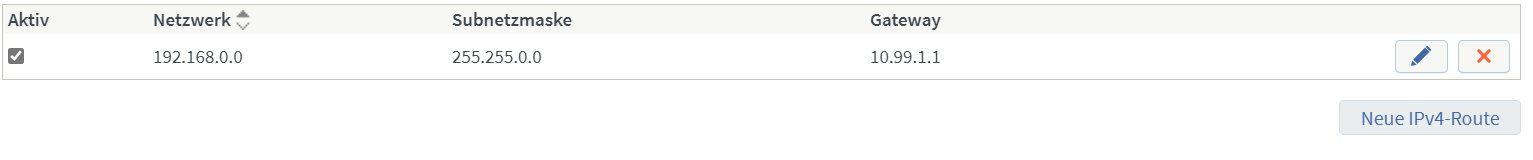

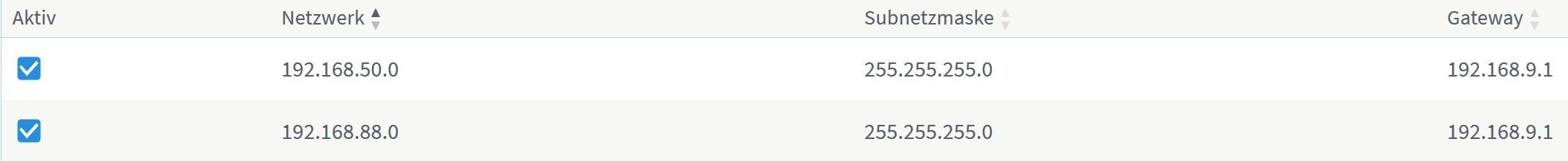

Statische Route auf die VLAN IP Netze am Internet Router setzen

Statische Route auf die VLAN IP Netze am Internet Router setzen

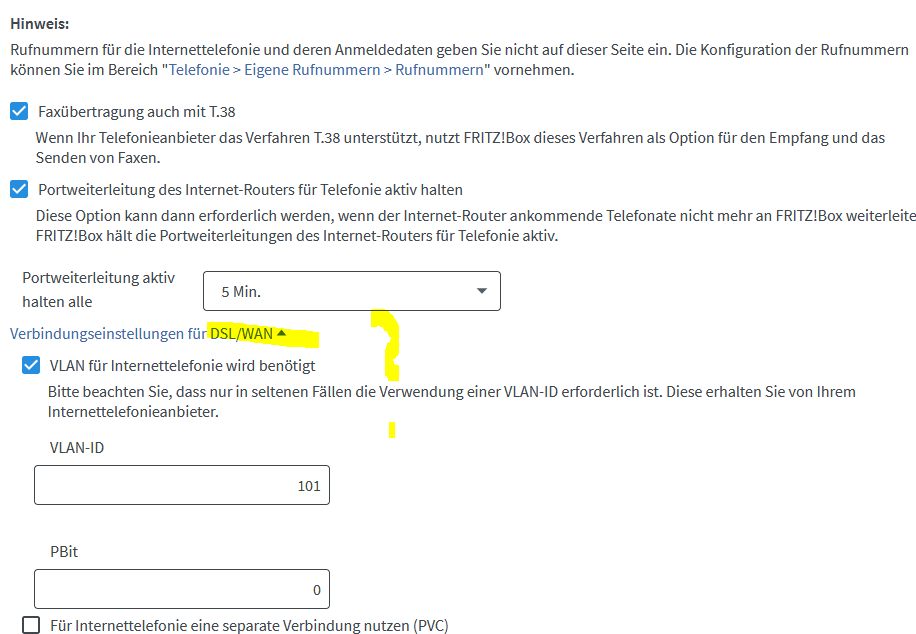

⚠️ Auch der Internet Router (hier FritzBox Beispiel) muss wissen wie er die lokalen VLAN IP Netze erreichen kann. Dies erledigt eine statische Route auf dem jeweiligen Internet Router die ebenfalls hinzugefügt werden muss! Gateway Adresse ist das von der VLAN Bridge isolierte Interface ether1.Hier passend zum IP Design: Ziel: 192.168.0.0 Maske: 255.255.224.0 Gateway: 10.99.1.1. (Ggf. auf eigene IP Adressierung anpassen.)

Diese statische Route mit einer 19 Bit Subnet Maske (255.255.224.0) routet dann alle IP Netze von 192.168.0.0 bis 192.168.31.0 (z.B. VLANs 1 bis 31) mit einem einzigen Routing Eintrag an den Mikrotik Router (Gateway) bzw. dessen IP im Koppelnetz.

Beispiel auf einer FritzBox sähe so aus:

⚠️ Die Maske 255.255.224.0 routet lediglich alle Subnetze bis 192.168.31.x an den Mikrotik !

Wer Subnetze über .31.x verwendet MUSS diese Subnetz Maske natürlich ändern. Z.B. routen 18Bit (255.255.192.0) z.B. die VLANs 1 bis 63. Eine 16 Bit Maske 255.255.0.0 ALLE 192.168er oder z.B. alle 172.16.er usw. VLAN Netze an dem Mikrotik !

Beispiele für 16Bit Masken:

Ziel: 192.168.0.0, Maske: 255.255.0.0, Gateway: 10.99.1.1

Ziel: 172.16.0.0, Maske: 255.255.0.0, Gateway: 10.99.1.1

Wer keine kontinuierliche IP Adressierung für die VLANs gewählt hat trägt in dem Fall jetztes VLAN IP Netz mit Subnetzmaske einzeln ein!

(Die statische Route entfällt bei der Verwendung von NAT (IP Adress Translation) am Koppelport)

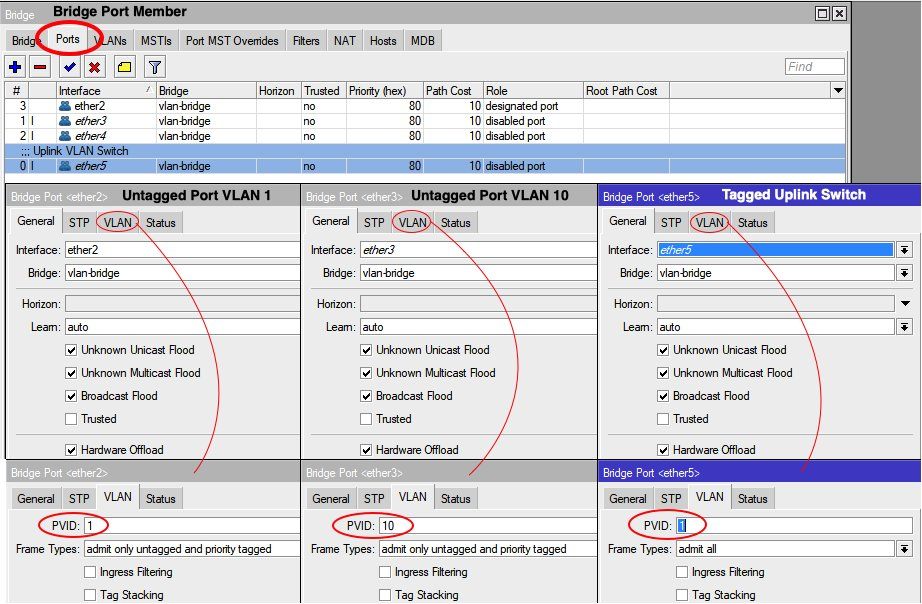

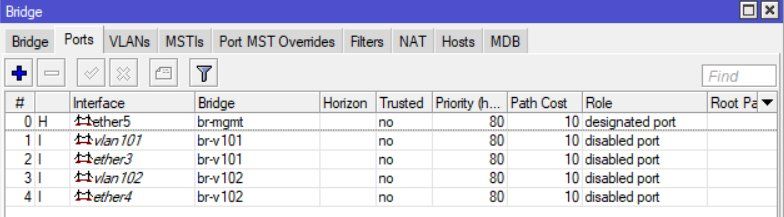

Ports der Bridge zuweisen und Paket Typ konfigurieren

Ports der Bridge zuweisen und Paket Typ konfigurieren

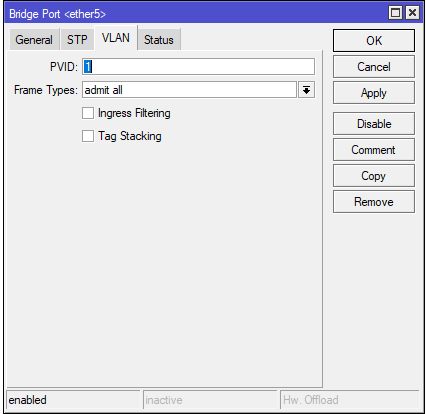

Hier werden den physischen Ports (eth) ihre VLANs zugewiesen und ob die Datenpakete getagged oder ungetagged sind.

Hierbei ist der Frame Type (tagged/untagged) und PVID zu beachten !:

- ⚠️ VLAN Interfaces müssen NICHT als Member Ports der Bridge eingetragen werden !! Siehe dazu auch HIER. (Dank an @ITgustel in den Kommentaren unten für diesen Hinweis.)

- Endgeräte Ports = Admit only Untagged or... und PVID entsprechend zum VLAN setzen in dem das Endgerät arbeiten soll ! (Siehe dazu auch Punkt 1.4 VLAN Settings !)

- Trunk Ports zum Switch oder z.B. MSSID APs = Frametype Admit all.

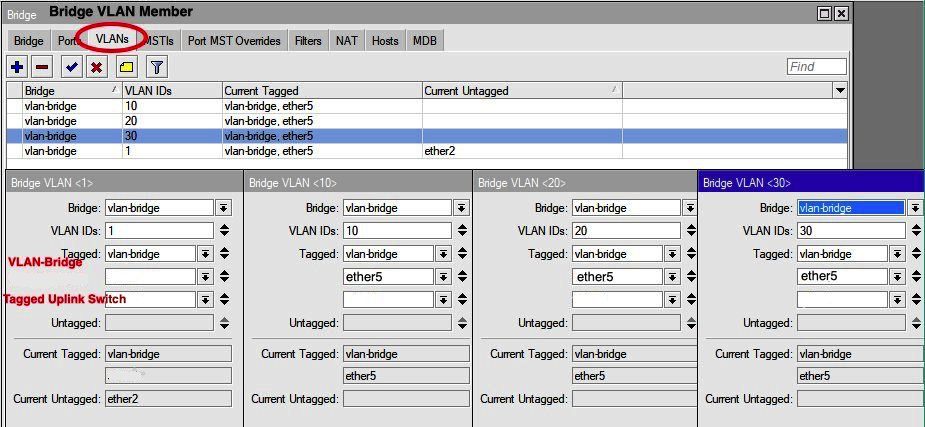

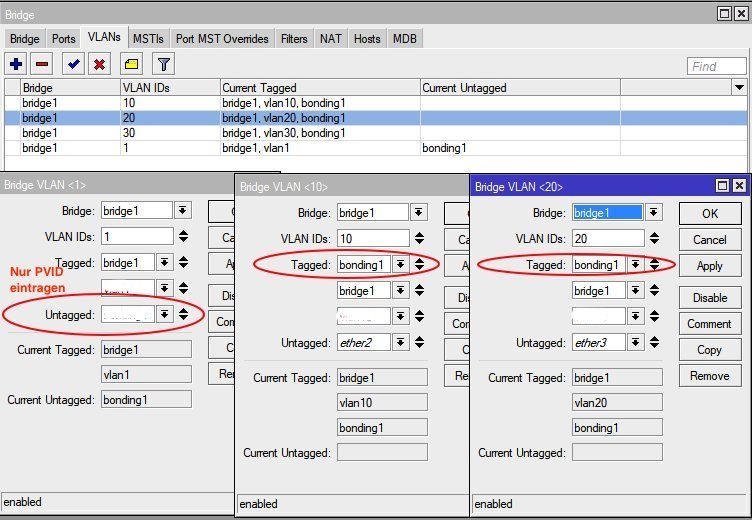

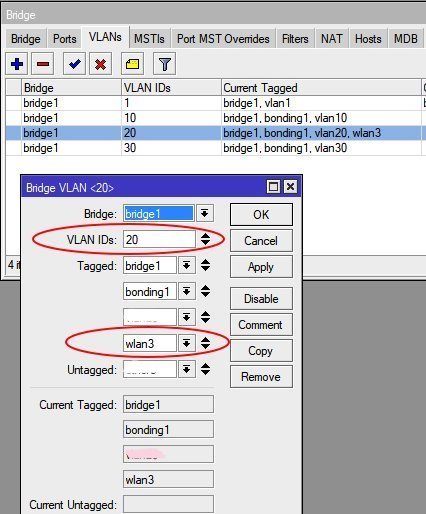

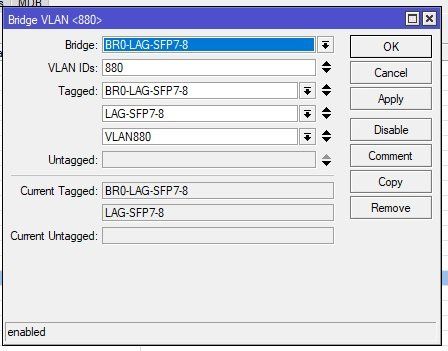

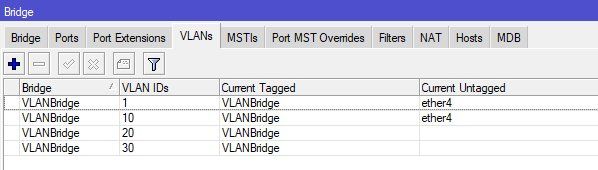

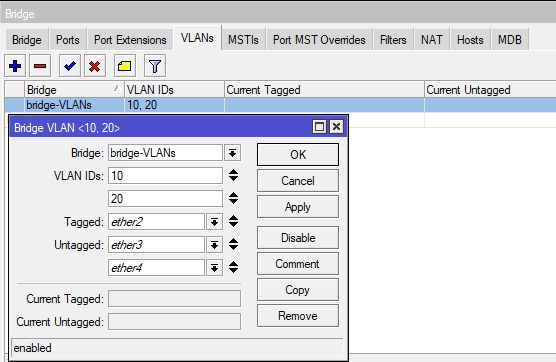

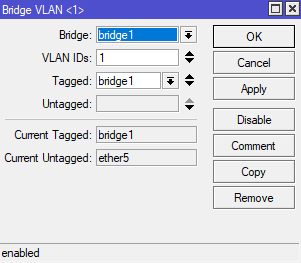

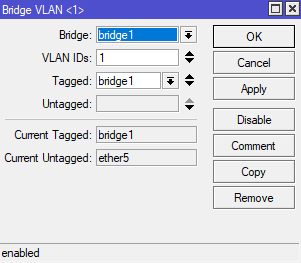

In der Bridge die VLANs und das Tagging der Bridge Ports setzen

In der Bridge die VLANs und das Tagging der Bridge Ports setzen

- ⚠️ Die Bridge selber unter Tagged auch immer als tagged Interface definieren !

- VLAN Trunk Ports (Switch Uplinks etc.) ebenfalls immer Tagged für die zu übertragenden VLANs.

- Die Endgeräte Ports müssen hier NICHT zwingend untagged eingetragen werden ! Einzig relevant für die Endgeräte Ports (Untagged) ist das PVID Setting! Siehe dazu auch oben zum Thema Untagged Ports. Es reicht wenn man hier in den VLAN Settings nur die Tagged Ports definiert ! In der Regel sind das: IP Interfaces, Tagged Uplinks (Switch, AP etc.) und, wie bereits gesagt, die Bridge selber.

- VLAN 1 (das Default VLAN) auf dem Trunkport zum Switch (ether 5) immer Untagged ! (VLAN 1 ist hier zum Switch das Default VLAN bzw. native VLAN und damit immer Untagged!)

Bevor nun das VLAN Filtering aktiviert wird, vorab noch ein Tip für die User, die die Default Konfig z.B. aufgrund der sicheren Firewall Konfig etc. beibehalten haben und diese auf ihre VLAN Settings angepasst haben:

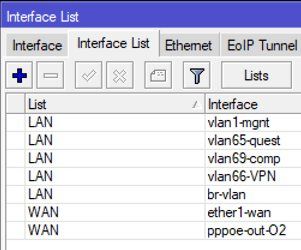

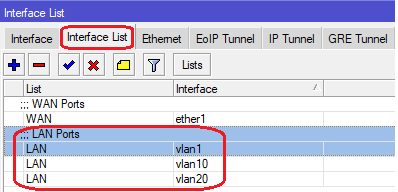

Die Default Konfig bestimmt die Zugangssicherheit über Interface Listen. Die Interfaces der Liste "WAN" dürfen natürlich im Gegensatz zu den LAN Interfaces keinerlei Konfig Dienste (WinBox etc.) nach außen Verfügung stellen. Deshalb existiert eine Interface Liste "WAN" und "LAN". In die Liste "LAN" müssen die VLAN IP Interfaces hinzugefügt werden und die Bridge entfernt werden um auf den VLAN Interfaces WinBox Dienste usw. nutzen zu können.

Es macht also durchaus Sinn dies vorab zu prüfen und ggf. über das Files Menü ein aktuelles Backup zu sichern um sich nach einem Reset Tipparbeit zu ersparen! 😉

Ist das erledigt ist nun der Haken in der Bridge Konfig "VLAN Filtering" zu setzen !

Der Haken bleibt danach immer fest gesetzt !

(In seltenen Fällen kann es passieren das das VLAN 1 IP Interface die Connectivity verliert nachdem das Filtering aktiviert wurde. In der Bridge erkennt man das daran das alle Einstellungsoptionen für das VLAN 1 in der WinBox ausgegraut sind was passiert wenn der Switch dieses VLAN dynamisch selbst angelegt hat.

Das kann man schnell fixen indem man das VLAN Filtering kurz deaktivert, das VLAN1 sowie das VLAN1 IP Interface löscht und danach manuell neu anlegt. Dann das Filtering wieder aktivieren. Danach sollte auch das VLAN 1 IP Interface dann pingbar sein und DHCP Adressen verteilen.)

DHCP Server für alle VLANs konfigurieren

DHCP Server für alle VLANs konfigurieren

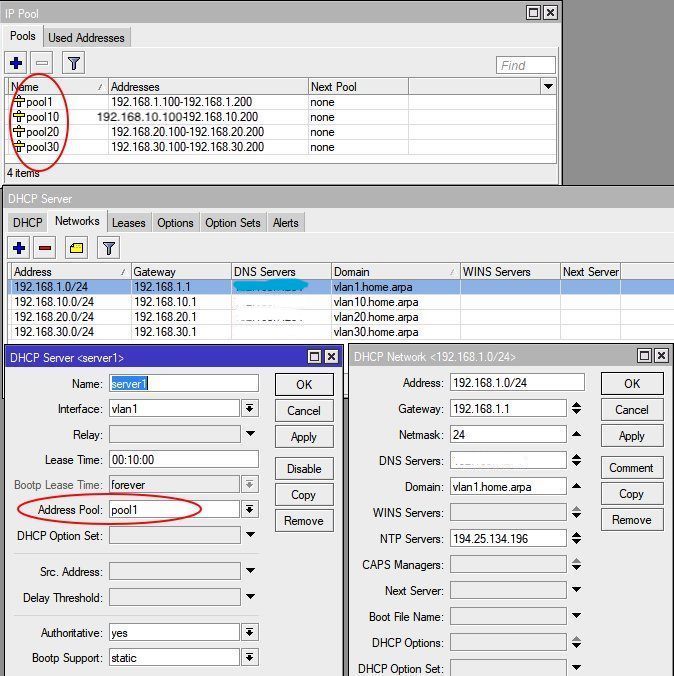

Bei den DNS Servern hat man 2 Optionen:

- Lässt man den DNS Server Eintrag leer, dann verwendet der MT DHCP den DNS Server den er zentral im WinBox Menü IP --> DNS definiert hat. Das kann auch ein per DHCP oder PPPoE Client automatisch gelernter DNS sein.

- Man gibt die jeweilige, zum VLAN Netz gehörende, IP Adresse des MT an. Also gleich zur Gateway Adresse. Der MT arbeitet dann als DNS Proxy und reicht DNS Traffic an den übergeordneten DNS (unter IP --> DNS) weiter.

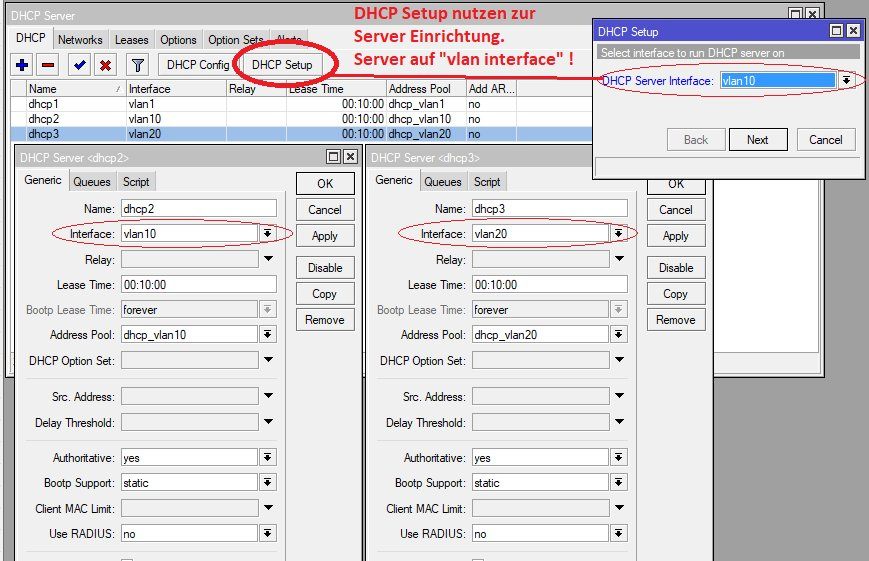

⚠️ Wichtig ist darauf zu achten die DHCP Server auf die VLAN Interfaces zu binden !

Wer sich unsicher ist mit der DHCP Server Konfig nutzt immer den DHCP Auto Installer dafür. Diesen startet man mit Klick auf den zentralen "DHCP Setup" Knopf und installiert den DHCP Server dann menügeführt.

Lokale DHCP Hostnamen im DNS aufnehmen

Lokale DHCP Hostnamen im DNS aufnehmen

Dieser Punkt ist optional! Wer keine DHCP basierte lokale, Hostnamen auflösen muss überspringt dieses Kapitel!

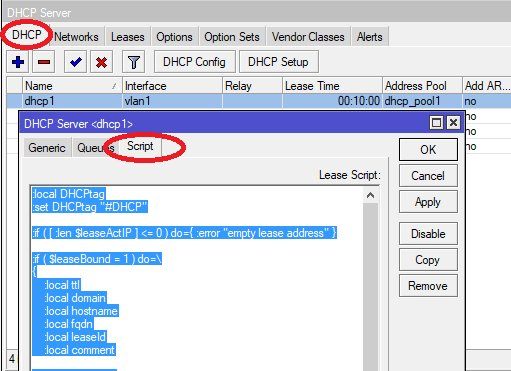

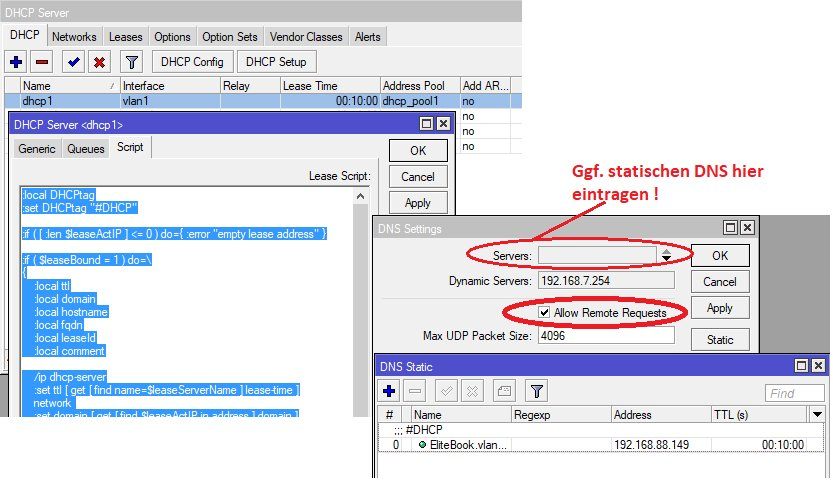

Die Zuweisung dynamischer Hostnamen zu DHCP Clients in allen lokalen (V)LANs kann über ein kleines Skript im Mikrotik DNS Server gelöst werden. Dazu aktiviert man den DNS Server im Mikrotik, (was man so oder so immer machen sollte!) damit der Mikrotik als Proxy DNS arbeitet!

Die Übernahme der lokalen DHCP Hostnamen in den DNS Server erledigt dann ein kleines Script aus dem Mikrotik_Forum oder auch HIER das der Vollständigkeit halber noch einmal aufgeführt ist.

Diese Funktion ist, wie bereits erwähnt, optional wenn lokale DHCP Hostnamen gefordert sind und nicht zwingend für eine reine DHCP Konfiguration.

# DNS TTL to set for DNS entries

:local dnsttl "00:15:00";

###

# Script entry point

#

# Expected environment variables:

# leaseBound 1 = lease bound, 0 = lease removed

# leaseServerName Name of DHCP server

# leaseActIP IP address of DHCP client

# leaseActMAC MAC address of DHCP client

###

:local scriptName "dhcp2dns"

:do {

:local scriptObj [:parse [/system script get $scriptName source]]

$scriptObj leaseBound=$leaseBound leaseServerName=$leaseServerName leaseActIP=$leaseActIP leaseActMAC=$leaseActMAC

} on-error={ :log warning "DHCP server '$leaseServerName' lease script error" };

# "a.b.c.d" -> "a-b-c-d" for IP addresses used as replacement for missing host names

:local ip2Host do=\

{

:local outStr

:for i from=0 to=([:len $inStr] - 1) do=\

{

:local tmp [:pick $inStr $i];

:if ($tmp =".") do=\

{

:set tmp "-"

}

:set outStr ($outStr . $tmp)

}

:return $outStr

}

:local mapHostName do={

# param: name

# max length = 63

# allowed chars a-z,0-9,-

:local allowedChars "abcdefghijklmnopqrstuvwxyz0123456789-";

:local numChars [:len $name];

:if ($numChars > 63) do={:set numChars 63};

:local result "";

:for i from=0 to=($numChars - 1) do={

:local char [:pick $name $i];

:if ([:find $allowedChars $char] < 0) do={:set char "-"};

:set result ($result . $char);

}

:return $result;

}

:local lowerCase do={

# param: entry

:local lower "abcdefghijklmnopqrstuvwxyz";

:local upper "ABCDEFGHIJKLMNOPQRSTUVWXYZ";

:local result "";

:for i from=0 to=([:len $entry] - 1) do={

:local char [:pick $entry $i];

:local pos [:find $upper $char];

:if ($pos > -1) do={:set char [:pick $lower $pos]};

:set result ($result . $char);

}

:return $result;

}

:local token "$leaseServerName-$leaseActMAC";

:local LogPrefix "DHCP2DNS ($leaseServerName)"

:if ( [ :len $leaseActIP ] <= 0 ) do=\

{

:log error "$LogPrefix: empty lease address"

:error "empty lease address"

}

:if ( $leaseBound = 1 ) do=\

{

# new DHCP lease added

/ip dhcp-server

#:local dnsttl [ get [ find name=$leaseServerName ] lease-time ]

network

:local domain [ get [ find $leaseActIP in address ] domain ]

#:log info "$LogPrefix: DNS domain is $domain"

:local hostname [/ip dhcp-server lease get [:pick [find mac-address=$leaseActMAC and server=$leaseServerName] 0] value-name=host-name]

#:log info "$LogPrefix: DHCP hostname is $hostname"

#Hostname cleanup

:if ( [ :len $hostname ] <= 0 ) do=\

{

:set hostname [ $ip2Host inStr=$leaseActIP ]

:log info "$LogPrefix: Empty hostname for '$leaseActIP', using generated host name '$hostname'"

}

:set hostname [$lowerCase entry=$hostname]

:set hostname [$mapHostName name=$hostname]

#:log info "$LogPrefix: Clean hostname for FQDN is $hostname";

:if ( [ :len $domain ] <= 0 ) do=\

{

:log warning "$LogPrefix: Empty domainname for '$leaseActIP', cannot create static DNS name"

:error "Empty domainname for '$leaseActIP'"

}

:local fqdn ($hostname . "." . $domain)

#:log info "$LogPrefix: FQDN for DNS is $fqdn"

:if ([/ip dhcp-server lease get [:pick [find mac-address=$leaseActMAC and server=$leaseServerName] 0] ]) do={

# :log info message="$LogPrefix: $leaseActMAC -> $hostname"

:do {

/ip dns static add address=$leaseActIP name=$fqdn ttl=$dnsttl comment=$token;

} on-error={:log error message="$LogPrefix: Failure during dns registration of $fqdn with $leaseActIP"}

}

} else={

# DHCP lease removed

/ip dns static remove [find comment=$token];

} Dann aktiviert man den DNS Server im Menü Punkt IP --> DNS indem man den Haken bei Allow remote requests setzt.

Wer den eth1 Port als Koppelport auf einen kaskadierten Router als DHCP Client ausgelegt hat sieht dann schon unter Dynamic servers den Router.

Bei statischer IP Adress Konfig am Internet Port muss hier unter Server die entsprechenden DNS Server eingetragen werden. Empfehlenswert sind hier Datenschutz freundliche DNS IPs wie Quad9 (9.9.9.9) oder Cloudflare (1.1.1.1).

Pingt man jetzt auf den Hostnamen wird dieser durch den Mikrtotik DNS aufgelöst.

Anbindungs Beispiele des Mikrotik mit gängigen VLAN Switches

Anbindungs Beispiele des Mikrotik mit gängigen VLAN Switches

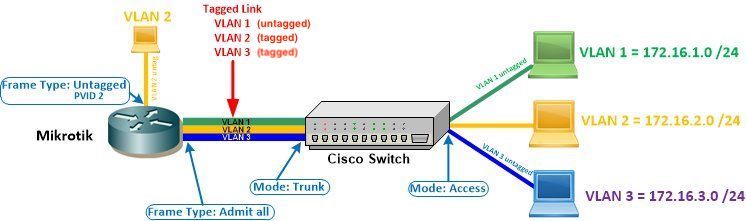

Der Uplink Switchport (hier meist 8 oder 48) wird zum Mikrotik Port ether 5 verbunden.

Aus struktureller VLAN und Port Mode Übersicht sähe es immer so aus:

Switch Beispiel Konfiguration Cisco Catalyst, (Uplink: Port 8)

Switch Beispiel Konfiguration Cisco Catalyst, (Uplink: Port 8)

Cisco_Switch#

!

clock timezone MET 1

clock summer-time MEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

!

interface FastEthernet0/1

description Enduser Port in VLAN 10

switchport access vlan 10

spanning-tree portfast

!

interface FastEthernet0/2

description Enduser Port in VLAN 20

switchport access vlan 20

spanning-tree portfast

!

interface FastEthernet0/3

description Enduser Port in VLAN 30

switchport access vlan 30

spanning-tree portfast

!

interface FastEthernet0/8

description Tagged Link zum Mikrotik

switchport nonegotiate

switchport mode trunk

switchport trunk allow vlan all

(switchport trunk encapsulation dot1q)  Switch Beispiel Konfiguration Ruckus ICX 7xxx Switch, (Uplink: Port 8):

Switch Beispiel Konfiguration Ruckus ICX 7xxx Switch, (Uplink: Port 8):

vlan 1 name DEFAULT-VLAN by port

untagged ethe 1/1/8

spanning-tree

management-vlan

default-gateway 192.168.1.254 1

!

vlan 10 name VLAN-10 by port

tagged ethe 1/1/8

untagged ethe 1/1/1 to 1/1/4

spanning-tree

!

vlan 20 name VLAN-20 by port

tagged ethe 1/1/8

untagged ethe 1/1/5 to 1/1/7

spanning-tree

!

ip address 192.168.1.253 255.255.255.0

ip multicast active

ip multicast version 3

!

clock summer-time

clock timezone europe CET

!

ntp

server ntp1.fau.de

!

interface ethernet 1/1/8

port-name Tagged Uplink Mikrotik  Switch Beispiel Konfiguration Cisco SG Modell, (Uplink: Port 8)

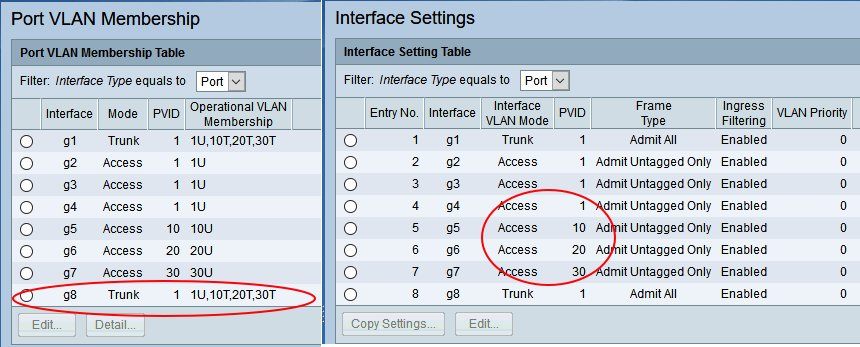

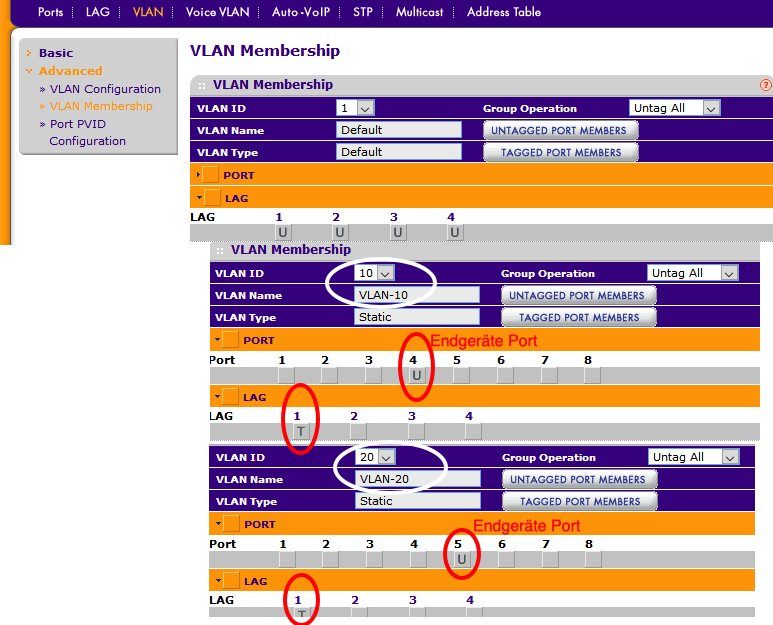

Switch Beispiel Konfiguration Cisco SG Modell, (Uplink: Port 8)

Die Switch Konfig sieht dann entsprechend so aus:(T=tagged, U=untagged)

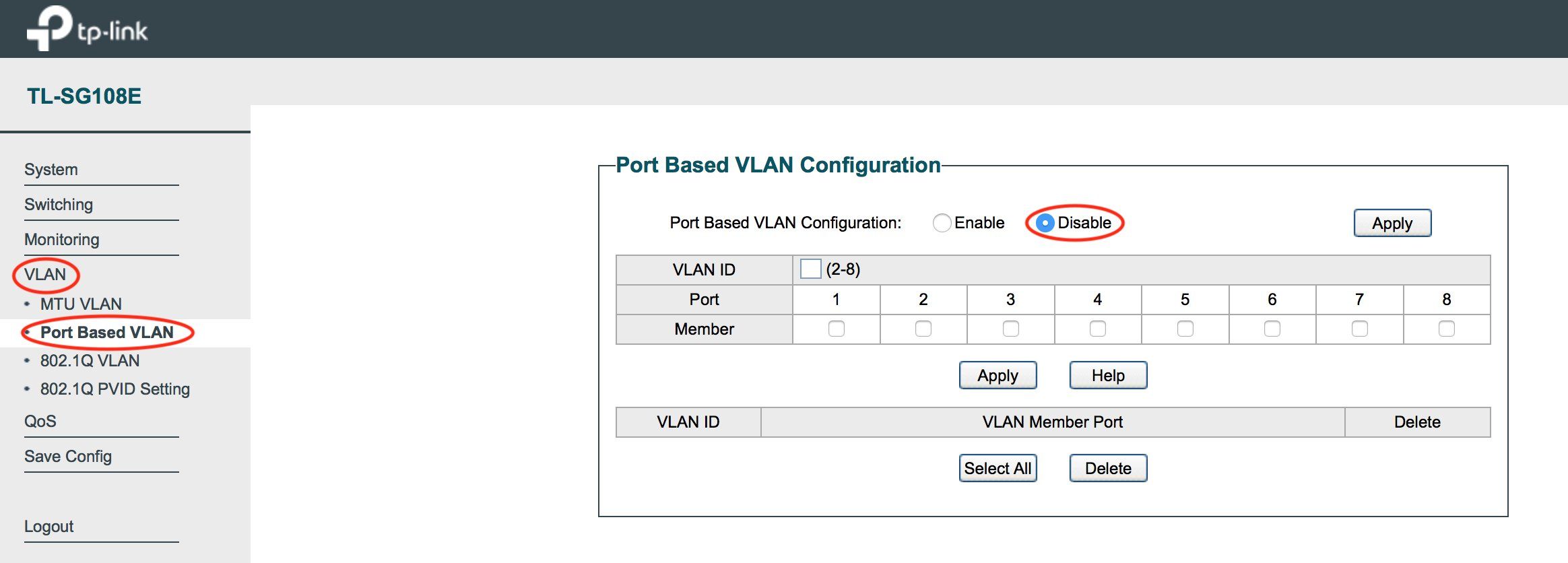

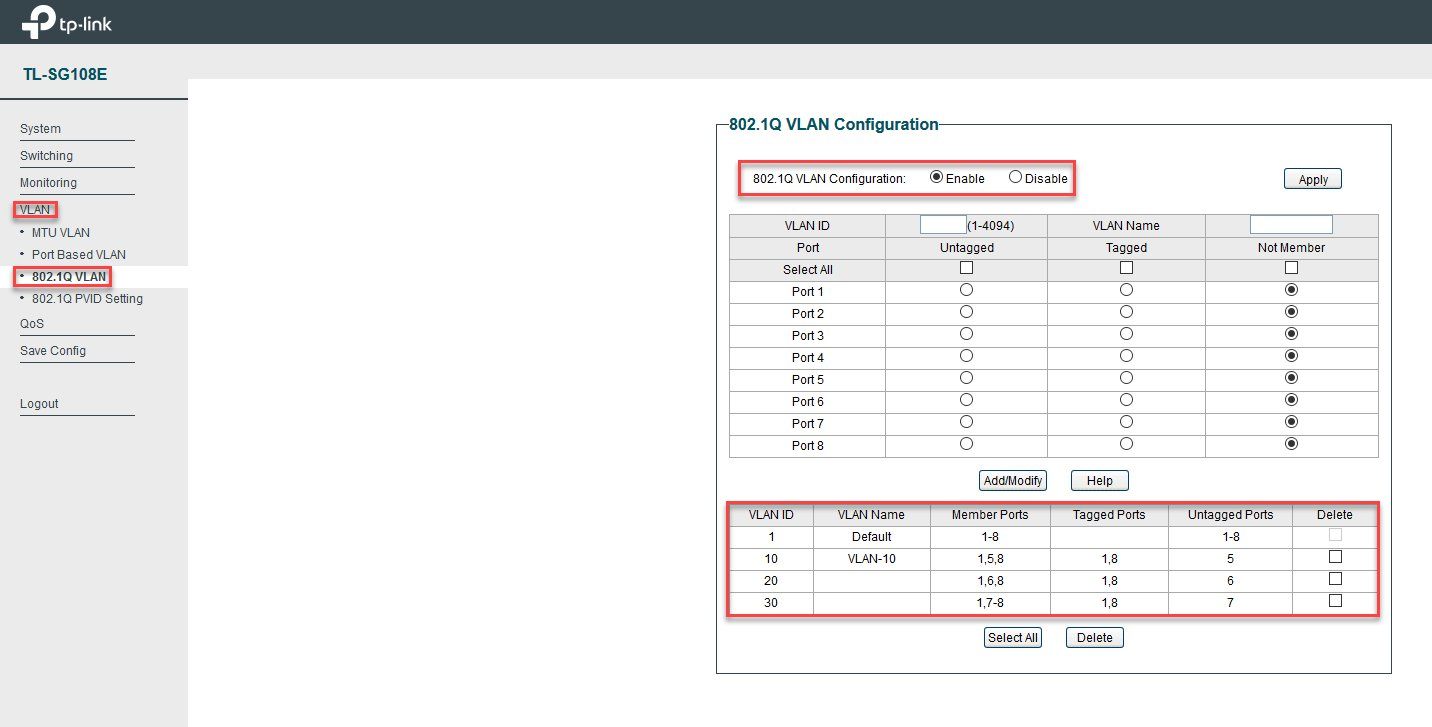

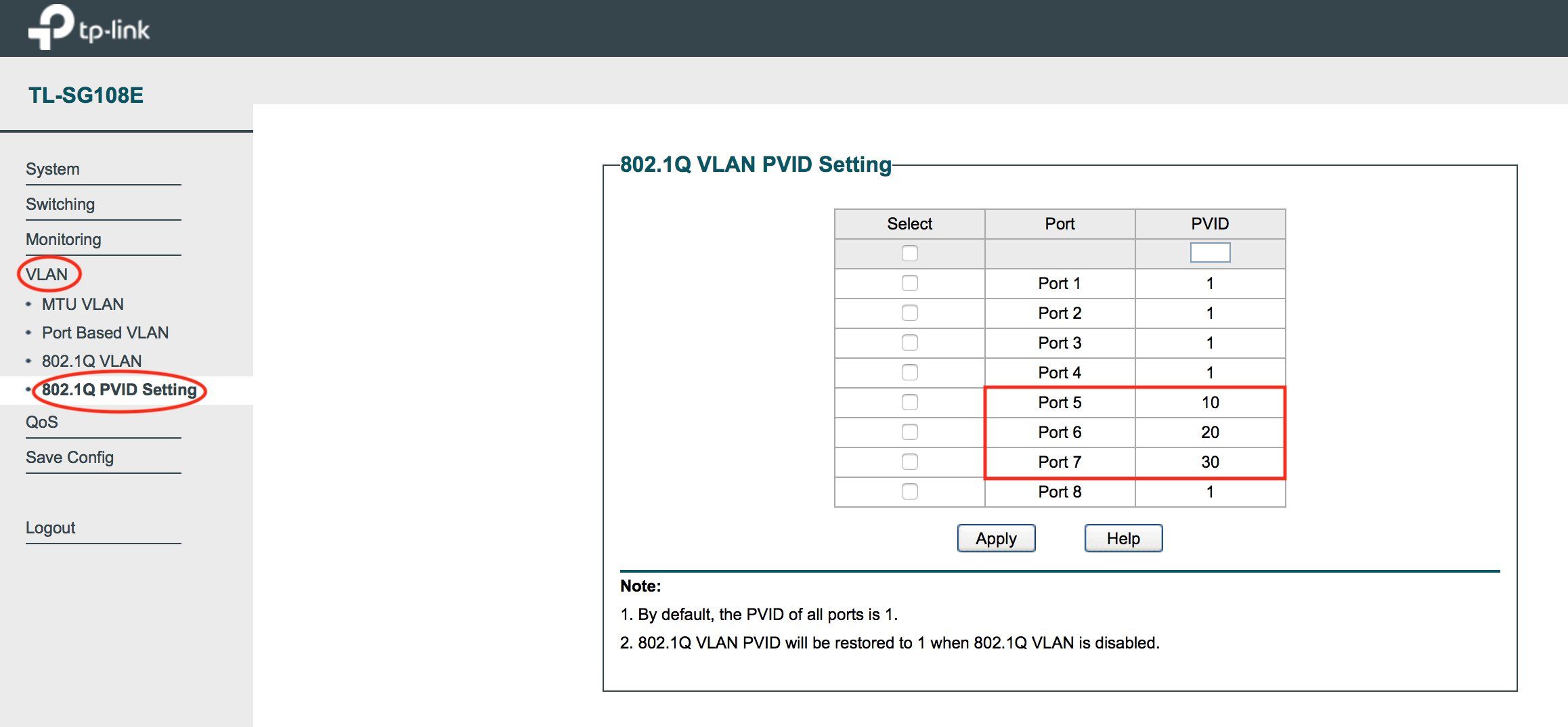

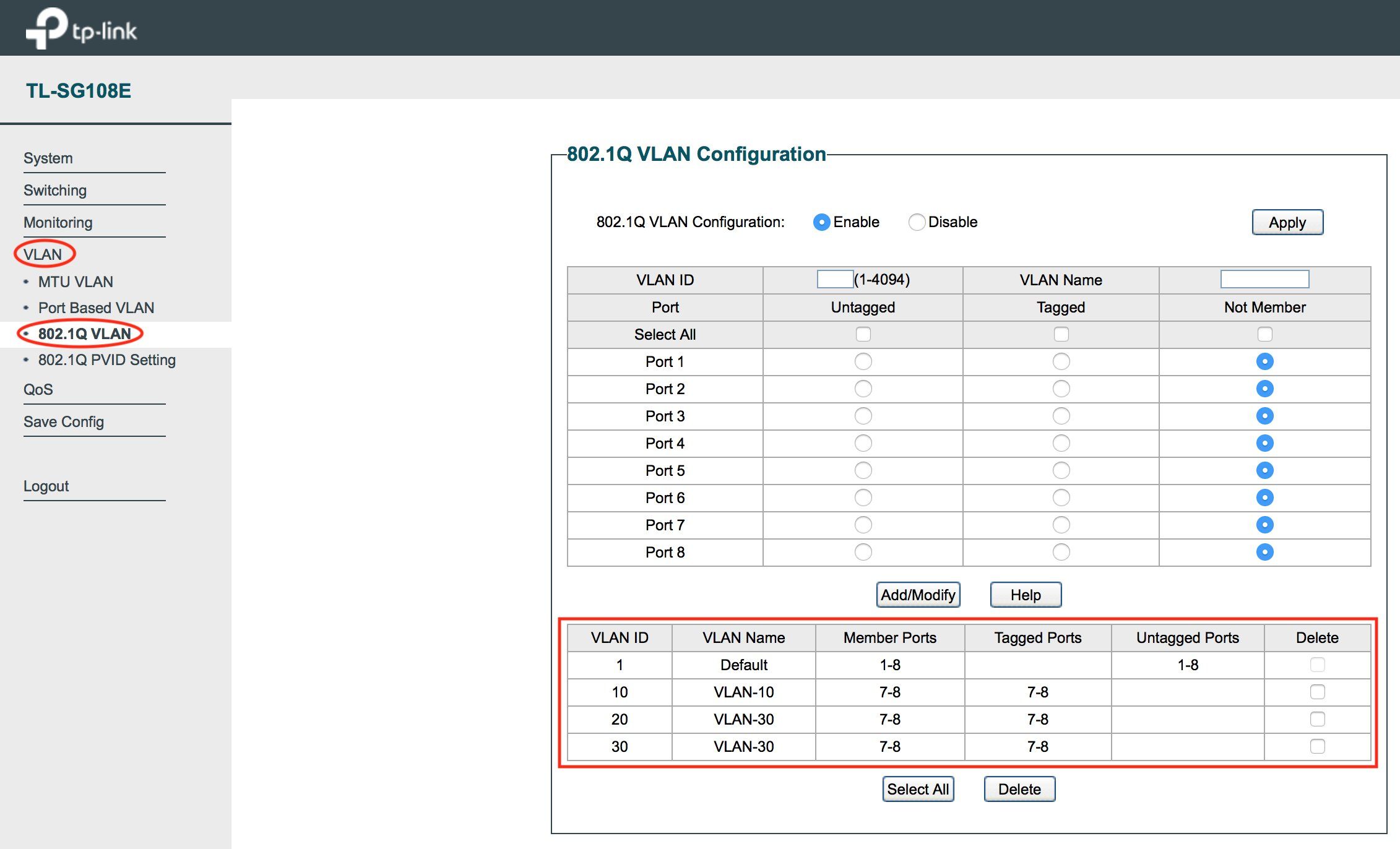

Switch Beispiel Konfiguration TP-Link Modell, (Uplink: Port 8)

Switch Beispiel Konfiguration TP-Link Modell, (Uplink: Port 8)

⚠️ Als erster Schritt auf dem TP-Link Switch ist unbedingt das Port Based VLAN zu deaktivieren und einzig NUR das 802.1Q VLAN zu aktivieren!!Danach ist der Aufbau sehr ähnlich zu dem o.a. Cisco-Pendant:

Weitere wichtige Hinweise zum Thema VLANs auf TP-Link Switches auch HIER !

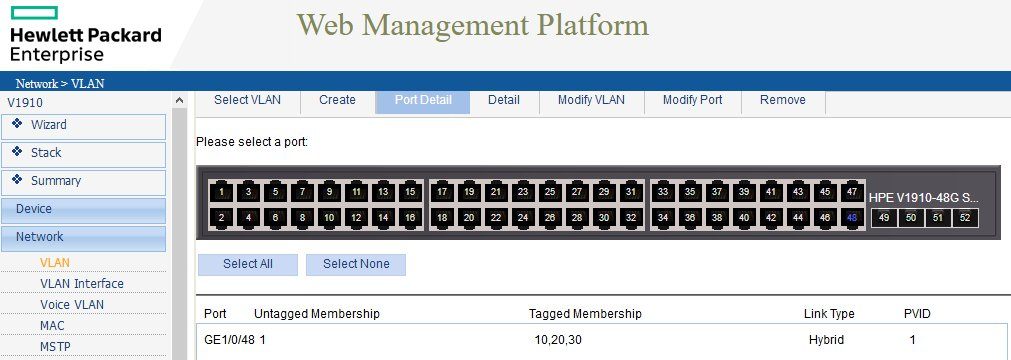

Switch Beispiel Konfiguration HPE V1910, (Uplink: Port 48)

Switch Beispiel Konfiguration HPE V1910, (Uplink: Port 48)

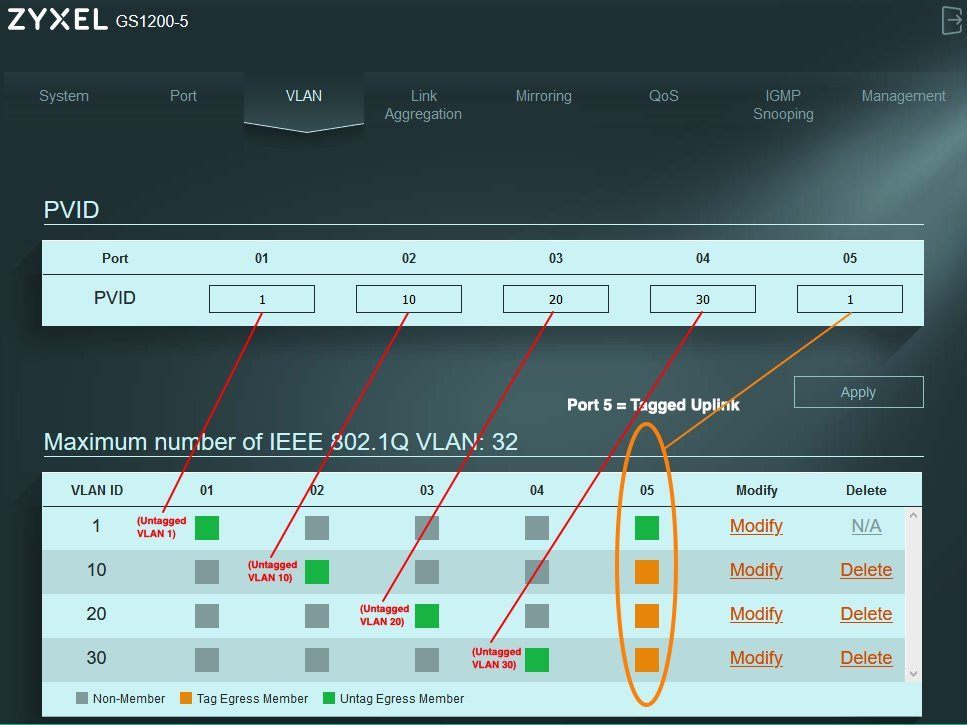

Im GUI Menü unter VLAN --> Modify VLAN dem Port die VLAN IDs Tagged bzw. Untagged zuweisen: Switch Beispiel Konfiguration Zyxel GS-1200 Switch, (Uplink: Port 5)

Switch Beispiel Konfiguration Zyxel GS-1200 Switch, (Uplink: Port 5)

Beim Zyxel macht man die komplette VLAN Zuordnung im übergeordnetem VLAN Tab. Zyxel benutzt hier bunte Quadrate zur Kennzeichnung ob ein Port Tagged oder untagged ist. Mit ADD fügt man zuerst seine VLAN IDs hinzu und ordnet sie dann den Ports zu ob Tagged (orange) oder Untagged (grün).Beispiel hier:

Port 5 = Uplink = VLANs 10, 20 und 30 Tagged und VLAN 1 untagged

Port 4 = VLAN 30, untagged (Endgeräte Port), Port 3 = VLAN 20, untagged (Endgeräte Port), Port 2 = VLAN 10, untagged (Endgeräte Port), Port 1 = VLAN 1 untagged.

Unbenutzte Port VLAN IDs graut man immer aus (non Member)

Der Zyxel kann leider kein Auto PVID ! Folglich muss man zwingend den untagged Endgeräte Ports immer zusätzlich zum VLAN auch noch die richtige PVID zuweisen !

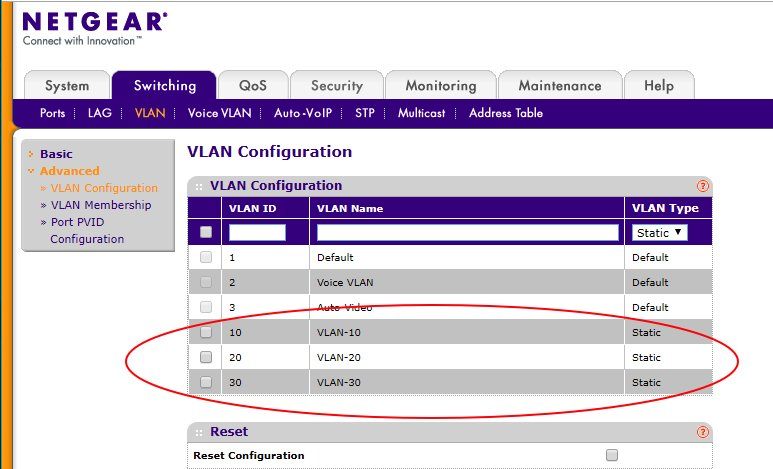

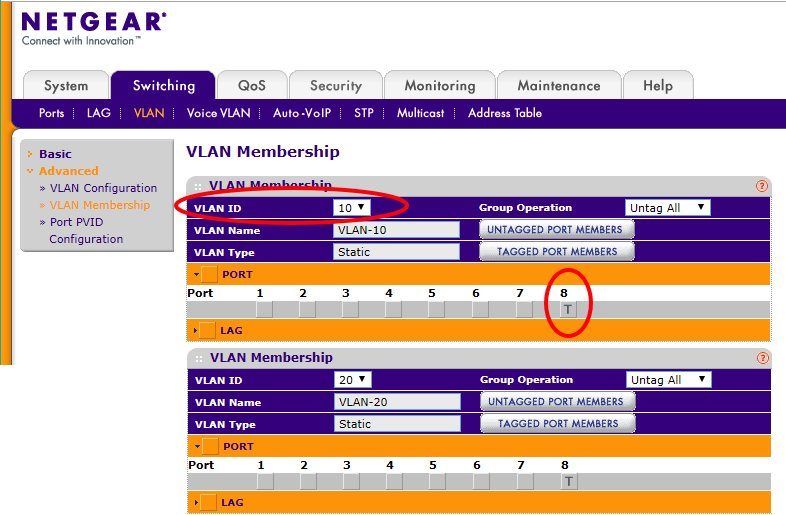

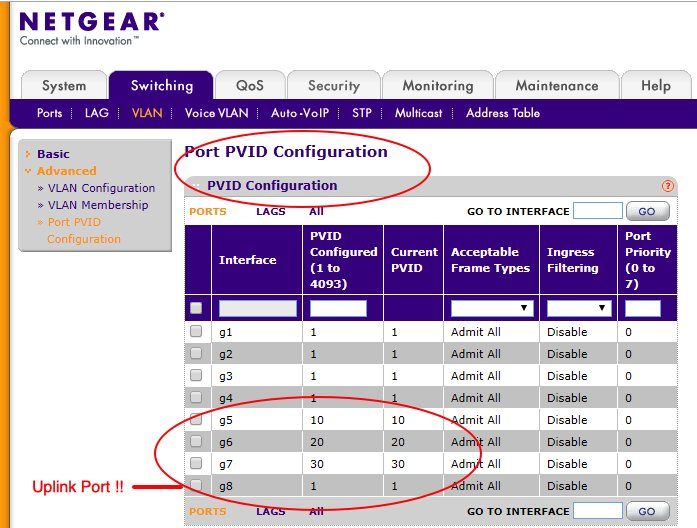

Switch Beispiel Konfiguration NetGear GS108T, (Uplink: Port 8)

Switch Beispiel Konfiguration NetGear GS108T, (Uplink: Port 8)

VLANs einrichten:Ports Tagged und Untagged zuweisen:

PVID setzen:

VLAN Setups für weitere Switch Modelle zeigt wieder das hiesige VLAN_Tutorial.

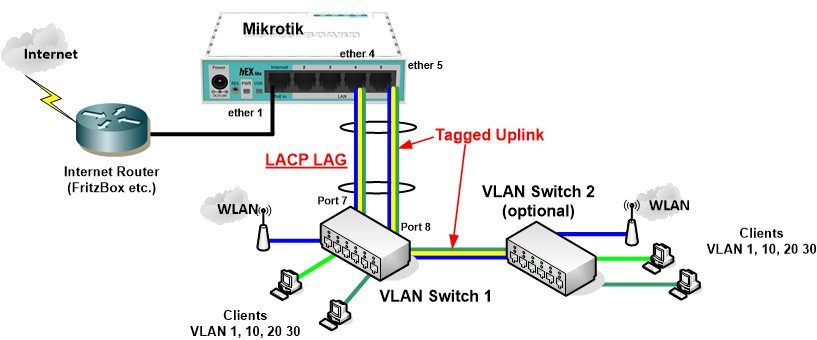

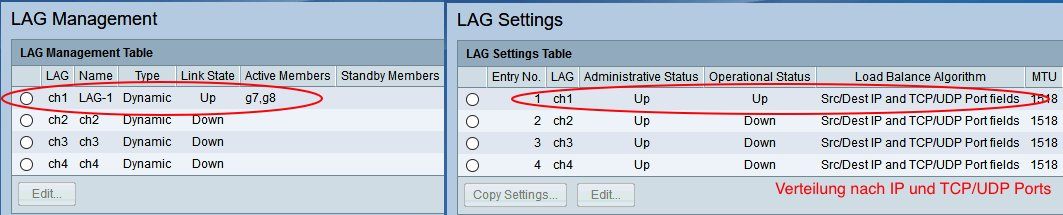

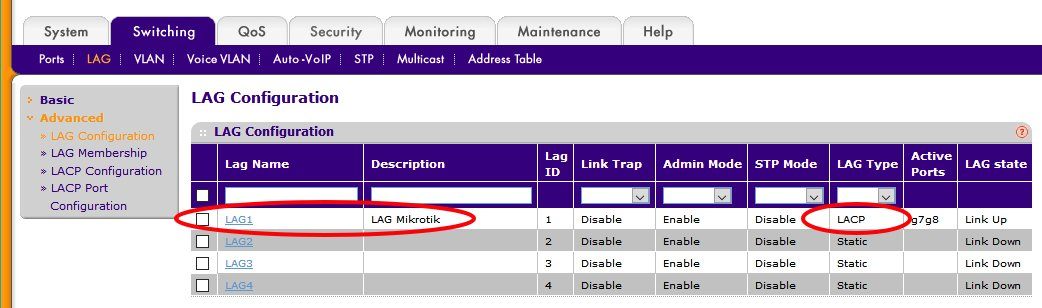

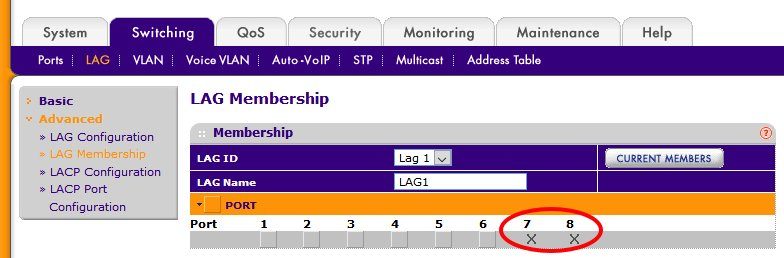

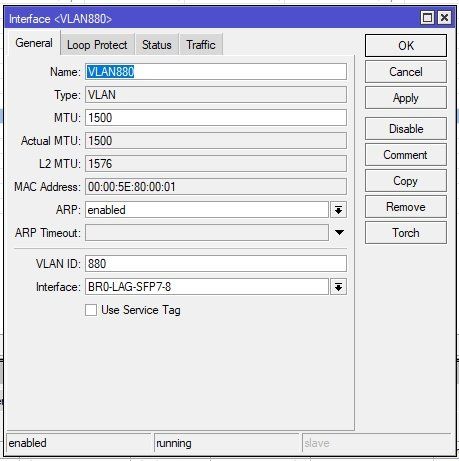

Design mit LACP LAG Anbindung (Link Aggregation)

Design mit LACP LAG Anbindung (Link Aggregation)

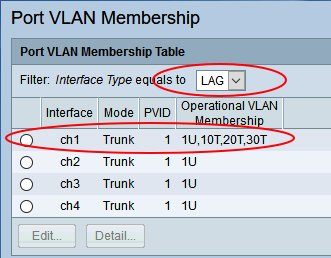

Dieses Design beschreibt die Anbindung an den Mikrotik mit einem 802.3ad / LACP LAG (Link Aggregation) Trunk um den Durchsatz der Switch Infrastruktur auf den Router zu erhöhen. Verwendet wird dafür auf dem Mikrotik der Port ether 4 der jetzt mit ether 5 zusammen den LAG bildet zur Bandbreitenerhöhung zu den Switchports 7 und 8 des LAN Switches.

Weitergehende Informationen zum Thema Link Aggregation / LAG gibt ein separates LAG Tutorial.

Noch ein Wort zur LAG Konfiguration vorweg:

Die beiden LAG Member Ports (hier eth4 und 5) sollten ohne Konfig sein bevor man den LAG anlegt ! Der MT erzeugt dann ein virtuelles Bonding (LAG) Interface (hier bonding1) was dann für die weitere Konfig verwendet wird und immer beide gebündelten Ports automatisch umfasst. Der LAG wird also immer als ein Interface gesehen. So werden unterschiedliche Portkonfigs sicher vermieden die sonst zu einer Fehlfunktion des LAGs führen.

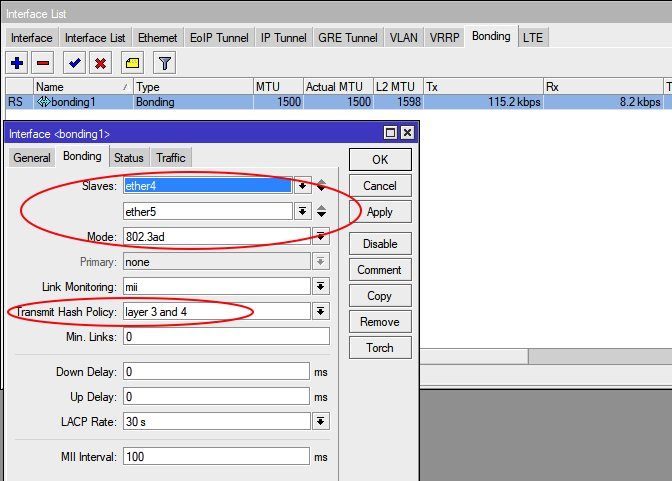

Bonding (LAG) Interface konfigurieren

Bonding (LAG) Interface konfigurieren

Dazu MUSS zuerst der Port ether 4 und ether 5 von der Bridge 1 in deren Ports entfernt werden um diese für die Aggregation (Bonding) freizugeben ! (Siehe Hinweis oben, eth4 und 5 ohne Konfig.)

Unter Interfaces - Bonding fügt man dann mit Klick auf "+" ein LAG Interface (Bonding) hinzu.

- Wichtig hier das Protokoll auf den Standard 802.3ad setzen !

- Die Hash Policy ist hier auf L3 (also IP Adresse) plus UDP und TCP Port (Layer 4) gesetzt. Das erzeugt auch bei wenigen Endgeräten eine bessere und granularere Verteilung (Hashing) auf die Links eth4 und 5 als rein nur IP (Layer 3) oder rein nur Mac Adresse (Layer 2).

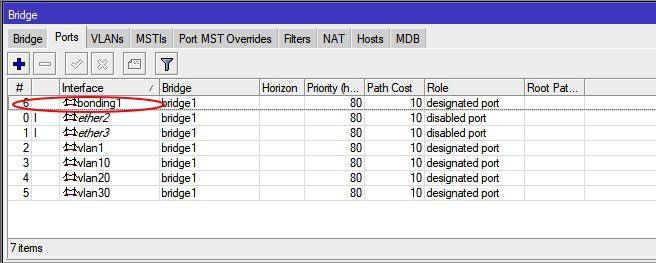

Bonding (LAG) Interface der Bridge hinzufügen

Bonding (LAG) Interface der Bridge hinzufügen

Dieses Bonding Interface wird dann wieder neu der Bridge Konfiguration unter Ports der Bridge hinzugefügt. Das Bonding Interface beinhaltet dann immer automatisch die beiden Ports ether 4 und ether 5.

VLANs und das Tagging des Bonding Ports setzen

VLANs und das Tagging des Bonding Ports setzen

LAG Beispiele mit gängigen Switches

LAG Beispiele mit gängigen Switches

LAG Beispiel Konfiguration Cisco Catalyst auf den Ports 7 und 8

LAG Beispiel Konfiguration Cisco Catalyst auf den Ports 7 und 8

interface Port-channel1

description Mikrotik 2 Port LACP LAG

switchport nonegotiate

switchport mode trunk

switchport trunk allow vlan all

!

interface FastEthernet0/7

description LAG Member 1

switchport nonegotiate

switchport mode trunk

switchport trunk allow vlan all

channel-group 1 mode active

!

interface FastEthernet0/8

description LAG Member 2

switchport nonegotiate

switchport mode trunk

switchport trunk allow vlan all

channel-group 1 mode active

!  LAG Beispiel Konfiguration Cisco SG für LACP LAG auf den Ports 7 und 8

LAG Beispiel Konfiguration Cisco SG für LACP LAG auf den Ports 7 und 8

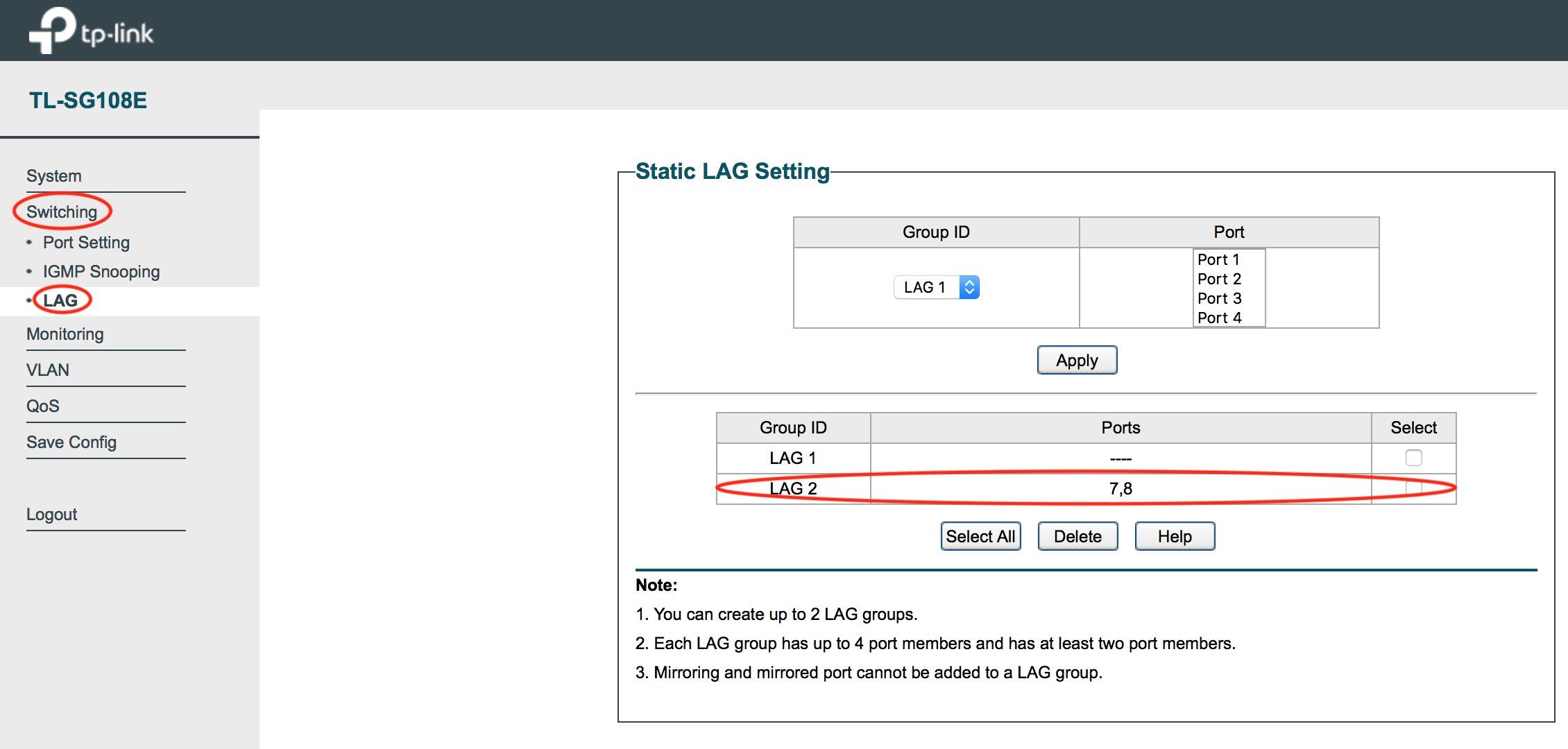

LAG Beispiel Konfiguration TP-Link auf den Ports 7 und 8

LAG Beispiel Konfiguration TP-Link auf den Ports 7 und 8

Der TP-Link hat eine fiese Besonderheit bei der Link Aggregation die man kennen sollte (Handbuch) !Die Switchports 1 bis 4 sind fest der LAG Gruppe 1 zugewiesen und die Ports 5 bis 8 der Gruppe LAG 2. LAG fähige Ports sind hier gruppiert.

Nutzt man also die Ports 7 und 8 für seinen Aggregation muss man sie also zwingend auf Ports der Gruppe LAG-2 legen. Versucht man diese Ports in den LAG-1 zu legen, scheitert die Konfig mit einer Fehlermeldung des Switches !

Ein LAG auf den Ports 4 und 5 ist damit dann technisch unmöglich auf diesem Switch, denn dann wäre ein Port Mitglied der Gruppe 1 und einer der Gruppe 2 was nicht supportet ist !

Auch andere (Billig) Hersteller haben häufig bei LAGs diese feste Zuweisung auf dedizierte Portgruppen. Darauf sollte man immer achten bei der Switch Konfiguration um keinen Frust aufkommen zu lassen !

LAG Beispiel Konfiguration HP / Aruba ProCurve 2600 auf Port 7 und 8

LAG Beispiel Konfiguration HP / Aruba ProCurve 2600 auf Port 7 und 8

HP Switches arbeiten per Default bereits im LACP passive Mode auf allen Ports. Sie erkennen also automatisch wenn dort LAG Ports mit LACP aufgesteckt werden und bilden dann selbständig den LAG. Hier im Beispiel sieht man das an einem HP 2626 mit 2 LAGs: HP-2626(config)# sh lacp

LACP

PORT LACP TRUNK PORT LACP LACP

NUMB ENABLED GROUP STATUS PARTNER STATUS

---- ------- ------- ------- ------- -------

1 Passive Dyn1 Up Yes Success

2 Passive Dyn1 Up Yes Success

3 Passive 3 Down No Success

4 Passive 4 Down No Success

5 Passive 5 Down No Success

6 Passive 6 Down No Success

7 Passive Dyn2 Up Yes Success

8 Passive Dyn2 Up Yes Success HP-2626(config)# sh trunk

Load Balancing

Port | Name Type | Group Type

---- + -------------------------------- --------- + ----- -----

1 | 10/100TX | Dyn1 LACP

2 | 10/100TX | Dyn1 LACP

7 | 10/100TX | Dyn2 LACP

8 | 10/100TX | Dyn2 LACP vlan 10

name "VLAN-10"

tagged 1-2,7-8

exit

vlan 20

name "VLAN-20"

tagged 1-2,7-8

exit

vlan 30

name "VLAN-30"

tagged 1-2,7-8

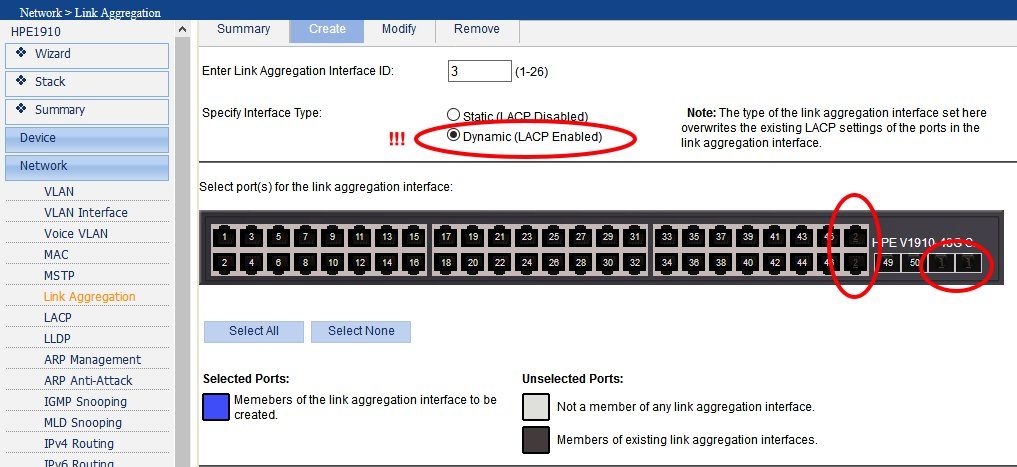

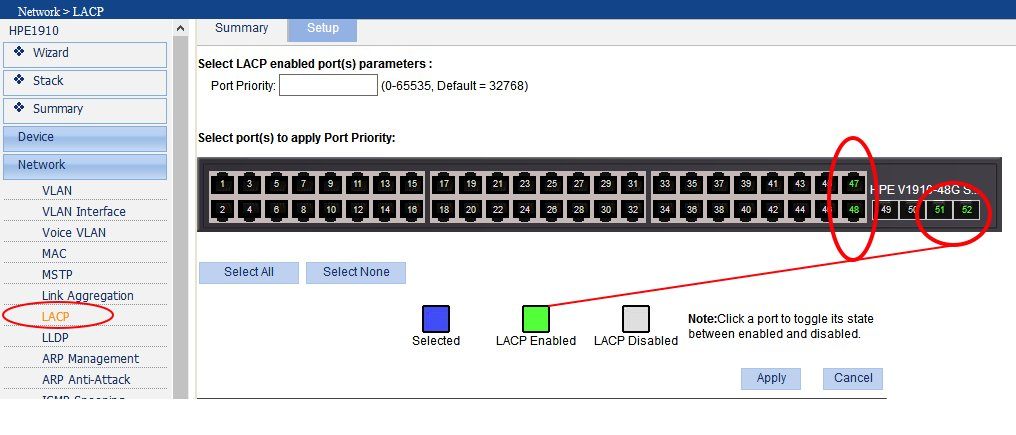

exit  LAG Beispiel Konfiguration HPE V1910 auf Port 47 und 48 und 51, 52

LAG Beispiel Konfiguration HPE V1910 auf Port 47 und 48 und 51, 52

⚠️ Unbedingt den Punkt Dynamic LACP auf enable setzen ! Danach werden im GUI einfach die LAG Member Ports markiert was dann automatisch das LAG Interface BAGG-x erzeugt wobei das x für die Link Aggregation Gruppe steht.LACP ist dann auch aktiv wenn man es auf Dynamic wie oben beschrieben gesetzt hat.

LAG Beispiel Konfiguration NetGear ProSafe GS108T auf Port 7 und 8

LAG Beispiel Konfiguration NetGear ProSafe GS108T auf Port 7 und 8

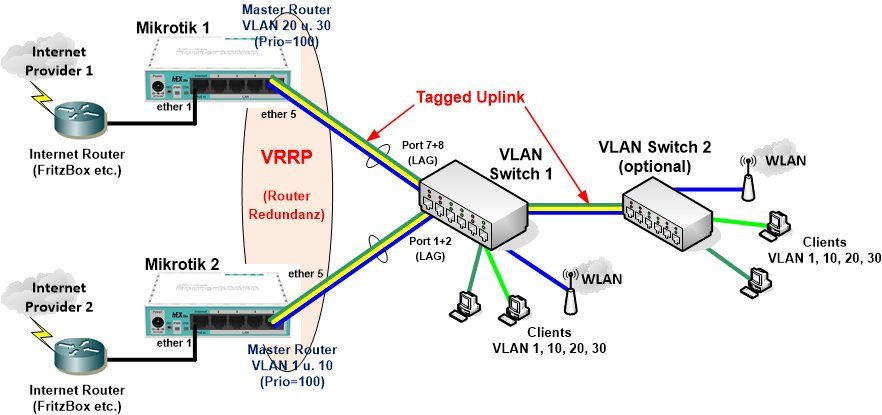

Design mit VRRP Anbindung (Provider bzw. Router Redundanz und Load Sharing)

Design mit VRRP Anbindung (Provider bzw. Router Redundanz und Load Sharing)

Mit VRRP (Virtual Router Redundancy Protocol) lässt sich im Netzwerk, wie der Name schon vermuten lässt, eine Router- und Link Redundanz und damit eine Hochverfügbarkeit im Routing/L3 realisieren.

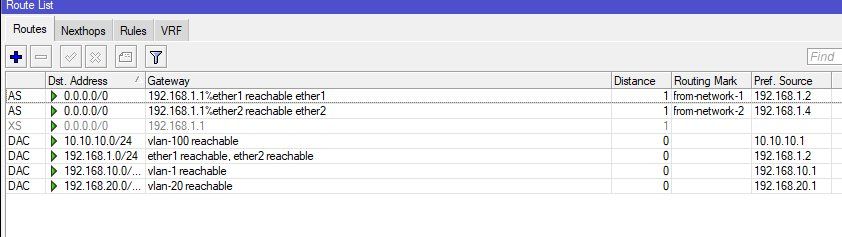

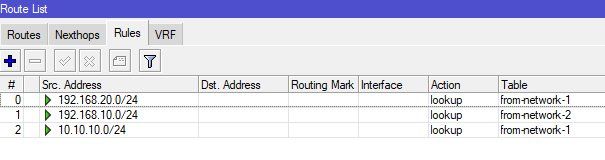

Das hiesige Beispiel zeigt dies am oben abgebildeten Redundanz Design mit 2 redundanten Internet Zugängen.

Mit VRRP und einer entsprechenden Priorisierung schafft man ein zusätzlich einfaches Netzwerk Load Balancing indem die VLANs 1 und 10 über Mikrotik 2 ins Internet gehen und die VLANs 20 und 30 über Mikrotik 1. Fällt einer der Router aus übernimmt der andere dann das Routing ins Internet, so das auch ein gleichzeitiges Failover mit abgedeckt ist.

So nutzt man die Bandbreite beider Internet Zugänge effizient mit Client Traffic aus bei gleichzeitigem Failover.

Technisch einfach erklärt wird dies durch eine dritte, zusätzlich virtuelle Gateway IP Adresse auf den Routern erreicht. Diese virtuelle Gateway Adresse wird gemeinsam von beiden Routern genutzt und stellt den Endgeräten im Netz ihr Default Gateway dar.

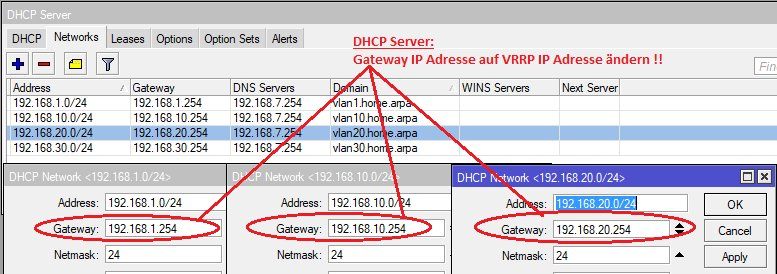

(Achtung: Dazu muss der DHCP Server in den VLANs entsprechend auf diese IP angepasst werden !!)

Je nach VRRP Priorität wird dann einer der Router der sog. Master Router der aktiv das Routing ausführt. Der andere verbleibt im Standby (Backup Router). Fällt der Master aus, übernimmt sofort der Standby Backup Router diese virtuelle IP und wird selber zum Master. Ist der Master wieder zurück, stellt sich das ursprüngliche Setup wieder ein.

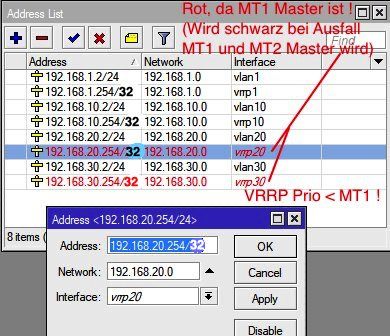

Der Mikrotik zeigt den Status der VRRP Adresse mit roter oder schwarzer Schrift im Setup an. Je nachdem wer Master und Backup ist.

Mikrotik 2 ist im VLAN Setup identisch zur Konfiguration von Mikrotik 1 wie es oben schon vorgestellt wurde. Lediglich die VLAN IP Adressen sind natürlich unterschiedlich !

Mikrotik 1 hat die x.x.x.1 auf allen VLAN Interfaces.

Mikrotik 2 ist mit der x.x.x.2 auf den VLANs konfiguriert.

Die virtuelle Gateway IP ist in allen VLAN Netzen auf beiden Routern die x.x.x.254.

Durch geschickte Kombination der VRRP Priority in den VLANs erreicht man so das Load Balancing bei gleichzeitigem Backup auf beiden Internet Links.

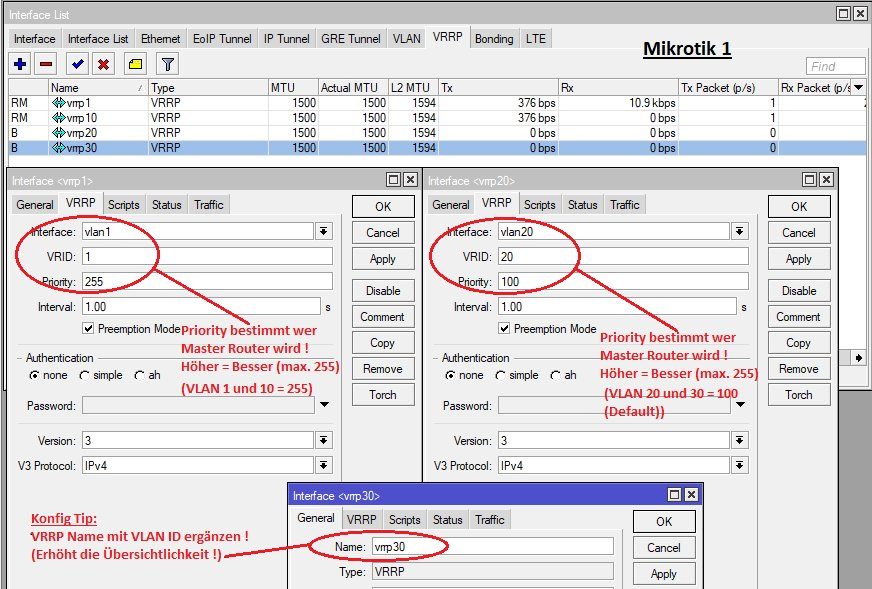

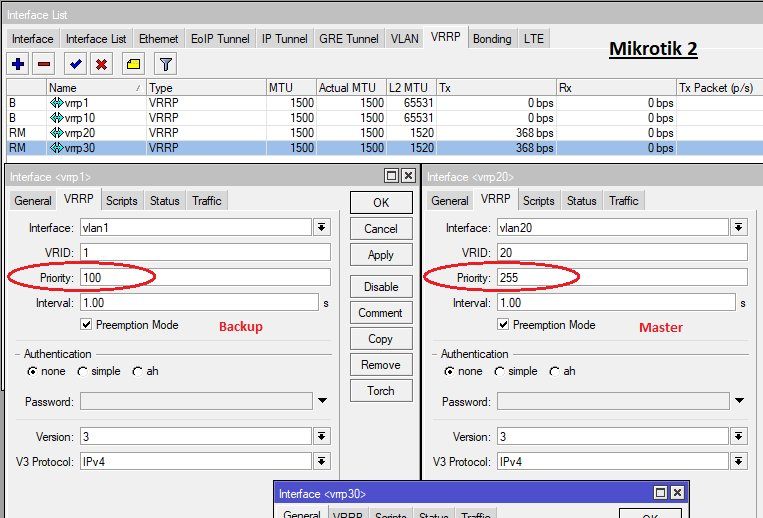

VRRP auf beiden Routern einrichten und VRRP Prioritäten zuweisen

VRRP auf beiden Routern einrichten und VRRP Prioritäten zuweisen

⚠️ Diese Settings müssen für ein Load Sharing (Last Verteilung) auf beiden Mikrotik Routern gemacht werden !

- Im Menü Interfaces und Klick auf "+". Hier sieht man die Prioritäts Zuweisung der VLANs 1 und 10 (100) sowie 20 und 30 (50). (Achtung: Ohne Prioritäts Zuweisung entscheidet die Mac Adresse wer Master und Standby wird ! Es sollte also immer gesetzt sein.)

- Wichtig !: Die Prioritäts Zuweisung muss bei Load Sharing (Last Verteilung) auf beiden Router pro VLAN unterschiedlich sein ! Z.B. MT1 = Prio 255 für die VLANs 1 u. 10 und Default Prio (100) für VLANs 20 und 30. Beim MT2 genau anders herum = Prio Default (100) für VLANs 1 u. 10 und 255 für VLANs 20 und 30.

- So wird MT1 zum Master für VLANs 1 und 10 und routet diese Netze ins Internet. MT2 wird zum Master Router für VLANs 20 und 30 und routet diese VLANs in sein Internet. Beides mit gegenseitigem Backup ! So erreicht man ein sauberes Load Sharing beider Internet Verbindung mit gleichzeitigem Backup bei Ausfall. (Wer ein reines Backup/Standby Design OHNE Lastverteilung möchte belässt die Priority Werte immer einseitig.)

- Tip: Den VRRP Namen (unter "General" Reiter) sollte man auf die VLAN ID ändern. Das erhöht die optische Übersichtlichkeit und schnelle Zuordnung in der Konfig.

- Preemption Mode = Nach Failover wird der ursprüngliche Zustand wieder hergestellt. Ohne Preemption = verbleibt der VRRP Zustand wie er ist, auch wenn der Master wieder online ist.

- Zeichenerklärung: RM = Master Router. B = Backup Router

Virtuelle VRRP Gateway Adresse konfigurieren

Virtuelle VRRP Gateway Adresse konfigurieren

(Die virtuellen VRRP Gateway IP Adressen müssen unbedingt eine 32 Bit Subnetzmaske haben ! Siehe auch HIER_! Wurde im Screenshot retuschiert.)

Mit Klick auf "+" in den IP Adresses und als Interface wählt man das zum VLAN korrespondierende VRRP Interface aus und setzt damit die virtuelle IP Adresse.

Endgeräte Gateway IP auf VRRP Adresse umstellen (DHCP)

Endgeräte Gateway IP auf VRRP Adresse umstellen (DHCP)

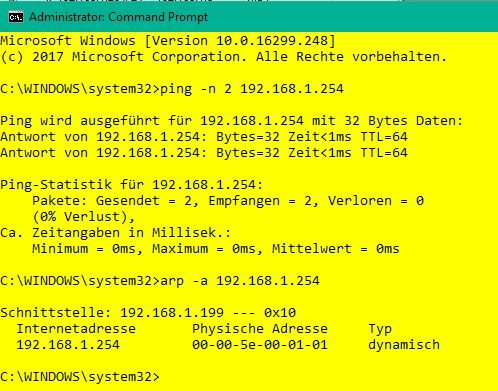

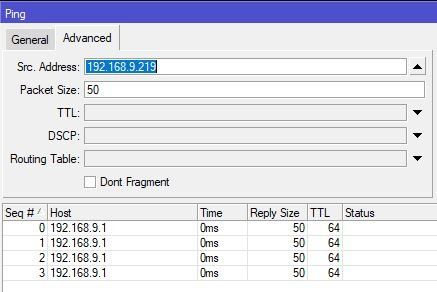

Ping Check zur Erreichbarkeit der VRRP IP Adresse

Ping Check zur Erreichbarkeit der VRRP IP Adresse

Durch einfaches Ziehen der Router LAN Verbindungen (Kabel raus) während des Pings sieht man das es zu keinerlei Link Ausfällen kommt, da die Verbindung sofort auf den 2ten Router umschwenkt.

(Farbige Admin Shell Hier )

Einfache WLAN Anbindung

Einfache WLAN Anbindung

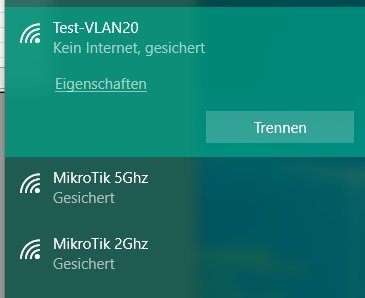

Besitzt man ein Mikrotik Modell mit integrierten WLAN Interfaces, erklärt dieser Schritt die Integration dieser internen WLAN Interfaces 2,4 Ghz (wlan1) und 5 Ghz (wlan2) in die hier vorgestellte VLAN Struktur.

In der Beispielkonfiguration werden die beiden WLAN Interfaces als WLAN Access Points im VLAN 10 IP Netz betrieben.

Das VLAN 10 wird also hier quasi als WLAN Segment betrieben. WLANs sollten generell immer von Produktivnetzen getrennt werden.

Natürlich kann man diese Wireless Interfaces auch als WLAN Clients in bestehende WLAN Netze integrieren und somit diese VLAN Infrastruktur an aktive WLANs ankoppeln. (z.B. zweiter Internet Zugang usw.)

Oder z.B. auch eine Gebäude Anbindung mit einer gerouteten Punkt zu Punkt Funkverbindung realisieren.

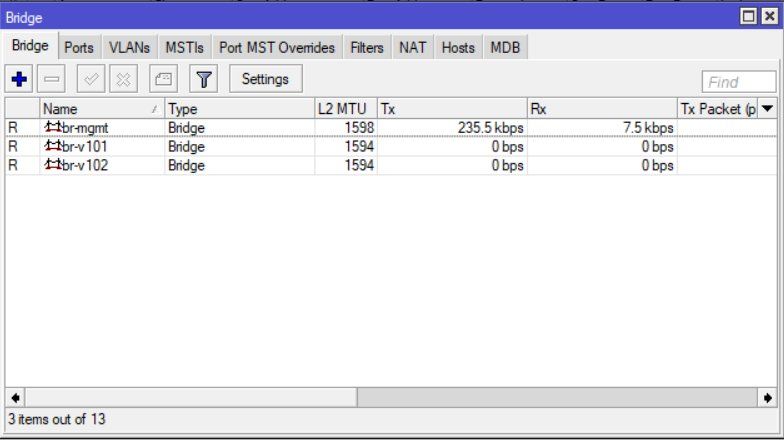

Wichtig bei der Einrichtung eines reinen Accesspoints (einzelner AP):

Im Gegensatz zu oben wird hier NUR das Management VLAN mit einem VLAN Interface konfiguriert! Ein reiner WLAN Accesspoint ist natürlich kein VLAN Router (und darf das auch niemals sein) wie oben und benötigt daher lediglich nur ein einziges IP Interface für das Management.

Auf dieses VLAN Interface mappt man dann einen IP DHCP Client so das der AP sich automatisch eine IP aus dem Management VLAN zieht. Wer lieber statisch adressiert vergibt hier eine statische IP und Default Route. Die MSSID VLAN werden lediglich NUR in der Bridge (Reiter "VLAN") definiert.

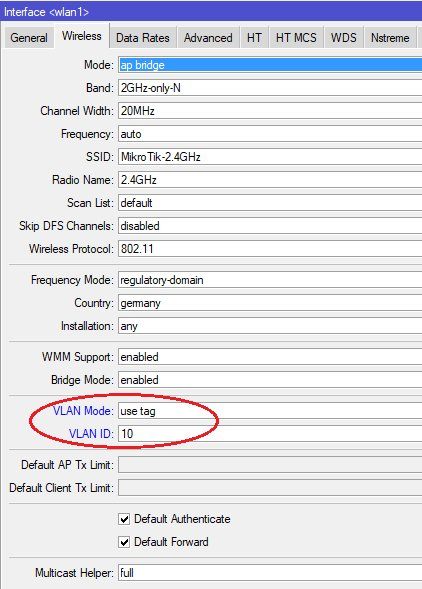

Einrichtung der WLAN Interfaces als Access Points

Einrichtung der WLAN Interfaces als Access Points

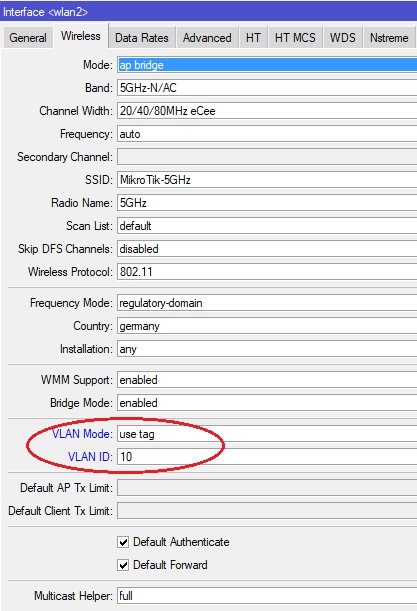

Setup im Menüpunkt Wireless wobei wlan1 = 2,4Ghz und wlan2 = 5Ghz ist. Beide APs arbeiten im VLAN 10 werden deshalb also mit einem VLAN 10 Tag konfiguriert.

2,4 Ghz AP:

5 Ghz AP:

Beide Interfaces werden auf VLAN Tagging gesetzt (10)

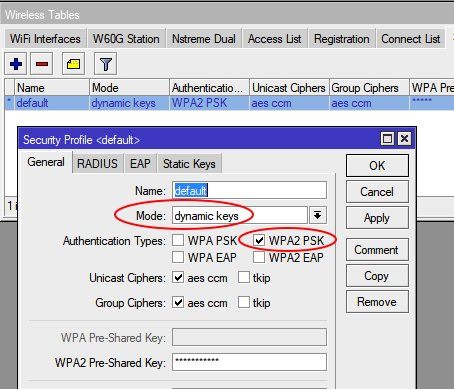

Anpassung der WLAN Verschlüsselung im Default Security Profil auf WPA2 und AES/CCMP.

(Bei einem Gast WLAN mit Captive_Portal setzt man das WLAN auf OFFEN ohne Verschlüsselung, da das CP die Nutzer Authentisierung macht !)

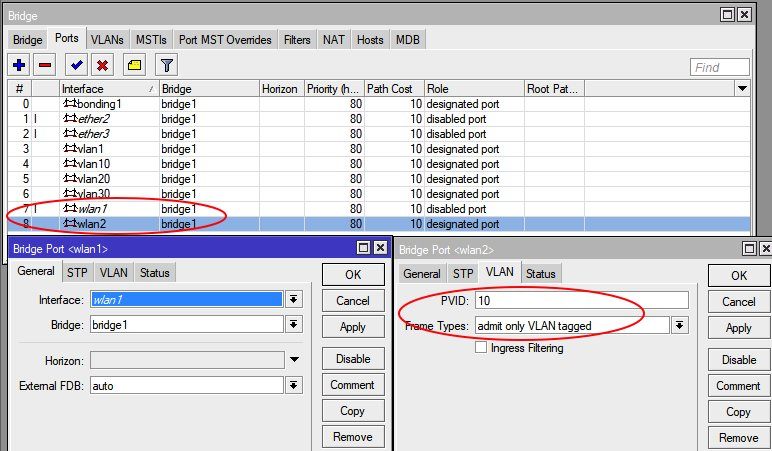

Hinzufügen der beiden WLAN Ports zur Bridge

Hinzufügen der beiden WLAN Ports zur Bridge

Haken in der Bridge Konfig "VLAN Filtering" vor den obigen beiden Schritten entfernen und nachher wieder setzen !

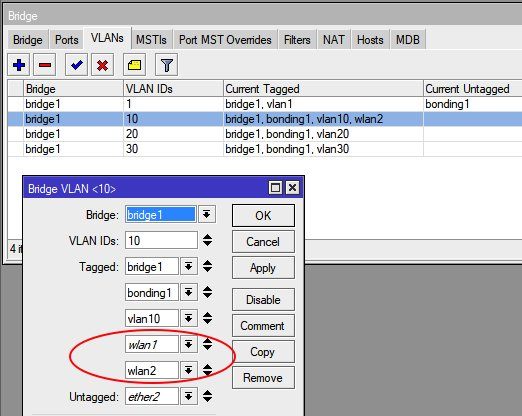

Setzen der WLAN Bridgeports als Tagged Interfaces

Setzen der WLAN Bridgeports als Tagged Interfaces

WLAN Anbindung mit MSSID (virtuelle APs)

WLAN Anbindung mit MSSID (virtuelle APs)

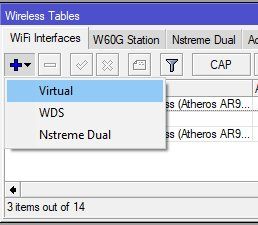

Der Mikrotik kann, wie viele andere moderne APs auch, mit virtuellen Accesspoints und MSSIDs umgehen. Man kann damit mehrere WLAN Netze aufspannen auf einem einzigen Accesspoint und diese entsprechenden VLANs zuordnen.

So lassen sich sehr einfach z.B. WLANs für Gäste mit entspr. Restriktionen und lokale WLANs erzeugen. Alles über eine einzige AP Hardware. Ein klassisches Praxisbeispiel ist hier zu sehen.

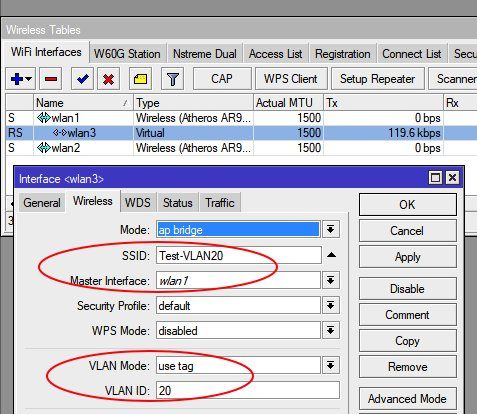

Für die MSSID Konfiguration behalten wir die obige WLAN Einstellung bei, fügen aber zusätzlich dem VLAN 20 jetzt auch noch ein WLAN im 2,4 Ghz Bereich hinzu.

Die Prozedur dafür ist kinderleicht indem man einen virtuellen WLAN Adapter erstellt, diesen im AP Modus laufen lässt und ins VLAN 20 legt.

Die Schritte ähneln denen von der einfachen WLAN Anbindung.

Virtuelles Interface im 2,4 Ghz Band (wlan1) anlegen

Virtuelles Interface im 2,4 Ghz Band (wlan1) anlegen

- Master Interface = wlan1 = 2,4 Ghz

- VLAN Tag auf VLAN 20

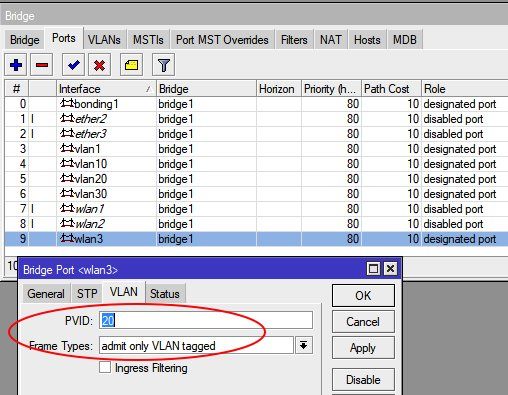

WLAN Interface der Bridge hinzufügen

WLAN Interface der Bridge hinzufügen

Haken in der Bridge Konfig "VLAN Filtering" vor den obigen beiden Schritten entfernen und nachher wieder setzen !

Setzen des WLAN Bridgeport als Tagged Interface

Setzen des WLAN Bridgeport als Tagged Interface

Das WLAN taucht dann entsprechend in der WLAN Liste auf:

Möchte man dies auch im 5 Ghz Bereich verbinden legt man einen weiteren virtuellen AP an mit dem wlan2 als Master Interface (wlan2 = 5Ghz) und hängt es mit den gleichen Schritten in die Bridge wie in Kapitel 1. beschrieben.

Für weitere virtuelle WLANs verfährt man identisch.

Weiterführende Links

Weiterführende Links

Grundlagen

Grundlagen

WinBox Tool auf Apple MacOS

https://www.youtube.com/watch?v=FXhT2QGxgp0

Sammlung von Mikrotik Training Videos:

https://gregsowell.com/?page_id=951

https://www.youtube.com/results?search_query=pascom+mikrotik+

Netzwerk

Netzwerk

VLAN Basisdesign mit Layer 3 (Routing) fähigem Switch:

VLAN Segmentierung mit Layer 3 Switch

Mikrotik als reinen Switch im L2 Mode statt als Router konfigurieren (externes VLAN Routing !):

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

Beispiel mit FritzBox und Gastnetz VLAN:

Fritzbox - Mikrotik hex - Mikrotik wAP ac

Mikrotik VLAN Dokument für RouterOS:

https://forum.mikrotik.com/viewtopic.php?t=143620&sid=b0ab57322ee101 ...

VLAN Grundlagen Tutorial inkl. Routing u. Praxisbeispielen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Multicast Routing mit PIM auf dem Mikrotik:

UPNP mit Mikrotik Routerboard hEX PoE und D-Link DGS-1210-24 Switch

https://help.mikrotik.com/docs/display/ROS/PIM-SM

mDNS Proxy mit Mikrotik Hardware:

Mikrotik: mDNS Repeater als Docker-Container auf dem Router (ARM,ARM64,X86)

Blocking einzelner VLANs in der Firewall:

Mikrotik Hex S Firewall VLan-Kommunikation

"PVID" Begriff bei VLAN Setup erklärt...:

Warum gibt es PVID bei VLANs?

Fehler in VLAN Standard Setups vermeiden ! (Grundkonfiguration mit FritzBox):

Router Mikrotik 750GL einbinden

...und auch bei gemischter Hardware:

Hilfe bei Einrichtung VLAN-Netz mit Mikrotik Router-Switches incl. LAG (RouterOS)

Ping-Sequenzen fehlen im LAN sowie sporadische Zugriffsprobleme

DHCP Relay/Forwarding (IP Helper) auf zentralen DHCP Server richtig konfigurieren mit Mikrotik:

Raspberry Pi Router mit VLAN

Informationen zur Router Redundanz mit VRRP:

VRRP Einrichtung

Werbe und Malware Blocker mit Mikrotik onboard Proxy DNS:

Mikrotik RouterOS 7.15beta4: DNS-Proxy bietet nun "adlist" support

WAN / Internet

WAN / Internet

Performance Engpässe am WAN Port vermeiden:

Mikrotik hAP ax2 nur halbes Gigabit

Modem PPPoE Internet Zugang mit Dual Stack (IPv6) bei xDSL Anschlüssen:

IPv6 mittels Prefix Delegation bei PPPoE (Mikrotik)

Mikrotik RB3011UiAS Einwahl ins Internet nicht möglich - Port Eth01 reagiert nicht

IPv6 Prefix Delegation in Router Kaskade mit Mikrotik richtig umsetzen:

Welche IPv6 Adresse soll ich der LAN Schnittstelle meines Routers geben?

IPv6-Prefix-Delegation auf MikroTik-Router mit FritzBox als Internetrouter

Reduzierung CPU-Load im L3 Switch

FritzBox Port Forwarding in VLAN Subnetze (Workaround):

Keine Portfreigaben FritzBox 7490 mit aktueller FW 6.80 in Subnetze ?

Dual WAN / Internet Port Konfig mit Mikrotik:

Zweites Gateway erreichbar machen

DynDNS (DDNS) auf dem Mikrotik aktivieren:

https://wiki.mikrotik.com/wiki/Manual:IP/Cloud

IPsec-Site2Site-Tunnel zwischen zwei MikroTik-Routern, beide MikroTik-Router hinter NAT

Mikrotik Router mit PON/GPON SFP Optik direkt am Glasfaser Anschluss betreiben:

Mikrotik RB4011iGS+5HacQ2HnD-IN welches SFP Modul für FTTH (Deutsche Glasfaser)

Mikrotik Router mit SFP Modem Modul an VDSL betreiben:

https://www.reichelt.de/mini-gbic-vdsl2-sfp-allnet-all4783-p270226.html

(Gilt für Modelle mit SFP Ports z.B.: hEX-S, RB2011, 3011, 4011, 5009 und CRS usw.)

Magenta TV (IP Multicast) auf dem Mikrotik aktivieren:

Mikrotik - Telekom Magenta TV - IPTV - Tutorial

https://cv.skuzzle.de/magenta-mikrotik/

Netzwerk Security mit Radius, 802.1x u. MAB (Mac.Auth)

Netzwerk Security mit Radius, 802.1x u. MAB (Mac.Auth)

802.1x / Mac Adress Netzwerk Sicherung mit dynamischen VLANs mit Radius:

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

Mikrotik - dyn-vLAN und MAC-auth in ROS 7.2

Security im WLAN Umfeld mit Cisco und Mikrotik Accesspoints:

Mikrotik: Wifi clients in anderes VLAN schieben?

Praxislösung 802.1x LAN/WLAN mit Mikrotik Radius und Cisco APs:

Mikrotik Radius und 802.1x Cisco AP WLAN

Dito mit SwitchOS basiertem VLAN Switch:

VLAN Konfig mit SwitchOS basiertem Mikrotik

Dynamische Radius VLAN Zuweisung mit Mikrotik WLAN inklusive CapsMan WLAN AP Management:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Dynamische Radius VLAN Zuweisung mit Mikrotik WLAN (OHNE CapsMan AP Management):

WLAN: VLAN-Zuordnung anhand Radius-Eigenschaften? MikroTik CAPsMAN

Grundeinrichtung eines Mikrotik WLAN APs ohne VLANs:

MikroTik Router bzw. AP richtig einstellen

WLAN

WLAN

Mikrotik WLAN AP mit MSSID (Mehrfach SSID) Konfiguration:

Privates Netzwerk mit Haupthaus, Nebenhaus und Gästenetzwerk

MSSID Konfiguration mit 802.1x Radius und WPA2-PSK:

Mikrotik AP mit Radius und PSK SSIDs

WLAN Nutzung zeitlich limitieren für User in Mikrotik WLANs:

WLAN Zugang zeitlich limitieren

VLAN Trunk (Tagged Uplink) per WLAN übertragen (Mikrotik):

https://wiki.mikrotik.com/wiki/Manual:Wireless_VLAN_Trunk

VPNs mit Mikrotik

VPNs mit Mikrotik

Mikrotik L2TP/IPsec VPN Server für alle onboard Clients und Smartphones:

Client VPN mit Mikrotik L2TP Server

VPN Verbindung Windows 10 zu MikroTik L2TP

Mikrotik und FritzBox per VPN verbinden:

Fritz!Box VPN Mikrotik als VPN Client

VPN Vernetzung mit GRE Tunnel und IPsec inkl. dynamischem Routing mit OSPF:

Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing

Routing Frage welches Protokoll für Mobile Geräte

VPN Vernetzung mit Wireguard inkl. dynamischem Routing mit OSPF:

Wireguard Routing mit OSPF

VxLAN Layer 2 Tunnel Mikrotik auf OPNsense/pfSense:

VLAN über Site2Site VPN

IPsec mit Gateway Redirect und Bypass Policies:

Strongswan Jumphost mit Mikrotik Client als Switch

Mikrotik als SSTP VPN Server für Windows Clients:

https://justit.eu/mikrotik-sstp-vpn-fuer-windows-clients/

Management

Management

Grafische Netzwerk Analyse (NetFlow/IPFIX) mit Mikrotik:

Netzwerkverkehr mit NetFlow bzw. IPFIX visualisieren

https://mum.mikrotik.com/presentations/LB19/presentation_6352_1548734037 ...

https://www.ntop.org/ntopng/how-to-analyse-mikrotik-traffic-using-ntopng ...

Mikrotik Interfaces Skript gesteuert ein- ausschalten:

https://mhelp.pro/de/mikrotik-so-deaktivieren-aktivieren-sie-die-schnitt ...

Werbe Blocker (AdBlock) mit Mikrotik Firewall:

https://github.com/tvwerkhoven/mikrotik_adblock

Praxisbeispiele

Praxisbeispiele

VLAN Installation mit D-Link DGS-1210 Switch und Mikrotik cAP Dual Radio Accesspoint:

Mikrotik - VLAN - WLAN - DGS1210-24 - cAP AC

Ohne WLAN:

Hilfe bei Einrichtung VLAN-Netz mit Mikrotik Router-Switches incl. LAG (RouterOS)

Layer 2 VLAN Konfiguration mit Hardware Offload (Switch Chip):

Mikrotik hAPac VLAN und MGMT

Please also mark the comments that contributed to the solution of the article

Content-Key: 367186

Url: https://administrator.de/contentid/367186

Printed on: May 7, 2024 at 09:05 o'clock

151 Comments

Latest comment

Hallo - Danke für das Tutorial, seit der Umstellung von 6.41 bin ich nicht mehr richtig klar gekommen... jetzt habe ich es einigermaßen kapiert!

Ich hätte aber noch eine Verständnisfrage bezüglich der WLANs: Warum muss man diese auf "USE TAG" einstellen? Wenn es eine Ethernet Schnittstelle wäre die z.B nur für Clients im VLAN 20 nutzbar sein soll, dann wäre diese untagged, Warum also nicht beim WLAN Interface?

Vielen Dank !

Ich hätte aber noch eine Verständnisfrage bezüglich der WLANs: Warum muss man diese auf "USE TAG" einstellen? Wenn es eine Ethernet Schnittstelle wäre die z.B nur für Clients im VLAN 20 nutzbar sein soll, dann wäre diese untagged, Warum also nicht beim WLAN Interface?

Vielen Dank !

Danke für die Schnelle Antwort!

Ich dachte mir das so - wenn ich die Virtuellen AccessPoints in der Bridge unter VLANs als untagged angebe und dann bei der Konfiguration des Virtuellen Accesspoints z.B: VLAN 20 und bei USE TAG=no einstelle, dann müsste es passen. Das selbe dann für die nächste SSID mit 30 usw.

Verständnisproblem meinerseits? Oder würde es nicht funktionieren wenn ich in der Bridge das Interface schon als untagged definiert habe?

Ich dachte mir das so - wenn ich die Virtuellen AccessPoints in der Bridge unter VLANs als untagged angebe und dann bei der Konfiguration des Virtuellen Accesspoints z.B: VLAN 20 und bei USE TAG=no einstelle, dann müsste es passen. Das selbe dann für die nächste SSID mit 30 usw.

Verständnisproblem meinerseits? Oder würde es nicht funktionieren wenn ich in der Bridge das Interface schon als untagged definiert habe?

Hallo, hat jemand einen Tipp, wenn das Internet/Modem selbst über den Trunk erreichbar ist?

Im Beispiel kommt der Trunk über Eth5 vom Switch, an Eth1 hängt eine Modem.

Wenn jetzt das Modem (quasi der LAN-seitige Port) selbst als ein (Transfer)-VLAN, z. B. VLAN888, auf dem Trunk kommt, bekomme ich über DHCP keine IP vom Provider zugewiesen. Der DHCP-Client hat als Interface das VLAN888 das zum Modem geht.

Interessanterweise funktioniert es, wenn ich am Switch einen untagged Port des VLAN888 definiere und diesen mit einem physischen Netzwerkinterface des Mikrotiks verbinde. Weswegen ich einen Konfigurationsfehler der Switche ausschließe. Habe auch testweise einmal alle Firewallregeln disabled.

Was geht:

Modem an untagged Port SW1 (VLAN888) -> Trunk zum SW2 -> SW2 untagged Port (VLAN888) zu physischem Interface Mikrotik -> DHCP Client erhält IP

Was nicht geht:

Modem an untagged Port SW1 (VLAN888) -> Trunk zum SW2 -> SW2 Trunk zu Mikrotik -> DHCP Client erhält keine IP (Interface = VLAN888)

Das VLAN ist analog zu der Anleitung oben angelegt.

Danke

Im Beispiel kommt der Trunk über Eth5 vom Switch, an Eth1 hängt eine Modem.

Wenn jetzt das Modem (quasi der LAN-seitige Port) selbst als ein (Transfer)-VLAN, z. B. VLAN888, auf dem Trunk kommt, bekomme ich über DHCP keine IP vom Provider zugewiesen. Der DHCP-Client hat als Interface das VLAN888 das zum Modem geht.

Interessanterweise funktioniert es, wenn ich am Switch einen untagged Port des VLAN888 definiere und diesen mit einem physischen Netzwerkinterface des Mikrotiks verbinde. Weswegen ich einen Konfigurationsfehler der Switche ausschließe. Habe auch testweise einmal alle Firewallregeln disabled.

Was geht:

Modem an untagged Port SW1 (VLAN888) -> Trunk zum SW2 -> SW2 untagged Port (VLAN888) zu physischem Interface Mikrotik -> DHCP Client erhält IP

Was nicht geht:

Modem an untagged Port SW1 (VLAN888) -> Trunk zum SW2 -> SW2 Trunk zu Mikrotik -> DHCP Client erhält keine IP (Interface = VLAN888)

Das VLAN ist analog zu der Anleitung oben angelegt.

Danke

Hi,

ich würde nun auch geerne vom Master/ Salve auf das neue Konzept umstellen, hatte ben mal versucht 2 meiner VLANS auf das oben beschriebenen Konzept umzubuen und massive Probleme gehabt, Routing ging nicht mehr, ggf weil hier noch ne Bridge drin steht...

Kann das überhaupt gehen? oder drf man nicht mischen ?

Wenn es gehen müsste, wie sollte ich dann das Routing anpassen?

Ich habe erst mal wieder alles zurückgedreht

LG

Boa

ich würde nun auch geerne vom Master/ Salve auf das neue Konzept umstellen, hatte ben mal versucht 2 meiner VLANS auf das oben beschriebenen Konzept umzubuen und massive Probleme gehabt, Routing ging nicht mehr, ggf weil hier noch ne Bridge drin steht...

Kann das überhaupt gehen? oder drf man nicht mischen ?

Wenn es gehen müsste, wie sollte ich dann das Routing anpassen?

Ich habe erst mal wieder alles zurückgedreht

LG

Boa

So, heute wollte ich umbauen, 2 Probleme bei denen ich noch mal um Hilfe bitte...

1) ich gehe davon aus dass die Settings erst nach nem Rebbot des MT sauber greifen? Hab ja ein laufendes System... und ich meien mit DNS und co musste man damals rebooten damit es geht...

2)reboot hab ich nun gar nicht erst versucht weil meine kompletten firewallreglen weg waren... warum auch die ohne Interfacezuordnung??? Gut, da ich eh fast überall das Interface (Alte Bridge 1-17) drin stehen habe und dei Überarbeiten muss...

Gibt es ne Mögölichkeit dies Regeln zu Extrahieren, z.B. nach Excel, dann die Alte Bridge durchs neue Vlan ersetzen und dann in den neuen Settings zu importieren?

hab gerade den Export file=xxx gefunden, bleibt die Frage warum ich die Firewall verloren habe

Hab mir erst mal den Test-Stand als Backup gesichert und die alte Konfig wieder geladen...

1) ich gehe davon aus dass die Settings erst nach nem Rebbot des MT sauber greifen? Hab ja ein laufendes System... und ich meien mit DNS und co musste man damals rebooten damit es geht...

2)reboot hab ich nun gar nicht erst versucht weil meine kompletten firewallreglen weg waren... warum auch die ohne Interfacezuordnung??? Gut, da ich eh fast überall das Interface (Alte Bridge 1-17) drin stehen habe und dei Überarbeiten muss...

Gibt es ne Mögölichkeit dies Regeln zu Extrahieren, z.B. nach Excel, dann die Alte Bridge durchs neue Vlan ersetzen und dann in den neuen Settings zu importieren?

hab gerade den Export file=xxx gefunden, bleibt die Frage warum ich die Firewall verloren habe

Hab mir erst mal den Test-Stand als Backup gesichert und die alte Konfig wieder geladen...

Also eigener Support Thread lohnt nicht, deswegen noch mal letzter kommentar hier - ich habe alles hinbekommen und werde nicht mehr weiter fragen müssen ... aber:

doch, Reboot war erforderlich weil er sich mit irgend was verschluckt hatte (Routen?) und bei 50% CPU dann auch deswegen die Firewall Rules nicht mehr zeitnah angezeigt hat

Das bezog sich auf die alten Slave Bridges, die ich natürlich in der firewall drin hatte

diese kann man überigends schön exportieren und im Editor anpassen:

/ip firewall filter export file=filter

Danke für den tollen Support

Zitat von @aqui:

Wenn du sie in WinBox konfigurierst sind die Settings, wie übrigens auch bei allen anderen Routern und Switches weltweit üblich, sofort aktiv !

Wenn du sie in WinBox konfigurierst sind die Settings, wie übrigens auch bei allen anderen Routern und Switches weltweit üblich, sofort aktiv !

doch, Reboot war erforderlich weil er sich mit irgend was verschluckt hatte (Routen?) und bei 50% CPU dann auch deswegen die Firewall Rules nicht mehr zeitnah angezeigt hat

Zitat von @aqui:

Da ist irgendwas komplett schief gelaufen Bridges hat man eine einzige keine 17 Stück. Wäre ja auch ziemlicher Quatsch !

Da ist irgendwas komplett schief gelaufen Bridges hat man eine einzige keine 17 Stück. Wäre ja auch ziemlicher Quatsch !

Das bezog sich auf die alten Slave Bridges, die ich natürlich in der firewall drin hatte

diese kann man überigends schön exportieren und im Editor anpassen:

/ip firewall filter export file=filter

Danke für den tollen Support

Auf was stelle ich denn jetzt die Subnetzmaske des Internetrouters (Fritzbox)? 255.255.255.0 oder 255.255.0.0?

Hallo aqui,

ich habe mich wieder mal an dem VRRP-Setup versucht, da ich dort zuvor immer gescheitert bin.

Ich denke, ich weiß inzwischen auch warum. Wir regeln via der Firewall das inter-VLAN Routing, also z. B. VLAN-A darf nur in VLAN-B usw... Dazu nutzen wir In-Interface VLAN-A und Out-Interface VLAN-B -> Accept (oder auch Interface-Lists, wenn ein VLAN in mehrere VLANs darf).

In der Anleitung wird jetzt dem VLAN-Interface und dem VRRP-Interface je eine IP zugewiesen (R1 die .1 und R2 die .2 und die .254 fürs VRRP), was in einer Routingliste wie folgt führt:

10.10.1.0/24 | VLAN-A reachable, VRRP-A reachable

10.10.2.0/24 | VLAN-B reachable, VRRP-B reachable

Und hier nimmt der Router jetzt munter mal das VLAN-Interface und mal das VRRP-Interface. Und genau dieses undefinierte Verhlaten über die Firewall in Regeln abzubilden ist schwer. Weil ich hier ja alle möglichen Kombinationen berücksichtigen müsste, sprich: VLAN zu VLAN, VLAN zu VRRP, VRRP zu VLAN und VRRP zu VRRP.

Denn im Log kommen sonst so lustige Sachen wie hier.

Mal VRRP zu VLAN, mal VRRP zu VRRP, erlaubt ist nur VRRP zu VRRP, deshlab dropt VRRP zu VLAN):

Drop forward: In-Interface VRRP-B, Out-Interface VLAN-A

In-Interface VRRP-B, Out-Interface VRRP-A

Grüße

ich habe mich wieder mal an dem VRRP-Setup versucht, da ich dort zuvor immer gescheitert bin.

Ich denke, ich weiß inzwischen auch warum. Wir regeln via der Firewall das inter-VLAN Routing, also z. B. VLAN-A darf nur in VLAN-B usw... Dazu nutzen wir In-Interface VLAN-A und Out-Interface VLAN-B -> Accept (oder auch Interface-Lists, wenn ein VLAN in mehrere VLANs darf).

In der Anleitung wird jetzt dem VLAN-Interface und dem VRRP-Interface je eine IP zugewiesen (R1 die .1 und R2 die .2 und die .254 fürs VRRP), was in einer Routingliste wie folgt führt:

10.10.1.0/24 | VLAN-A reachable, VRRP-A reachable

10.10.2.0/24 | VLAN-B reachable, VRRP-B reachable

Und hier nimmt der Router jetzt munter mal das VLAN-Interface und mal das VRRP-Interface. Und genau dieses undefinierte Verhlaten über die Firewall in Regeln abzubilden ist schwer. Weil ich hier ja alle möglichen Kombinationen berücksichtigen müsste, sprich: VLAN zu VLAN, VLAN zu VRRP, VRRP zu VLAN und VRRP zu VRRP.

Denn im Log kommen sonst so lustige Sachen wie hier.

Mal VRRP zu VLAN, mal VRRP zu VRRP, erlaubt ist nur VRRP zu VRRP, deshlab dropt VRRP zu VLAN):

Drop forward: In-Interface VRRP-B, Out-Interface VLAN-A

In-Interface VRRP-B, Out-Interface VRRP-A

Grüße

Hallo aqui,

ich muss das in einer ruhigen Minute nochmal probieren.

Lustigerweise waren das zwei PCs im gleichen VLAN, bei PC1 gings, bei PC2 gings nicht...

An eine unterschiedliche Konfiguration kann ich mich nicht erinnern.

Ich nehme aber schon bei diesen In/Out-Interface Matchern in der Firewall dann das VRRP-Interface und nicht das VLAN-Interface? Weil das VRRP ja das Gateway darstellt? Oder habe ich hier schon einen grundlegenden Denkfehler.

ich muss das in einer ruhigen Minute nochmal probieren.

Lustigerweise waren das zwei PCs im gleichen VLAN, bei PC1 gings, bei PC2 gings nicht...

An eine unterschiedliche Konfiguration kann ich mich nicht erinnern.

Ich nehme aber schon bei diesen In/Out-Interface Matchern in der Firewall dann das VRRP-Interface und nicht das VLAN-Interface? Weil das VRRP ja das Gateway darstellt? Oder habe ich hier schon einen grundlegenden Denkfehler.

Hallo aqui,

cool, hat dieses Mal auf Anhieb funktoniert... warum auch immer.

ABER, ich bin auf ein weiteres Problem gestoßen. Ich möchte das Setup leicht abgewandelt einführen. Also nicht Load-Balanced sondern als Hot/Spare. Der Backup-Router übernimmt nur, wenn der Hauptrouter ausfällt.

LAN-seitig ist alles gut und funktioniert!

WAN-seitig, wie richte ich das ein? Ich muss dem physischen Interface eine IP zuweisen, sonst bleibt das daran gebundene VRRP-interface rot. Nur welche IP gebe ich dem physischen Interface? Ich habe ja nur eine öffentliche IP?

Oder ist es "best practice" VRRP nur auf den LAN-seitgen Interfacen einzurichten?

cool, hat dieses Mal auf Anhieb funktoniert... warum auch immer.

ABER, ich bin auf ein weiteres Problem gestoßen. Ich möchte das Setup leicht abgewandelt einführen. Also nicht Load-Balanced sondern als Hot/Spare. Der Backup-Router übernimmt nur, wenn der Hauptrouter ausfällt.

LAN-seitig ist alles gut und funktioniert!

WAN-seitig, wie richte ich das ein? Ich muss dem physischen Interface eine IP zuweisen, sonst bleibt das daran gebundene VRRP-interface rot. Nur welche IP gebe ich dem physischen Interface? Ich habe ja nur eine öffentliche IP?

Oder ist es "best practice" VRRP nur auf den LAN-seitgen Interfacen einzurichten?

Hallo aqui,

auch von mir herzlichen Dank für das tolle Tutorial, damit hat die Einrichtung mehrerer vlans geklappt.

Ich habe nur eine Verständnisfrage: Zu Beginn des Tutorials wird darauf hingewiesen, dass die default-config zu löschen sei. Ich habe einen RB3011 mit der default-config, Port 1 an der FritzBox, die die Verbindung zum WAN herstellt. Da ich die config in Ermangelung auch nur annähernd ausreichender Kenntnis von der Materie behalten wollte, habe ich die config nicht gelöscht, sondern einfach eine zusätzliche vlan-bridge angelegt und anschließend Dein Tutorial Schritt für Schritt befolgt. Trotzdem funktioniert nach meiner Einschätzung alles so, wie erwartet.

Warum ist das so? Oder wird irgendwas nicht funktionieren und ich hab es nur noch nicht bemerkt?

Beste Grüße

auch von mir herzlichen Dank für das tolle Tutorial, damit hat die Einrichtung mehrerer vlans geklappt.

Ich habe nur eine Verständnisfrage: Zu Beginn des Tutorials wird darauf hingewiesen, dass die default-config zu löschen sei. Ich habe einen RB3011 mit der default-config, Port 1 an der FritzBox, die die Verbindung zum WAN herstellt. Da ich die config in Ermangelung auch nur annähernd ausreichender Kenntnis von der Materie behalten wollte, habe ich die config nicht gelöscht, sondern einfach eine zusätzliche vlan-bridge angelegt und anschließend Dein Tutorial Schritt für Schritt befolgt. Trotzdem funktioniert nach meiner Einschätzung alles so, wie erwartet.

Warum ist das so? Oder wird irgendwas nicht funktionieren und ich hab es nur noch nicht bemerkt?

Beste Grüße

Zitat von @aqui:

Es macht deshalb Sinn einen isolierten Port außerhalb der Bridge, der Mitglied der LAN Liste ist, als permanenten Konfig Port zu nehmen und die Konfig damit komplett fertigzumachen. Das verhindert das man sich selber bei Änderungen aussperrt.

Wenn man den Port dann später wieder in die Bridge mit aufnimmt und einem vlan zuweist, sollte man darauf achten, dass man den Zugriff auf die Winbox nicht auf eine IP außerhalb des vlan-Adressbereichs beschränkt und alle anderen Zugriffsmöglichkeiten gekappt hat Es macht deshalb Sinn einen isolierten Port außerhalb der Bridge, der Mitglied der LAN Liste ist, als permanenten Konfig Port zu nehmen und die Konfig damit komplett fertigzumachen. Das verhindert das man sich selber bei Änderungen aussperrt.

Jetzt läuft das vlan auf der (einzigen) default-bridge. Morgen ist dann die config des CRS112 dran, darauf hab ich heute keinen Bock mehr

Danke für die Tipps!

Nachdem ich jetzt auch den Switch konfiguriert habe und alles läuft wie es soll, habe ich noch eine Verständnisfrage:

Ich habe, wie im obigen Beispielsetup, hinter dem Router noch einen CRS112 als switch angeschlossen. Den Switch habe ich in der Ausgangskonfiguration gelassen und lediglich im Quick-Set den mode "bridge" gewählt. Der switch ist am tagged port angeschlossen und bekam eine IP-Adresse vom DHCP-Server des vlan1. Dann hab ich die vlan-konfiguration wie in der obigen Anleitung vorgenommen. Nachdem ich aber bei der Bridge vlan-filtering aktiviert hatte, bekam der Switch keine IP-Adresse mehr zugewiesen. Der Router meldete immer "offering lease ... without success". Das änderte sich erst, als ich im Switch den DHCP-Client auf das VLAN1-interface gelegt hatte. Jetzt wo ich die Lösung gefunden habe, erscheint es mir irgendwie logisch. Nur zur Sicherheit meine Frage: Ist das richtig so, dass man das manuell einstellen muss? Oder hab ich was übersehen und hätte das automatisch passieren müssen?

Danke und Gruß

Ich habe, wie im obigen Beispielsetup, hinter dem Router noch einen CRS112 als switch angeschlossen. Den Switch habe ich in der Ausgangskonfiguration gelassen und lediglich im Quick-Set den mode "bridge" gewählt. Der switch ist am tagged port angeschlossen und bekam eine IP-Adresse vom DHCP-Server des vlan1. Dann hab ich die vlan-konfiguration wie in der obigen Anleitung vorgenommen. Nachdem ich aber bei der Bridge vlan-filtering aktiviert hatte, bekam der Switch keine IP-Adresse mehr zugewiesen. Der Router meldete immer "offering lease ... without success". Das änderte sich erst, als ich im Switch den DHCP-Client auf das VLAN1-interface gelegt hatte. Jetzt wo ich die Lösung gefunden habe, erscheint es mir irgendwie logisch. Nur zur Sicherheit meine Frage: Ist das richtig so, dass man das manuell einstellen muss? Oder hab ich was übersehen und hätte das automatisch passieren müssen?

Danke und Gruß

Moin Moin,

erstmal vielen Dank für dieses grandiose Tutorial.

Ich wollte das ganze mit dem CRS326-24G-2S+RM realisieren, bin aber auf probleme gestoßen.

An Port 1 hängt eine Ethernet Leitung zu meiner Fritzbox.

An Port 18 (vlan10) hängt PC 1 und an Port 24 (vlan20) PC 2. Keine Ahnung mehr warum ich die beiden Ports gewählt habe.

Der Switch selbst ist im Bridge Mode ohne Default Config aufgesetzt, danach bin ich Schritt für Schritt deine Anleitung durchgegangen.

Die Rechner bekommen auch ihre Adressen und können sich gegenseitig erreichen, haben aber keinen Internet Zugriff sowie keinen Zugriff auf die Fritzbox und die Rechner in dem Netz der Fritzbox.

Das wird wahrscheinlich auch garnicht möglich sein da die Fritzbox (7390) nicht VLAN fähig ist, oder?

Also müsste ich den Switch im Router Mode konfigurieren um die Vlan Maschinen Internetfähig zu machen wenn ich das richtig sehe. Oder im Idealfall die Fritte gegen einen vernünftigen Router ersetzen.

Ich hoffe ihr könnt mir weiterhelfen.

erstmal vielen Dank für dieses grandiose Tutorial.

Ich wollte das ganze mit dem CRS326-24G-2S+RM realisieren, bin aber auf probleme gestoßen.

An Port 1 hängt eine Ethernet Leitung zu meiner Fritzbox.

An Port 18 (vlan10) hängt PC 1 und an Port 24 (vlan20) PC 2. Keine Ahnung mehr warum ich die beiden Ports gewählt habe.

Der Switch selbst ist im Bridge Mode ohne Default Config aufgesetzt, danach bin ich Schritt für Schritt deine Anleitung durchgegangen.

Die Rechner bekommen auch ihre Adressen und können sich gegenseitig erreichen, haben aber keinen Internet Zugriff sowie keinen Zugriff auf die Fritzbox und die Rechner in dem Netz der Fritzbox.

Das wird wahrscheinlich auch garnicht möglich sein da die Fritzbox (7390) nicht VLAN fähig ist, oder?

Also müsste ich den Switch im Router Mode konfigurieren um die Vlan Maschinen Internetfähig zu machen wenn ich das richtig sehe. Oder im Idealfall die Fritte gegen einen vernünftigen Router ersetzen.

Ich hoffe ihr könnt mir weiterhelfen.

Du bist grandios.

Vielen dank für die ausführliche Antwort.

eth 1 ist nicht mit in der Bridge sondern dümplet allein da so rum.

Im Switch habe ich die Default Route gesetzt.

Nur für die FritzBox habe ich es irgendwie mehrfach überlesen und vergessen.

Ich habe jetzt die Route wie folgt in die FritzBox eingetragen: IPv4: 192.168.0.0 Maske: 255.255.255.0 Gateway: 192.168.178.2 (die IP vom eth1)

Leider kann ich immernoch nicht auf die FritzBox pingen.

In dem Fall muss aber irgendein Fehler in der FritzBox sein da der rest Problemlos funktioniert.

Ich schau nochmal eben ob ich da einen Fehler reingehauen habe.

Melde mich gleich nochmal.

Edit:

Ich habs, es funktioniert nun.

Die Fritzbox scheint mit "192.168.0.0" Probleme zu haben. Ich habe jetzt einfach erstmal die "192.168.10.0" Route hinzugefügt für das VLAN10 und es funktioniert. Ich kann die FritzBox und frei ins Internet Pingen.

Vielen vielen dank für dein absolut tolles Tut und auch deine netten und hilfsbereiten Kommenrate!

Vielen dank für die ausführliche Antwort.

eth 1 ist nicht mit in der Bridge sondern dümplet allein da so rum.

Im Switch habe ich die Default Route gesetzt.

Nur für die FritzBox habe ich es irgendwie mehrfach überlesen und vergessen.

Ich habe jetzt die Route wie folgt in die FritzBox eingetragen: IPv4: 192.168.0.0 Maske: 255.255.255.0 Gateway: 192.168.178.2 (die IP vom eth1)

Leider kann ich immernoch nicht auf die FritzBox pingen.

In dem Fall muss aber irgendein Fehler in der FritzBox sein da der rest Problemlos funktioniert.

Ich schau nochmal eben ob ich da einen Fehler reingehauen habe.

Melde mich gleich nochmal.

Edit:

Ich habs, es funktioniert nun.

Die Fritzbox scheint mit "192.168.0.0" Probleme zu haben. Ich habe jetzt einfach erstmal die "192.168.10.0" Route hinzugefügt für das VLAN10 und es funktioniert. Ich kann die FritzBox und frei ins Internet Pingen.

Vielen vielen dank für dein absolut tolles Tut und auch deine netten und hilfsbereiten Kommenrate!

Die IP muss da runter vom Bridge Interface. Das darf in einem VLAN Sewtup niemals selber eine IP haben ! Es muss auf ein "vlan 1" IP Interface gelegt werden.

So ist es jetzt und funktioniert.Der Quick Mode ist da wenig hilfreich und auch ziemlich kontraproduktiv, denn du musst danach soviele Änderungen machen um das wie oben anzupassen, das du das auch gleich manuell machen kannst. Das geht schneller !

Wenn ich das noch 20 mal mache bestimmt, aber das hatte ich eigentlich nicht vor Danke noch mal für das Tutorial, ohne das Forum hier wäre mir eine Einrichtung der Mikrotik-Hardware unmöglich. Der nächste Schritt ist das Tutorial zur dynamischen VLAN-Zuweisung fürs WLAN. Aber nicht mehr heute

Cool bei mir klappt nix.

,,Habe ich die Möglichkeit Ports aus einem VLAN ins Internet freizugeben?

Ja klar geht das. Das machst du in der Firewall in den Port Forwarding Einstellungen.''

Hab ich mit wlan1 vlan oder sfp probiert. SFP läuft der Rest nicht. Wenn die vlans die ip adresse bekommen und in der bridge sind.

Welche ip hat denn die Bridge und was steht dann in der FW?

beste Grüße.

,,Habe ich die Möglichkeit Ports aus einem VLAN ins Internet freizugeben?

Ja klar geht das. Das machst du in der Firewall in den Port Forwarding Einstellungen.''

Hab ich mit wlan1 vlan oder sfp probiert. SFP läuft der Rest nicht. Wenn die vlans die ip adresse bekommen und in der bridge sind.

Welche ip hat denn die Bridge und was steht dann in der FW?

beste Grüße.

Hallo,

hab das Setup jetzt soweit durch und die VLANs funktionieren, der DHCP Server weist den VLAN-Clients auch die korrekten IPs zu. Der Zugang zum WAN funktioniert auch, alles tadellos, dickes Danke für die Anleitung (ohne wäre es schwer mit der Mikrotik klarzukommen).

Mein Problem ist nun folgendes: Ich bin mir bei dem Setup nicht sicher ob hier Intra-VLAN-Routing oder Inter-VLAN-Routing konfiguriert wird. Ich kann innerhalb der jeweiligen VLANs pingen, ist soweit OK. Aber warum kann ich auch zwischen den VLANs pingen, das erschließt sich mir momentan nicht, sollte doch eigentlich nicht möglich sein? Also von VLAN10 zu VLAN20 etc. Das wäre dann Inter-VLAN-Routing, wie kann ich das abstellen? Ich möchte Intra-VLAN-Routing und Zugriff ins WAN.

Was nicht geht ist die Clients an der Fritzbox zu erreichen. Es ist war eine Route eingetragen, also die default-Route im Tutorial aber die bringt die VLANs zwar ins Internet über die Fritzbox aber die Clients im selben Subnetz wie die Fritzbox sind nicht erreichbar. Ich hab dann durch Firewall -- NAT eine Regel erstellt (masquerading) und konnte dann auch die Clients an der Frtzbox erreichen.

hab das Setup jetzt soweit durch und die VLANs funktionieren, der DHCP Server weist den VLAN-Clients auch die korrekten IPs zu. Der Zugang zum WAN funktioniert auch, alles tadellos, dickes Danke für die Anleitung (ohne wäre es schwer mit der Mikrotik klarzukommen).

Mein Problem ist nun folgendes: Ich bin mir bei dem Setup nicht sicher ob hier Intra-VLAN-Routing oder Inter-VLAN-Routing konfiguriert wird. Ich kann innerhalb der jeweiligen VLANs pingen, ist soweit OK. Aber warum kann ich auch zwischen den VLANs pingen, das erschließt sich mir momentan nicht, sollte doch eigentlich nicht möglich sein? Also von VLAN10 zu VLAN20 etc. Das wäre dann Inter-VLAN-Routing, wie kann ich das abstellen? Ich möchte Intra-VLAN-Routing und Zugriff ins WAN.

Was nicht geht ist die Clients an der Fritzbox zu erreichen. Es ist war eine Route eingetragen, also die default-Route im Tutorial aber die bringt die VLANs zwar ins Internet über die Fritzbox aber die Clients im selben Subnetz wie die Fritzbox sind nicht erreichbar. Ich hab dann durch Firewall -- NAT eine Regel erstellt (masquerading) und konnte dann auch die Clients an der Frtzbox erreichen.

Intra-Routing: Es wird nur innerhalb der VLANs geroutet d.h. VLAN10 Clients haben nur Zugriff auf VLAN10 und NICHT auf z.b. VLAN20!

Inter-Routing: VLAN10 Clients haben Zugriff auf z.b VLAN20 etc also auch auf andere VLANs als das eigene!

Diese Unterscheidung gibt es bei Cisco.

Zur statischen Route der Fritzbox: Die ist vorhanden sonst würde der Zugriff aufs WAN also Internet nicht gehen.

Die Windows Firewall wird es wohl sein, das muss ich gleich mal testen. Hatte das noch im Hinterkopf aber ist mir dann wieder entfallen.

So, hab jetzt die VLAN Netze in der Windows Firewall unter Remote-Netze hinzugefügt und das funktioniert jetzt wie gewollt!

Inter-Routing: VLAN10 Clients haben Zugriff auf z.b VLAN20 etc also auch auf andere VLANs als das eigene!

Diese Unterscheidung gibt es bei Cisco.

Zur statischen Route der Fritzbox: Die ist vorhanden sonst würde der Zugriff aufs WAN also Internet nicht gehen.

Die Windows Firewall wird es wohl sein, das muss ich gleich mal testen. Hatte das noch im Hinterkopf aber ist mir dann wieder entfallen.

So, hab jetzt die VLAN Netze in der Windows Firewall unter Remote-Netze hinzugefügt und das funktioniert jetzt wie gewollt!

Also ich kenne das zumindest so, dass auf Cisco Routern man explizit das Inter-VLAN-Routing konfigurieren muss sonst hat man Intra-VLAN. Nennt man dann Encapsulation dot1Q.

Wobei ich da auch bisher anders vorgegangen bin, die VLANs auf dem VTP Server Switch konfiguriert, die anderen Switche als VTP Client gesetzt (die ziehen sich dann automatisch die VLAN Tabelle), noch die Ports als Access und Trunklink gesetzt. Dann hat man bereits Intra-VLAN-Routing. Nehme ich nun einen Router dazu muss ich auf dem Trunkport das Routing setzen.

Wobei ich da auch bisher anders vorgegangen bin, die VLANs auf dem VTP Server Switch konfiguriert, die anderen Switche als VTP Client gesetzt (die ziehen sich dann automatisch die VLAN Tabelle), noch die Ports als Access und Trunklink gesetzt. Dann hat man bereits Intra-VLAN-Routing. Nehme ich nun einen Router dazu muss ich auf dem Trunkport das Routing setzen.

Hey aqui,

auch von mir ein großes Danke schön für die klasse Anleitung

Wie heißt es doch sprichwörtlich "was lange währt wird endlich gut" und damit konnte ich ebenfalls meine VLAN Segmentierung erfolgreich ans fliegen bringen.

Bin überaus froh in diesem Forum die richtige Anlaufstelle gefunden zu haben. An die Community möchte ich ebenso ein großes Danke schön aussprechen, die mit Ratschlägen und Tipps einem hier immer zur Seite stehen!

Gruß,

seeker

auch von mir ein großes Danke schön für die klasse Anleitung

Wie heißt es doch sprichwörtlich "was lange währt wird endlich gut" und damit konnte ich ebenfalls meine VLAN Segmentierung erfolgreich ans fliegen bringen.

Bin überaus froh in diesem Forum die richtige Anlaufstelle gefunden zu haben. An die Community möchte ich ebenso ein großes Danke schön aussprechen, die mit Ratschlägen und Tipps einem hier immer zur Seite stehen!

Gruß,

seeker

Hallo Aqui,

vielen Dank für dieses sehr ausführliche Guide. Ich hänge dennoch als technisch versierter Laie und Einlesens in der Luft.

Was will ich tun?

MFH mit mehreren Parteien und jede Partei hat ihr eigenes SmartHome und WLAN.

pro Partei soll es ein VLAN für alle PC/LAN Anschlüsse geben, eines für SmartHome LAN/TV etc und eines für Gast WLAN. Letzteres lässt sich wahrscheinlich besser abbilden wenn die jeweilige Partei einen WLAN-Router mit entsprechender Funktion nutzt.

Zusätzlich gibt es eine NAS die ausgewählten Parteien zur Verfügung stehen soll. Gleiches gilt für das Bewässerungssystem.

Alle LAN Kabel laufen im Keller in einem 19" Schrank zusammen. Die VLAN Aufteilung wird auf einer HPE-1920 vorgenommen (LvL2) und von dort geht es über SPF (LwL) tagged Port in einen Microtik Hex-S. An diesem hängt am ether1 eine FB4040 und daran wiederum ein Glasfaser Modem.

VLAN AUfteilung:

global:

VLAN 1

VLAN 10 NAS

VLAN 20 Bewässerung

VLAN 30 Solarsystem

VLAN 40 Reserve

Etage 1:

VLAN 101 LAN

VLAN 102 Smarthome/TV etc

VLAN 103 evtl. WLAN Gast

...

Etage 2:

VLAN 201 ...

VLAN 202

VLAN 203

...

ich habe das Ganze nun als Test mit einer Teilmege der VLANS soweit hinbekommen, daß ich das entsprechende VLAN Gateway pingen kann, die MT und die FB4040. Allerdings kann ich nicht nach außen pingen.

Ich habe es sowohl mit einem dhcp Clienten und IP Reservierung auf der FB versucht, als auch mit der IP der Fritzbox als statische DNS. Mittels Client soll als DNS Adresse doch die IP der MT im 10.x.x.x Netz genommen werden? Vom Einsatz einer NAT habe ich abgesehen und verlasse mich hier auch die FB4040.

Hat vielleicht eine Idee oder sachdienliche Hinweise? Danke schonmal vorab für die nützliche Seite!

Gruß

vielen Dank für dieses sehr ausführliche Guide. Ich hänge dennoch als technisch versierter Laie und Einlesens in der Luft.

Was will ich tun?

MFH mit mehreren Parteien und jede Partei hat ihr eigenes SmartHome und WLAN.

pro Partei soll es ein VLAN für alle PC/LAN Anschlüsse geben, eines für SmartHome LAN/TV etc und eines für Gast WLAN. Letzteres lässt sich wahrscheinlich besser abbilden wenn die jeweilige Partei einen WLAN-Router mit entsprechender Funktion nutzt.

Zusätzlich gibt es eine NAS die ausgewählten Parteien zur Verfügung stehen soll. Gleiches gilt für das Bewässerungssystem.