VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das folgende Tutorial beschreibt in einzelnen und einfach nachvollziehbaren Schritten, wie man die o.a. Firewall oder Router in eine bestehende, oder auch neu zu installiernde VLAN-Switch Infrastruktur, integriert oder an VLAN fähige Switches anschliesst um zwischen VLANs routen zu können.

Dies ist erforderlich wenn kein Layer 3 (Routing) Switch im Netz verfügbar ist um eine sichere Kommunikation und Firewall Funktionalität zwischen (V)LANs (z.B. Gäste Netz abgetrennt vom Firmennetz) gewährleisten zu können.

Die Verwendung von pfSense oder OPNsense ist dabei nicht zwingend ! Das Tutorial zeigt eine Standard VLAN Lösung am Beispiel einfacher und preiswerter VLAN fähiger Router oder Firewalls.

Die VLAN Grundprozeduren zur Konfiguration gelten damit auch für andere Netzwerk Komponenten (Switches, Router, Firewalls, Server etc.) die VLANs nach dem IEEE 802.1q Standard supporten.

Es wird vorausgesetzt das ein wenig Netzwerk Basiswissen zum Thema VLANs und VLAN-Tagging nach dem IEEE 802.1q Standard und VLANs im Allgemeinen vorhanden ist !

Als Basis Lektüre zum weiteren Verständnis und speziell zu diesem Thema VLAN sind folgende Informationen hilfreich und sinnvoll zu lesen:

Network Academy:

https://www.networkacademy.io/ccna/ethernet/vlan-concept

https://www.networkacademy.io/ccna/ethernet/vlan-trunking

https://www.networkacademy.io/ccna/ethernet/router-on-a-stick

@Edi.Pfisterer 's VLAN Tutorial:

http://www.schulnetz.info/2011/04/

bzw.

http://de.wikipedia.org/wiki/Virtual_Local_Area_Network

Als Video bei YouTube:

https://www.youtube.com/watch?v=vE5gvbmR8jg

https://www.youtube.com/watch?v=NmkFzDrZsXM

und

http://www.heise.de/netze/VLAN-Virtuelles-LAN--/artikel/77832

und auch VLANs auf Servern und Endgeräten:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Das Tutorial lehnt sich bei einigen der hier vorgestellten Hardwarelösungen an bereits bei Administrator.de bestehende Tutorials an wie z.B. das Einrichten einer pfSense / OPNsense Firewall

Die weiterführende Linkliste am Schluß des Tutorials verweist zusätzlich auf die VLAN Konfiguration von Netzwerk Karten in Windows und Linux Rechnern unter anderem auch dem populären Raspberry Pi. Sie verweisen auch beim Thema dynamische Zuweisung von VLANs mit Port Authentisierung auf entsprechende Forenthreads.

Alles in allem also eine VLAN Universalanleitung um eine Kommunikation zwischen VLANs bzw. VLAN Switches zu ermöglichen wenn diese LAN Switches keine interne Layer 3 (Routing) Fähigkeit besitzen !

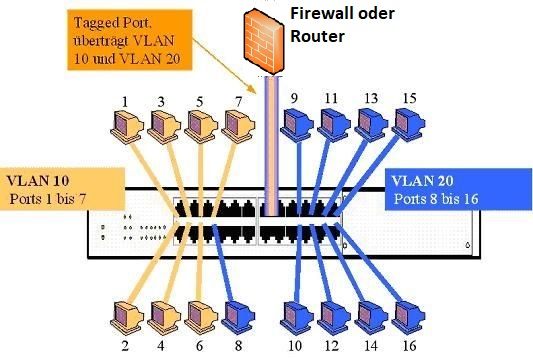

Generell sind VLANs physisch völlig getrennte LAN Segmente (Layer 2 Broadcast Domains) auf einem LAN Switch die per se erstmal nicht miteinander kommunizieren können. Sie verhalten sich wie physisch völlig getrennte LAN Netzwerke.

Kommunikation kann immer nur ein Router bzw. Layer 3 Switch zwischen den VLANs herstellen.

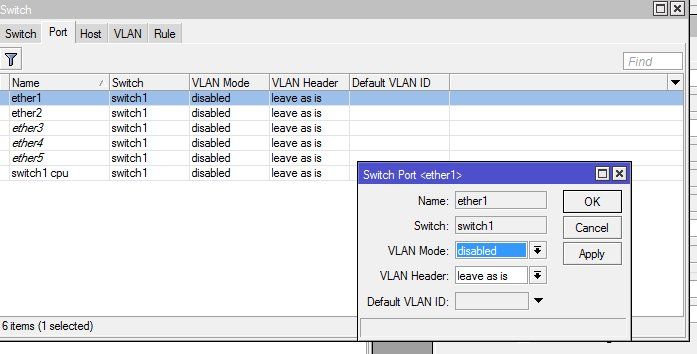

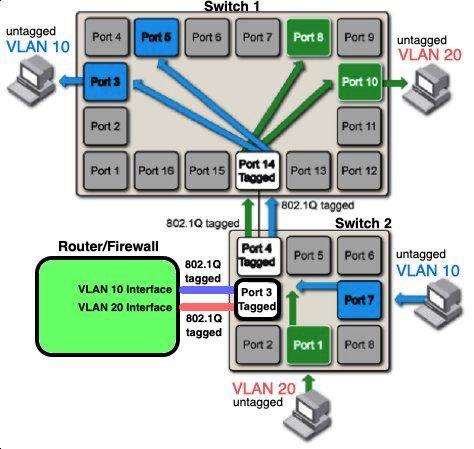

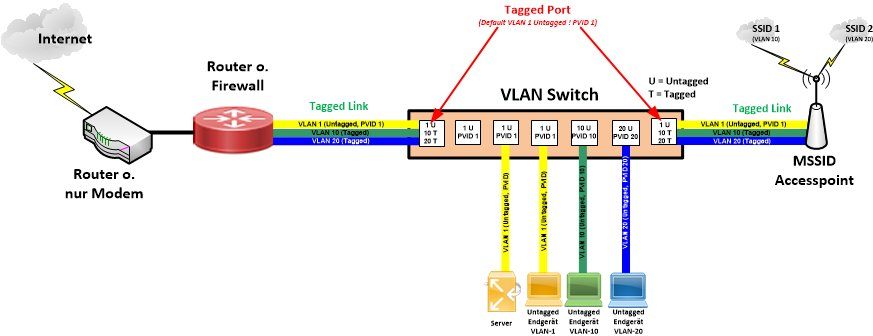

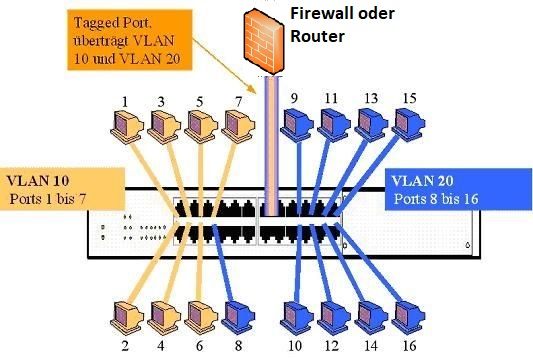

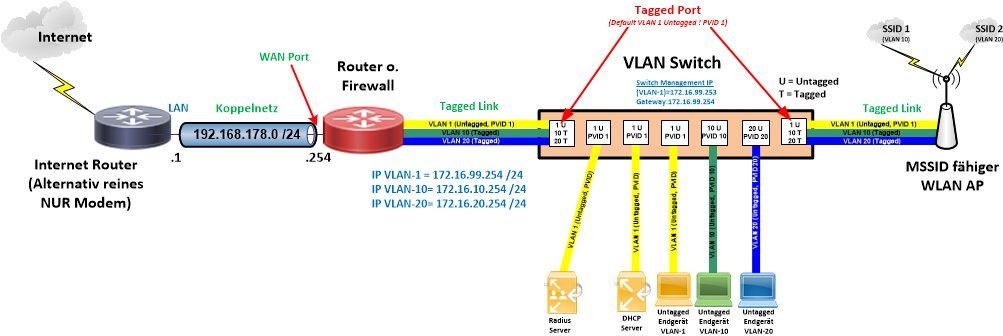

Die grafische Funktionsübersicht eines Switches mit VLAN Segmentierung zeigt das folgende Bild:

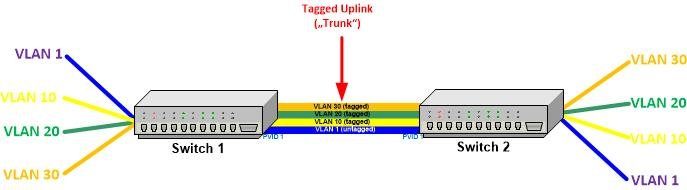

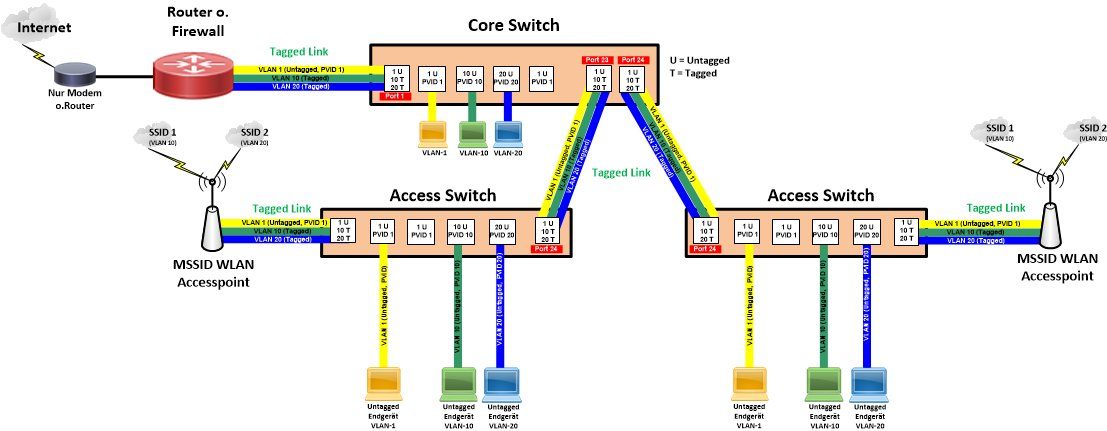

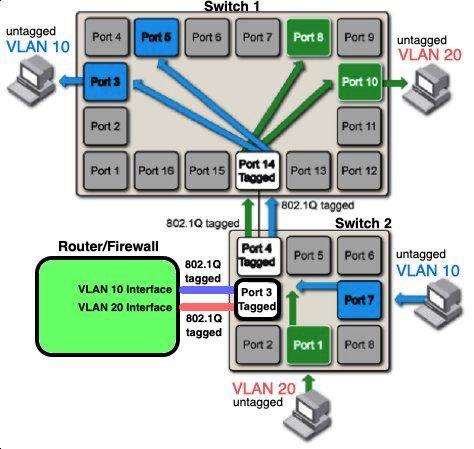

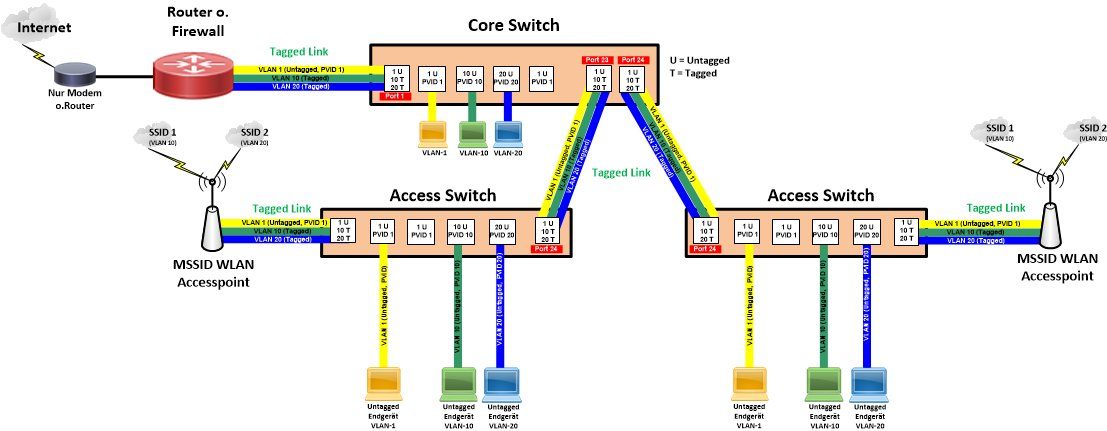

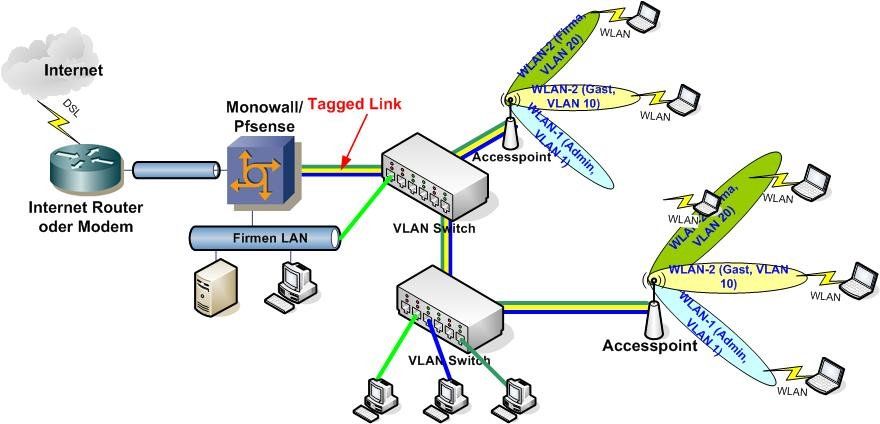

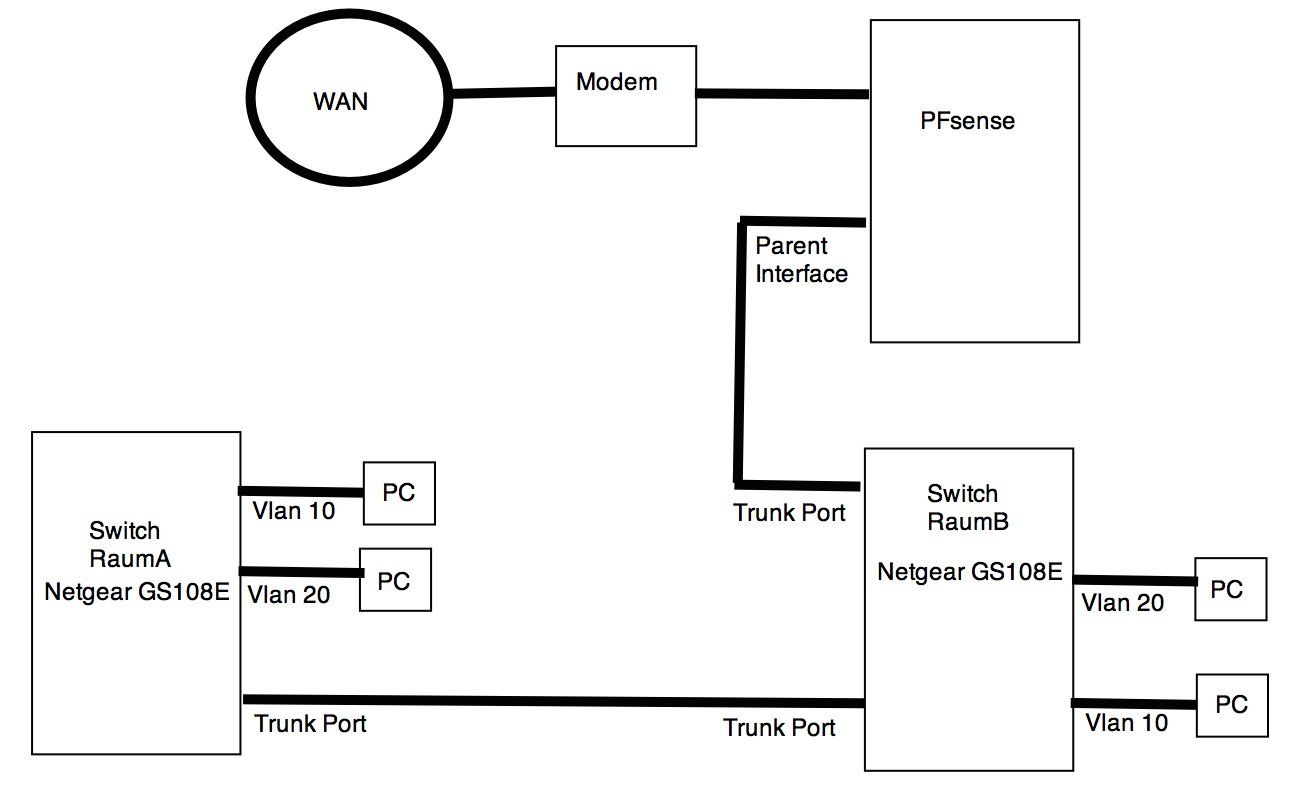

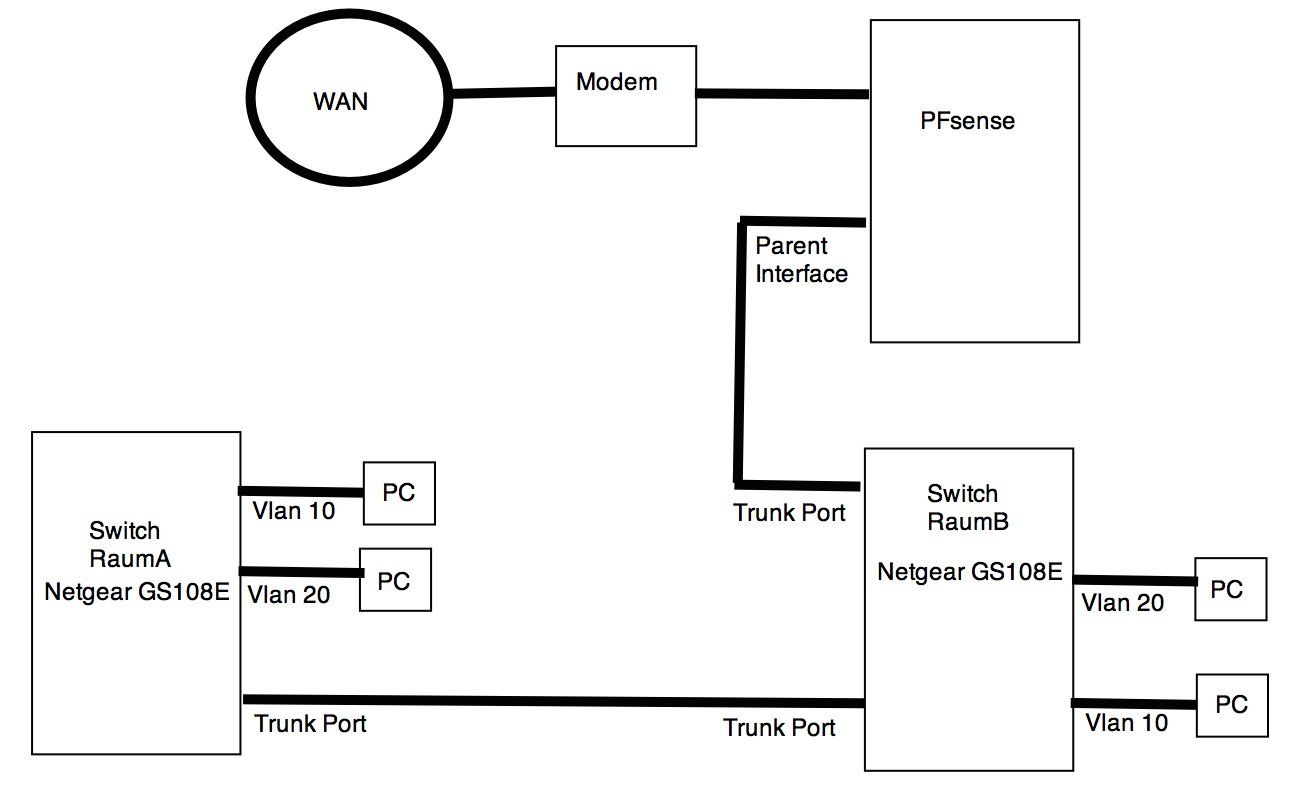

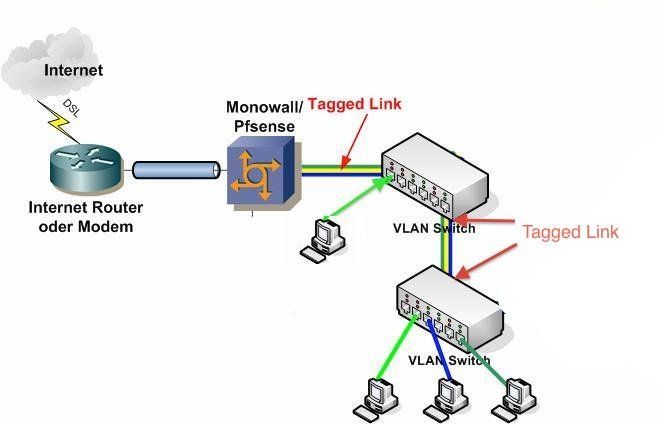

Das folgende Prinzipschaubild ist analog zum Obigen. Nur das über den Tagged Uplink jetzt kein Server sondern ein 2ter Switch und ein Router bzw. Firewall angeschlossen sind.

Es zeigt das Design dieses Tutorials mit 2 Switches (16 Port und 8 Port) und Router bzw. Firewall die jeweils mit Tagged Uplinks verbunden sind die die VLAN Information (Tags) zwischen den Switches und Router/Firewall weitergeben:

Switchports die einfache Endgeräte wie die der obigen PCs, Drucker usw. versorgen sind immer untagged. Deren Ports werden im Switch Setup immer fest dem jeweiligen VLAN zugeordnet. Endgeräte "verstehen" außerdem keine getaggten Ethernet Paket und würden diese verwerfen, sprich schlicht nicht funktionieren.

Switchports die einfache Endgeräte wie die der obigen PCs, Drucker usw. versorgen sind immer untagged. Deren Ports werden im Switch Setup immer fest dem jeweiligen VLAN zugeordnet. Endgeräte "verstehen" außerdem keine getaggten Ethernet Paket und würden diese verwerfen, sprich schlicht nicht funktionieren.

So erhält man z.B. bei 2 VLANs dann 2 physisch völlig getrennte Netzwerke in einer gemeinsamen Switch Hardware. Der tiefere Sinn einer Segmentierung mit VLANs !

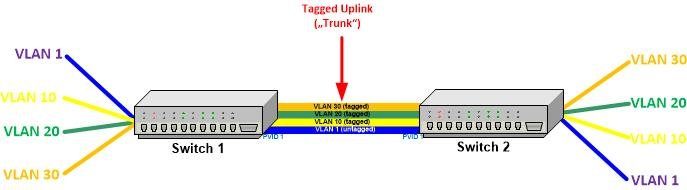

Bei mehreren Switches kann man so eine getrennte VLAN Infrastruktur mit physisch getrennten Netzwerk Segmenten über den gesamten Campus aufbauen:

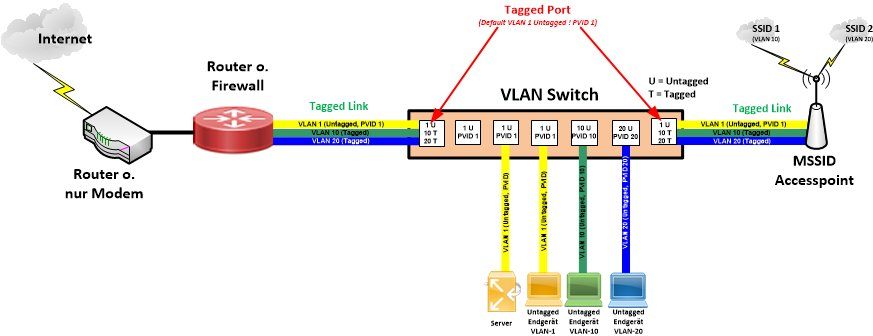

Ein Tagged Link kann statt eines Switches aber auch einen Router oder sog. MSSID WLAN Accesspoints anbinden wenn diese Endgeräte die in den Datenpaketen enthaltene VLAN Information benötigen. Dazu später unten mehr...

Ein Tagged Link kann statt eines Switches aber auch einen Router oder sog. MSSID WLAN Accesspoints anbinden wenn diese Endgeräte die in den Datenpaketen enthaltene VLAN Information benötigen. Dazu später unten mehr...

Details wie die Installation von pfSense o. OPNsense, seine Routing- bzw. Firewall und VPN Funktionen oder das Flashen von alternativer Firmware wie DD-WRT oder OpenWRT würden den Umfang des Tutorial sprengen und sind deshalb nur am Rande erwähnt. In den weiterführenden Links findet man Forenthreads auch zu diesen Themen.

Die preiswerteste Möglichkeit einfach und effektiv zwischen VLANs zu routen und Firewalling zu nutzen bietet ein Mikrotik Router hAP lite. Etwas performanter sind die Modelle bzw. RB5009

Diese Hardware ist auch Grundlage des Tutorials zum Routing zwischen 2 und mehr LAN IP Netzen.

Wer mehr Sicherheit bei der VLAN Segmentierung fordert dem empfiehlt sich natürlich immer der Einsatz einer VLAN_fähigen_Firewall wie z.B. OPNsense oder pfSense.

Das u.a. Kapitel Praxisbeispiel beschreibt die in eine VLAN Infrastruktur im Detail.

Alternativ die professionellere Variante für Firmen WLAN Netze mit dynamischen_VLANs.

Hinweise zu alternativen DD-WRT oder OpenWRT Firmware für Router geben die u.a. weiterführenden Links.

Los gehts...

VLAN fähige Switches sind mittlerweile gang und gäbe und das auch im billigen Consumer Bereich. Gemeinhin werden diese einfachen VLAN fähigen Modelle als sog. Websmart Switches bezeichnet weil sie sich über ein einfaches WebGUI konfigurieren lassen.

Populäre Vertreter sind z.B.:

NetGear_GS105E_und_108E

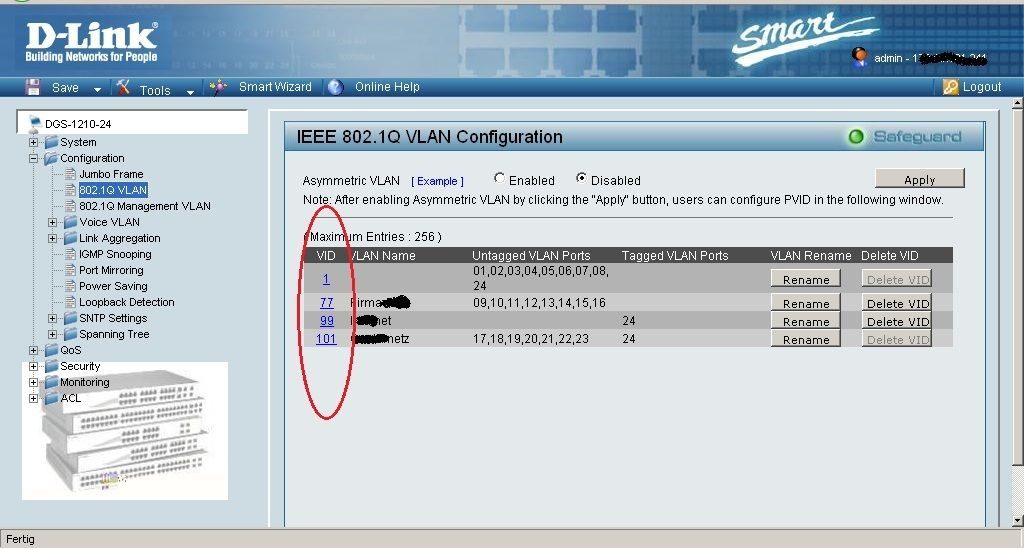

D-Link_DGS-1210-16 bzw. die baugleiche 24 und 48 Port Variante

Trendnet_TEG-160WS

Cisco_SLM2024

Cisco_SG-200 (Sogar mit 8 Port Model und PoE)

HP-1700_Switch

Alle anderen Consumer Marken wie Allnet, TP-Link & Co. sind ebenfalls mit entsprechenden Modellen vertreten.

Bei Premium Marken wie Cisco, Extreme, Brocade, Juniper ist die VLAN Funktionalität selbstverständlich.

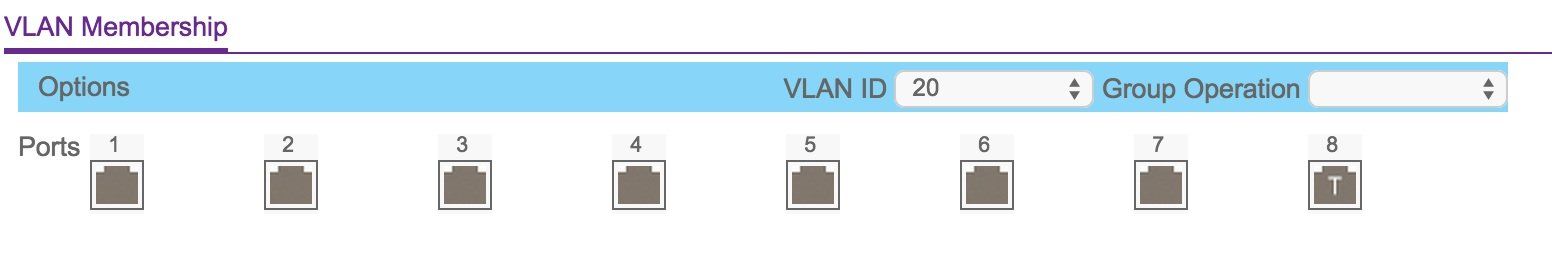

Es wird für die folgenden Beispiele vorausgesetzt das bereits ein VLAN Switch vorhanden ist, der die entsprechenden VLAN IDs eingerichtet hat (IDs 10, 20 30 usw.) und ein Switchport, ein sog. Uplink oder "Trunk" Port vorhanden ist, wo alle VLANs tagged übertragen werden.

Pakete erthalten an diesem Port vom Switch einen VLAN Tag mit der Angabe des VLANs. Über diese VLAN ID kann ein empfangener Switch oder Endgerät dieses Paket sofort wieder dem richtigen VLAN zuordnen.

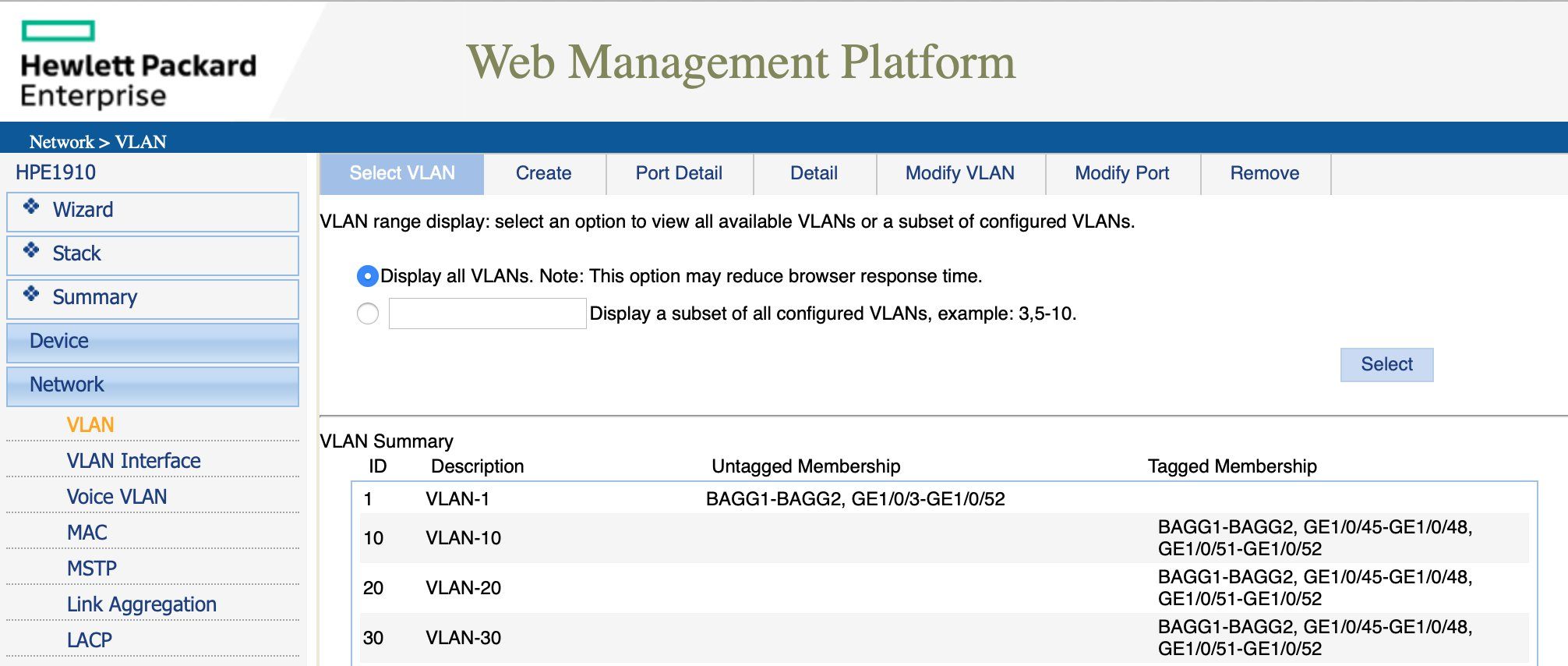

In den beiden u.a. Switch Beispielkonfigurationen von Cisco und HP ist dies der Switchport 1 !

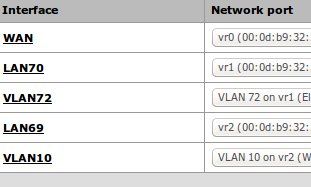

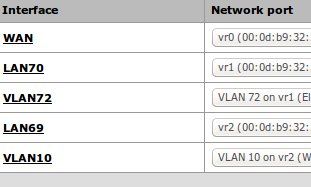

Generell kann die VLAN Zuordnung zu jedem vorhandenen Hardware Interface der pfSense oder OPNsense Firewall, Router oder Server gemacht werden.

Als Beispiel für dieses Tutorial dient hier das VLAN Trunking auf dem Standard LAN Interface einer pfSense / OPNsense Firewall.

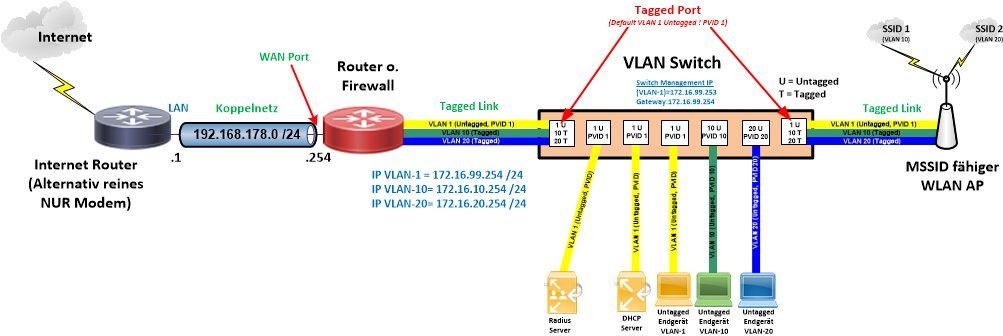

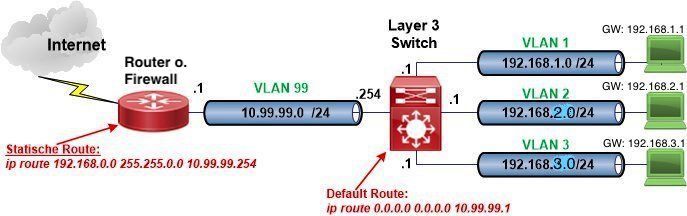

In der folgenden Abbildung mit einer Layer3 Topologie Darstellung

Analog kann dies natürlich auch auf dem WAN Interface oder dem dritten physischen "OPT" Interface (sofern vorhanden) passieren, sollte man z.B. mehrere unabhängige Gast VLANs, Firmen VLANs oder generell mehrere unabhängige IP Segmente (Netze) einrichten wollen.

Auch eine redundante, Bandbreiten erhöhende VLAN Anbindung über einen LACP LAG (Link Aggregation) an gebündelten Interfaces ist möglich.

Wichtig ist hierfür immer das sog. Parent Interface (Basis Interface) an der pfSense bzw OPNsense, zu dem die VLANs bzw. deren ID Taggings korrespondieren.

Will man also wie hier im Beispiel das LAN Interface als sog. "Parent" Interface für die VLANs verwenden, dann wird das Default VLAN 1 hier untagged übertragen (PVID VLAN) und alle weiteren VLANs auf diesem Interface mit einem 802.1q VLAN Tag versehen, den entsprechende VLAN fähige Switches dann wieder verstehen.

Es gibt eine Vielzahl solcher Switches am Markt, da die Netz Segmentierung mit VLANs heutzutage, auch in kleineren Netzen, mittlerweile zum Standard gehört und bei Voice Netzen auch vorgeschrieben ist.

Zum erfolgreichen Anschluss der VLAN Router oder Firewall Konfiguration an eine bestehende Switch Infrastruktur mit VLANs gehört natürlich zuallererst auch die Betrachtung der Switch Konfiguration bzw. der Anschluss des so eingerichteten Router o. Firewall Ports an einen VLAN fähigen Switch.

Die Einrichtung wird hier beispielhaft an zwei VLAN fähigen Switches wie dem Cisco Catalyst 29xx und einem einfachen HP ProCurve Switch beschrieben und zusätzlich an "Web Smart" Switches.

Bei anderen VLAN oder Web Smart Switch Herstellern im Consumer Bereich ist das Setup analog !

Die beschriebenen Switches haben im Beispieldesign folgende Portzuordnung:

Switch Port 1: Uplink Anschluss der o.a. konfigurierten pFsense/OPNsense, Tagged Links für alle VLANs 10 bis 40 und VLAN 1 (Default VLAN)

Switch Port 10-11: Endgeräte (untagged) VLAN 10

Switch Port 12-13: Endgeräte (untagged) VLAN 20

Switch Port 14-15: Endgeräte (untagged) VLAN 30

Switch Port 16-17: Endgeräte (untagged) VLAN 40

Zeigt ein Forenthread

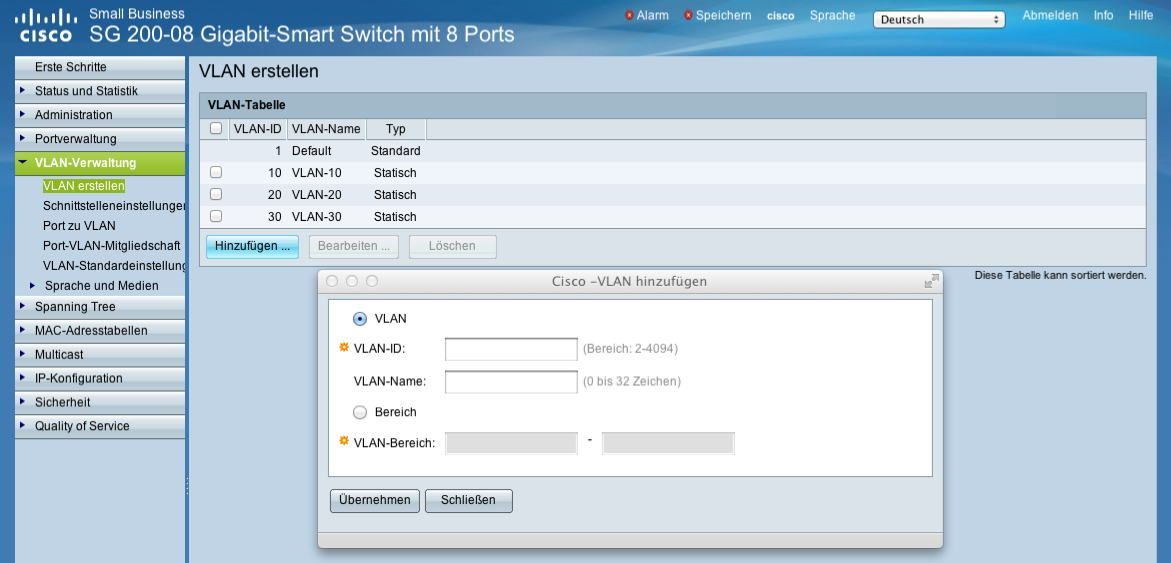

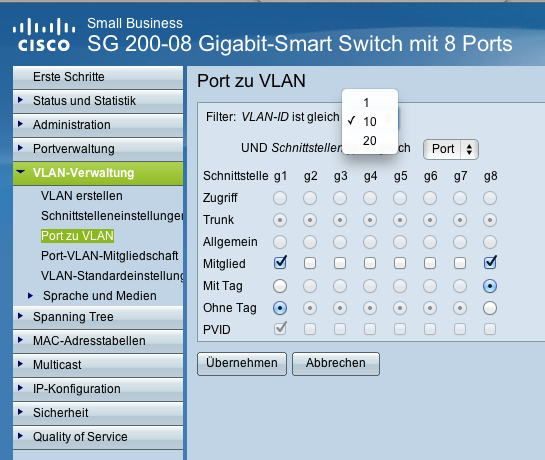

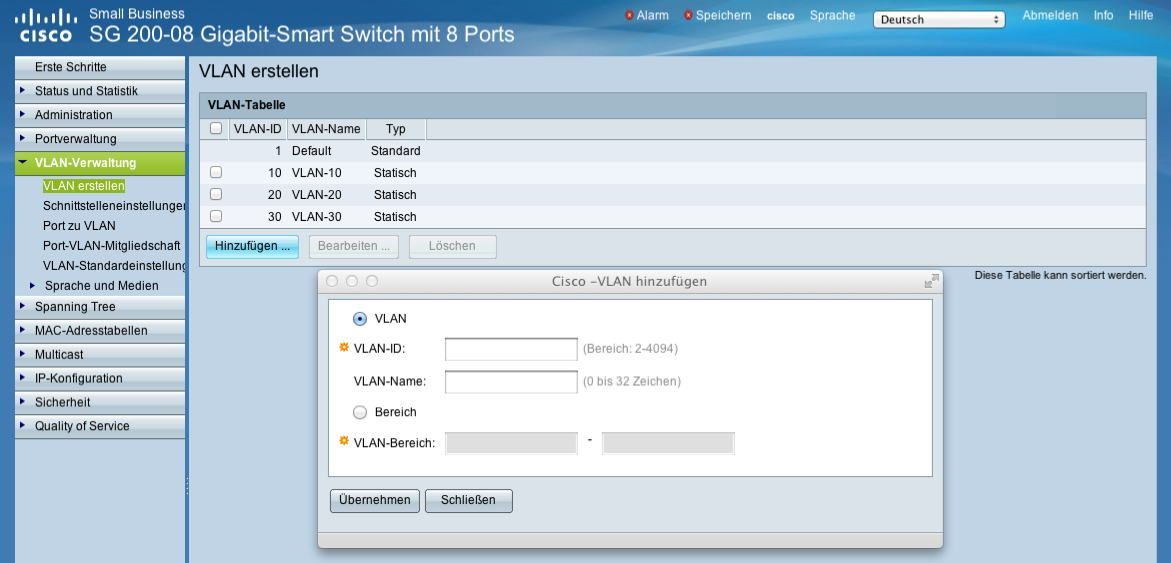

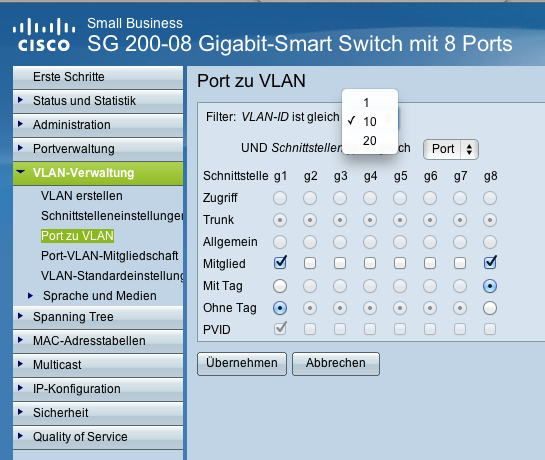

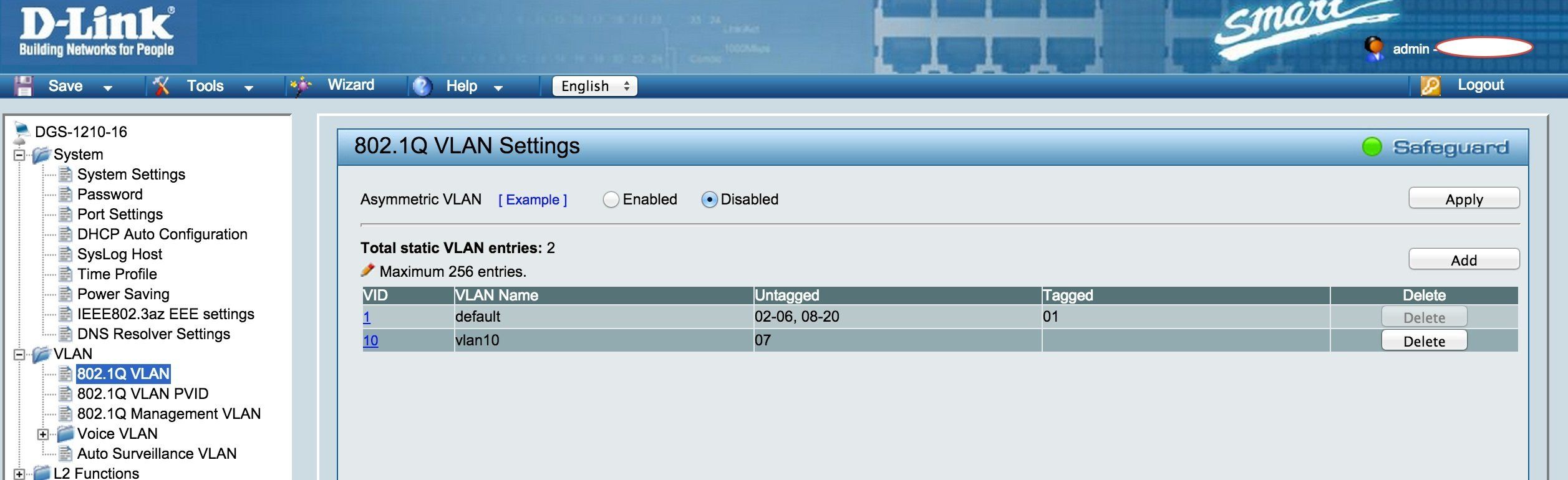

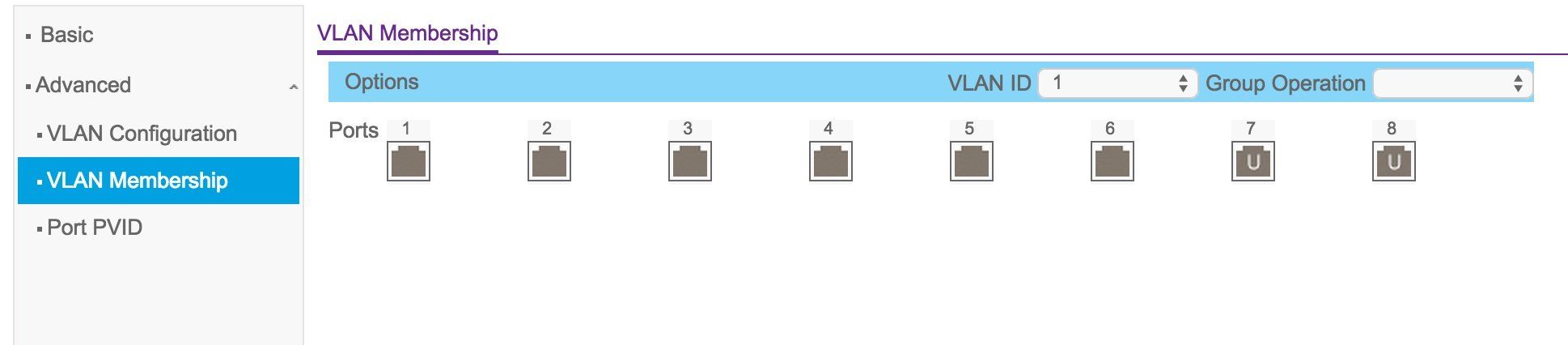

Den Reigen der Beispielkonfigurationen für die zahllosen SOHO (Small Office, Home Office) Web Smart Switches eröffnet ein Cisco aus der CBS bzw. SF, SG-200/250er, 300/350er und 500/550er Serie.

Die Konfiguration ist in der Grundstruktur immer gleich wie die folgenden Screenshots aus einer Auswahl verbreiteter Web Smart VLAN Switches zeigen.

Sie besteht immer aus den zwei Schritten:

Der Port G8 ist hier der tagged Port im VLAN 10 der mit dem o.a. beschriebenen Router/Firewall verbunden ist.

Der Port G8 ist hier der tagged Port im VLAN 10 der mit dem o.a. beschriebenen Router/Firewall verbunden ist.

Der Cisco ist einer wenigen Websmart Switches die Auto PVID supporten, so das man sich das zusätzliche, manuelle Setzen der PVID am Port sparen kann.

(Weitere Commscope/Ruckus ICX Konfigs HIER)

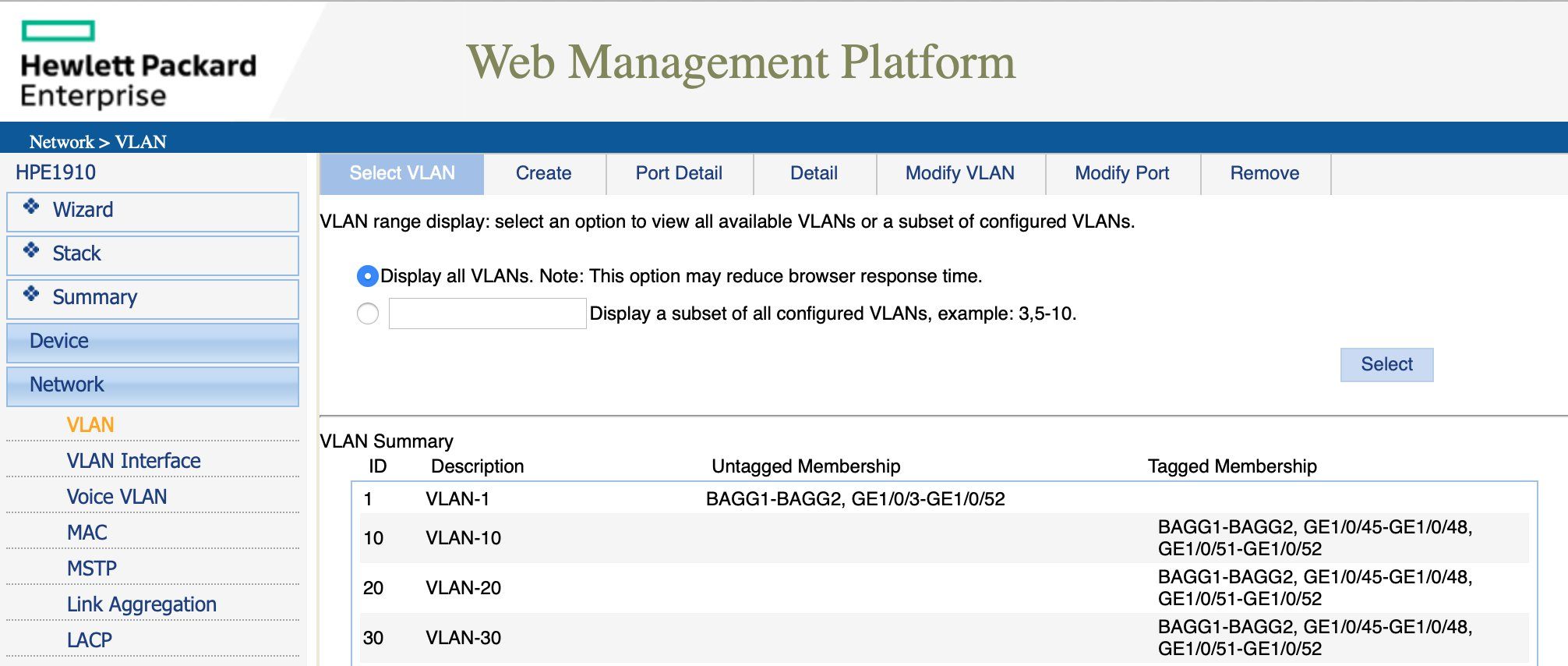

Siehe zum HP V1910 auch HIER.

Siehe zum HP V1910 auch HIER.

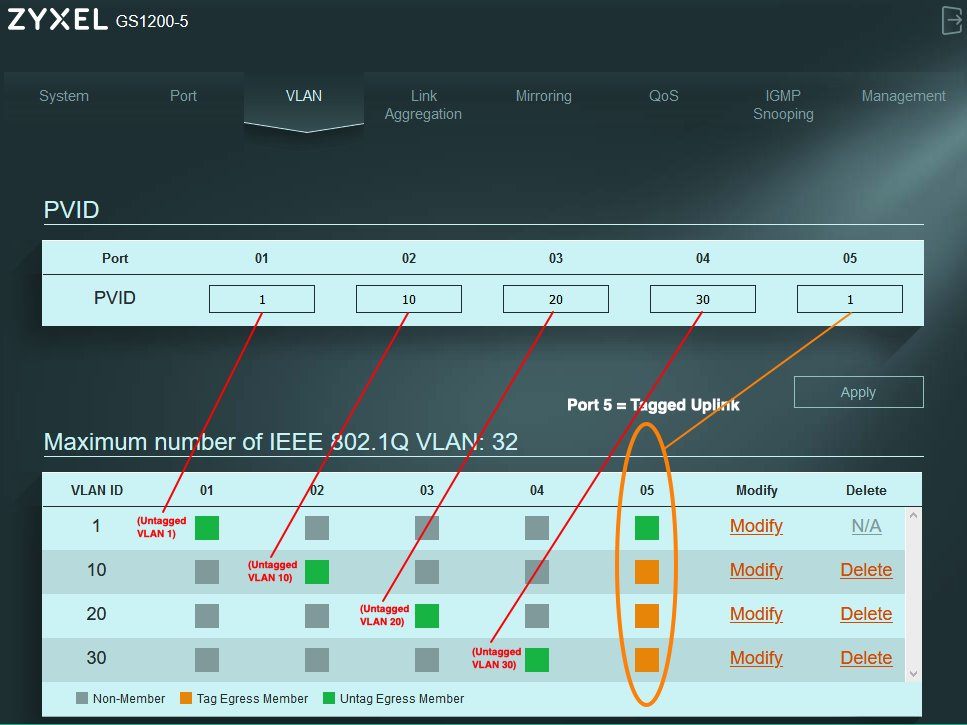

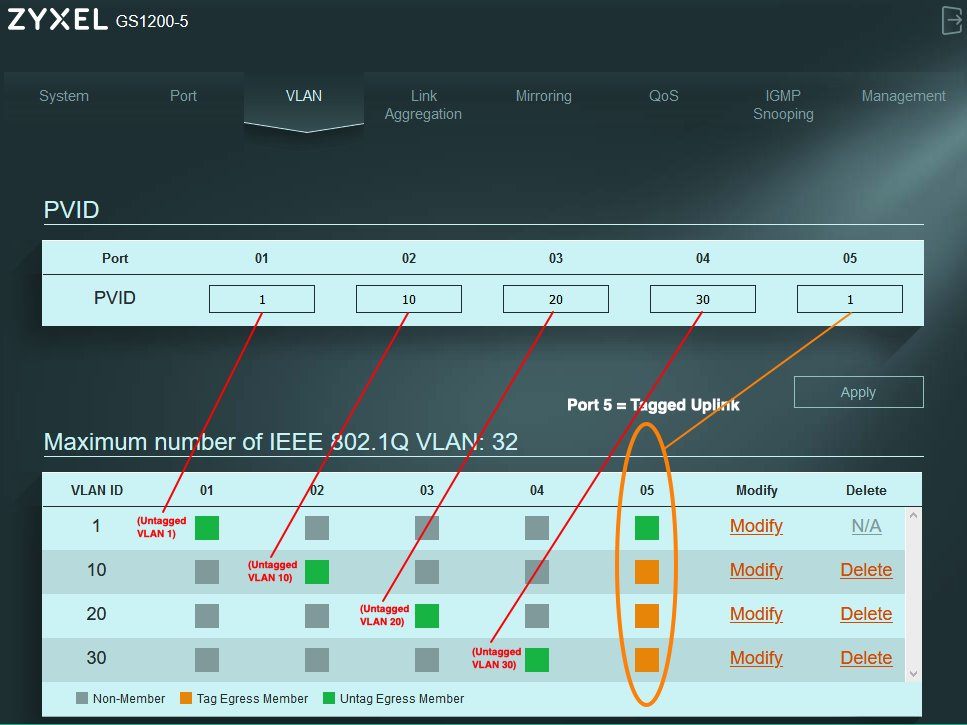

Beim Zyxel macht man die komplette VLAN Zuordnung im übergeordnetem VLAN Tab. Zyxel benutzt hier bunte Quadrate zur Kennzeichnung ob ein Port Tagged oder untagged ist. Mit ADD fügt man zuerst seine VLAN IDs hinzu und ordnet sie dann den Ports zu ob Tagged (orange) oder Untagged (grün).

Beispiel hier:

Port 5 = Uplink = VLANs 10, 20 und 30 Tagged und VLAN 1 untagged

Port 4 = VLAN 30, untagged (Endgeräte Port), Port 3 = VLAN 20, untagged (Endgeräte Port), Port 2 = VLAN 10, untagged (Endgeräte Port), Port 1 = VLAN 1 untagged.

Unbenutzte Port VLAN IDs graut man aus (non Member)

Der Zyxel kann leider auch kein Auto PVID ! Folglich muss man zwingend den untagged Endgeräte Ports zusätzlich noch die richtige PVID zuweisen !

Der Zyxel kann leider auch kein Auto PVID ! Folglich muss man zwingend den untagged Endgeräte Ports zusätzlich noch die richtige PVID zuweisen !

(PVID Erklärung siehe unten Weiterführende Links).

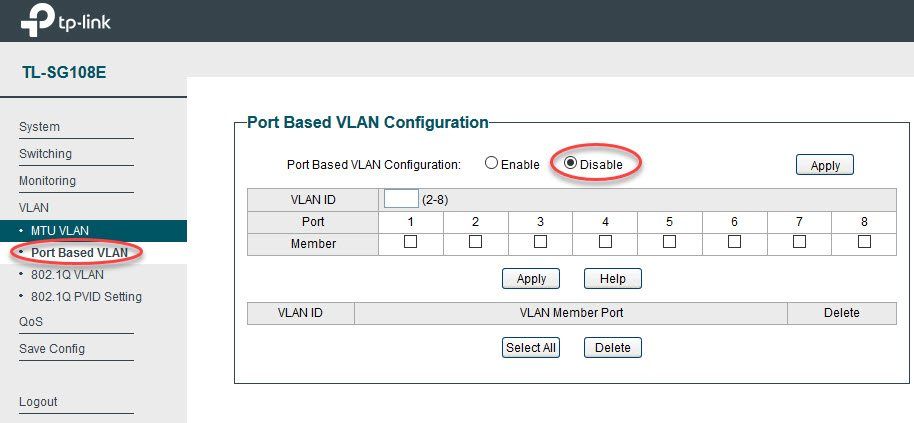

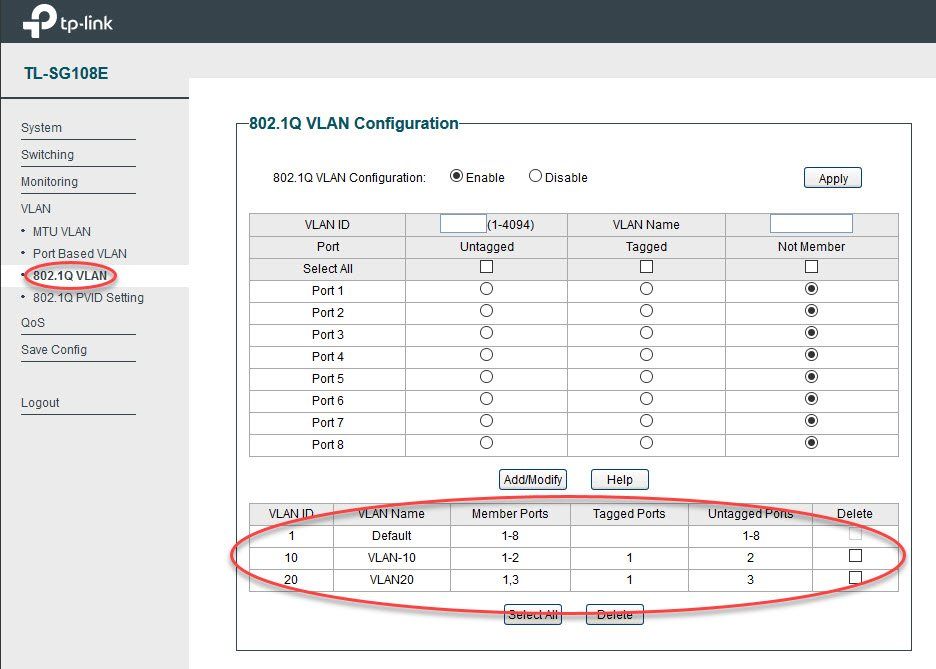

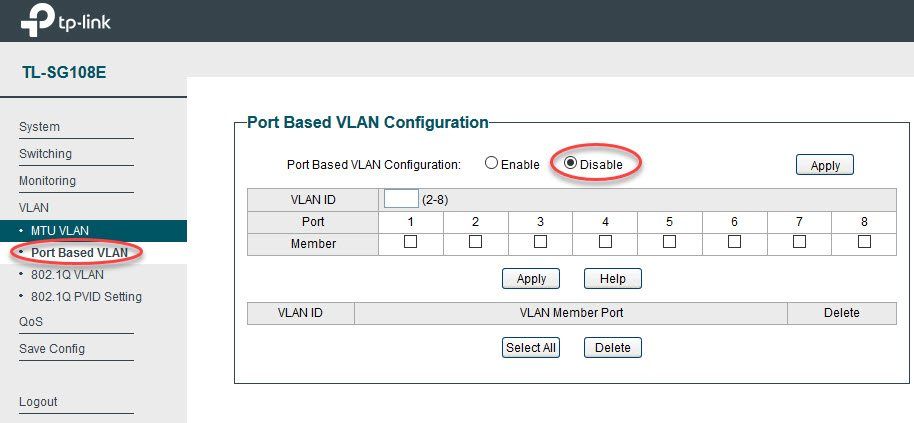

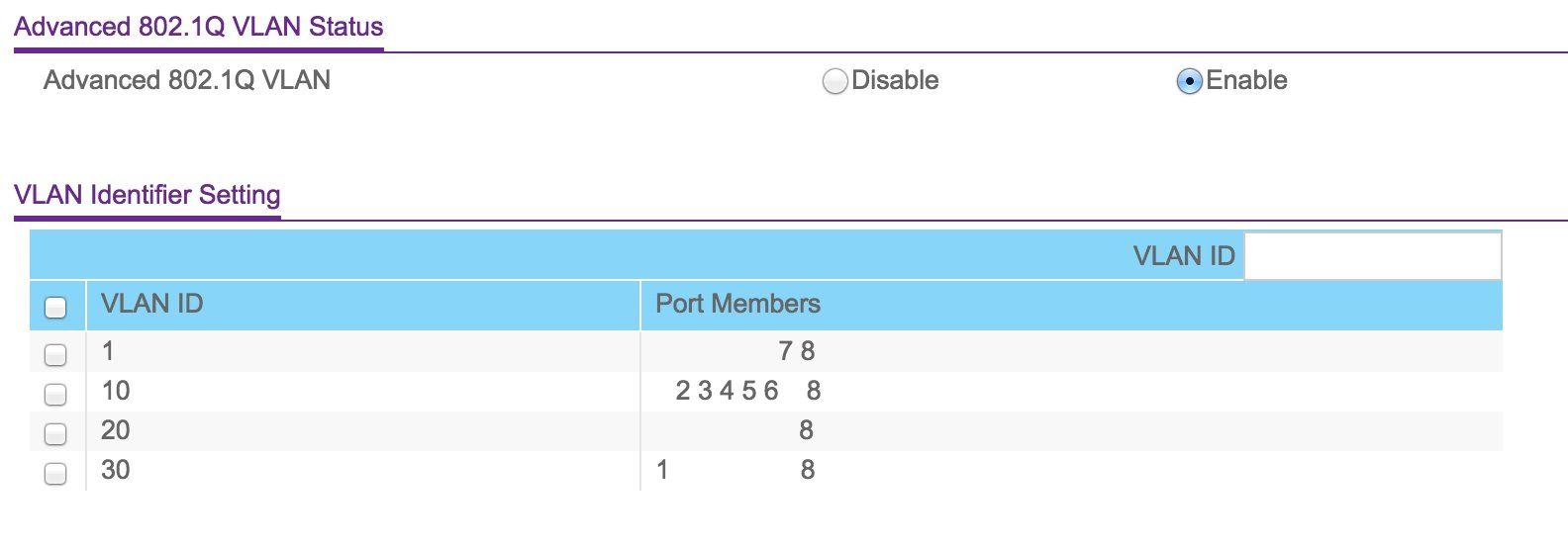

Der TP-Link ist ein einfacher und preiswerter Websmart Switch der sich über sein internes GUI schnell konfigurieren lässt.

⚠️ Zuallererst ist unbedingt die proprietäre Port based VLAN Funktion global abzuschalten!

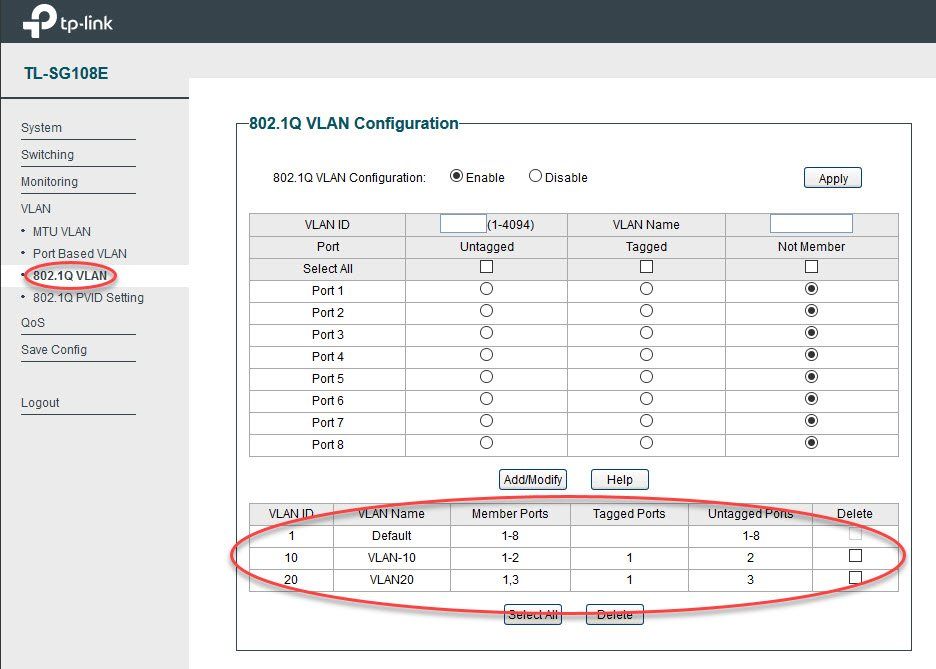

Danach aktiviert man dann global die Standard konforme 802.1q VLAN Funktion !

Das klingt erstmal verwirrend ist aber normal, da die Standard konforme VLAN Konfiguration in der Rubrik 802.1q VLAN des Switches gemacht wird die dem weltweiten .1q VLAN Standard entspricht.

Danach legt man die beiden Beispiel VLANs 10 und 20 an und weist ihnen den Uplink Port als Tagged zu und die die jeweiligen Endgeräte Ports 2 und 3 als Untagged.

Hier im Beispiel ist folgende Port Zuordnung gemacht:

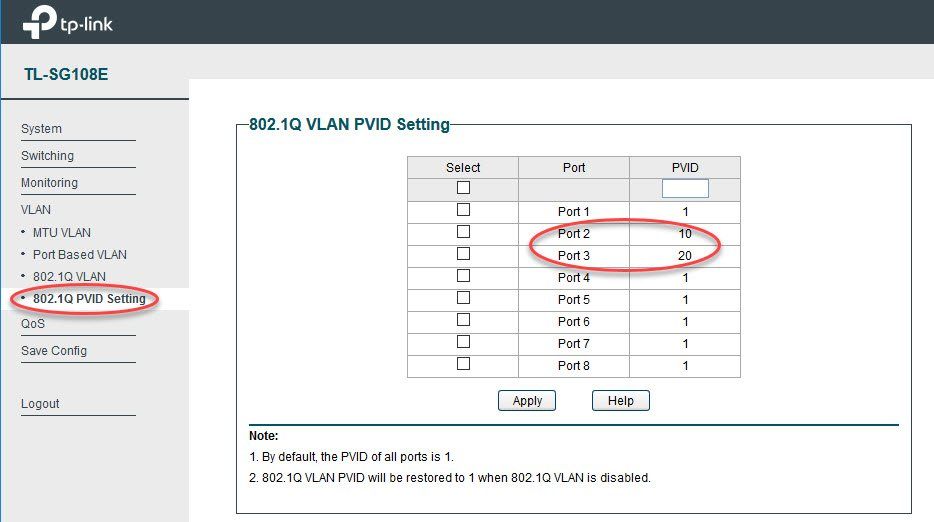

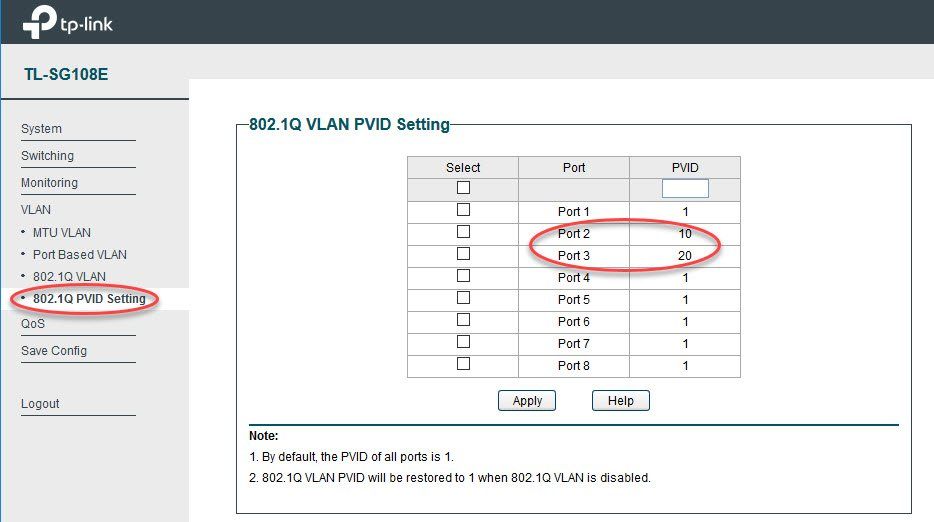

Der TP-Link Switch ist wie der u.a. Netgear ein Switch OHNE Auto PVID im Gegensatz zum oben vorgestellten Cisco!

D.h. die Port VLAN ID muss zwingend manuell im Setup zugewiesen werden. Das ist die ID, die angibt in welches VLAN eingehende, ungetaggte Pakete geforwardet werden. Im Default steht dieser Wert immer auf 1 was für die oben konfigurierten Ports 2 und 3 (VLAN 10 und 20) fatal wäre, denn dann hätte man einen VLAN Mismatch.

Ausgehende Pakete kommen dann aus dem jeweiligen eingestellten VLAN aber eingehende Pakete werden immer ins VLAN 1 geforwardet was dann sofort zur Fehlfunktion führt!

Dieser Punkt wird leider sehr oft vergessen und falsch eingestellt und führt dann in der Konsequenz zu Fragethreads hier im Forum. Deshalb hat das Tutorial einen eintsprechenden Menüpunkt auch in den weiterführenden Links was das Thema PVID Einstellung anbetrifft. Bitte unbedingt beachten !!

Die PVIDs müssen also bei diesen Switches immer richtig zum korrespondierenden VLAN an den untagged Endgeräteports gesetzt werden !

Weitere wichtige Hinweise zum Thema VLANs auf TP-Link Switches auch HIER !

Weitere wichtige Hinweise zum Thema VLANs auf TP-Link Switches auch HIER !

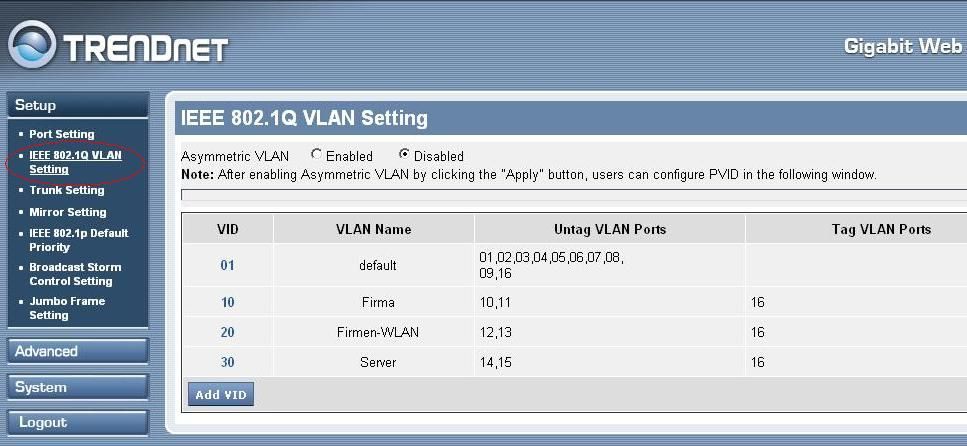

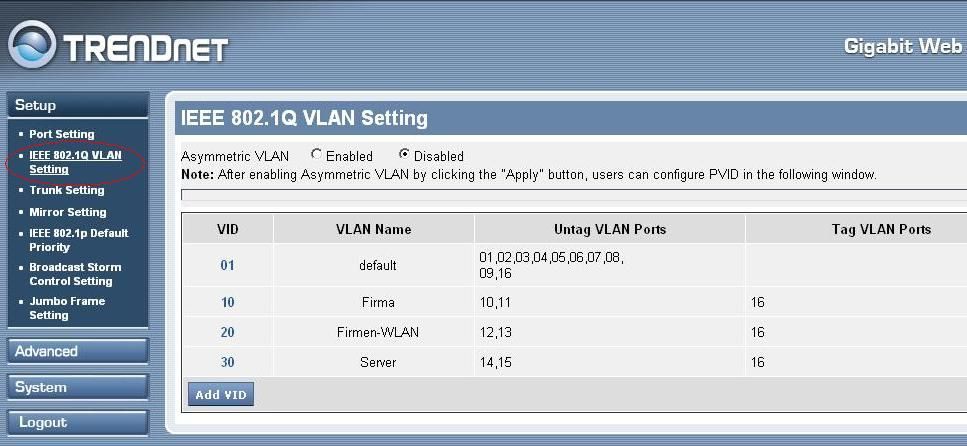

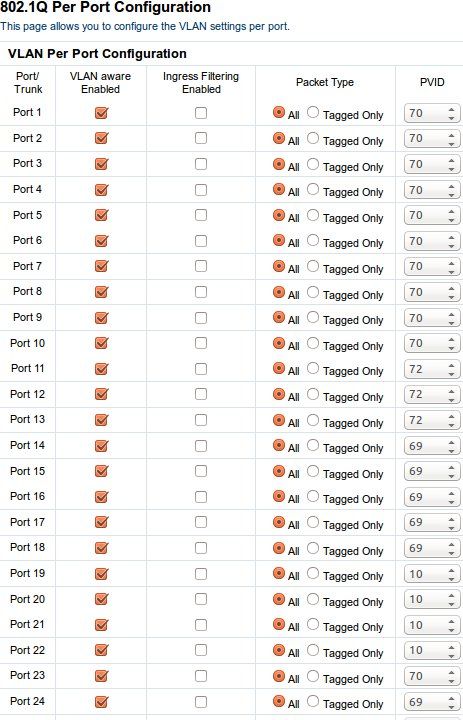

Der Trendnet TEG-160WS ist ebenfalls ein Web Smart Switch der rein über ein Web Interface konfiguriert wird:

(Uplink Port zur VLAN Firewall Router ist hier Port 16 !)

(Uplink Port zur VLAN Firewall Router ist hier Port 16 !)

Verbindet man nun den Uplink Port (Port 1) des Switches (Port 16 beim o.a. Trendnet Beispiel) mit dem VLAN Port der Firewall (LAN Port) steht einem ersten Test nichts mehr im Wege !

Ein Ping zwischen Endgeräten in den unterschiedlichen VLANs sollte nun problemlos möglich sein sofern die Firewall Regeln entsprechend stimmen !

Über diese Regel ist hinterher, sofern gewünscht, eine Einschränkung der Kommunikation sehr leicht möglich um z.B. Gast VLANs mit eingeschränkten Zugriffsrechten zu betreiben und andere VLANs vor unberechtigtem Zugriff zu schützen.

Auch hier ist die VLAN Einrichtung über das WebGUI wieder identisch:

Eine Beispiel VLAN Konfig für das GS108T und baugleiche Modelle mit mehr Ports findet man HIER.

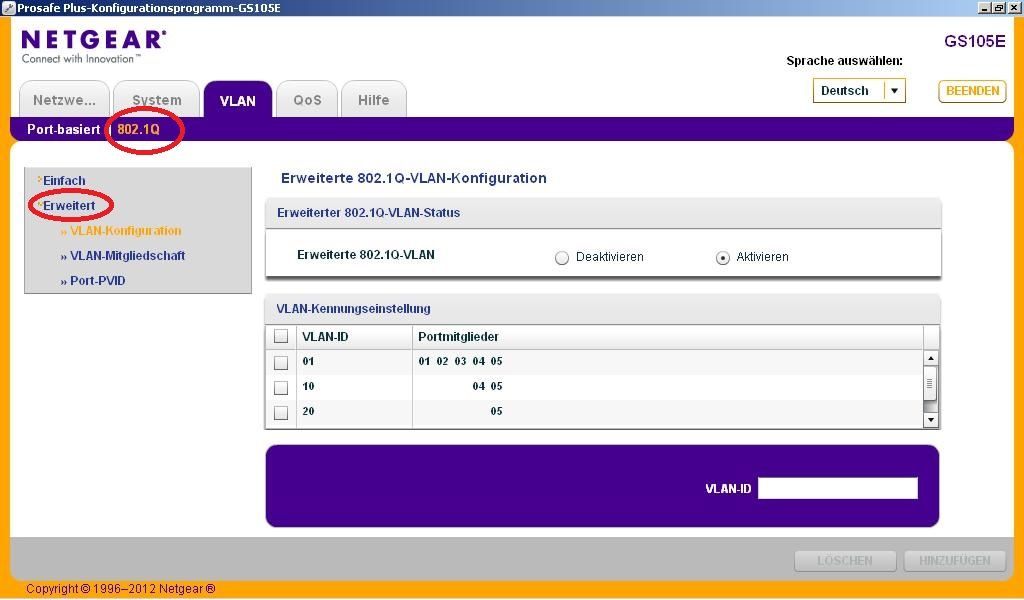

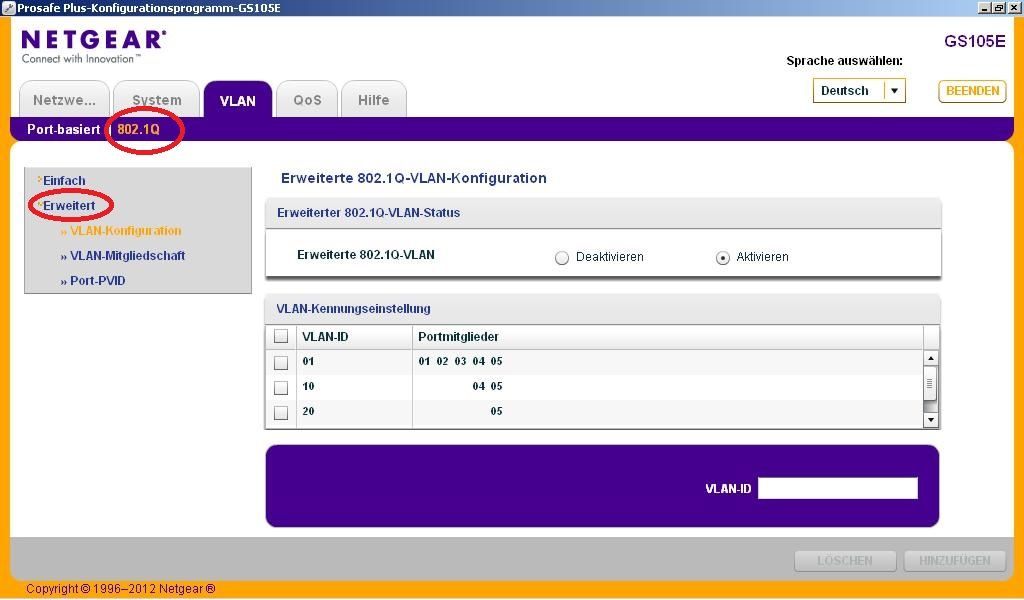

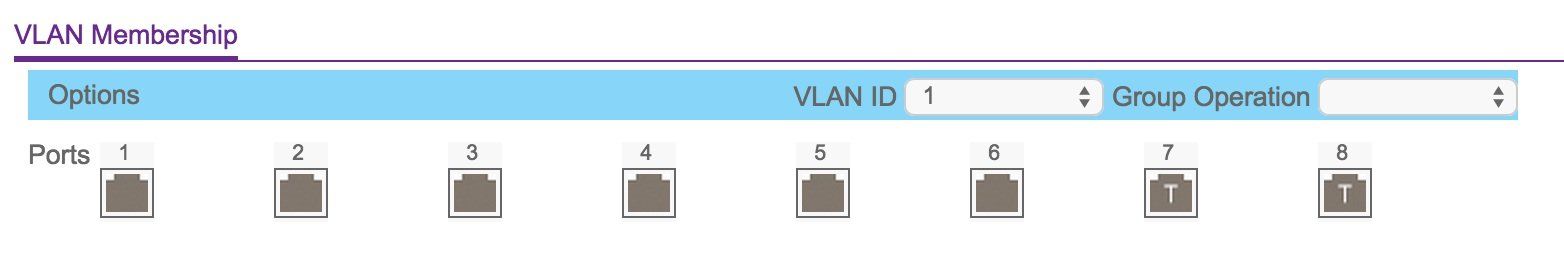

NetGear bietet mit dem GS105E und dem GS108E zwei konkurenzlos preiswerte VLAN Switches. Der GS105E dürfte mit 25 Euro Straßenpreis einer der günstigsten VLAN Switches neben dem TP-Link SG105E oder 108E am Markt sein.

Bei viel Freud gibt es auch wie immer einiges Leid, denn der NetGear bietet einige Fussfallen bei der VLAN Konfiguration wie es diverse Leidensthreads hier im Forum leider belegen.

Deshalb hier eine wasserdichte Anleitung wie man die etwas gewöhnungsbedürftige VLAN Konfiguration bei NetGear Switches sicher in den Griff bekommt.

Die kleinen NetGear Modelle GS105E und 108E bieten kein WebGUI das erst ab den 108Tv2 Modellen und aufwärts verfügbar ist.

(Update 04/2018: Mit aktueller Firmware ist auf den 105E und auch 108E Modellen nun ein Onboard GUI verfügbar. Dies gilt nur für die Modelle der Hardware Versionen 2 und 3 ! Für diese beiden HW Versionen (nicht v1 !) ist dasProSafe Toolalso nicht mehr erforderlich !)

Das ProSafe Installationstool ist aber ähnlich zur WebGUI so das die Konfiguration bei den älteren v1 Hardware Modellen analog ähnlich wie mit dem WebGUI ist.

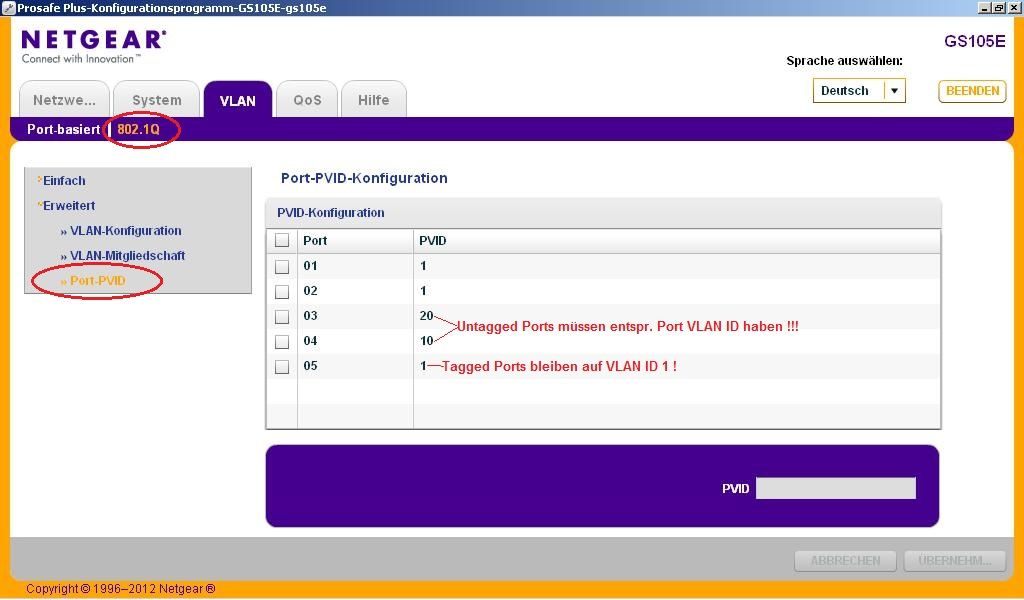

⚠️ Hat man den Switch mit dem Tool im Netz erkannt, ist es ganz wichtig bei der VLAN Installation den Button 802.1q und NICHT den Button "Port basiert" anzuklicken!

"Port basiert" ist analog zum TP-Link oben ein nicht standardkonformes NetGear Verfahren, kann also nicht mit anderen Switches kombiniert werden !

Fazit also: Einzig nur "802.1q" klicken und dann "Erweitert".

Die darauf folgende Warnung das alle vorherigen VLAN Konfigs gelöscht werden kann man getrost abnicken !

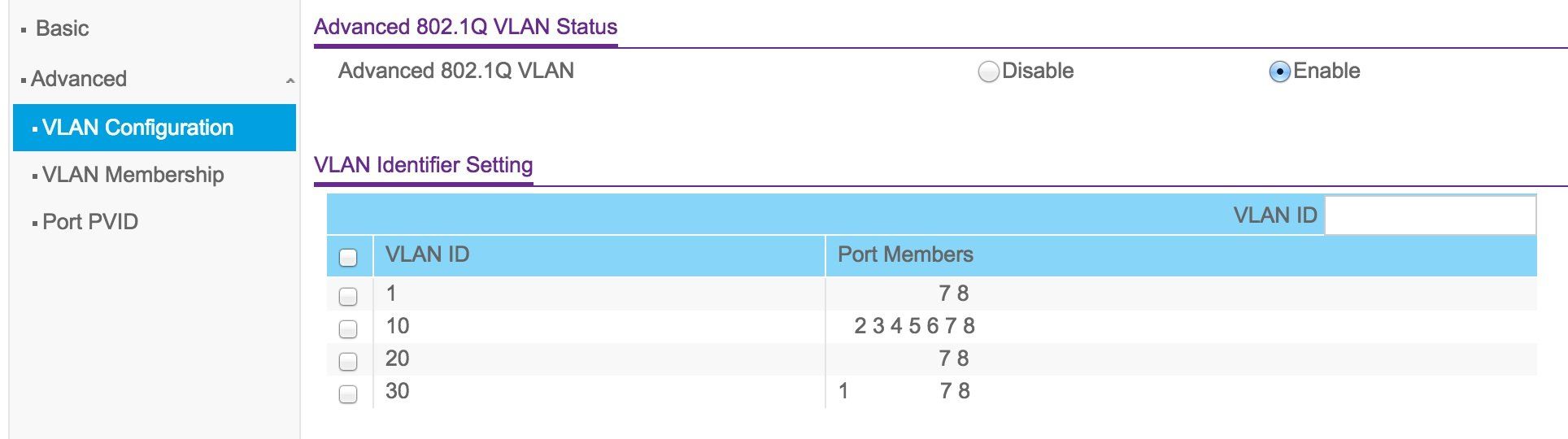

1.) Der erste Schritt ist die Einrichtung der VLAN IDs (hier aus dem Tutorial Beispiel 10, 20 und 30):

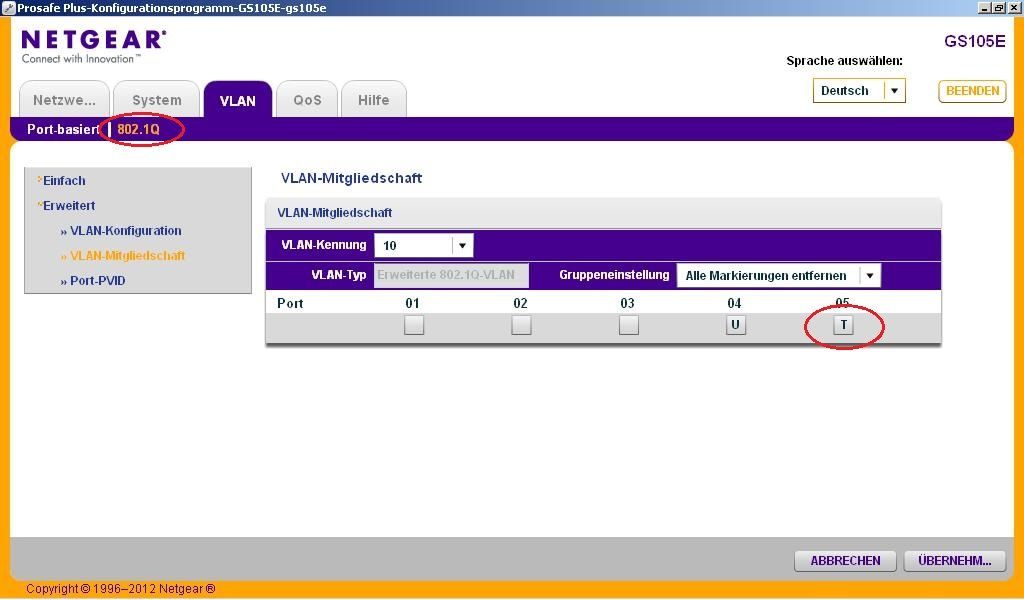

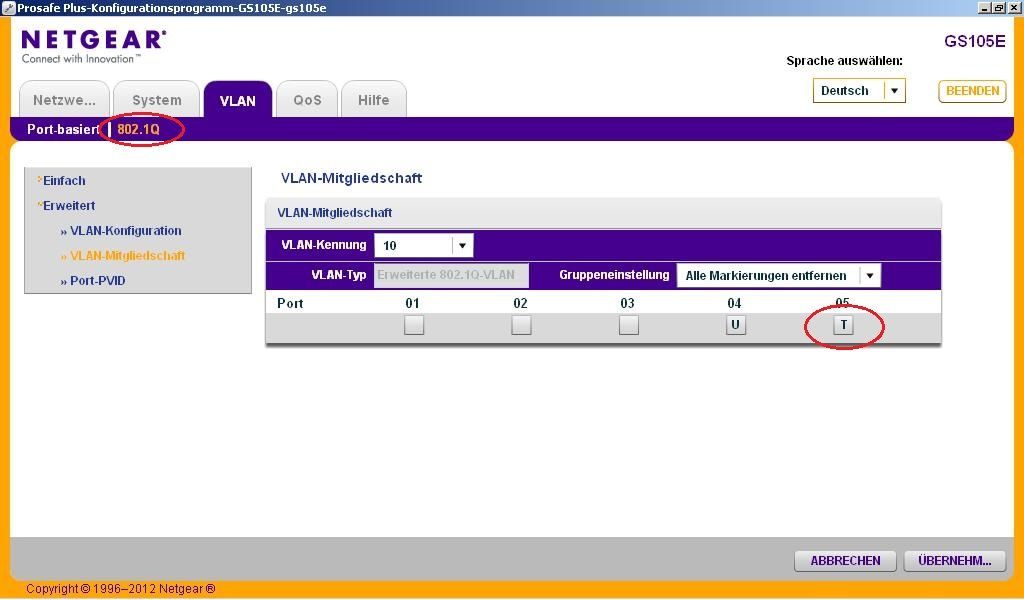

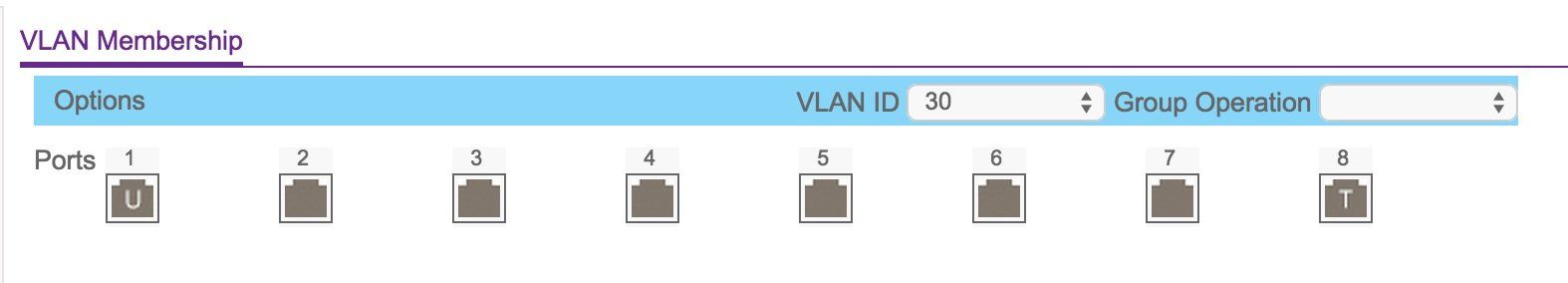

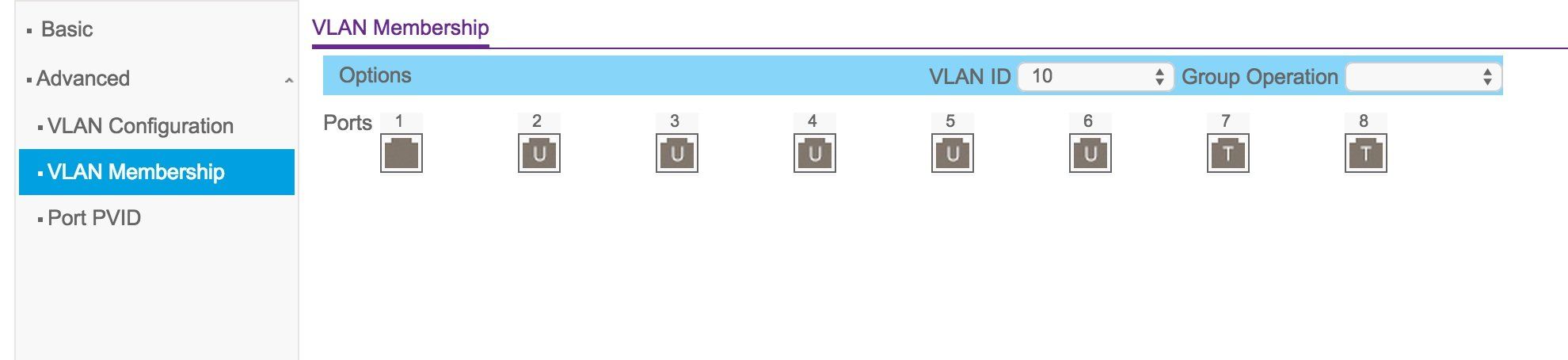

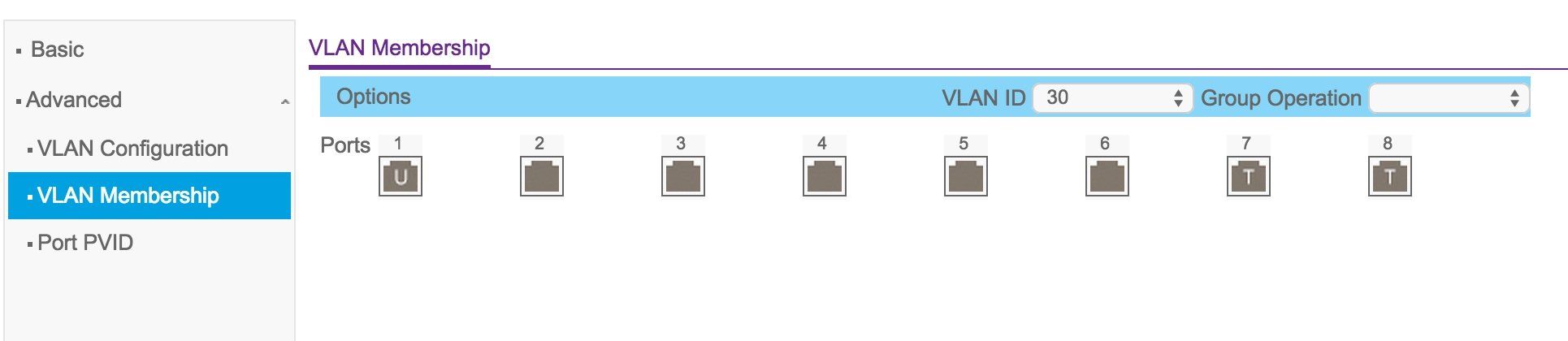

2.) Der zweite Schritt ist die Zuweisung der Ports zu den VLANs. Im Beispiel Screenshot ist hier der Uplink Port (Tagged) der Port 5 und der Endgeräteport (Untagged) der Port 4 für das VLAN 10. NetGear kennzeichnet die Ports entsprechend mit "U" und "T" wenn man in den Port klickt.

Analog geht man so für alle Ports der anderen VLANs vor:

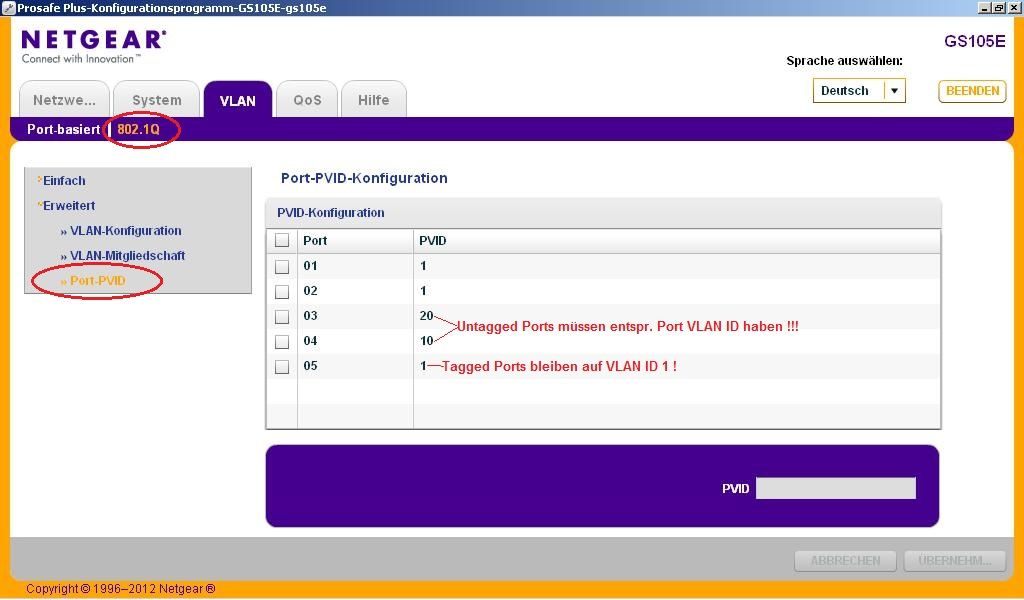

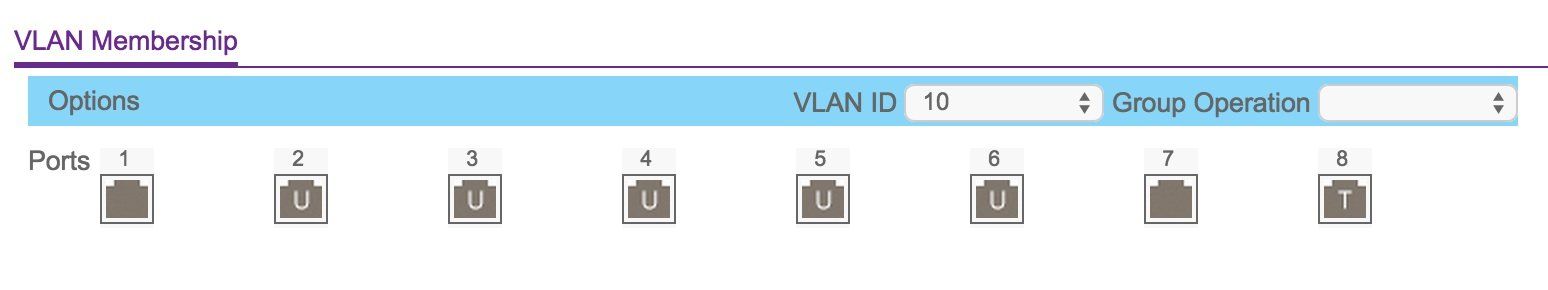

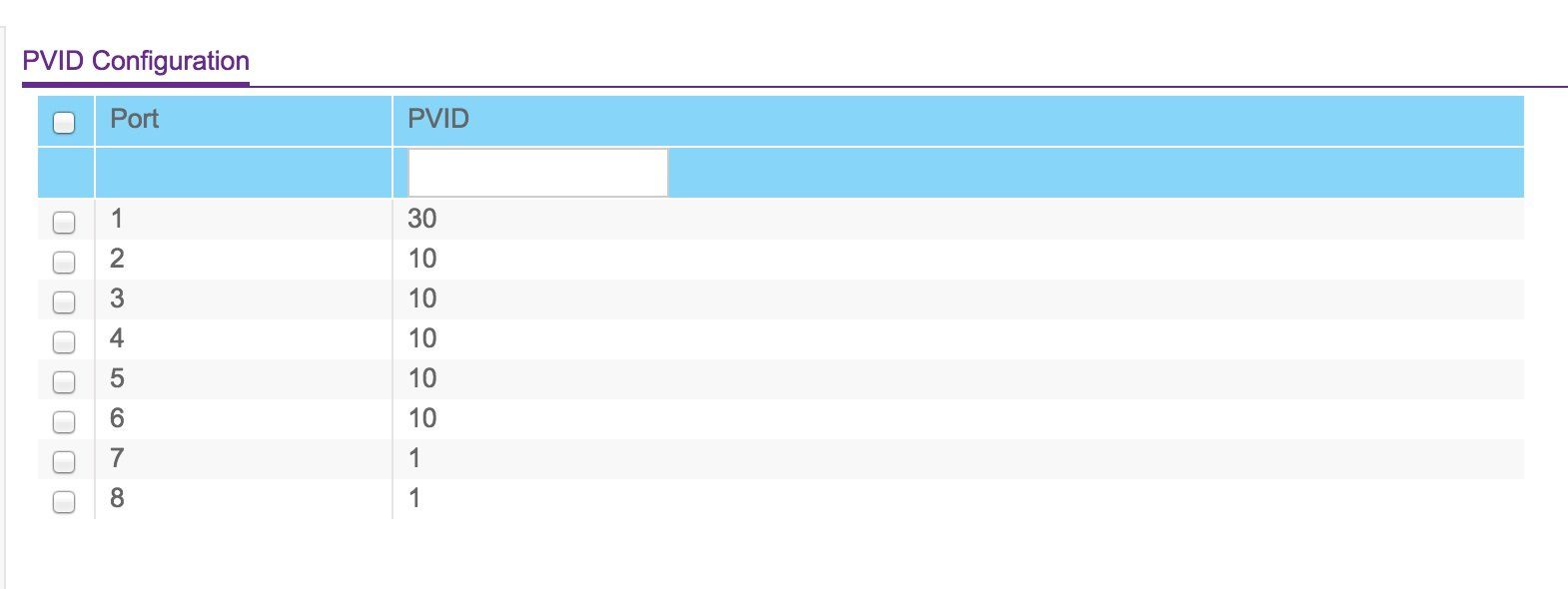

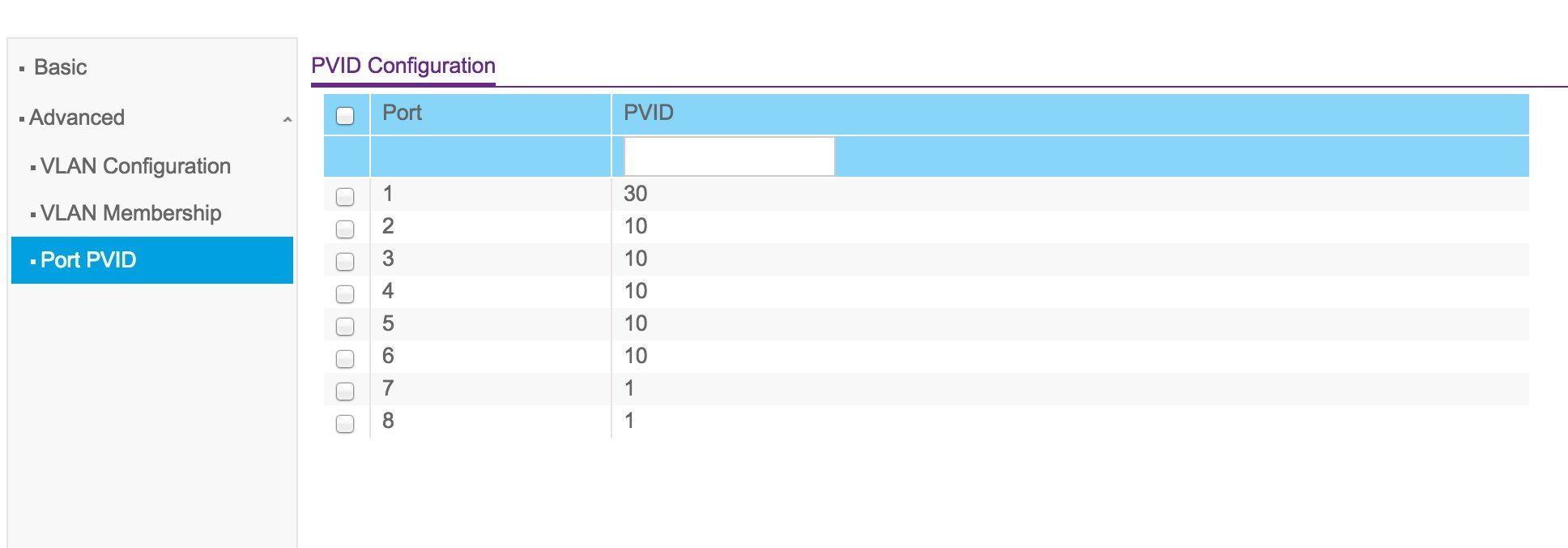

3.) Der dritte Schritt ist eine NetGear Besonderheit (oder sollte man "Bosheit" sagen), die viel Verwirrung schafft und über die leider viele VLAN Anfänger stolpern bei NetGear Switch Hardware.

NetGear erzwingt bei untagged Ports, also Ports an dem Endgeräte wie PCs usw. angeschlossen werden, eine VLAN ID zu vergeben !

Andere Switchhersteller machen das automatisch mit der globalen VLAN Portzuweisung, nicht so NetGear. Hier gilt es also aufzupassen !

Man muss also untagged Ports explizit zusätzlich eine VLAN ID zuweisen, obwohl man diesen Port schon untagged in ein VLAN mit dem vorangegangenen Konfig Schritt gesetzt hat.

(Für die technisch interessierten: NetGear muss bei eingehendem untagged Traffic wissen in welches VLAN dieser Traffic geforwardet werden muss, deshalb die nochmalige dedizierte Zuweisung der zum Port gehörigen VLAN ID. Fehlt sie, landet der Traffic in VLAN 1)

⚠️ Diese eigentlich überflüssige PVID Prozedur von NetGear birgt leider gefährliches Fehlkonfigurations Potenzial !

Ist ein Port z.B. untagged in ein entsprechendes VLAN gesetzt worden und fehlt die dazu korrespondierende VLAN ID an dem untagged Port wird eingehender Traffic ins default VLAN 1 geforwardet. Ausgehender Traffic kommt aber aus einem anderen VLAN.

Verständlich das entsprechende VLAN Konfigs dann scheitern und Laien verstehen oft nicht warum. Leider ein großes "NetGear Problem".

Wichtig ist hier also zwingend darauf zu achten das entsprechende untagged Ports in den VLANs auch zusätzlich die korrekte, zu ihnen korrespondierende VLAN ID (PVID) gesetzt bekommen !!!

Wenn man das Obige entsprechend aufmerksam beachtet und umsetzt funktioniert es fehlerlos.

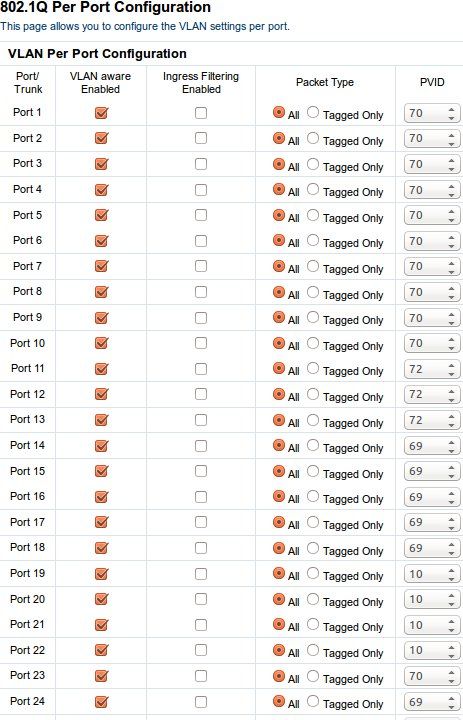

Der folgende Screenshot zeigt wie es richtig auszusehen hat:

⚠️ Der Uplink Port (Tagged) bleibt hier in der Default PVID VLAN ID 1 !! Eingehender Traffic der mit einer entsprechenden VLAN ID getagged ist sagt dem Switch ja schon durch den Tag in welches VLAN er gehört !

Die o.a. zusätzliche VLAN ID Zuweisung betrifft also außschliesslich NUR untagged Endgeräte Ports !

Beachtet man das alles klappt auch die NetGear VLAN Installation fehlerlos !

Bei Cisco und Dell sind vorher die VLANs mit dem Kommando vlan-database einzurichten ! Neuere Cisco IOS Versionen benötigen dies nicht mehr. Dort reicht z.B. ein "vlan 10" als Kommando.

Weitere Details zum Thema VLANs und deren Konfiguration speziell auf Cisco und HP Switches findet man auch VLAN Konfiguration Verständnis im hiesigen Forum.

Der nächste Abschnitt beschäftigt sich nun mit der VLAN übergreifenden Kommunikation, also dem VLAN Routing !

Die OPNsense Screenshots zur VLAN Einrichtung findet man HIER.

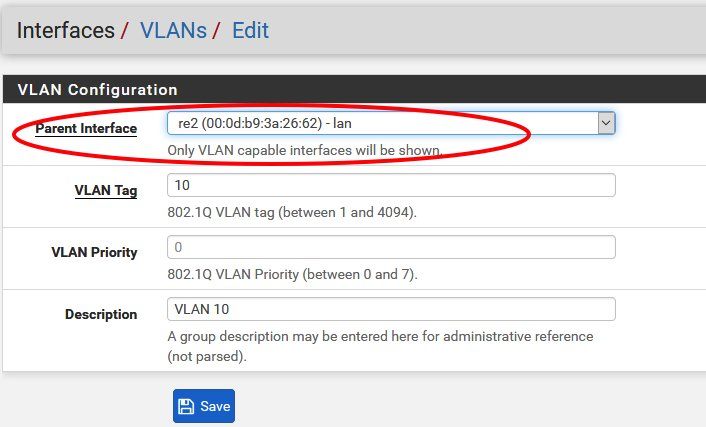

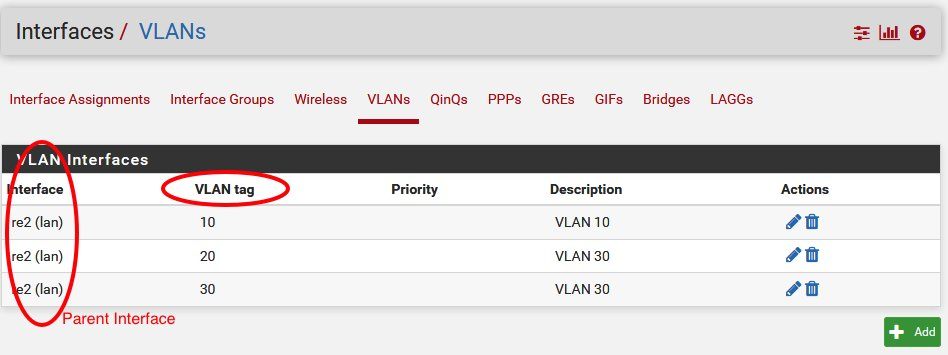

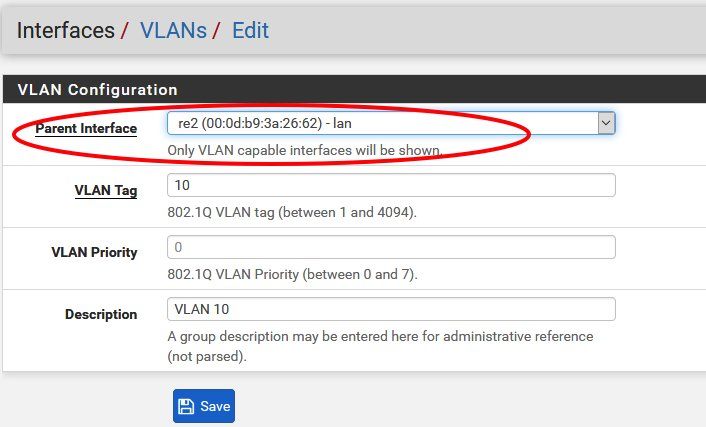

In der Web Konfigurationsseite der pfSense klickt man auf Interfaces Assignments um zuerst die VLANs dort im Menüpunkt VLANS anzulegen mit einem Klick auf das +Add Symbol:

Wichtig ist hier das sog. Parent Interface !

Wichtig ist hier das sog. Parent Interface !

Das ist das physische Firewall Interface über das die VLAN Pakete Tagged (also inklusive ihres VLAN Tags) auf den Netzwerk Switch in das dortige VLAN übertragen werden. (Hier im Beispiel das Interface "re2" was das LAN Interface ist. (APU Hardware)).

Traffic aus dem IP Netz dieses Interfaces selber wird immer UNtagged gesendet ! Das native VLAN am gegenüber liegenden Switch sollte also mit dem untagged native VLAN (PVID) entsprechend eingestellt sein das dieser untagged Traffic ins richtige VLAN forgewardet wird.

Alle VLANs die auf diesem Parent Interface sitzen werden immer tagged mit ihrem entsprechenden VLAN Tag gesendet und müssen am gegenüber liegenden Switch dann auch entsprechend tagged markiert sein. Einfache Logik...

Unter VLAN Tag trägt man seine VLAN ID ein z.B. 10 für das VLAN 10. Unter Description fügt man eine Beschreibung des VLANs ein. Diese ist lediglich kosmetisch, erleichtert aber das Arbeiten später beim Mangement, da man das VLAN und dessen Funktion so leichter identifizieren kann.

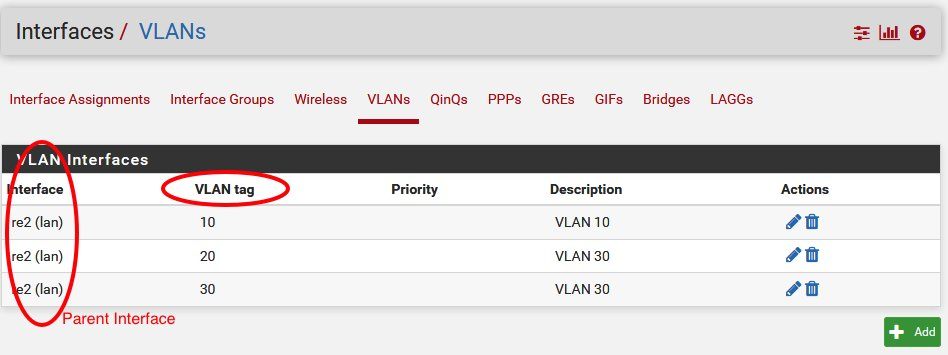

Das macht man jetzt der Reihe nach für alle VLANs die man über die Firewall routen möchte:

⚠️ Wie oben bereits gesagt: Das Default VLAN 1 des Switches wird auf einem tagged Uplink Port immer untagged übertragen ! Dieses Default VLAN 1 entspricht dann dem nativen Port der Firewall (re2 im Beispiel oben). Sprich die IP Adresse des Parent pfSense Interfaces liegt so immer im VLAN 1 auf dem Switch !

⚠️ Wie oben bereits gesagt: Das Default VLAN 1 des Switches wird auf einem tagged Uplink Port immer untagged übertragen ! Dieses Default VLAN 1 entspricht dann dem nativen Port der Firewall (re2 im Beispiel oben). Sprich die IP Adresse des Parent pfSense Interfaces liegt so immer im VLAN 1 auf dem Switch !

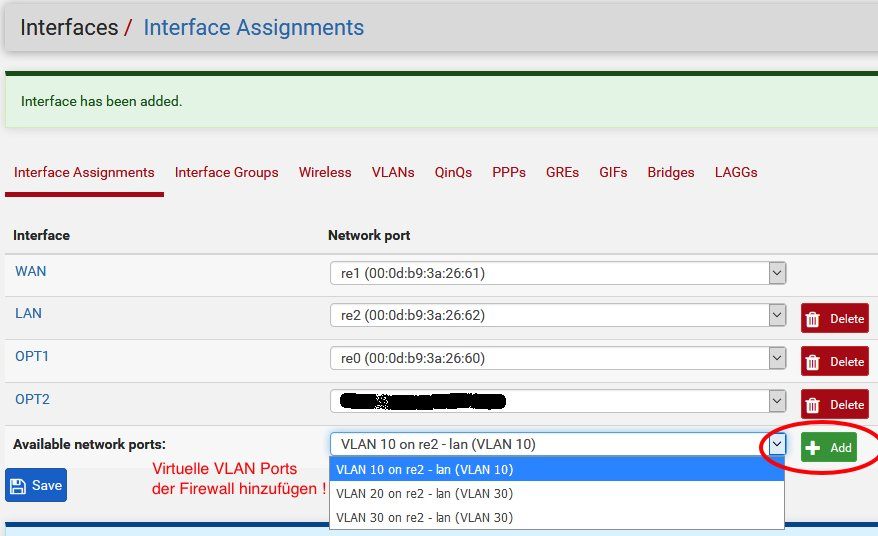

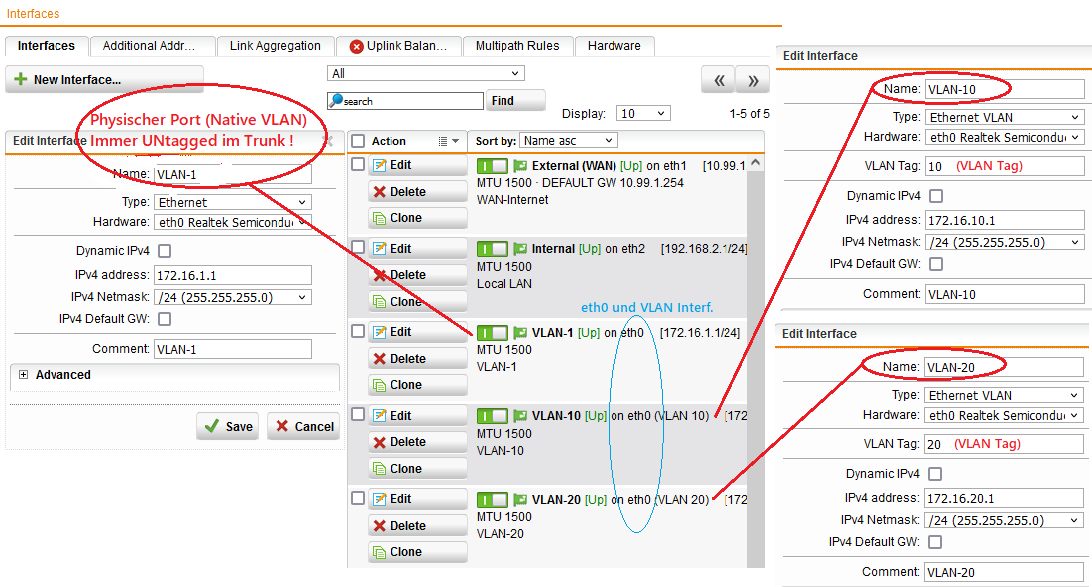

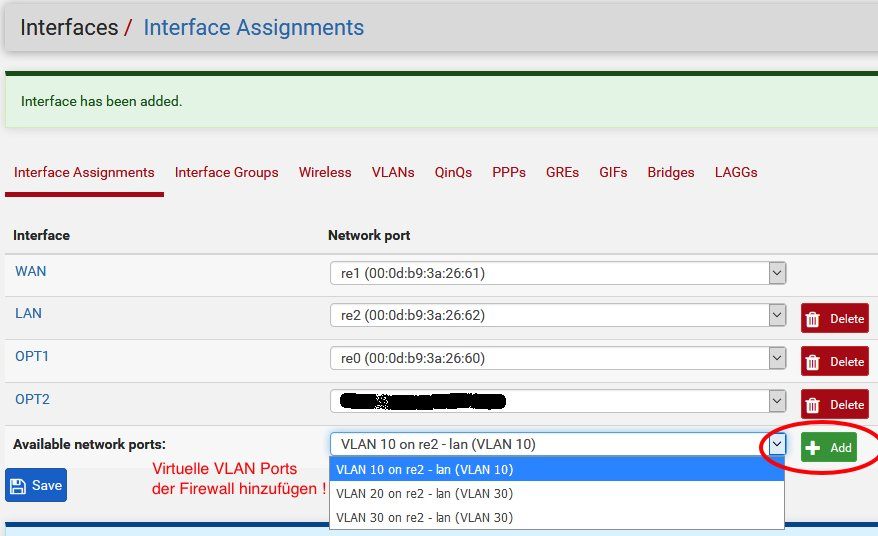

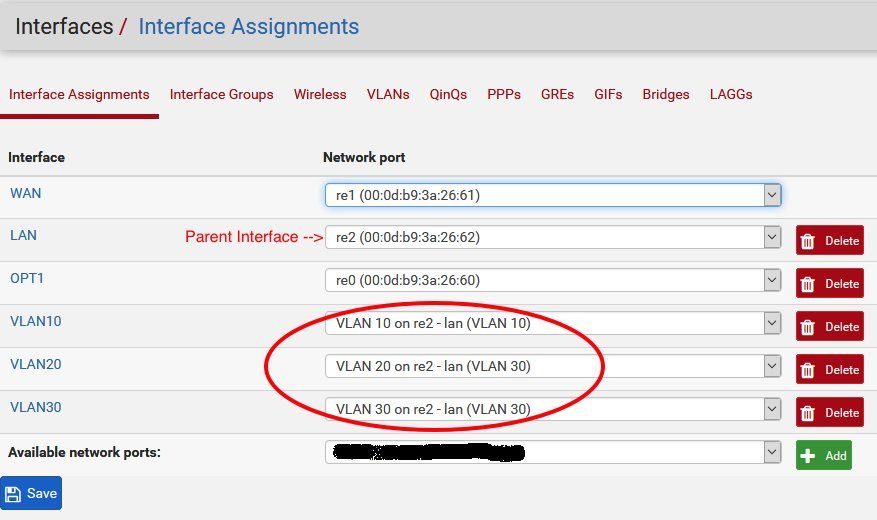

Man wechselt jetzt wieder ins Menü Interfaces => Assignments und klickt wieder auf das +Add Symbol rechts unten um die virtuellen VLAN Interfaces der Firewall Interface Konfig hinzuzufügen. Danach sichert man mit Save.

Daraufhin erscheinen die Firewall VLAN Interfaces nun auch in der Interface Auswahl am linken Menürand als konfigurierbare Firewall IP Interfaces. Diese werden aus Konfigurastions Sicht wie physische Interfaces behandelt.

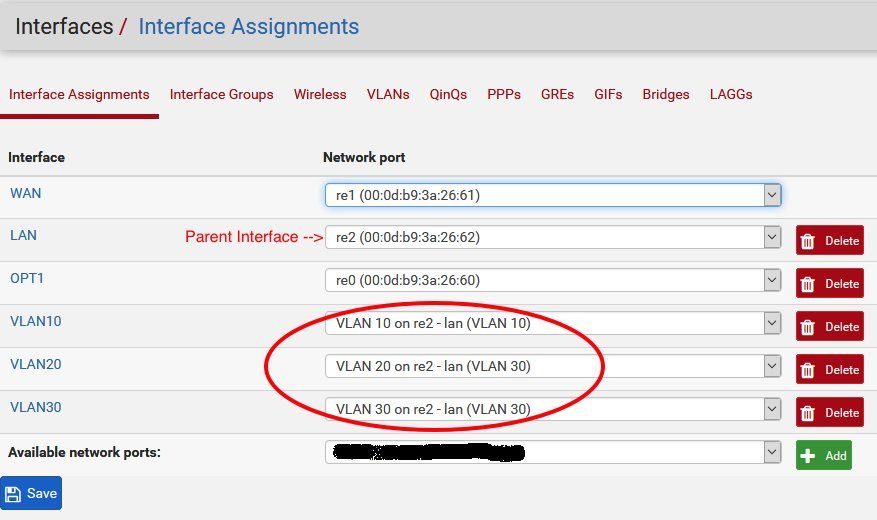

Sind alle Interfaces zugewiesen tauchen sie in der Gesamtübersicht der Interfaces entsprechend auf:

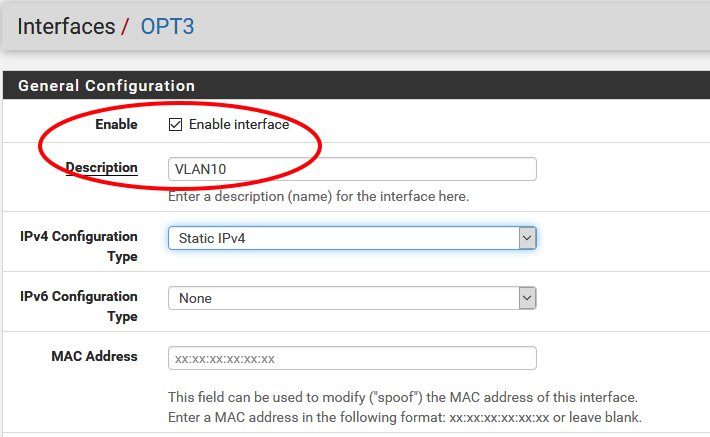

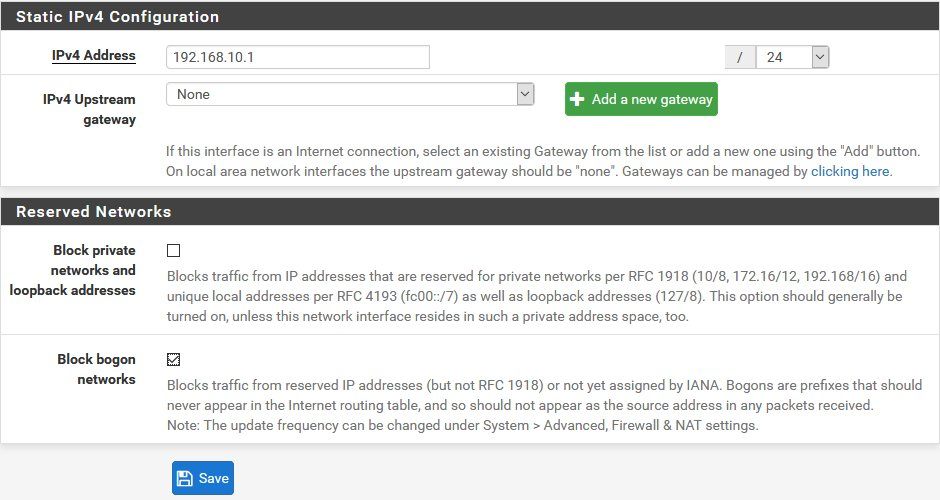

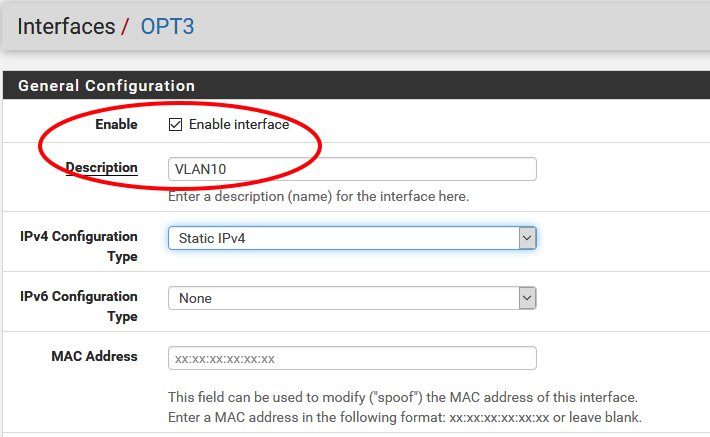

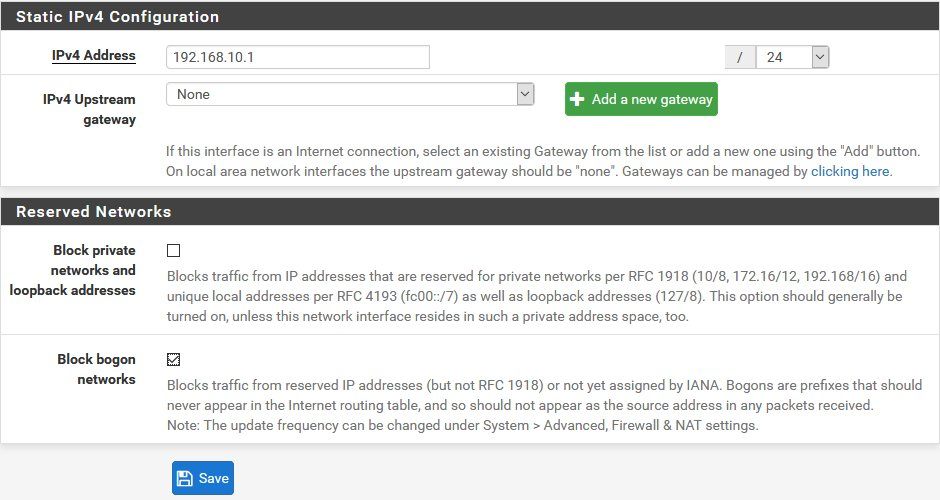

Im nächsten Schritt muss man diese VLAN Interfaces natürlich noch aktivieren (Haken "Enable") und ihnen IP Adressen zuweisen die später die Gateway IP Adressen der im VLAN angeschlossenen Endgeräte sind !

Auch entsprechende Firewall Regeln sind erforderlich da per Default alles geblockt ist wie bei Firewalls generell üblich.

Die IP Adressierung und Kennzeichnung geschieht mit dem Klick auf das VLAN Interface links im Menüpunkt Interfaces:

Bzw. IP Adressierung:

Über die DHCP Server Funktion der pfSense kann man dann bei Bedarf diesen VLANs noch einen DHCP Server konfigurieren.

Eingestellt und aktiviert wird der DHCP Server im Menüpunkt "DHCP Server" für das entsprechende VLAN Interface !

Ein weiterer wichtiger Punkt betrifft die Firewall Regeln für diese neuen Interfaces.

Es sei nochmals darauf hingewiesen das die pfSense eine Firewall ist und kein normaler Router.

Alle neu eingerichteten Interfaces sind per Default erstmal vollständig geblockt wie bei einer Firewall generell üblich !!!

Man muss also über die Firewall Regeln erst sein IP Netz, Adressen, Ports oder eine Kombination aus diesen für die Kommunikation freigeben !!!

Darin besteht ja auch der tiefere Sinn einer Firewall Netzwerk Verkehr zu regulieren !!!

Um aufkommenden Frust erst einmal kleinzuhalten kann man eine einfache "Scheunentor" Regel aufsetzten, die zum Testen erstmal alles erlaubt.

Das erreicht man unter Firewall -> Rules für das entsprechende Interface !

Hier legt man eine Regel:

PASS Source: any, Destination: any

an die dann allen Traffic erstmal durchlässt.

Ggf. muss (oder sollte) diese Regel später korrigiert werden wenn nicht jeder mit jedem kommunizieren soll (z.B. Gastnetz) oder nur bestimmte Anwendungen (Surfen, Mail, RDP) usw. erlaubt sein sollen für diese VLAN Segmente !

Die pfSsense VLAN Grundkonfiguration ist mit diesem Schritt erst einmal beendet und die Firewall mit VLAN Ports in die Switch Netzwerk Infrastruktur ist damit funktionsbereit.

Im nächsten Schritt ist jetzt der VLAN Switch wie oben beschrieben dran indem man den Anschlussport der Firewall dort als Tagged Port für die 3 VLANs 10 bis 30 definiert !

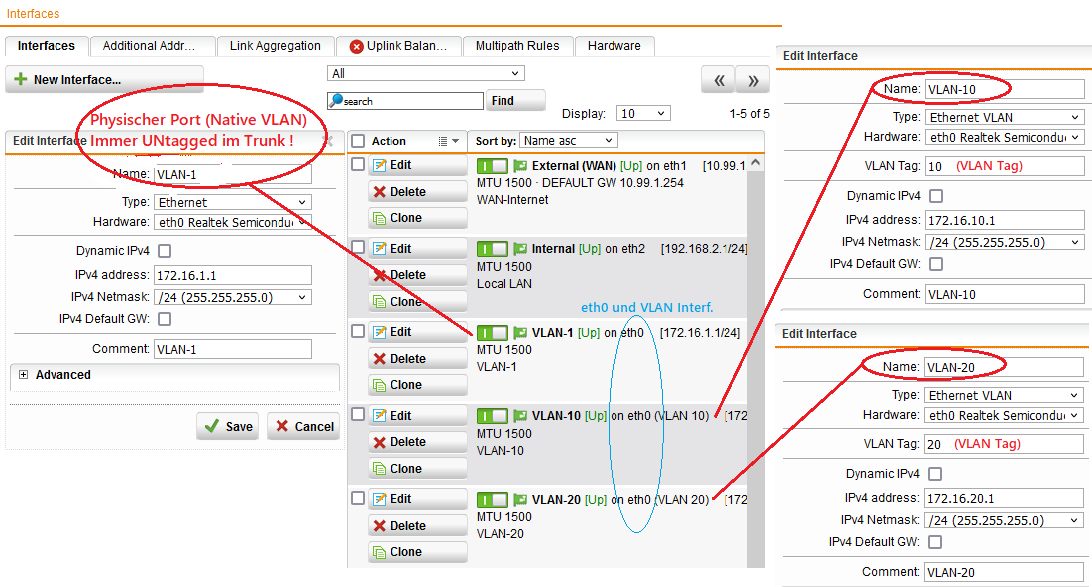

Analog wie oben schon bei der pfSense / OPNsense Firewall beschrieben sieht die Konfiguration auf einer Sophos Firewall aus. Der folgende Screenshot zeigt das physische Interface eth0 auf dem die VLAN Trunk Konfig aufsetzt und die tagged Subinterfaces für VLAN 10 und 20. Auch hier ist analog zu den anderen Firewalls das physische Parent Interface immer UNtagged.

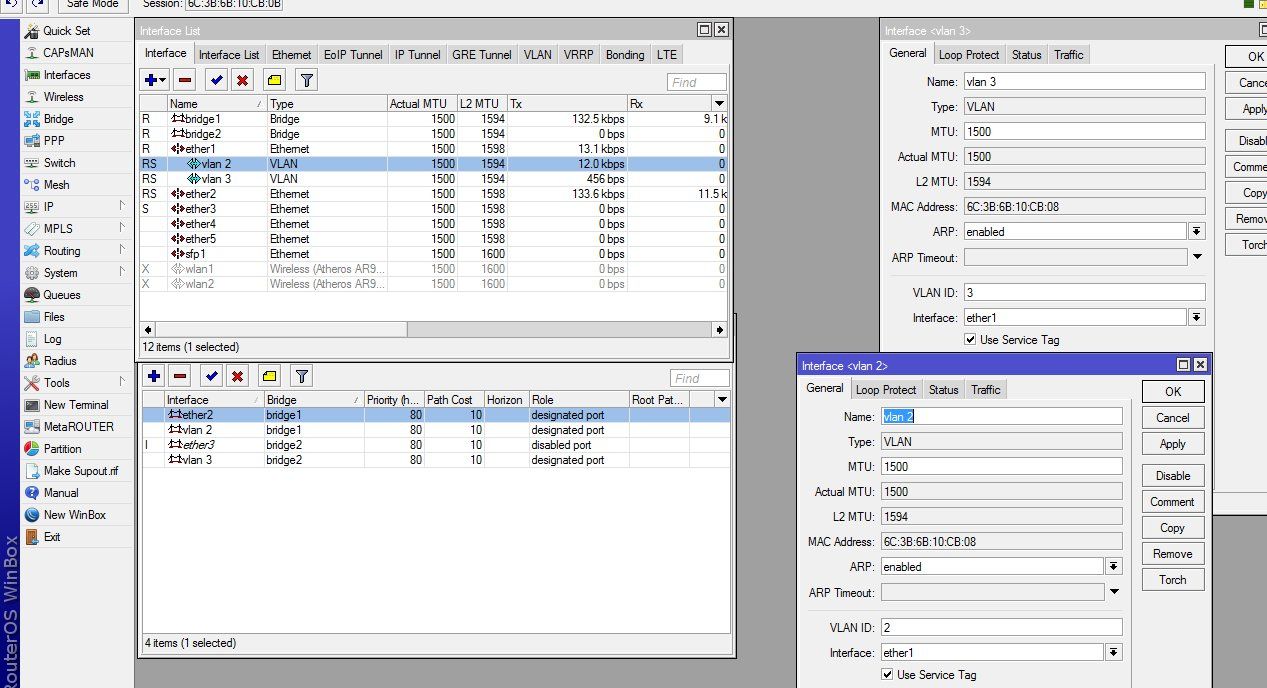

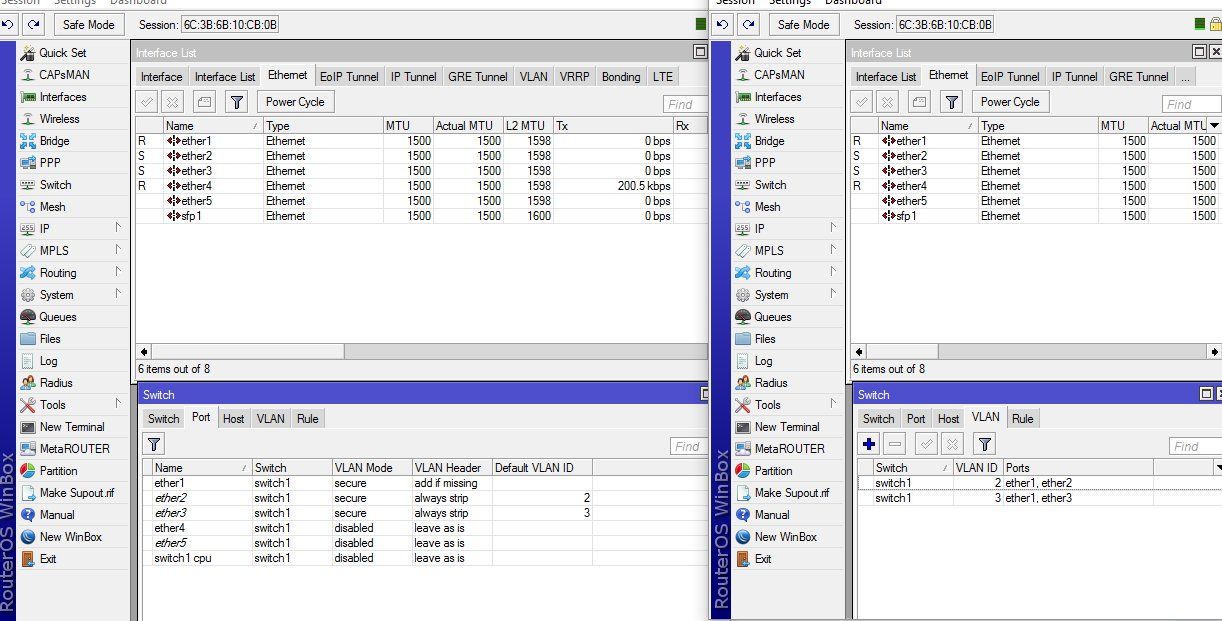

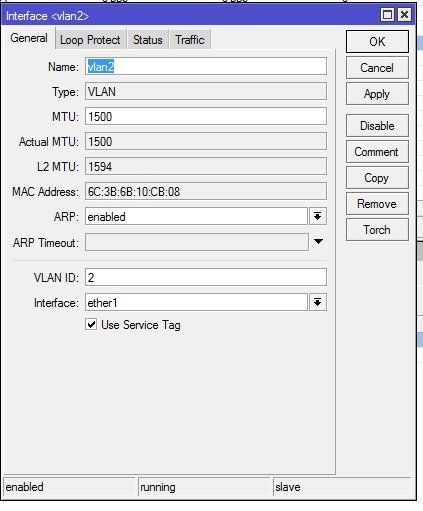

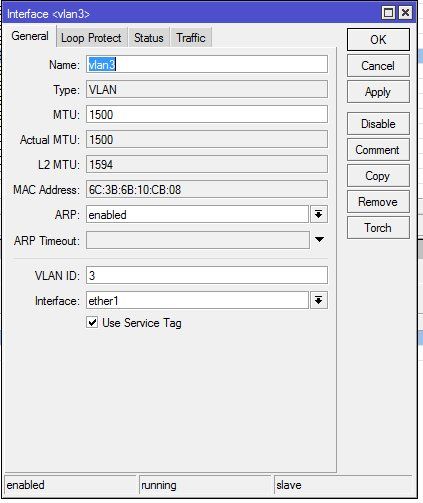

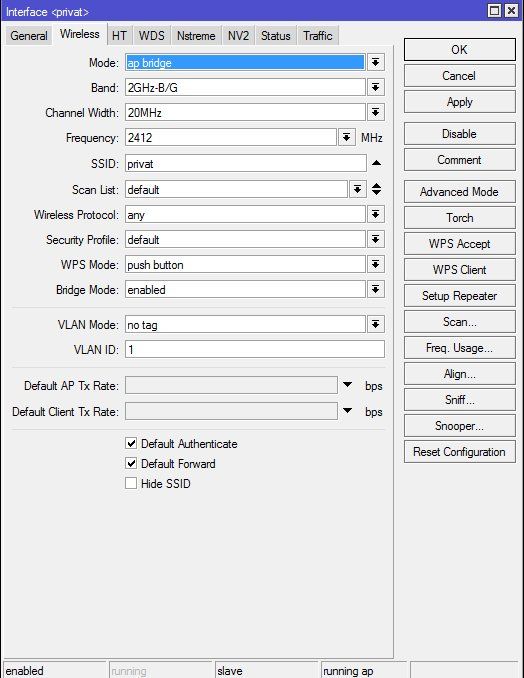

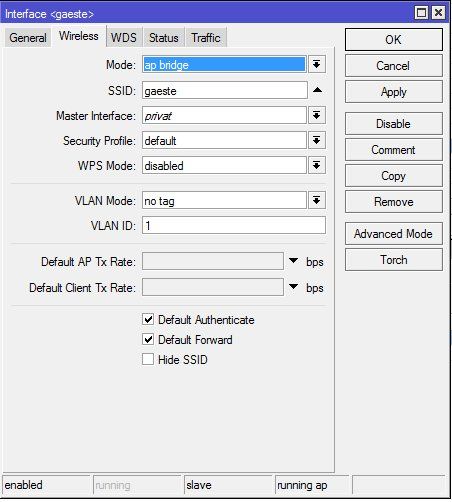

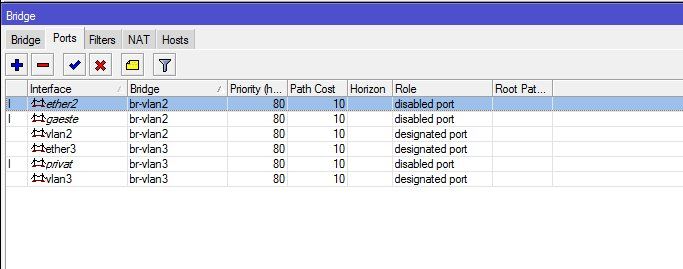

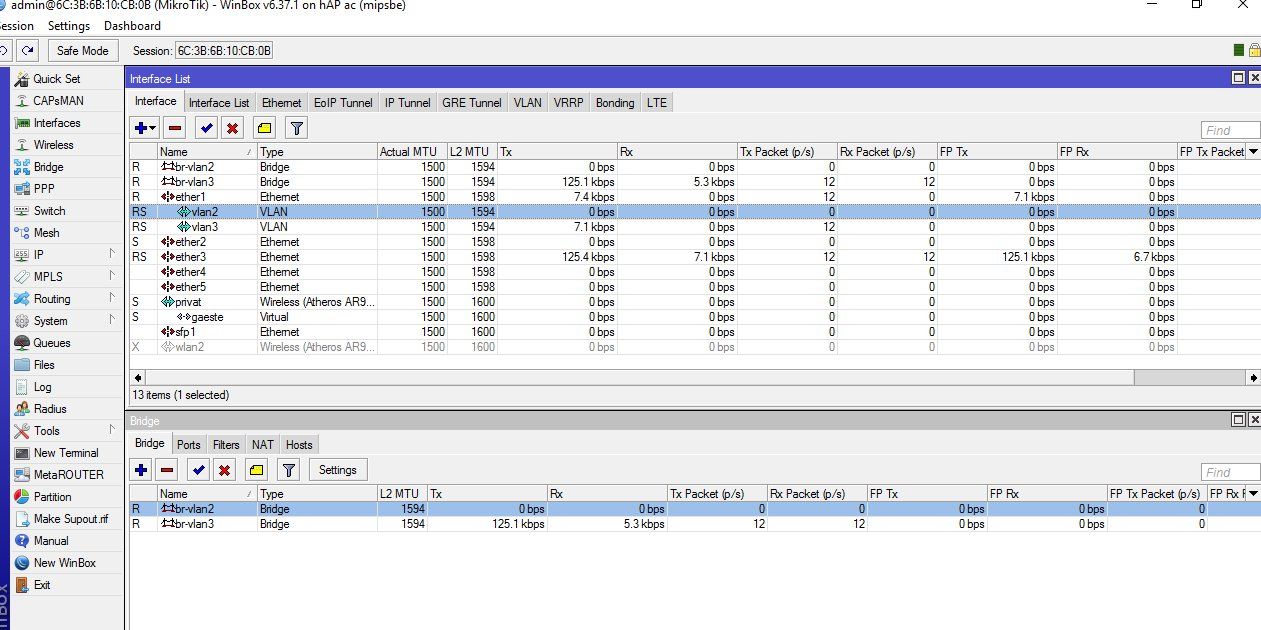

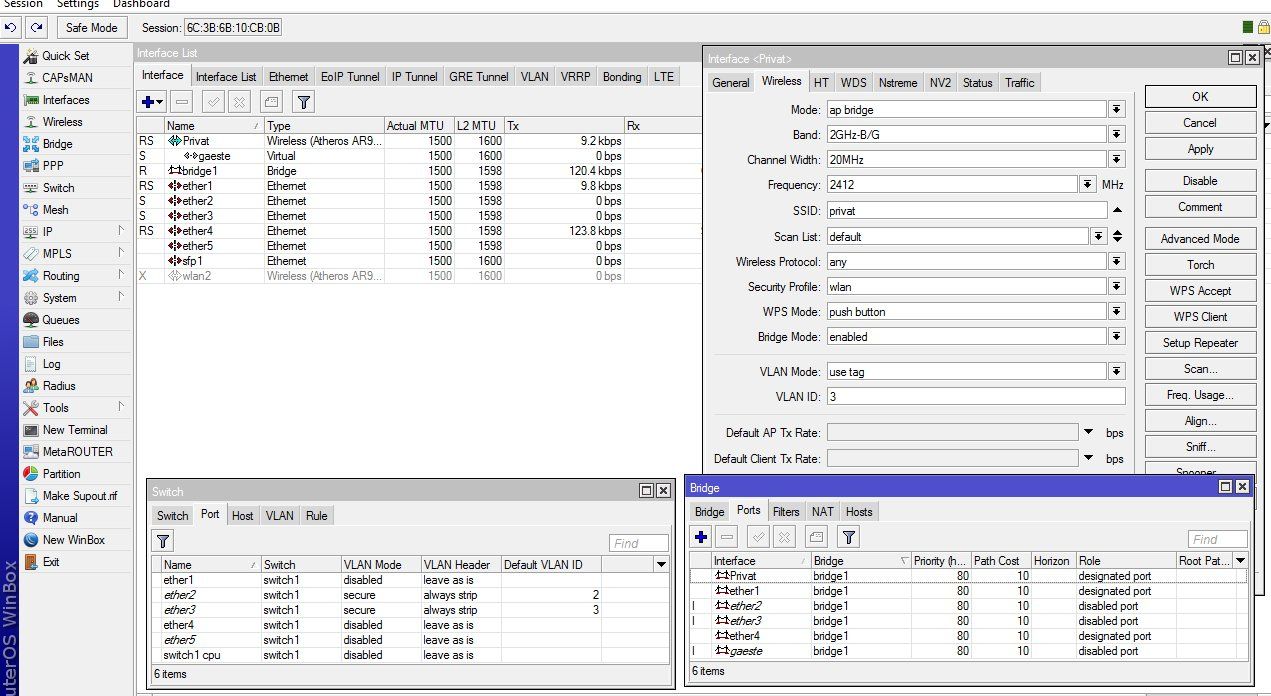

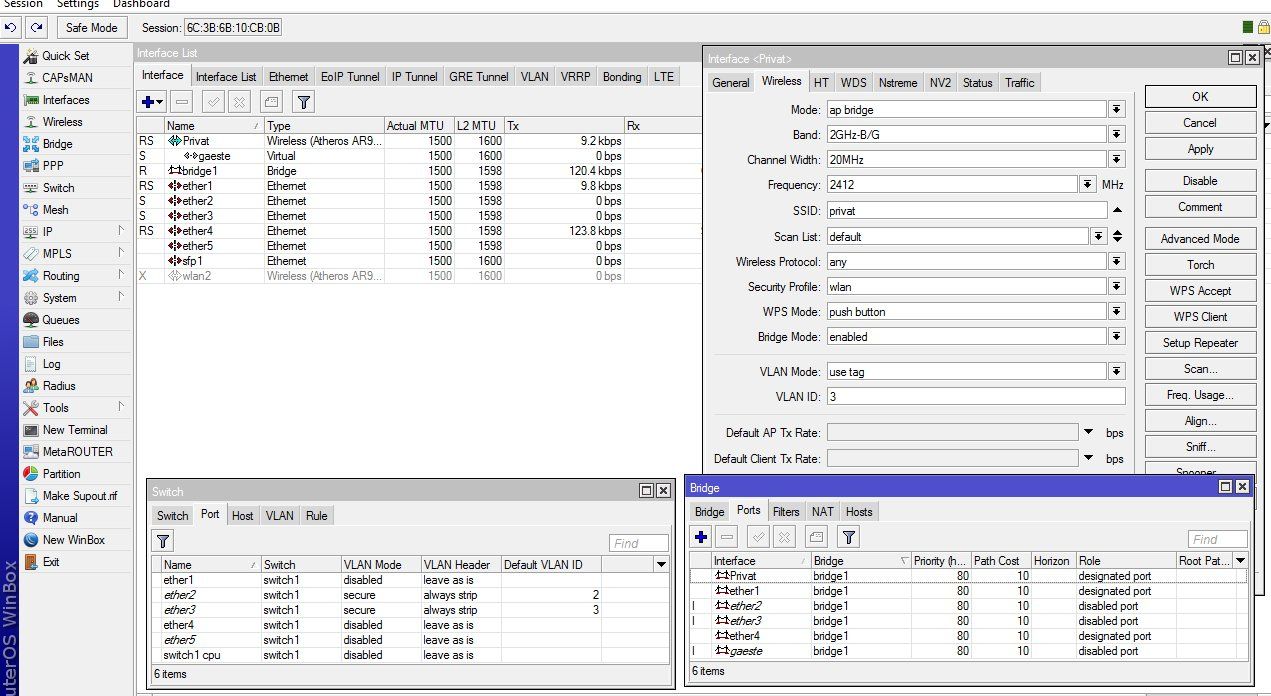

Eine Mikrotik VLAN Konfiguration beschreibt ein eigenes VLAN Tutorial!

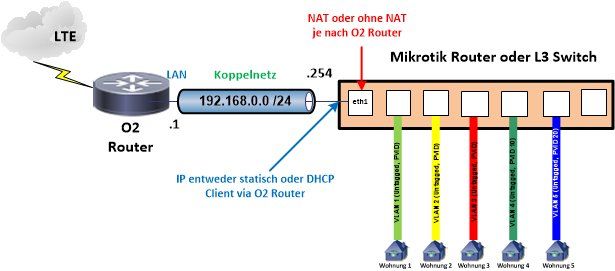

VLAN Routing ist bei Klein- und Kleinstnetzen recht einfach mit den kleinen und leistungsfähigen 5 Port Routern z.B. hEX einfach und preiswert mit einer Fülle von Netzwerk Features umzusetzen.

Größere Systeme wie der RB2011, RB3011/4011, RB5009 oder CRS Switches bieten entsprechend mehr Performance und mehr Ports sowie grafische Displays.

Kleinster und preiswertester Router ist ein 100Mbit hAP lite mit WLAN.

Die Mikrotik Router sind sehr einfach über ihr Web Interface oder das mitgelieferte grafische WinBox Tool konfigurierbar.

Ein sehr einfaches Standard Routing zwischen 2 und mehr IP Netzen beschreibt ein separates Routing_Tutorial.

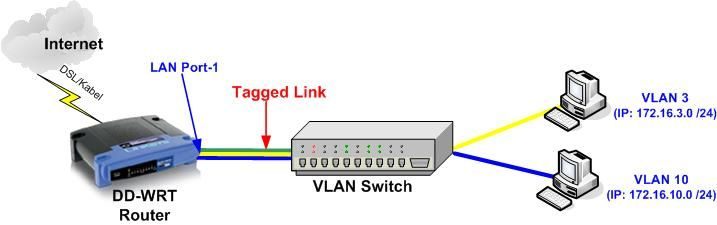

VLAN Routing lässt sich ebenfalls mit einem Router auf Basis der sehr populären DD-WRT Firmware machen.

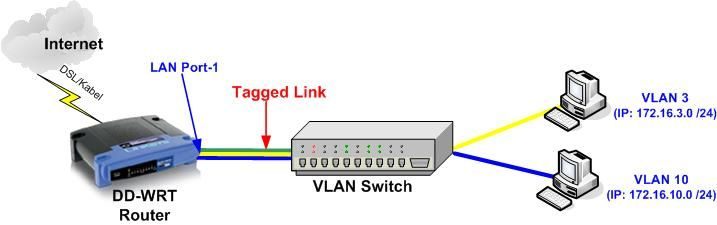

Die folgende Abbildung zeigt das Prinzip Diagramm eines solchen Designs: (VLAN Anzahl ist auf 2 wegen der besseren Übersichtlichkeit reduziert !)

Als Trunk Port der alle VLANs vom Switch zum Router transportiert wurde am Router hier im Beispiel der Port-1 am integrierten 4 Port Switch ausgewählt !

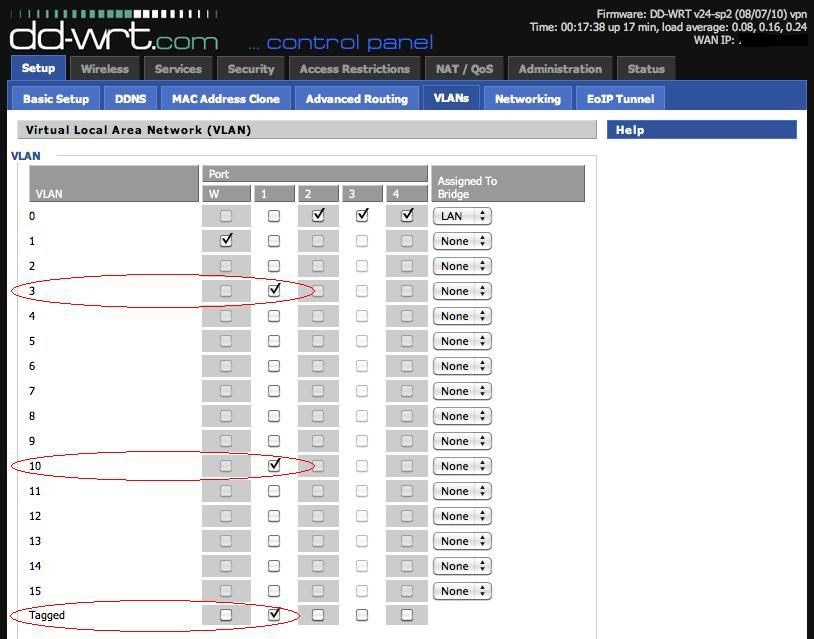

Die VLAN Einrichtung und die Zuweisung der Router IP Adressen pro VLAN ist mit ein paar Mausklicks im Router schnell erledigt:

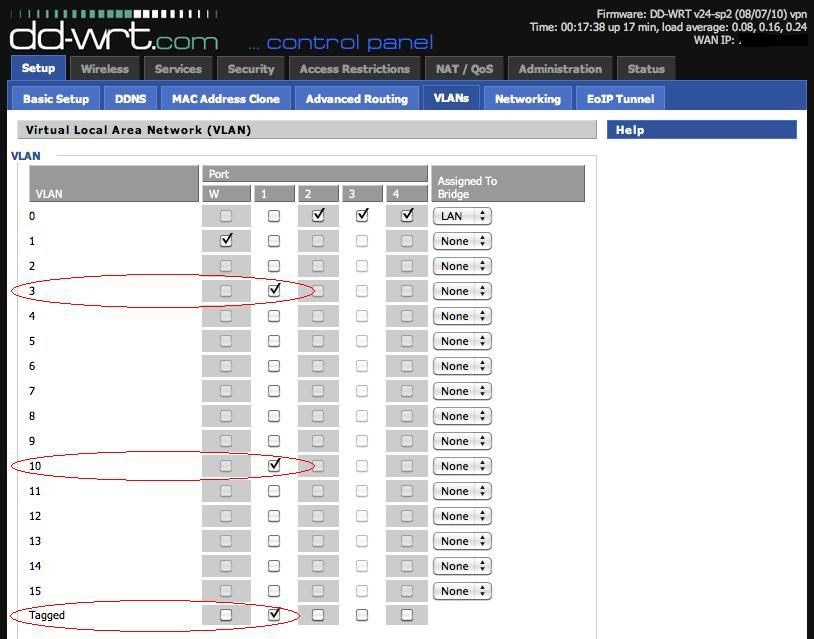

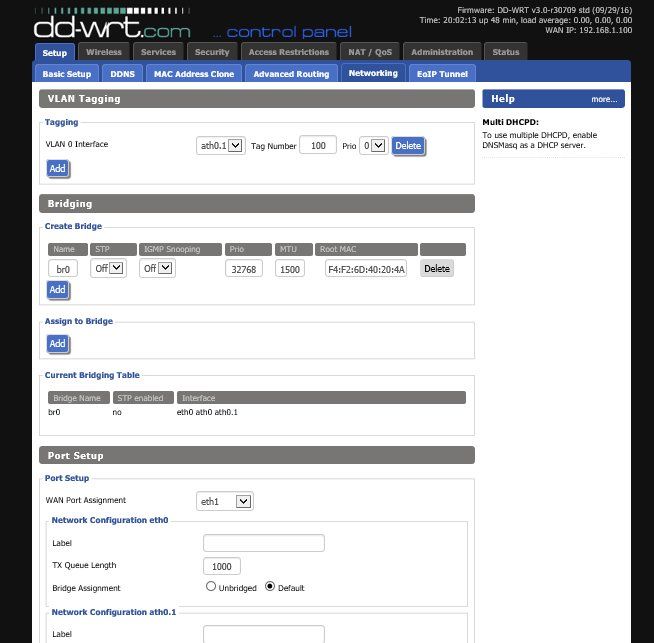

Man startet dafür im Menüpunkt "Setup --> VLANs" wie die folgende Abbildung zeigt:

Hier erkennt man das der Port-1 tagged konfiguriert ist für die VLANs 3 und 10. Hier wird auch der Trunk Uplink vom Switch angeschlossen !

Gleichzeitig sieht man hier im Setup auch die Einschränkung die die DD-WRT Firmware hat: Es sind nur maximal 15 VLANs erlaubt. Meist reicht das aber bei kleinen und mittleren Netzen problemlos aus, da dort nie mehr VLANs in Summe zum Einsatz kommen.

Sind die VLANs entsprechend so eingerichtet, klickt man unten auf "Apply" um die Konfiguration zu laden und dann auf "Save" um sie zu sichern !

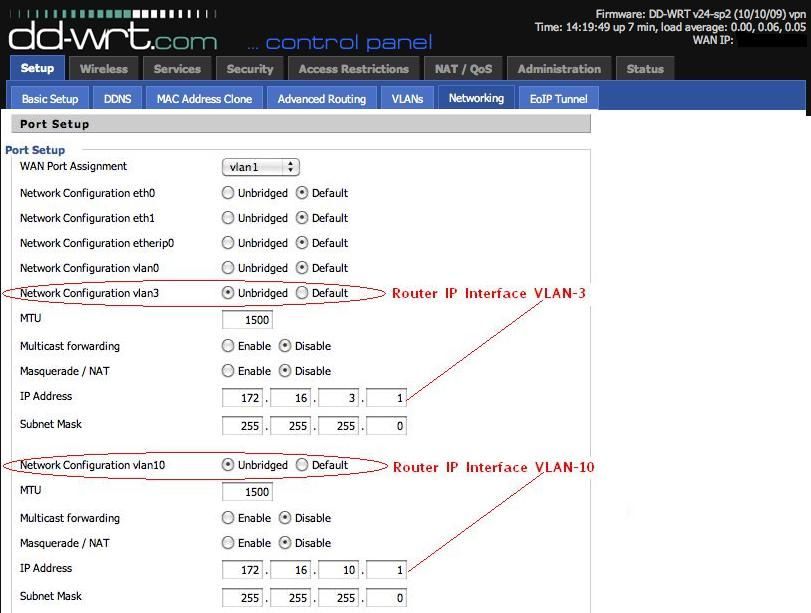

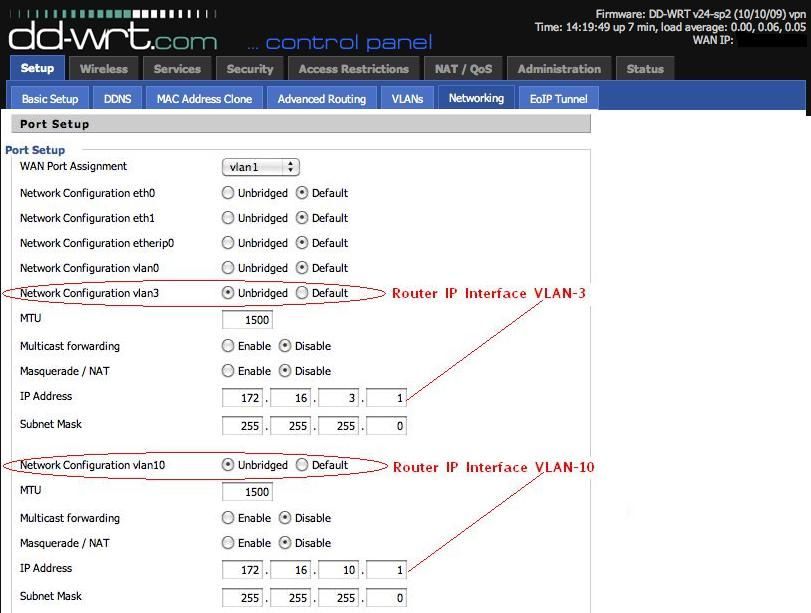

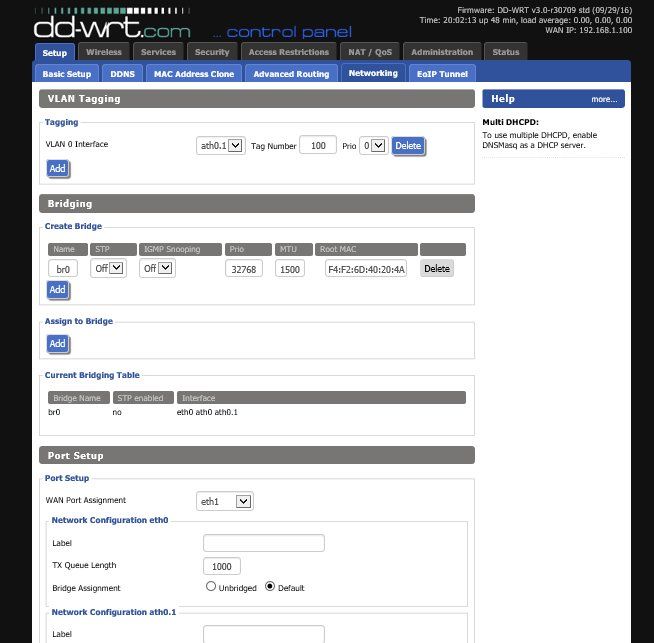

Weiter geht es dann mit der Einrichtung der Router IP Interfaces pro VLAN im Menüpunkt "Setup --> Networking" was du untenstehende Abbildung zeigt:

Die Konfiguration ist fast selbsterklärend. Man kann die zur VLAN ID korrespondierenden IP Interfaces sehen die hier einfach für die beiden IP Netze 172.16.3.0 /24 in VLAN-3 und 172.16.10.0 /24 in VLAN-10 konfiguriert sind wobei die Router IP immer die .1 im jeweiligen VLAN IP Netz ist.

Auch hier wieder auf "Apply" um die Konfiguration zuladen und dann auf "Save" um sie zu sichern nicht vergessen !

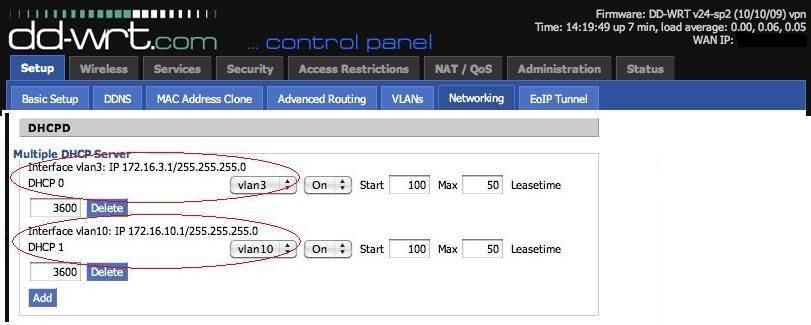

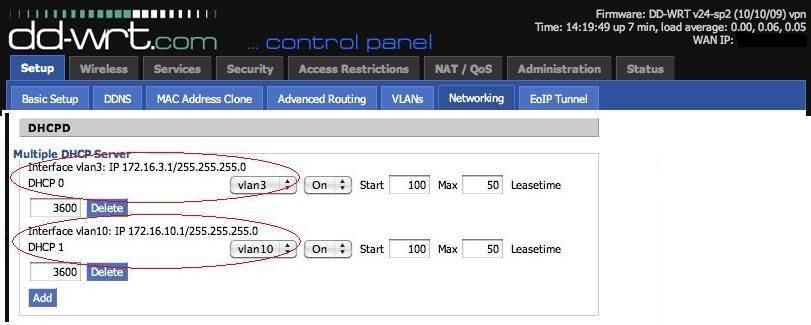

Bequemerweise bietet DD-WRT auch noch gleich separate DHCP Server für diese VLAN Netze an ! Wer also keine eigenen DHCP Server in diesen VLANs betreibt, kann dann bequemerweise DD-WRT mit der Verteilung von IP Adressen in diesen VLANs beauftragen !

Im gleichen Menü "Setup --> Networking" erfolgen die dafür erforderlichen Einstellungen:

Ab der Start IP Adresse .100 werden so in jedem VLAN dann max. 50 IP Adressen bis zur .149 durch den Router vergeben ! Wer mehr braucht, passt das entsprechend an.

Fertig ist man mit dem VLAN Routing mit DD-WRT basierender Hardware !!

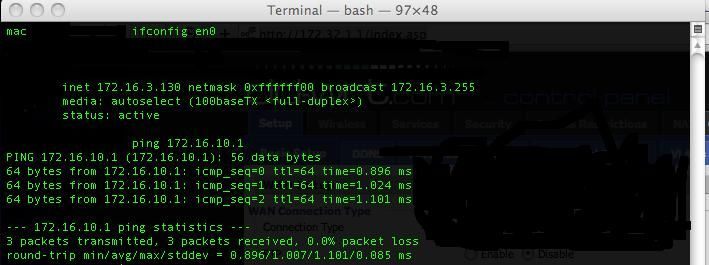

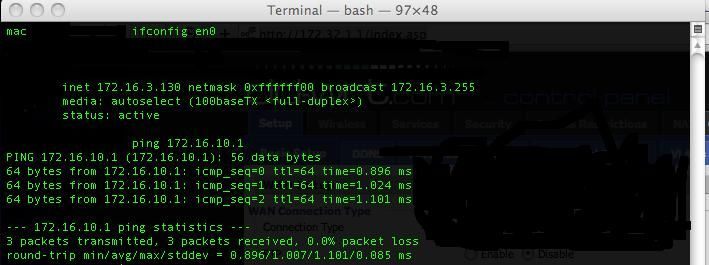

Der folgende Screenshot zeigt den Ping eines Apple Mac Rechners der sich am Switch im VLAN-3 befindet mit der per DHCP vom Router vergebenen IP Adresse 172.16.3.130. Dieser Mac (kann natürlich auch ein PC sein...) pingt erfolgreich das Router IP Interface im VLAN-10.

Sollen auch alle weiteren VLANs über den DD-WRT direkt ins Internet ohne einen weiteren Router im externen Netz, dann muss für diese VLAN IPs auch noch das Masquerading aktiviert werden unter Service -> "Local DNS" und "DNSmasq".

Hier dann im Feld "Additional DNSMasq Option" zusätzlich zu den bestehende Einträgen alle VLANs für die es relevant sein soll eintragen:

interface=vlan3

interface=vlan10

Je VLAN in dem auch NAT gemacht werden soll, eine Zeile!

Eine einfache, schnelle und preiswerte Möglichkeit eine Kommunikation zwischen VLANs zu realisieren wenn man auf weiteren Schnickschnack verzichten kann ! Ein zusätzlicher Thread hier beleuchtet noch einige weitere Details in der Praxis

Auf Goodies wie ein Captive Portal im Gästenetz muss man bei DD-WRT aber verzichten, da DD-WRT diese Option nicht bietet.

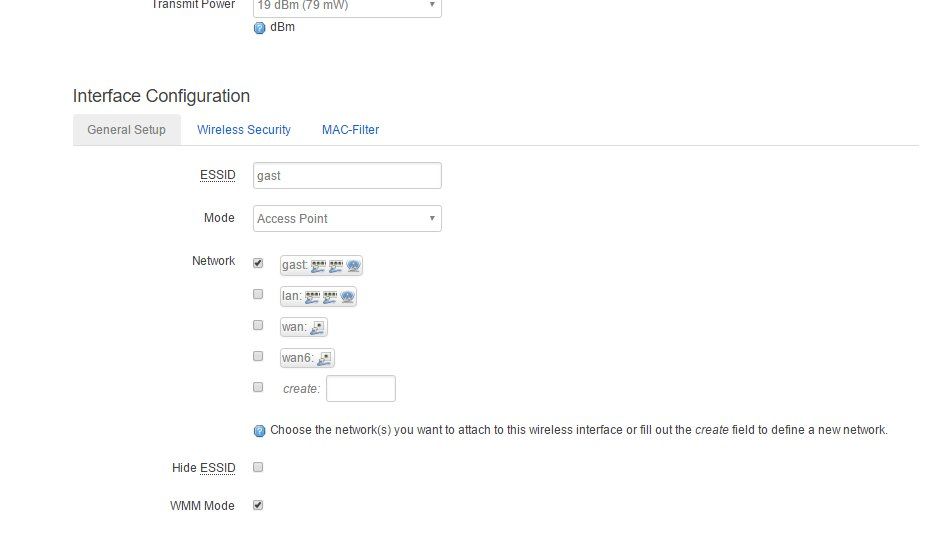

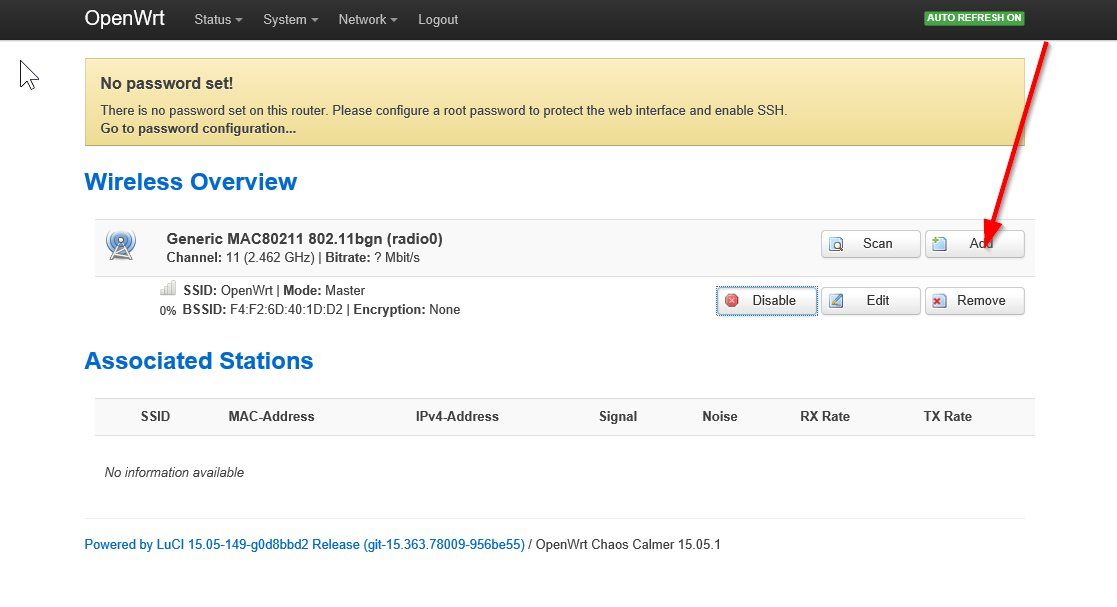

Es sei darauf hingewiesen das auch das freie Firmware Pendant OpenWRT analog ein solches VLAN Routing supportet !

Wie das auf einem 17 Euro Router TP-Link WR841N implementiert und umgesetzt wird beschreibt das Routing_Tutorial hier im Forum.

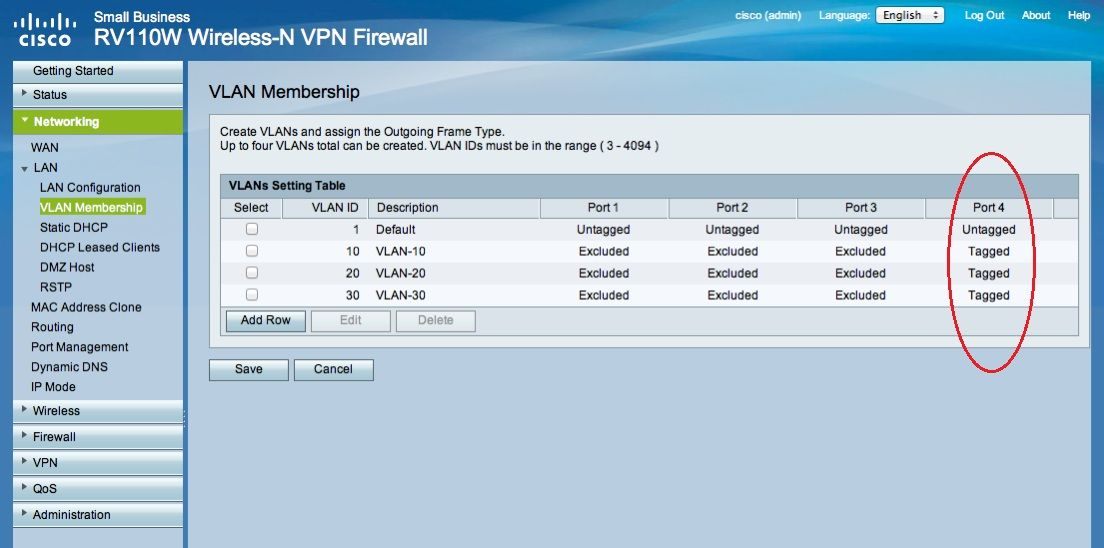

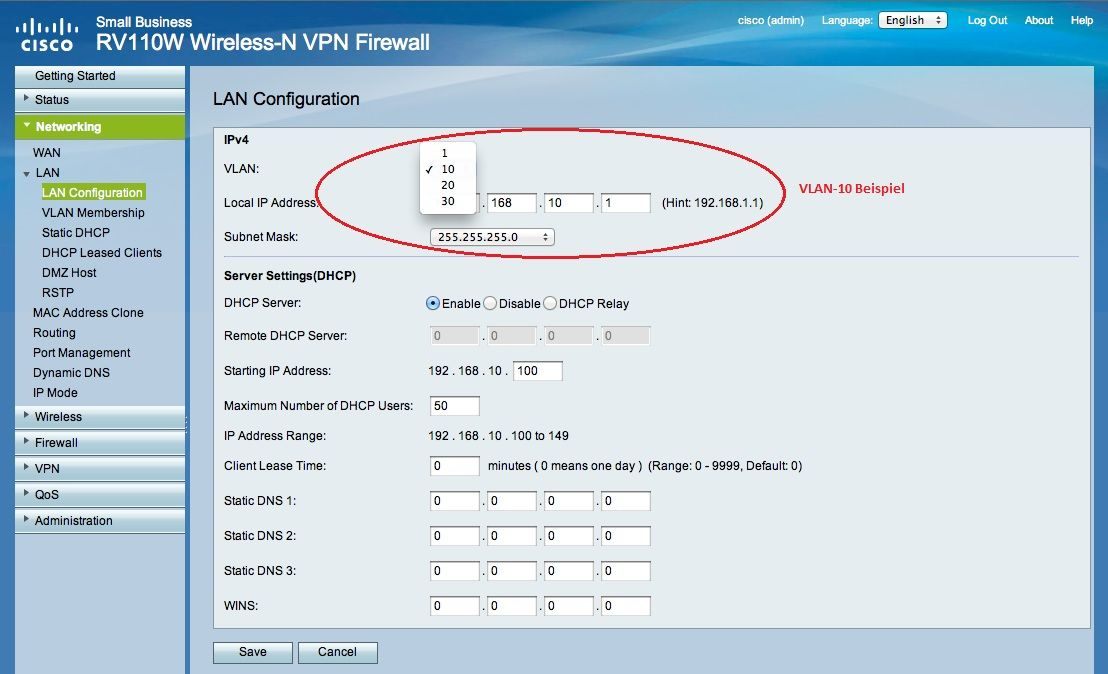

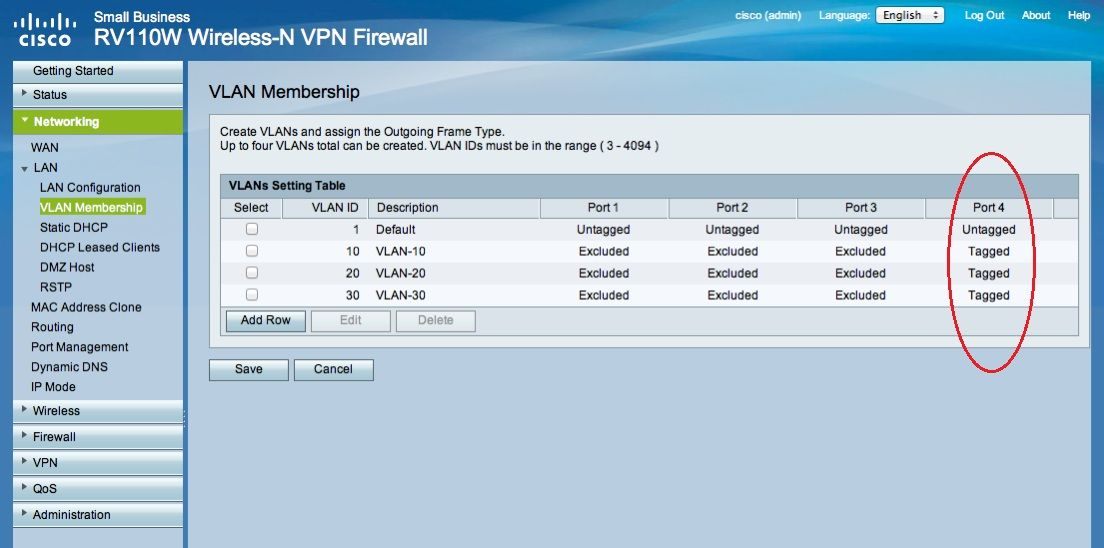

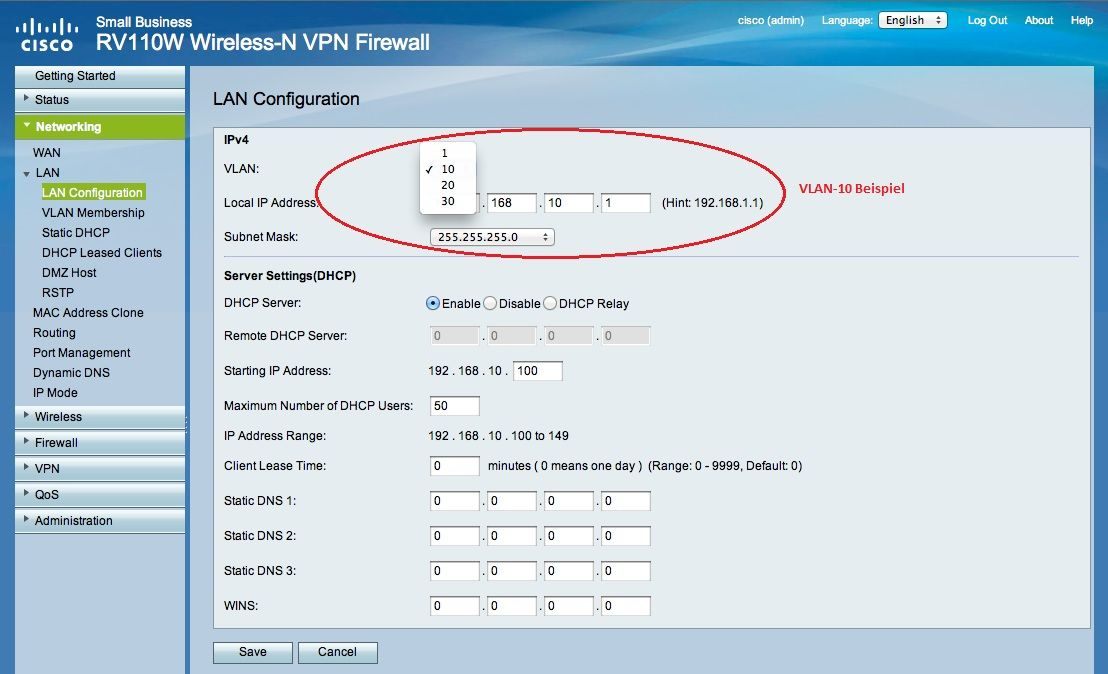

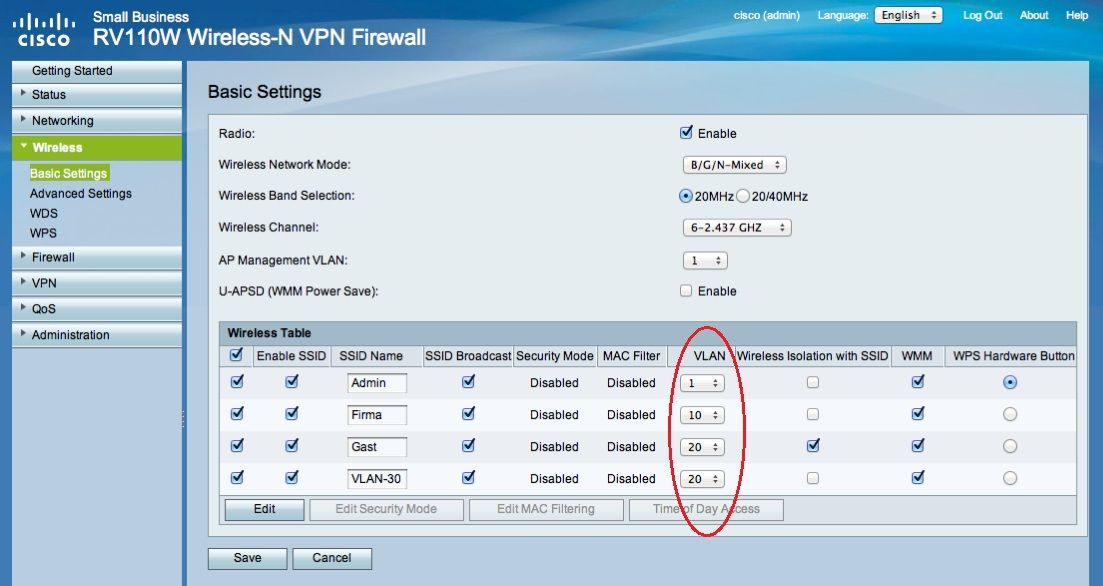

Wem das Flashen einer alternativen Firmware zu gefährlich ist findet aber auch kleine und preiswerte VLAN fähige Router "von der Stange". Ein Vertreter dieser Gattung ist der Cisco RV110W der zudem ein .11n fähigen WLAN Accesspoint integriert hat mit dem sich separate und sichere Gastnetze realsisieren lassen (Siehe "Praxisbeispiel" unten)

Die Konfigurationsschritte gleichen sich sehr stark denen der obigen Beispiele. Auch hier wieder die klassische Prozedur:

1.) VLANs und dazugehörige Ports einrichten (Tagged).

2.) IP Adressen und ggf. DHCP diesen VLANs zu ordnen:

Hier die IP Adressierung und ggf. DHCP Server:

Hier die IP Adressierung und ggf. DHCP Server:

Als Beispiel ist hier der Port 4 der tagged Uplink Port auf den VLAN Switch !

Als Beispiel ist hier der Port 4 der tagged Uplink Port auf den VLAN Switch !

Das VLAN Routing mit IOS oder IOS-XE basierten Cisco Routern beschreibt ebenfalls ein separates Cisco Router Tutorial.

Die Anwendungen von VLANs in Netzwerken sind zahllos ! Immer aber sind sie eine sinnvolle Segmentierung von Netzwerken zur Performancesteigerung und zur Erhöhung der Zugriffssicherheit !

Jeder verantwortungsbewusste Netzwerk Admin segmentiert deshalb heutzutage sein Netzwerk in der einen oder anderen Art mit VLANs um Performance- und Sicherheits Standards hoch zu halten und damit eine optimierte und gesicherte LAN bzw. WLAN Infrastruktur zu betreiben.

Ein klassisches Beispiel ist das heute übliche Voice- bzw. Telefonie VLAN um VoIP Traffic in Unternehmen vertraulich und übertragungssicher (Quality of Service) vom allgemeinen Netzwerk abzutrennen. Auch aus rechtlicher Sicht ist das in nicht privaten Netzen ein Muß.

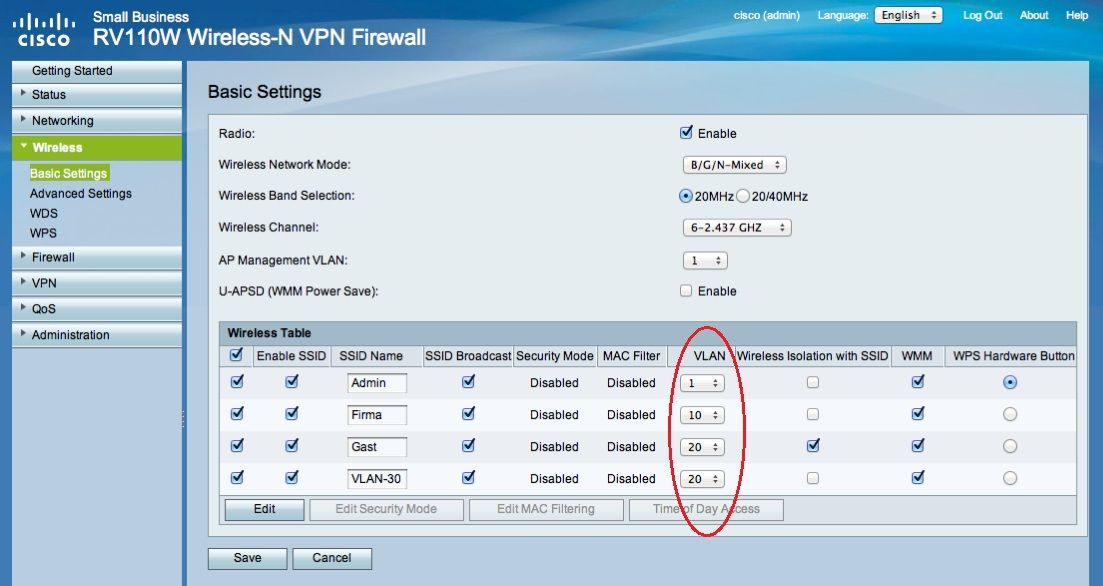

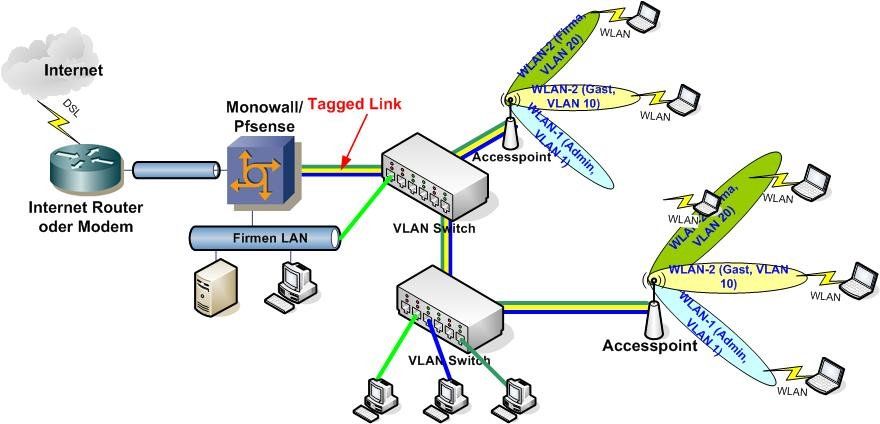

Als klassisches Anwendungsbeispiel dient hier ein sehr typisches WLAN / LAN Design in einem Firmennetzwerk und zwar die sichere Installation einer Firmen WLAN Infrastruktur mit 3 verschiedenen und getrennten WLANs unterschiedlicher Security über eine gemeinsame Hardware.

Das beinhaltet ein offenes Gäste- und Besucher WLAN mit einem professionellen Captive_Portal_Hotspot zum Login und Ticketverteilung (Einmalpasswort), einem verschlüsselten Firmen WLAN und einem unsichtbaren und verschlüsselten WLAN für den Netzwerkadmin zum bequemen, drahtlosen Administrieren seiner Netzwerkkomponenten und Server auf dem Firmen Campus.

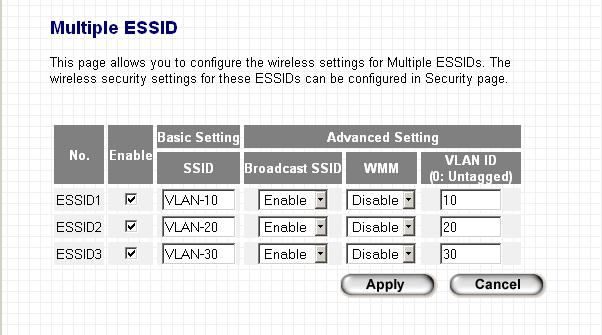

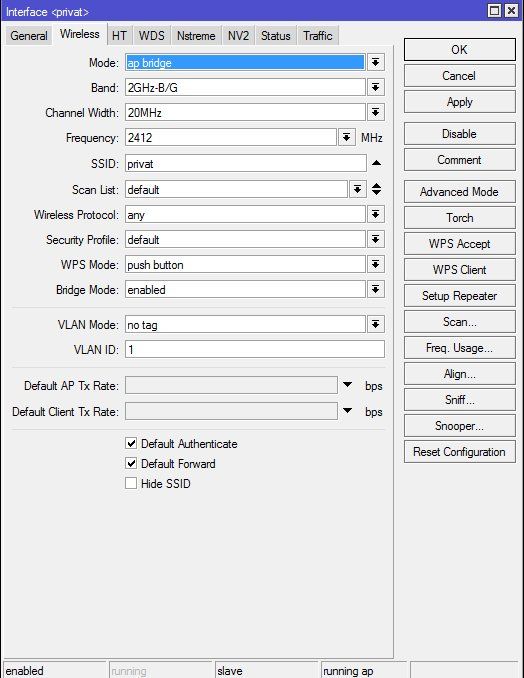

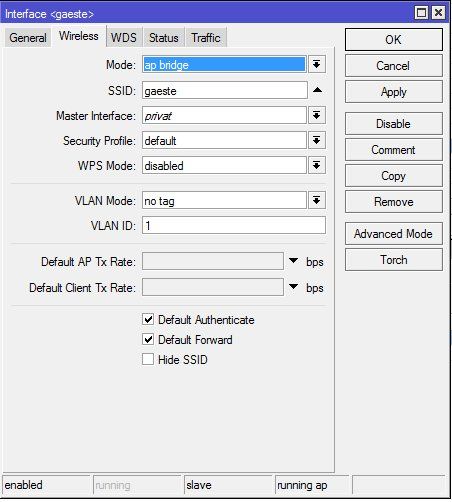

All dies realisiert man einfach über VLAN fähige WLAN Accesspoints mit MSSIDs (ESSIDs) sowie VLAN Switches.

Dies sind heutige, aktuelle WLAN Accesspoints die mit einem einzigen physischen Accesspoint mehrere SSIDs (WLANs) gleichzeitig aufspannen können und diese WLANs bzw. ihre SSIDs (WLAN Kennungen) dann entsprechend VLAN Nummern (IDs) zuordnen können.

Z.B. WLAN Traffic aus dem WLAN mit der SSID "Firma-Intern" geht ins VLAN 10 und Traffic aus dem WLAN mit der SSID "Firma-Gastnetz" geht ins VLAN 20 usw.

Accesspoint Modelle aller bekannter Hersteller wie Lancom, Mikrotik (siehe oben), Ubiquity, Cisco, TP-Link, Zyxel u.a. supporten dieses VLAN zu SSID Feature (MSSID) mit diversen Modellen in ihrem Portfolio ebenso.

Ein genauer Blick ins Datenblatt VOR dem Kauf eines WLAN Accesspoints ist also immer ratsam, da dieses sinnvolle Feature (MSSID Support oder Multiple WLANs) kaum Mehrkosten verursacht, im Betrieb aber erhebliche Vorteile bietet wie dieses Praxisbeispiel zeigt !

Das Praxis Tutorial verwendet deshalb hier stellvertretend 2 Beispiele im high und lowcost Bereich:

a.) Mit einem Premium Cisco Accesspoint. (Siehe hier)

b.) Mit einem kleinen und preiswerten .11n fähigen Consumer AP Edimax_EW7416 (Die Setups anderer MSSID fähiger APs sind mehr oder minder identisch)

Die Schritte zur VLAN Einrichtung sind die gleichen wie oben bereits im VLAN Tutorial beschrieben:

Schematisch sähe so ein Netzwerk so aus:

Bzw. analog bei vorhandener VLAN Switch Infrastruktur:

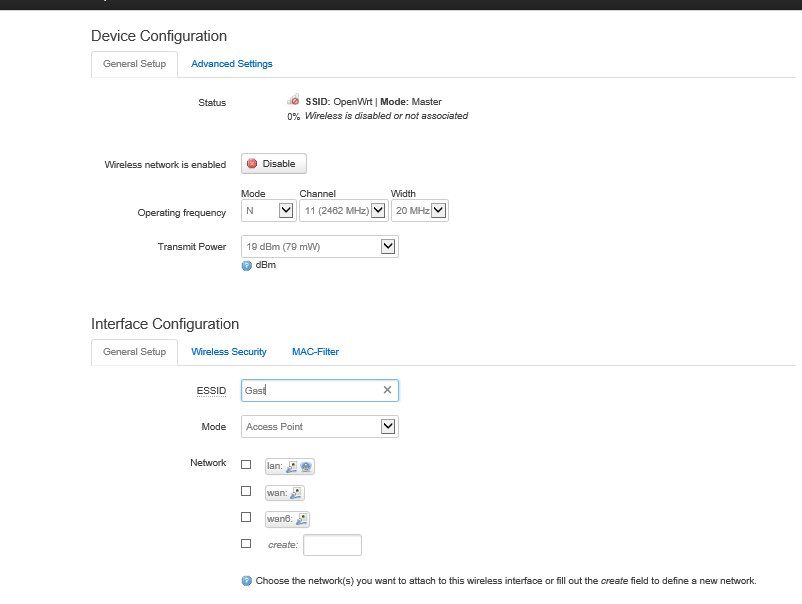

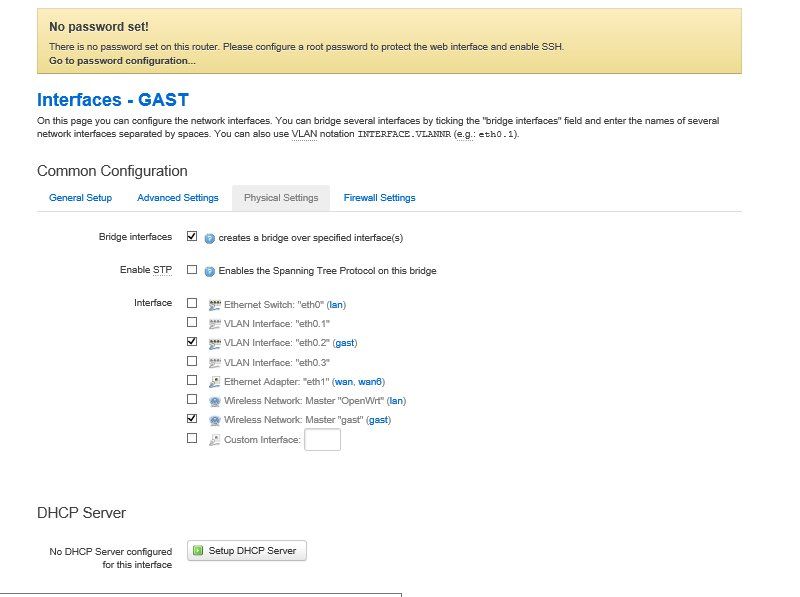

Beispiel WLAN Accesspoint Konfiguration:

Für den oben beschriebenen Accesspoint/Router Cisco RV110W ist die Konfiguration einfach und mit ein paar Mausklicks erledigt indem man die ESSIDs definiert und sie den eingerichteten VLAN IDs zuordnet.

Der Cisco beitet zudem noch die Option den Zugriff auf das WLAN Gastnetz zeitlich zu limitieren. (Gilt für alle SSIDs)

Der Cisco beitet zudem noch die Option den Zugriff auf das WLAN Gastnetz zeitlich zu limitieren. (Gilt für alle SSIDs)

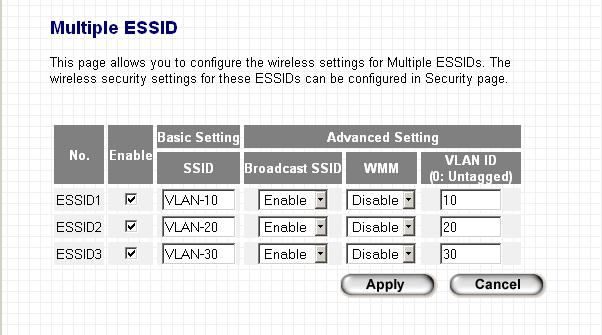

Ebenso die identische Konfiguration mit dem preiswerten Edimax AP über sein WebGUI. Man definiert auch hier einfach die ESSIDs und die dazugehörigen VLAN Nummern (Tags):

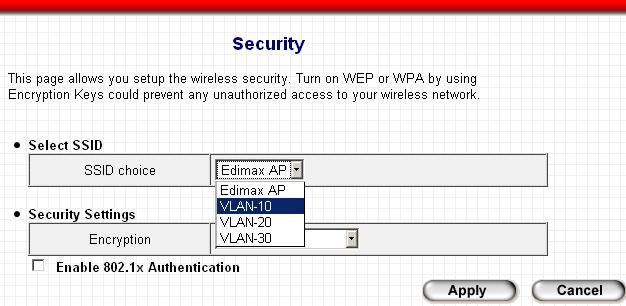

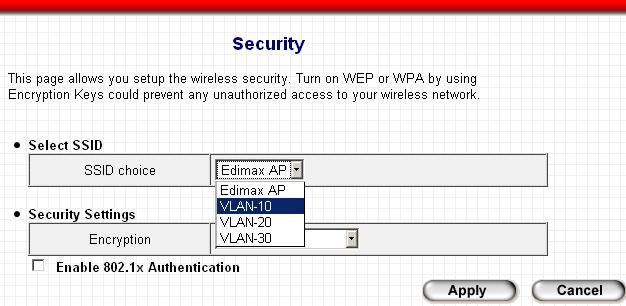

Im Security Setup wird dann einfach für jede SSID noch die Verschlüsselung gesetzt. Das Gastnetz mit dem Captive Portal bleibt dabei unverschhlüsselt und offen, da die Authentifizierung ja über das Hotspot Portal auf der angeschlossenen Monowall oder pfSense gemacht wird.

Eine passende Plug and Play Konfig für die Cisco High End Accesspoints der Air Serie sähe so aus:

(Ein detailiertes Tutorial für Cisco Accesspoints und deren Konfiguration ist HIER zu finden!)

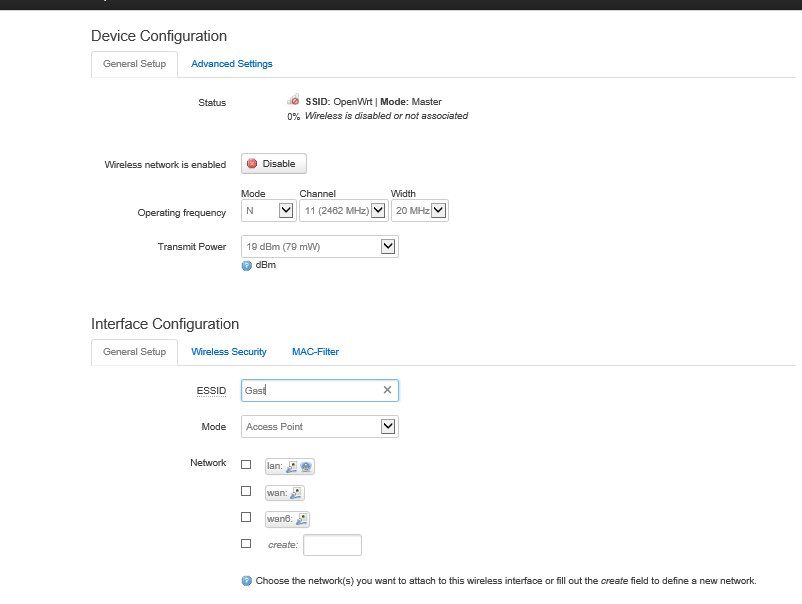

DD-WRT WLAN Router als Multi SSID Accesspoint konfigurieren:

Natürlich kann man auch einen DD-WRT WLAN Router als Multi SSID Accesspoint konfigurieren. Das folgende Beispiel hier zeigt wie man es macht !

Nur zur Erinnerung in diesem Beispiel wir der Router nur rein als Accesspoint benutzt NICHT als WLAN Router für 2 SSIDs was aber auch möglich ist. Tips dazu im folgenden Text:

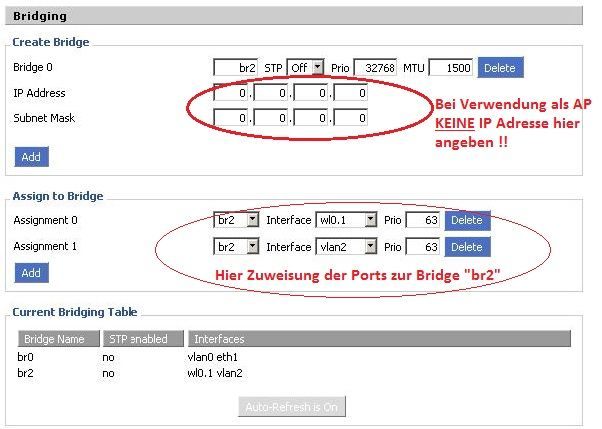

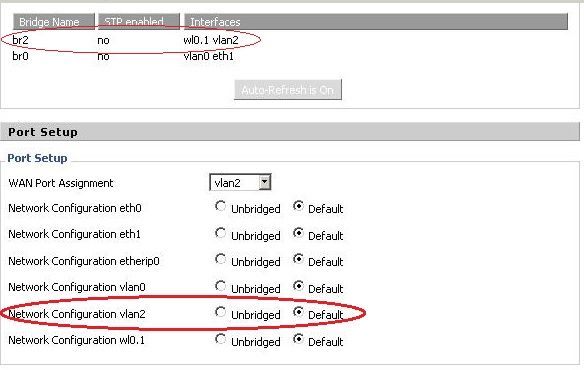

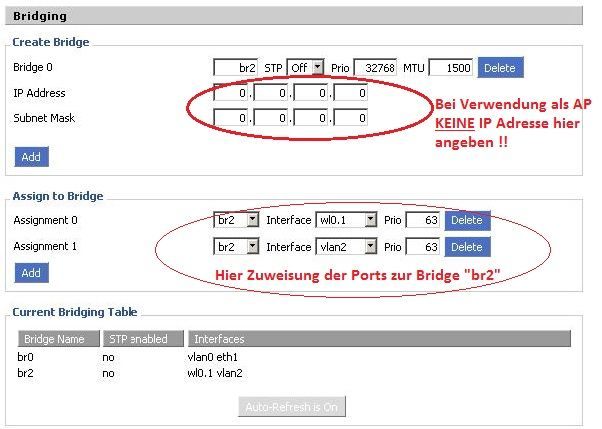

Im 1. Schritt ist unter Setup -> Networking -> Create Bridge eine neue Bridge mit dem Namen "br2" einzurichten:

und dann mit "Apply Settings" und "Save" zu sichern.

und dann mit "Apply Settings" und "Save" zu sichern.

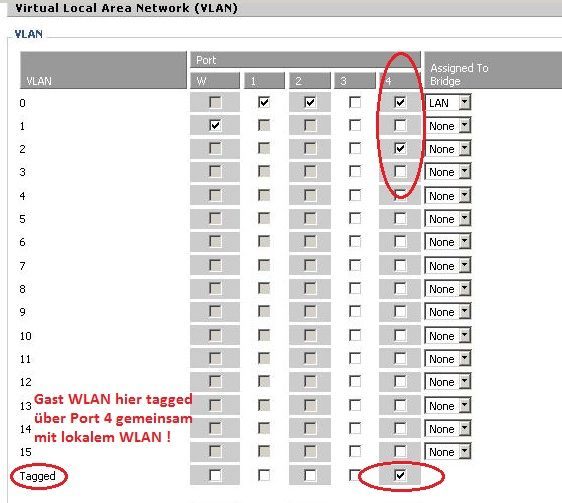

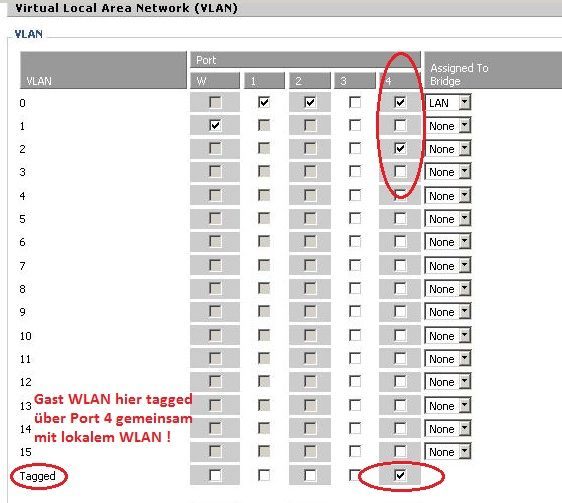

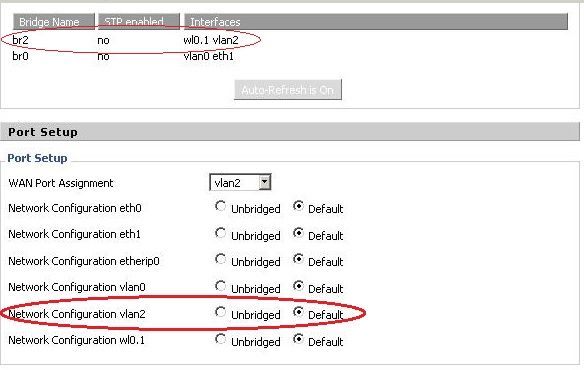

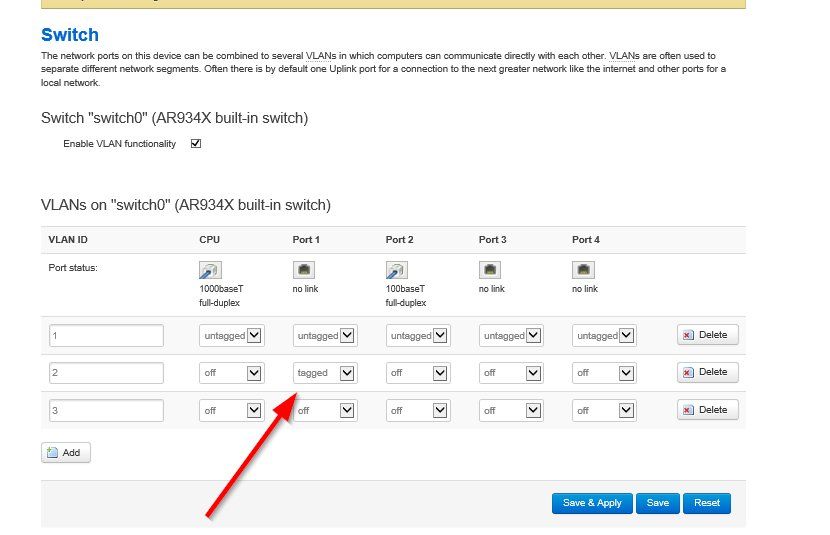

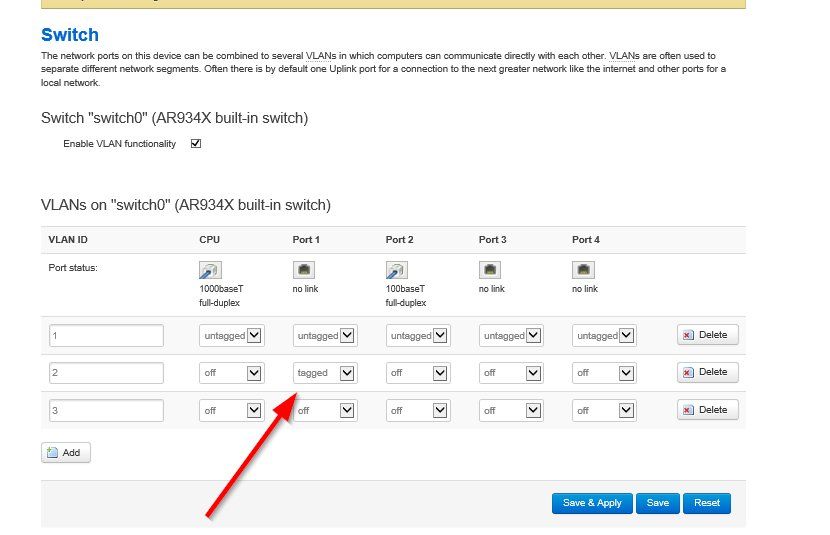

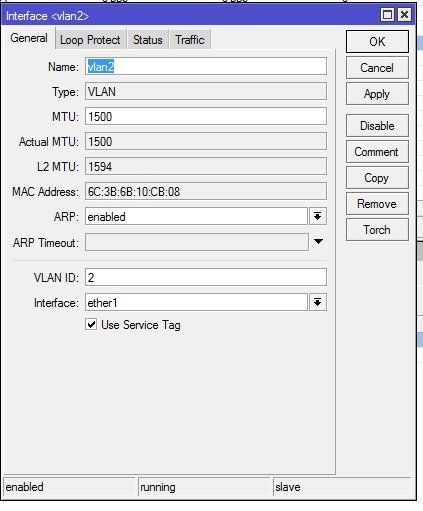

Im Schritt 2 ist unter Setup -> VLANS ein VLAN für den Gastzugang einzurichten (Beispiel hier VLAN 2) und dem Port 4 tagged zuzuweisen:

Das VLAN 2 bleibt bei der Verwendung als reiner AP im Setting Setup -> Networking -> Port Setup im "Default" Mode.

Das VLAN 2 bleibt bei der Verwendung als reiner AP im Setting Setup -> Networking -> Port Setup im "Default" Mode.

(Achtung: Wer den DD-WRT auch als Router benutzt muss hier auf unbridged klicken und dem VLAN eine IP Adresse aus dem Gastnetz zuweisen ! Bei der Verwendung als nur AP entfällt dies natürlich!)

(Achtung: Wer den DD-WRT auch als Router benutzt muss hier auf unbridged klicken und dem VLAN eine IP Adresse aus dem Gastnetz zuweisen ! Bei der Verwendung als nur AP entfällt dies natürlich!)

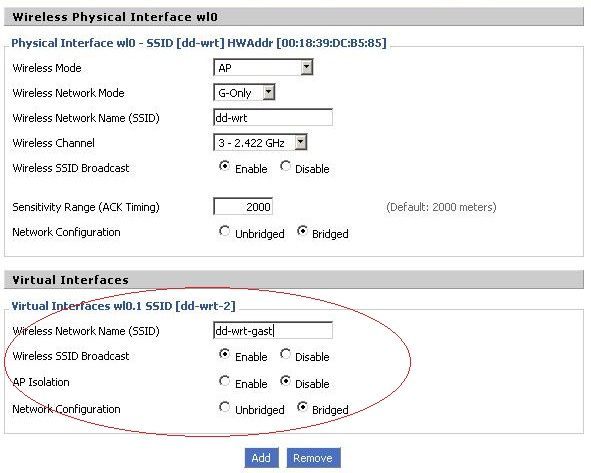

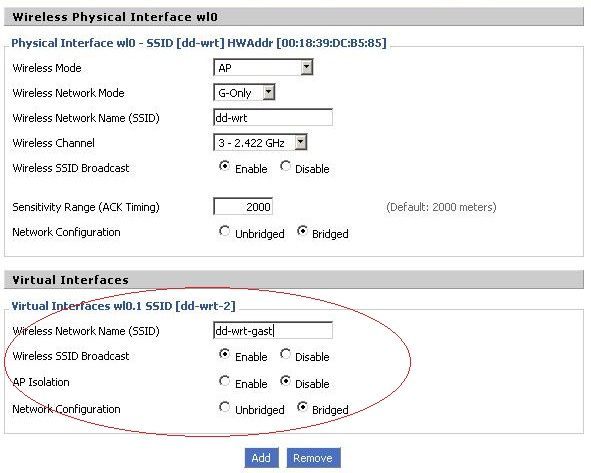

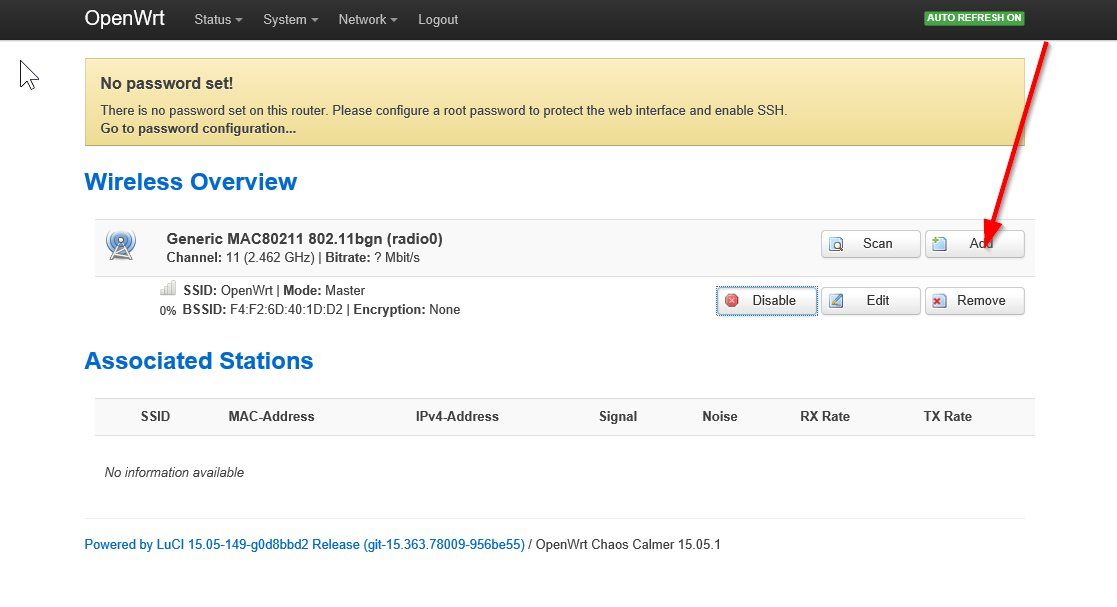

Im 4. Schritt wird das 2te WLAN bzw. die 2te SSID eingerichtet unter Wireless -> Basic Setting -> Virt.Interface

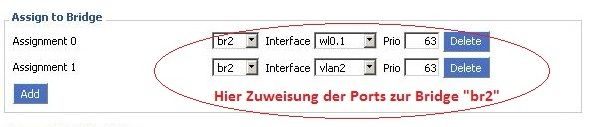

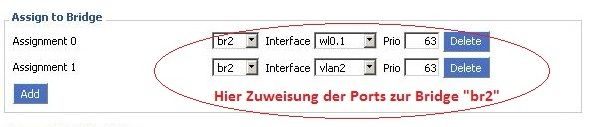

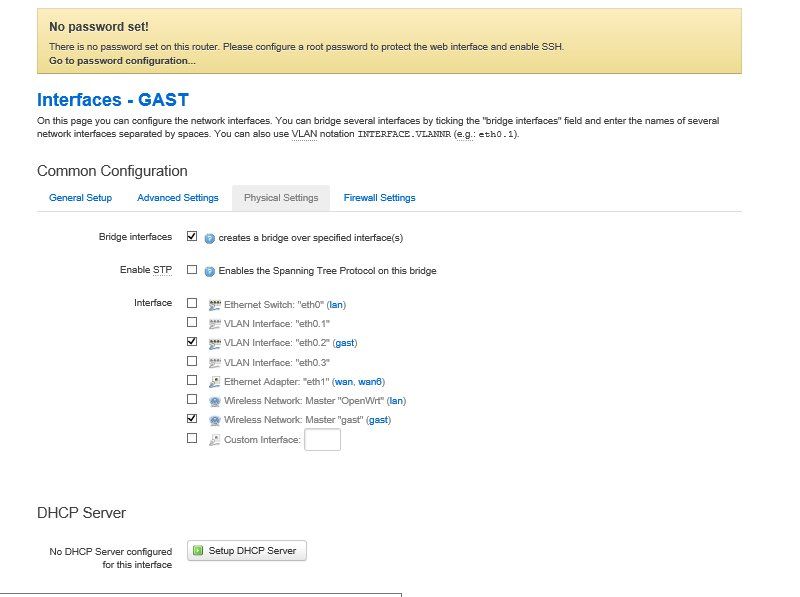

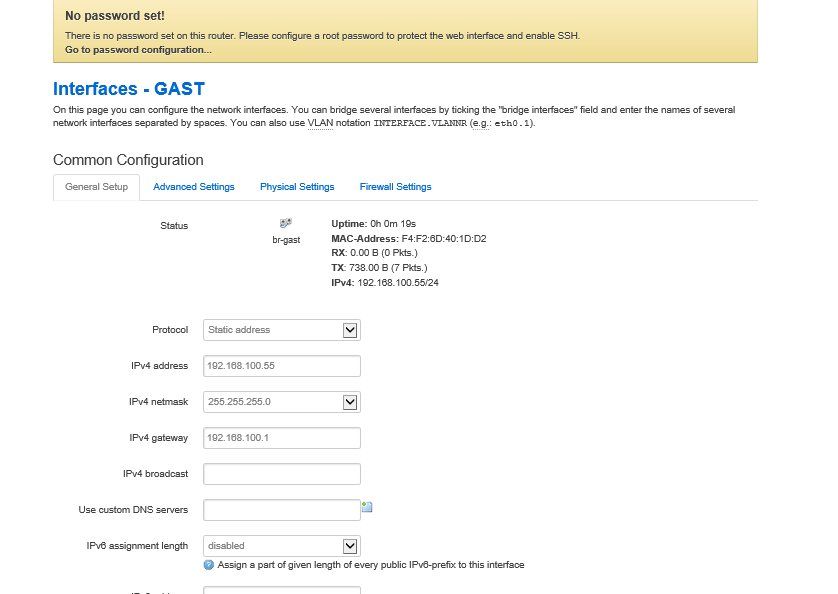

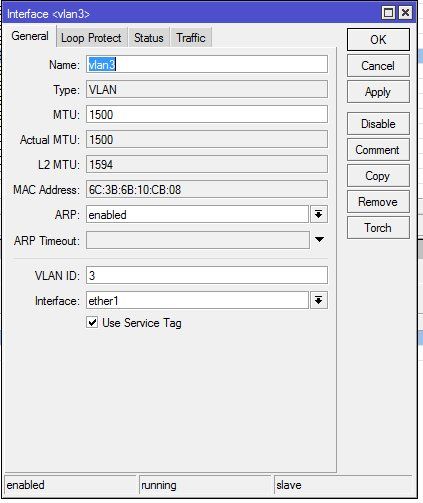

Im letzten Schritt werden die beiden Interfaces "vlan2" und "wlan0.1" der Bridge 2 zugeordnet unter Setup -> Networking -> Assign to Bridge

Im letzten Schritt werden die beiden Interfaces "vlan2" und "wlan0.1" der Bridge 2 zugeordnet unter Setup -> Networking -> Assign to Bridge

Fertig !

Fertig !

Danach muss man den DD-WRT Accesspoint einmal kaltstarten. Im Testaufbau funktioniert ohne den Kaltstart der tagged Link nicht auf den Switch.

Wichtig ist zu beachten das der Anschlussport am VLAN Switch für diesen WLAN MSSID Accesspoint oder generell bei tagged Uplinks immer auf tagged (bzw. Trunk beim Cisco) für alle VLANs gesetzt werden muss.

Der AP ordnet, wie oben bereits bemerkt, die WLAN ESSIDs (WLAN Name) oder generell VLAN ID getaggte Pakete den entsprechenden VLAN Tags (VLAN ID) zu um sie dann im korrespondierenden VLAN zu forwarden.!

Einzige Ausnahme davon ist immer das sog. Default VLAN 1 das immer untagged am Port anliegen muss !!

Auf einem tagged Uplink wird das Default VLAN oder auch native VLAN also immer untagged übertragen es darf also nicht getagged werden.

Das ist insofern wichtig als das die Mangement IP Adresse des WLAN Accesspoints oder eines VLAN Switches immer in diesem Default VLAN-1 liegt die man erreichen möchte.

Sinnvoll ist ein Gastnetz NICHT in dieses Default VLAN 1 zu legen, sondern immer eine separate ESSID bzw. VLAN ID dafür zu verwenden die nicht 1 ist, um Gästen schon hardwareseitig den Zugang zu solchen Management IPs zu versperren !

Das VLAN 1 sollte dann ausschliesslich dem Management vorbehalten sein. Oder alternativ kann man untagged Pakete in ein anderes VLAN forwarden sofern die Switchkonfig dies supportet.

Damit hat man mit wenig Aufwand eine einfache, preiswerte und zudem sichere WLAN Installation umgesetzt, die sehr preiswert mehrere getrennte WLANs auf einem gemeinsamen Accesspoint betreibt um Besuchern ein einfaches Login inklusive Ticketsystem mit Einmalpasswörtern zu ermöglichen und sich selbst rechtlich abzusichern (Logging) !

In Verbindung mit einer kostenfreien 802.1x_Benutzer_Authentifizierung im WLAN sind damit sogar hochsichere Firmen (...und auch Privat) WLANs in Verbindung mit einem einfachen Besucherzugang umsetzbar und das alles ohne große Mehrkosten.

Gleichzeitig trennt diese Lösung auf gemeinsam genutzter Switch- und AP Hardware absolut zugriffssicher das Gästenetz vom Firmennetz und Firmen WLAN ohne einen teuren Hardware- und Administrations Aufwand !

Dieses klassische Captive Portal Design ist mit einer pfSense oder OPNsense Firewall, Mikrotik Routern und preiswerten Consumer WLAN Accesspoints problemlos auch mit sehr kleinem Budget umzusetzen und bietet damit einen erheblichen Mehrwert an Sicherheit mit gleichzeitigem Benutzerkomfort !

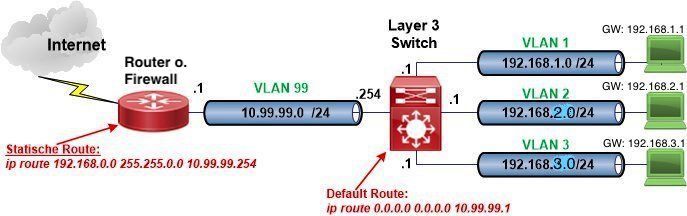

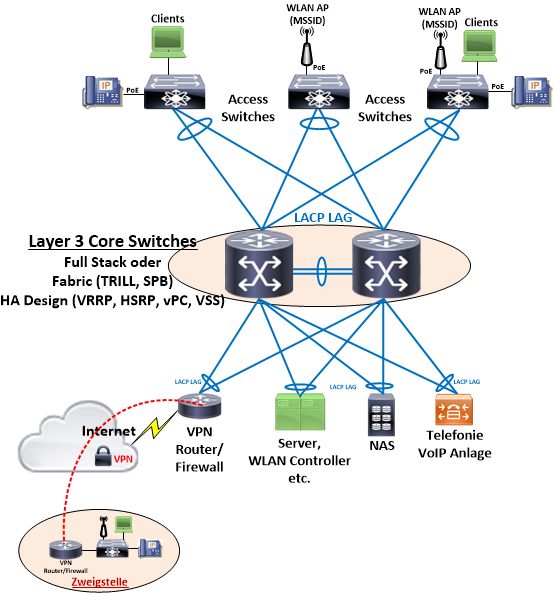

In größeren VLAN Umbegungen ist die obige one armed Anbindung eines Routers oder Firewall nicht mehr skalierbar und auch performant. Auch wenn diese performant und redundant mit einem LACP LAG per Link Aggregation angebunden ist.

Hier ist es dann sinnvoll und technisch besser einen Layer 3 Switch zu verwenden. Also einen Switch der gleichzeitig einen integrierten Router hat und so zwischen den VLANs routen kann.

Das Routing passiert direkt auf der Backplane des Switches in Silizium und muss so nicht die VLANs über einen externen Link an einen extern angeschlossenen Router oder Firwall hin und auch wieder zurück transportieren. (Doppelter Traffic!)

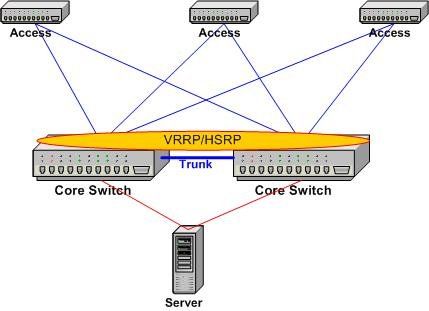

In Netzen ab einer bestimmter Größe ist ein Layer 3 Design der Standard. Meist hat man für die Hochverfügbarkeit dann 2 redundante L3 Core Switches in solchen Netzen die per MLAG usw. und VRRP oder HSRP eine Gateway Redundanz emulieren oder in neueren Designs mit Full Stacking fähigen Switches einen Stack im Core bilden.

Die Internet Anbindung wird dann immer über ein Transfer- oder separates VLAN realisiert um diesen Traffic von Produktiv VLANs fernzuhalten, was auch der Sicherheit der internen VLAN Segmente entgegen kommt.

Ein Beispielansicht der Layer 3 IP Topologie sähe dann z.B. so aus:

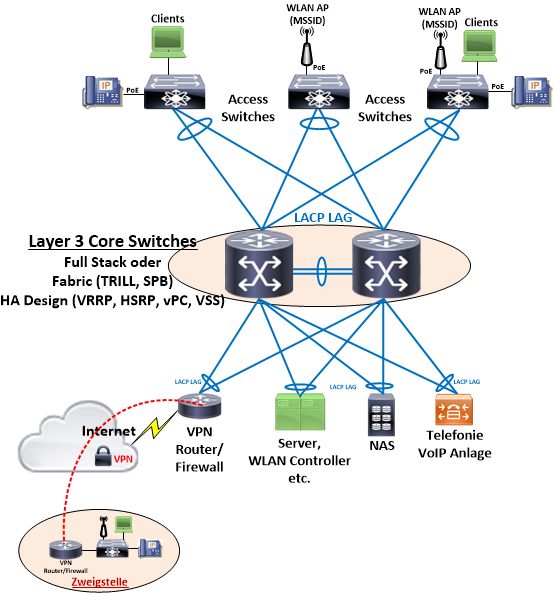

Ein einfaches, hochverfügbares Standard Netzwerkdesign mit Ausfallsicherung (Redundanz) und den vorab genannten Core und Access Layern zeigt das folgtende Bild.

Forentutorial zu IP Routing Grundlagen:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Mysterium "PVID" (Default bzw. Native VLAN) bei VLAN Setups erklärt...:

Warum gibt es PVID bei VLANs?

Tips zum Default, Native VLAN Verhalten auf tagged Uplinks eines Switches:

(gelöst) Accesspoint im VLAN nicht erreichbar

c't Wissens Artikel zum Thema VLAN:

http://www.heise.de/netze/artikel/VLAN-Virtuelles-LAN-221621.html

VLAN Grundlagen in Wikipedia und YouTube:

http://de.wikipedia.org/wiki/Virtual_Local_Area_Network

https://www.youtube.com/watch?v=vE5gvbmR8jg

https://www.youtube.com/watch?v=NmkFzDrZsXM

Firewall Filter- und Regelwerke am Beispiel eines gesicherten Schul Netzes:

Mit PFSense Drucker in einem per VLAN getrennten WLAN Netz verfügbar machen

IPv6 DualStack richtig konfigurieren:

IPv6 auf der OPNsense einrichten

Fritzbox als VoIP Client im lokalen LAN der Firewall:

O2 VoIP mit Fritzbox als Client hinter OPNsense

VLAN Basisdesign mit Layer 3 (Routing) fähigem Switch:

VLAN Segmentierung mit Layer 3 Switch

⚠️ Bei Layer 3 Switch Design NAT Regeln beachten bei OPNsense / pfSense!:

Routing Problem OPNsense

Routing von VLANs untereinander und zur Firewall Cisco GS300

VLAN Design- und Praxis Beispiele mit Layer 3 (Routing) fähigen Switches:

Cisco SG Modelle:

Verständnissproblem Routing mit SG300-28

Bestehendes Netzwerk in VLANs trennen, Einkaufsberatung

Kleine Fragen zum Cisco SG350-28

Cisco SG300 DHCP an VLAN

Cisco L3 und Lancom:

Lancom Muliti-WAN Router und Layer3 Cisco Switch - VLAN Fragen

HP 1900:

2 Netze mit eigenem DC an HP 1920S

Vlan Konfiguration HP 1920

VLAN IP Access Listen (ACL) bei Cisco CBS u. SG Switch Modellen richtig konfigurieren:

Netzwerk in Wohnprojekt mit Cisco SG350-20

Redundantes Routing Umfeld mit VRRP:

VRRP Einrichtung

Beispiel direktes L3 Routing mit HP Switch:

http://vmfocus.com/2012/09/26/how-to-configure-layer-3-static-routes-vl ...

NAT Hairpin Fehler vermeiden:

OPNsense Hairpin-reflection nat funktioniert nicht

Layer 2 VLANs transparent über VxLAN Tunnel routen:

VLAN über Site2Site VPN

VLAN Konfiguration mit Mikrotik Router OS:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Mikrotik Switching und Routing Problem

VLANs mit Mikrotik auf HP ProCurve Switch im Detail:

Routerboard RB 750GL + TP-Link TL-SG3424 VLAN Konfiguration

VLANs mit Mikrotik auf TP-Link Switch im Detail:

VLAN mit Mikrotik RB750GL und TP Link managed Switch SG3216

Details zum hiesigen "Praxisbeispiel" (Gast WLAN Setup) mit Mikrotik RouterOS:

Mikrotik mehrere VirtualAccessPoints mit gleicher SSID

Mikrotik mit gerouteten Multicast (IP PIM) VLAN Segmenten:

Vlan-Tags Mikrotik

Mikrotik mit gerouteten Multicast (IP PIM) VLAN Segmenten und mDNS (Bonjour) Proxy mit Rasberry Pi:

UPNP mit Mikrotik Routerboard hEX PoE und D-Link DGS-1210-24 Switch

VLANs mit Proxmox und VmWare ESXi:

Pfsense in Proxmox als Router

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Pfsense UNMAP error mit LSI Logic SAS?

Hyper-V VLAN Trunk einrichten:

https://kuhlmannit.de/hyper-v-vlan-trunk-einrichten/

VLANs auf HP ProCurve 1910 Switch und pfSense:

VLAN Switch nicht mehr erreichbar

...und OHNE pfSense dafür aber mit einem LACP LAG:

VLAN zwischen HP Switchen

pfSense Firewall mit Gast-WLAN / VLAN:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Tagging Anfänger Hürden überwinden:

Alix APU.1D4 mit pfSense per seriellen Anschluss installieren geht nicht

VLANs mit FritzBox, Mikrotik auf NetGear Switches (GS105E, GS108E, GS724) im Detail:

VLAN mit Fritzbox Gastnetz und MSSID WLAN Accesspoints

AVM Router mit Mikrotik Router für VLAN und Netgear GS724Tv4 für VLAN und Port Trunking

Mikrotik nach system reset-configuration wieder Erreichbarkeit des Router?

VLANs mit DD-WRT auf HP 1810 Switch im Detail:

VLAN Problem mit HP 1810-24 G (v2)

Praxisbeispiel VLAN Setup mit Cisco RV110 und D-Link Switch:

CISCO RV110W als AccessPoint im VLAN

Radius Server Grundlagen Dot1x und MAB :

Freeradius Management mit WebGUI

Dynamische VLAN Zuweisung am LAN Switch mit 802.1x:

Cisco SG 350x Grundkonfiguration

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Dynamische VLAN Zuweisung an WLAN Accesspoints:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

WLAN: VLAN-Zuordnung anhand Radius-Eigenschaften? MikroTik CAPsMAN

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

Konfigurations Tutorial für Cisco WLAN Accesspoints:

Cisco WLAN Access Points 3800, 3702, 2702 für den Heimgebrauch umrüsten

WLAN Netz mit Multi SSID und VLAN auf DD-WRT:

http://www.dd-wrt.com/phpBB2/viewtopic.php?t=64098

und auch

http://www.flashsystems.de/articles/1730

mDNS Dienste Airprint etc. in gerouteten Netzen:

mDNS Dienste über geroutete Netze verwalten

Multicast Routing auf pfSense u. OPNsense (PIMD Package):

Multicast über VLANs hinweg auf PfSense

Tücken bei der LACP Link Aggregation (Link Bündelung) erkennen und Bandbreite erhöhen:

Link Aggregation (LAG) im Netzwerk

Cisco - Level-One und Portbündelung bzw. Trunk

Mikrotik nach system reset-configuration wieder Erreichbarkeit des Router?

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Netzwerk Management Server mit Raspberry Pi

VLANs auf einem Server realisieren:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren (Windows)

Netzwerk Management Server mit Raspberry Pi (Linux)

Raspberry Pi als VLAN Router:

Netzwerk Management Server mit Raspberry Pi

IP-TV Multicast (Magenta, Entertain) auf pfSense Firewall einrichten

https://www.heise.de/ct/artikel/MagentaTV-auf-pfSense-Co-4698826.html

Telekom Entertain (IPTV) hinter TP-Link Switch verfügbar machen

Magenta TV hinter pfSense und Cisco c3560cx

Magenta TV hinter pfSense und Cisco c3560cx

Speedport W 724V + Routerboard 450G + VDSL (all IP) + Entertain

Praxisbeispiel 2 Netze u. 2 Internet Router ohne stat.Routing

Routing zwischen verschiedenen Netzen

Subnetze dynamisch routen mit OSPF (Mikrotik):

Netzwerktopologie - mehrere Werke

VPN Zugang für remote Clients:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Mikrotik L2TP VPN Server

VDSL und ADSL Modem Übersicht bei Breitband Routern:

Suche adsl2+ und vdsl modem

IP-TV (Magenta TV) auf pfSense und OPNsense:

https://www.heise.de/ct/artikel/MagentaTV-auf-pfSense-Co-4698826.html

Magenta TV hinter pfSense und Cisco c3560cx

IPv6 für bestimmte Domain od. Gerät umgehen

Gastnetz mit einem Login Captive Portal und Einmalpasswort auf pfSense einrichten:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

https://www.dfn.de/fileadmin/3Beratung/Betriebstagungen/bt64/BT64_Mobile ...

Captive Portal User Statistiken per PHP aus der pfSense/OPNsense auslesen:

Daten aus pfSense Firewall auslesen

Dies ist erforderlich wenn kein Layer 3 (Routing) Switch im Netz verfügbar ist um eine sichere Kommunikation und Firewall Funktionalität zwischen (V)LANs (z.B. Gäste Netz abgetrennt vom Firmennetz) gewährleisten zu können.

Die Verwendung von pfSense oder OPNsense ist dabei nicht zwingend ! Das Tutorial zeigt eine Standard VLAN Lösung am Beispiel einfacher und preiswerter VLAN fähiger Router oder Firewalls.

Die VLAN Grundprozeduren zur Konfiguration gelten damit auch für andere Netzwerk Komponenten (Switches, Router, Firewalls, Server etc.) die VLANs nach dem IEEE 802.1q Standard supporten.

Inhaltsverzeichnis

Es wird vorausgesetzt das ein wenig Netzwerk Basiswissen zum Thema VLANs und VLAN-Tagging nach dem IEEE 802.1q Standard und VLANs im Allgemeinen vorhanden ist !

Als Basis Lektüre zum weiteren Verständnis und speziell zu diesem Thema VLAN sind folgende Informationen hilfreich und sinnvoll zu lesen:

Network Academy:

https://www.networkacademy.io/ccna/ethernet/vlan-concept

https://www.networkacademy.io/ccna/ethernet/vlan-trunking

https://www.networkacademy.io/ccna/ethernet/router-on-a-stick

@Edi.Pfisterer 's VLAN Tutorial:

http://www.schulnetz.info/2011/04/

bzw.

http://de.wikipedia.org/wiki/Virtual_Local_Area_Network

Als Video bei YouTube:

https://www.youtube.com/watch?v=vE5gvbmR8jg

https://www.youtube.com/watch?v=NmkFzDrZsXM

und

http://www.heise.de/netze/VLAN-Virtuelles-LAN--/artikel/77832

und auch VLANs auf Servern und Endgeräten:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Das Tutorial lehnt sich bei einigen der hier vorgestellten Hardwarelösungen an bereits bei Administrator.de bestehende Tutorials an wie z.B. das Einrichten einer pfSense / OPNsense Firewall

Die weiterführende Linkliste am Schluß des Tutorials verweist zusätzlich auf die VLAN Konfiguration von Netzwerk Karten in Windows und Linux Rechnern unter anderem auch dem populären Raspberry Pi. Sie verweisen auch beim Thema dynamische Zuweisung von VLANs mit Port Authentisierung auf entsprechende Forenthreads.

Alles in allem also eine VLAN Universalanleitung um eine Kommunikation zwischen VLANs bzw. VLAN Switches zu ermöglichen wenn diese LAN Switches keine interne Layer 3 (Routing) Fähigkeit besitzen !

Generell sind VLANs physisch völlig getrennte LAN Segmente (Layer 2 Broadcast Domains) auf einem LAN Switch die per se erstmal nicht miteinander kommunizieren können. Sie verhalten sich wie physisch völlig getrennte LAN Netzwerke.

Kommunikation kann immer nur ein Router bzw. Layer 3 Switch zwischen den VLANs herstellen.

Die grafische Funktionsübersicht eines Switches mit VLAN Segmentierung zeigt das folgende Bild:

Das folgende Prinzipschaubild ist analog zum Obigen. Nur das über den Tagged Uplink jetzt kein Server sondern ein 2ter Switch und ein Router bzw. Firewall angeschlossen sind.

Es zeigt das Design dieses Tutorials mit 2 Switches (16 Port und 8 Port) und Router bzw. Firewall die jeweils mit Tagged Uplinks verbunden sind die die VLAN Information (Tags) zwischen den Switches und Router/Firewall weitergeben:

So erhält man z.B. bei 2 VLANs dann 2 physisch völlig getrennte Netzwerke in einer gemeinsamen Switch Hardware. Der tiefere Sinn einer Segmentierung mit VLANs !

Bei mehreren Switches kann man so eine getrennte VLAN Infrastruktur mit physisch getrennten Netzwerk Segmenten über den gesamten Campus aufbauen:

Details wie die Installation von pfSense o. OPNsense, seine Routing- bzw. Firewall und VPN Funktionen oder das Flashen von alternativer Firmware wie DD-WRT oder OpenWRT würden den Umfang des Tutorial sprengen und sind deshalb nur am Rande erwähnt. In den weiterführenden Links findet man Forenthreads auch zu diesen Themen.

Die preiswerteste Möglichkeit einfach und effektiv zwischen VLANs zu routen und Firewalling zu nutzen bietet ein Mikrotik Router hAP lite. Etwas performanter sind die Modelle bzw. RB5009

Diese Hardware ist auch Grundlage des Tutorials zum Routing zwischen 2 und mehr LAN IP Netzen.

Wer mehr Sicherheit bei der VLAN Segmentierung fordert dem empfiehlt sich natürlich immer der Einsatz einer VLAN_fähigen_Firewall wie z.B. OPNsense oder pfSense.

Das u.a. Kapitel Praxisbeispiel beschreibt die in eine VLAN Infrastruktur im Detail.

Alternativ die professionellere Variante für Firmen WLAN Netze mit dynamischen_VLANs.

Hinweise zu alternativen DD-WRT oder OpenWRT Firmware für Router geben die u.a. weiterführenden Links.

Los gehts...

VLAN fähige Switches sind mittlerweile gang und gäbe und das auch im billigen Consumer Bereich. Gemeinhin werden diese einfachen VLAN fähigen Modelle als sog. Websmart Switches bezeichnet weil sie sich über ein einfaches WebGUI konfigurieren lassen.

Populäre Vertreter sind z.B.:

NetGear_GS105E_und_108E

D-Link_DGS-1210-16 bzw. die baugleiche 24 und 48 Port Variante

Trendnet_TEG-160WS

Cisco_SLM2024

Cisco_SG-200 (Sogar mit 8 Port Model und PoE)

HP-1700_Switch

Alle anderen Consumer Marken wie Allnet, TP-Link & Co. sind ebenfalls mit entsprechenden Modellen vertreten.

Bei Premium Marken wie Cisco, Extreme, Brocade, Juniper ist die VLAN Funktionalität selbstverständlich.

Es wird für die folgenden Beispiele vorausgesetzt das bereits ein VLAN Switch vorhanden ist, der die entsprechenden VLAN IDs eingerichtet hat (IDs 10, 20 30 usw.) und ein Switchport, ein sog. Uplink oder "Trunk" Port vorhanden ist, wo alle VLANs tagged übertragen werden.

Pakete erthalten an diesem Port vom Switch einen VLAN Tag mit der Angabe des VLANs. Über diese VLAN ID kann ein empfangener Switch oder Endgerät dieses Paket sofort wieder dem richtigen VLAN zuordnen.

In den beiden u.a. Switch Beispielkonfigurationen von Cisco und HP ist dies der Switchport 1 !

Generell kann die VLAN Zuordnung zu jedem vorhandenen Hardware Interface der pfSense oder OPNsense Firewall, Router oder Server gemacht werden.

Als Beispiel für dieses Tutorial dient hier das VLAN Trunking auf dem Standard LAN Interface einer pfSense / OPNsense Firewall.

In der folgenden Abbildung mit einer Layer3 Topologie Darstellung

Analog kann dies natürlich auch auf dem WAN Interface oder dem dritten physischen "OPT" Interface (sofern vorhanden) passieren, sollte man z.B. mehrere unabhängige Gast VLANs, Firmen VLANs oder generell mehrere unabhängige IP Segmente (Netze) einrichten wollen.

Auch eine redundante, Bandbreiten erhöhende VLAN Anbindung über einen LACP LAG (Link Aggregation) an gebündelten Interfaces ist möglich.

Wichtig ist hierfür immer das sog. Parent Interface (Basis Interface) an der pfSense bzw OPNsense, zu dem die VLANs bzw. deren ID Taggings korrespondieren.

Will man also wie hier im Beispiel das LAN Interface als sog. "Parent" Interface für die VLANs verwenden, dann wird das Default VLAN 1 hier untagged übertragen (PVID VLAN) und alle weiteren VLANs auf diesem Interface mit einem 802.1q VLAN Tag versehen, den entsprechende VLAN fähige Switches dann wieder verstehen.

Es gibt eine Vielzahl solcher Switches am Markt, da die Netz Segmentierung mit VLANs heutzutage, auch in kleineren Netzen, mittlerweile zum Standard gehört und bei Voice Netzen auch vorgeschrieben ist.

Zum erfolgreichen Anschluss der VLAN Router oder Firewall Konfiguration an eine bestehende Switch Infrastruktur mit VLANs gehört natürlich zuallererst auch die Betrachtung der Switch Konfiguration bzw. der Anschluss des so eingerichteten Router o. Firewall Ports an einen VLAN fähigen Switch.

Die Einrichtung wird hier beispielhaft an zwei VLAN fähigen Switches wie dem Cisco Catalyst 29xx und einem einfachen HP ProCurve Switch beschrieben und zusätzlich an "Web Smart" Switches.

Bei anderen VLAN oder Web Smart Switch Herstellern im Consumer Bereich ist das Setup analog !

Die beschriebenen Switches haben im Beispieldesign folgende Portzuordnung:

Switch Port 1: Uplink Anschluss der o.a. konfigurierten pFsense/OPNsense, Tagged Links für alle VLANs 10 bis 40 und VLAN 1 (Default VLAN)

Switch Port 10-11: Endgeräte (untagged) VLAN 10

Switch Port 12-13: Endgeräte (untagged) VLAN 20

Switch Port 14-15: Endgeräte (untagged) VLAN 30

Switch Port 16-17: Endgeräte (untagged) VLAN 40

Zeigt ein Forenthread

hostname Cisco_Switch

!

service timestamps log datetime localtime show-timezone year

!

clock timezone CET 1

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

ip igmp snooping

ip igmp version 3

!

interface GigabitEthernet0/1

description Tagged Uplink zur Firewall

switchport mode trunk

switchport trunk encapsulation dot1q

(switchport trunk allow vlan all) -->> (neuere IOS Versionen)

!

interface GigabitEthernet0/5

description Enduser Port in VLAN 10

switchport access vlan 10

spanning-tree portfast

!

interface GigabitEthernet0/10

description Enduser Port in VLAN 20

switchport access vlan 20

spanning-tree portfast

!

interface GigabitEthernet0/15

description Enduser Port in VLAN 30

switchport access vlan 30

spanning-tree portfast

!

interface GigabitEthernet0/20

description Enduser Port in VLAN 40

switchport access vlan 40

spanning-tree portfast

!

!

interface Vlan1

description Management IP Netz

ip address 172.16.99.1 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 172.16.99.254

!

end

Den Reigen der Beispielkonfigurationen für die zahllosen SOHO (Small Office, Home Office) Web Smart Switches eröffnet ein Cisco aus der CBS bzw. SF, SG-200/250er, 300/350er und 500/550er Serie.

Die Konfiguration ist in der Grundstruktur immer gleich wie die folgenden Screenshots aus einer Auswahl verbreiteter Web Smart VLAN Switches zeigen.

Sie besteht immer aus den zwei Schritten:

- VLAN einrichten,

- Switchports den VLANs tagged (mit VLAN ID) oder untagged zuordnen:

Der Cisco ist einer wenigen Websmart Switches die Auto PVID supporten, so das man sich das zusätzliche, manuelle Setzen der PVID am Port sparen kann.

vlan 1 name DEFAULT-VLAN by port

untagged ethe 1/1/1

management-vlan

default-gateway 172.16.99.254 1

!

vlan 10 name VLAN-10 by port

tagged ethe 1/1/1

untagged ethe 1/1/2 to 1/1/4

!

vlan 20 name VLAN-20 by port

tagged ethe 1/1/1

untagged ethe 1/1/5 to 1/1/7

!

vlan 30 name VLAN-30 by port

tagged ethe 1/1/1

untagged ethe 1/1/8 to 1/1/10

!

ip address 172.16.99.1 255.255.255.0

ip multicast active

ip multicast version 3

!

enable aaa console

clock summer-time

clock timezone europe CET

!

ntp

server ntp1.fau.de

!

interface ethernet 1/1/1

port-name Tagged Uplink Firewall

trust dscp HP_Switch#

time timezone 60

time daylight-time-rule Middle-Europe-and-Portugal

spanning-tree protocol-version rstp

spanning-tree force-version rstp-operation

ip default-gateway 172.16.99.254

exit

interface 1

name "VLAN Tagged Link zur Firewall"

exit

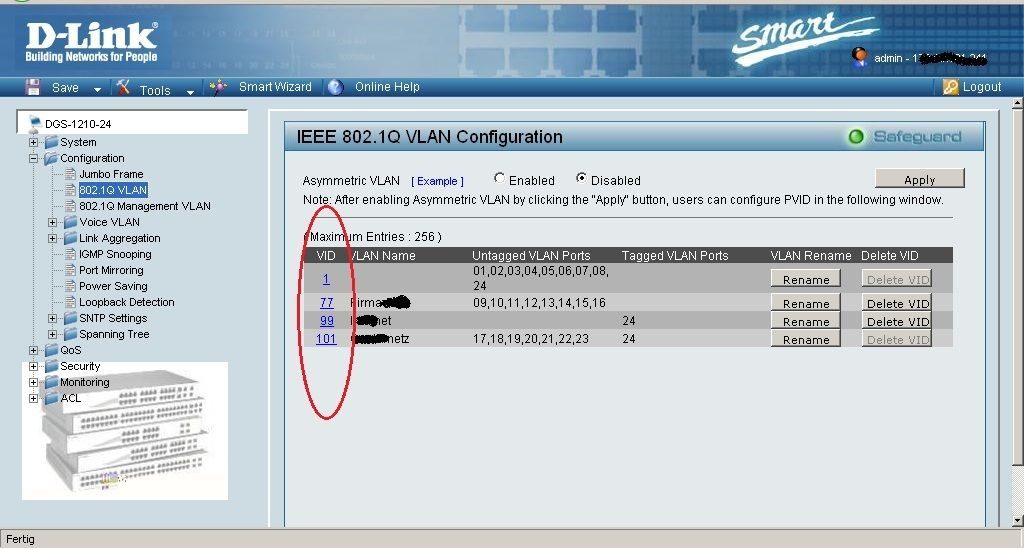

vlan 1

name "DEFAULT_VLAN"

untagged 1-9

ip address 172.16.99.1 255.255.255.0

exit

vlan 10

name "Firma"

untagged 10-11

tagged 1

exit

vlan 20

name "Firmen WLAN"

untagged 12-13

tagged 1

exit

vlan 30

name "Server"

untagged 14-15

tagged 1

exit

vlan 40

name "Gaeste Netzwerk"

untagged 16-17

tagged 1

exit

Beim Zyxel macht man die komplette VLAN Zuordnung im übergeordnetem VLAN Tab. Zyxel benutzt hier bunte Quadrate zur Kennzeichnung ob ein Port Tagged oder untagged ist. Mit ADD fügt man zuerst seine VLAN IDs hinzu und ordnet sie dann den Ports zu ob Tagged (orange) oder Untagged (grün).

Beispiel hier:

Port 5 = Uplink = VLANs 10, 20 und 30 Tagged und VLAN 1 untagged

Port 4 = VLAN 30, untagged (Endgeräte Port), Port 3 = VLAN 20, untagged (Endgeräte Port), Port 2 = VLAN 10, untagged (Endgeräte Port), Port 1 = VLAN 1 untagged.

Unbenutzte Port VLAN IDs graut man aus (non Member)

(PVID Erklärung siehe unten Weiterführende Links).

Der TP-Link ist ein einfacher und preiswerter Websmart Switch der sich über sein internes GUI schnell konfigurieren lässt.

⚠️ Zuallererst ist unbedingt die proprietäre Port based VLAN Funktion global abzuschalten!

Danach aktiviert man dann global die Standard konforme 802.1q VLAN Funktion !

Das klingt erstmal verwirrend ist aber normal, da die Standard konforme VLAN Konfiguration in der Rubrik 802.1q VLAN des Switches gemacht wird die dem weltweiten .1q VLAN Standard entspricht.

Danach legt man die beiden Beispiel VLANs 10 und 20 an und weist ihnen den Uplink Port als Tagged zu und die die jeweiligen Endgeräte Ports 2 und 3 als Untagged.

Hier im Beispiel ist folgende Port Zuordnung gemacht:

- Switchport 1 = Tagged Uplink auf den Router / Firewall mit VLAN 10 tagged, VLAN 20 tagged und Default VLAN 1 untagged

- Switchport 2 = Untagged als Endgeräteport im VLAN 10

- Switchport 3 = Untagged als Endgeräteport im VLAN 20

- Switchport 4-8 = Untagged als Endgeräteport im Default VLAN 1

Der TP-Link Switch ist wie der u.a. Netgear ein Switch OHNE Auto PVID im Gegensatz zum oben vorgestellten Cisco!

D.h. die Port VLAN ID muss zwingend manuell im Setup zugewiesen werden. Das ist die ID, die angibt in welches VLAN eingehende, ungetaggte Pakete geforwardet werden. Im Default steht dieser Wert immer auf 1 was für die oben konfigurierten Ports 2 und 3 (VLAN 10 und 20) fatal wäre, denn dann hätte man einen VLAN Mismatch.

Ausgehende Pakete kommen dann aus dem jeweiligen eingestellten VLAN aber eingehende Pakete werden immer ins VLAN 1 geforwardet was dann sofort zur Fehlfunktion führt!

Dieser Punkt wird leider sehr oft vergessen und falsch eingestellt und führt dann in der Konsequenz zu Fragethreads hier im Forum. Deshalb hat das Tutorial einen eintsprechenden Menüpunkt auch in den weiterführenden Links was das Thema PVID Einstellung anbetrifft. Bitte unbedingt beachten !!

Die PVIDs müssen also bei diesen Switches immer richtig zum korrespondierenden VLAN an den untagged Endgeräteports gesetzt werden !

Der Trendnet TEG-160WS ist ebenfalls ein Web Smart Switch der rein über ein Web Interface konfiguriert wird:

Verbindet man nun den Uplink Port (Port 1) des Switches (Port 16 beim o.a. Trendnet Beispiel) mit dem VLAN Port der Firewall (LAN Port) steht einem ersten Test nichts mehr im Wege !

Ein Ping zwischen Endgeräten in den unterschiedlichen VLANs sollte nun problemlos möglich sein sofern die Firewall Regeln entsprechend stimmen !

Über diese Regel ist hinterher, sofern gewünscht, eine Einschränkung der Kommunikation sehr leicht möglich um z.B. Gast VLANs mit eingeschränkten Zugriffsrechten zu betreiben und andere VLANs vor unberechtigtem Zugriff zu schützen.

Auch hier ist die VLAN Einrichtung über das WebGUI wieder identisch:

Eine Beispiel VLAN Konfig für das GS108T und baugleiche Modelle mit mehr Ports findet man HIER.

NetGear bietet mit dem GS105E und dem GS108E zwei konkurenzlos preiswerte VLAN Switches. Der GS105E dürfte mit 25 Euro Straßenpreis einer der günstigsten VLAN Switches neben dem TP-Link SG105E oder 108E am Markt sein.

Bei viel Freud gibt es auch wie immer einiges Leid, denn der NetGear bietet einige Fussfallen bei der VLAN Konfiguration wie es diverse Leidensthreads hier im Forum leider belegen.

Deshalb hier eine wasserdichte Anleitung wie man die etwas gewöhnungsbedürftige VLAN Konfiguration bei NetGear Switches sicher in den Griff bekommt.

Die kleinen NetGear Modelle GS105E und 108E bieten kein WebGUI das erst ab den 108Tv2 Modellen und aufwärts verfügbar ist.

(Update 04/2018: Mit aktueller Firmware ist auf den 105E und auch 108E Modellen nun ein Onboard GUI verfügbar. Dies gilt nur für die Modelle der Hardware Versionen 2 und 3 ! Für diese beiden HW Versionen (nicht v1 !) ist dasProSafe Toolalso nicht mehr erforderlich !)

Das ProSafe Installationstool ist aber ähnlich zur WebGUI so das die Konfiguration bei den älteren v1 Hardware Modellen analog ähnlich wie mit dem WebGUI ist.

⚠️ Hat man den Switch mit dem Tool im Netz erkannt, ist es ganz wichtig bei der VLAN Installation den Button 802.1q und NICHT den Button "Port basiert" anzuklicken!

"Port basiert" ist analog zum TP-Link oben ein nicht standardkonformes NetGear Verfahren, kann also nicht mit anderen Switches kombiniert werden !

Fazit also: Einzig nur "802.1q" klicken und dann "Erweitert".

Die darauf folgende Warnung das alle vorherigen VLAN Konfigs gelöscht werden kann man getrost abnicken !

1.) Der erste Schritt ist die Einrichtung der VLAN IDs (hier aus dem Tutorial Beispiel 10, 20 und 30):

2.) Der zweite Schritt ist die Zuweisung der Ports zu den VLANs. Im Beispiel Screenshot ist hier der Uplink Port (Tagged) der Port 5 und der Endgeräteport (Untagged) der Port 4 für das VLAN 10. NetGear kennzeichnet die Ports entsprechend mit "U" und "T" wenn man in den Port klickt.

Analog geht man so für alle Ports der anderen VLANs vor:

3.) Der dritte Schritt ist eine NetGear Besonderheit (oder sollte man "Bosheit" sagen), die viel Verwirrung schafft und über die leider viele VLAN Anfänger stolpern bei NetGear Switch Hardware.

NetGear erzwingt bei untagged Ports, also Ports an dem Endgeräte wie PCs usw. angeschlossen werden, eine VLAN ID zu vergeben !

Andere Switchhersteller machen das automatisch mit der globalen VLAN Portzuweisung, nicht so NetGear. Hier gilt es also aufzupassen !

Man muss also untagged Ports explizit zusätzlich eine VLAN ID zuweisen, obwohl man diesen Port schon untagged in ein VLAN mit dem vorangegangenen Konfig Schritt gesetzt hat.

(Für die technisch interessierten: NetGear muss bei eingehendem untagged Traffic wissen in welches VLAN dieser Traffic geforwardet werden muss, deshalb die nochmalige dedizierte Zuweisung der zum Port gehörigen VLAN ID. Fehlt sie, landet der Traffic in VLAN 1)

⚠️ Diese eigentlich überflüssige PVID Prozedur von NetGear birgt leider gefährliches Fehlkonfigurations Potenzial !

Ist ein Port z.B. untagged in ein entsprechendes VLAN gesetzt worden und fehlt die dazu korrespondierende VLAN ID an dem untagged Port wird eingehender Traffic ins default VLAN 1 geforwardet. Ausgehender Traffic kommt aber aus einem anderen VLAN.

Verständlich das entsprechende VLAN Konfigs dann scheitern und Laien verstehen oft nicht warum. Leider ein großes "NetGear Problem".

Wichtig ist hier also zwingend darauf zu achten das entsprechende untagged Ports in den VLANs auch zusätzlich die korrekte, zu ihnen korrespondierende VLAN ID (PVID) gesetzt bekommen !!!

Wenn man das Obige entsprechend aufmerksam beachtet und umsetzt funktioniert es fehlerlos.

Der folgende Screenshot zeigt wie es richtig auszusehen hat:

⚠️ Der Uplink Port (Tagged) bleibt hier in der Default PVID VLAN ID 1 !! Eingehender Traffic der mit einer entsprechenden VLAN ID getagged ist sagt dem Switch ja schon durch den Tag in welches VLAN er gehört !

Die o.a. zusätzliche VLAN ID Zuweisung betrifft also außschliesslich NUR untagged Endgeräte Ports !

Beachtet man das alles klappt auch die NetGear VLAN Installation fehlerlos !

interface Ethernet 1

description Tagged Link zur Firewall

switchport mode trunk

switchport trunk allowed vlan 10-40

!

interface Ethernet 10

description Enduser Ports in VLAN 10

switchport mode access

switchport access vlan 10

!

interface Ethernet 11

description Enduser Ports in VLAN 10

switchport mode access

switchport access vlan 10

!

interface Ethernet 12

description Enduser Ports in VLAN 20

switchport mode access

switchport access vlan 20

!

interface Ethernet 13

description Enduser Ports in VLAN 20

switchport mode access

switchport access vlan 20

!

interface Ethernet 14

description Enduser Ports in VLAN 30

switchport access vlan 30

switchport mode access

!

interface Ethernet 15

description Enduser Ports in VLAN 30

switchport access vlan 30

switchport mode access

!

interface Ethernet 16

description Enduser Ports in VLAN 40

switchport access vlan 40

switchport mode access

!

interface Ethernet 17

description Enduser Ports in VLAN 40

switchport mode access

switchport access vlan 40

! Weitere Details zum Thema VLANs und deren Konfiguration speziell auf Cisco und HP Switches findet man auch VLAN Konfiguration Verständnis im hiesigen Forum.

Der nächste Abschnitt beschäftigt sich nun mit der VLAN übergreifenden Kommunikation, also dem VLAN Routing !

Die OPNsense Screenshots zur VLAN Einrichtung findet man HIER.

In der Web Konfigurationsseite der pfSense klickt man auf Interfaces Assignments um zuerst die VLANs dort im Menüpunkt VLANS anzulegen mit einem Klick auf das +Add Symbol:

Das ist das physische Firewall Interface über das die VLAN Pakete Tagged (also inklusive ihres VLAN Tags) auf den Netzwerk Switch in das dortige VLAN übertragen werden. (Hier im Beispiel das Interface "re2" was das LAN Interface ist. (APU Hardware)).

Traffic aus dem IP Netz dieses Interfaces selber wird immer UNtagged gesendet ! Das native VLAN am gegenüber liegenden Switch sollte also mit dem untagged native VLAN (PVID) entsprechend eingestellt sein das dieser untagged Traffic ins richtige VLAN forgewardet wird.

Alle VLANs die auf diesem Parent Interface sitzen werden immer tagged mit ihrem entsprechenden VLAN Tag gesendet und müssen am gegenüber liegenden Switch dann auch entsprechend tagged markiert sein. Einfache Logik...

Unter VLAN Tag trägt man seine VLAN ID ein z.B. 10 für das VLAN 10. Unter Description fügt man eine Beschreibung des VLANs ein. Diese ist lediglich kosmetisch, erleichtert aber das Arbeiten später beim Mangement, da man das VLAN und dessen Funktion so leichter identifizieren kann.

Das macht man jetzt der Reihe nach für alle VLANs die man über die Firewall routen möchte:

Man wechselt jetzt wieder ins Menü Interfaces => Assignments und klickt wieder auf das +Add Symbol rechts unten um die virtuellen VLAN Interfaces der Firewall Interface Konfig hinzuzufügen. Danach sichert man mit Save.

Daraufhin erscheinen die Firewall VLAN Interfaces nun auch in der Interface Auswahl am linken Menürand als konfigurierbare Firewall IP Interfaces. Diese werden aus Konfigurastions Sicht wie physische Interfaces behandelt.

Sind alle Interfaces zugewiesen tauchen sie in der Gesamtübersicht der Interfaces entsprechend auf:

Im nächsten Schritt muss man diese VLAN Interfaces natürlich noch aktivieren (Haken "Enable") und ihnen IP Adressen zuweisen die später die Gateway IP Adressen der im VLAN angeschlossenen Endgeräte sind !

Auch entsprechende Firewall Regeln sind erforderlich da per Default alles geblockt ist wie bei Firewalls generell üblich.

Die IP Adressierung und Kennzeichnung geschieht mit dem Klick auf das VLAN Interface links im Menüpunkt Interfaces:

Bzw. IP Adressierung:

Über die DHCP Server Funktion der pfSense kann man dann bei Bedarf diesen VLANs noch einen DHCP Server konfigurieren.

Eingestellt und aktiviert wird der DHCP Server im Menüpunkt "DHCP Server" für das entsprechende VLAN Interface !

Ein weiterer wichtiger Punkt betrifft die Firewall Regeln für diese neuen Interfaces.

Es sei nochmals darauf hingewiesen das die pfSense eine Firewall ist und kein normaler Router.

Alle neu eingerichteten Interfaces sind per Default erstmal vollständig geblockt wie bei einer Firewall generell üblich !!!

Man muss also über die Firewall Regeln erst sein IP Netz, Adressen, Ports oder eine Kombination aus diesen für die Kommunikation freigeben !!!

Darin besteht ja auch der tiefere Sinn einer Firewall Netzwerk Verkehr zu regulieren !!!

Um aufkommenden Frust erst einmal kleinzuhalten kann man eine einfache "Scheunentor" Regel aufsetzten, die zum Testen erstmal alles erlaubt.

Das erreicht man unter Firewall -> Rules für das entsprechende Interface !

Hier legt man eine Regel:

PASS Source: any, Destination: any

an die dann allen Traffic erstmal durchlässt.

Ggf. muss (oder sollte) diese Regel später korrigiert werden wenn nicht jeder mit jedem kommunizieren soll (z.B. Gastnetz) oder nur bestimmte Anwendungen (Surfen, Mail, RDP) usw. erlaubt sein sollen für diese VLAN Segmente !

Die pfSsense VLAN Grundkonfiguration ist mit diesem Schritt erst einmal beendet und die Firewall mit VLAN Ports in die Switch Netzwerk Infrastruktur ist damit funktionsbereit.

Im nächsten Schritt ist jetzt der VLAN Switch wie oben beschrieben dran indem man den Anschlussport der Firewall dort als Tagged Port für die 3 VLANs 10 bis 30 definiert !

Analog wie oben schon bei der pfSense / OPNsense Firewall beschrieben sieht die Konfiguration auf einer Sophos Firewall aus. Der folgende Screenshot zeigt das physische Interface eth0 auf dem die VLAN Trunk Konfig aufsetzt und die tagged Subinterfaces für VLAN 10 und 20. Auch hier ist analog zu den anderen Firewalls das physische Parent Interface immer UNtagged.

Eine Mikrotik VLAN Konfiguration beschreibt ein eigenes VLAN Tutorial!

VLAN Routing ist bei Klein- und Kleinstnetzen recht einfach mit den kleinen und leistungsfähigen 5 Port Routern z.B. hEX einfach und preiswert mit einer Fülle von Netzwerk Features umzusetzen.

Größere Systeme wie der RB2011, RB3011/4011, RB5009 oder CRS Switches bieten entsprechend mehr Performance und mehr Ports sowie grafische Displays.

Kleinster und preiswertester Router ist ein 100Mbit hAP lite mit WLAN.

Die Mikrotik Router sind sehr einfach über ihr Web Interface oder das mitgelieferte grafische WinBox Tool konfigurierbar.

Ein sehr einfaches Standard Routing zwischen 2 und mehr IP Netzen beschreibt ein separates Routing_Tutorial.

VLAN Routing lässt sich ebenfalls mit einem Router auf Basis der sehr populären DD-WRT Firmware machen.

Die folgende Abbildung zeigt das Prinzip Diagramm eines solchen Designs: (VLAN Anzahl ist auf 2 wegen der besseren Übersichtlichkeit reduziert !)

Als Trunk Port der alle VLANs vom Switch zum Router transportiert wurde am Router hier im Beispiel der Port-1 am integrierten 4 Port Switch ausgewählt !

Die VLAN Einrichtung und die Zuweisung der Router IP Adressen pro VLAN ist mit ein paar Mausklicks im Router schnell erledigt:

Man startet dafür im Menüpunkt "Setup --> VLANs" wie die folgende Abbildung zeigt:

Hier erkennt man das der Port-1 tagged konfiguriert ist für die VLANs 3 und 10. Hier wird auch der Trunk Uplink vom Switch angeschlossen !

Gleichzeitig sieht man hier im Setup auch die Einschränkung die die DD-WRT Firmware hat: Es sind nur maximal 15 VLANs erlaubt. Meist reicht das aber bei kleinen und mittleren Netzen problemlos aus, da dort nie mehr VLANs in Summe zum Einsatz kommen.

Sind die VLANs entsprechend so eingerichtet, klickt man unten auf "Apply" um die Konfiguration zu laden und dann auf "Save" um sie zu sichern !

Weiter geht es dann mit der Einrichtung der Router IP Interfaces pro VLAN im Menüpunkt "Setup --> Networking" was du untenstehende Abbildung zeigt:

Die Konfiguration ist fast selbsterklärend. Man kann die zur VLAN ID korrespondierenden IP Interfaces sehen die hier einfach für die beiden IP Netze 172.16.3.0 /24 in VLAN-3 und 172.16.10.0 /24 in VLAN-10 konfiguriert sind wobei die Router IP immer die .1 im jeweiligen VLAN IP Netz ist.

Auch hier wieder auf "Apply" um die Konfiguration zuladen und dann auf "Save" um sie zu sichern nicht vergessen !

Bequemerweise bietet DD-WRT auch noch gleich separate DHCP Server für diese VLAN Netze an ! Wer also keine eigenen DHCP Server in diesen VLANs betreibt, kann dann bequemerweise DD-WRT mit der Verteilung von IP Adressen in diesen VLANs beauftragen !

Im gleichen Menü "Setup --> Networking" erfolgen die dafür erforderlichen Einstellungen:

Ab der Start IP Adresse .100 werden so in jedem VLAN dann max. 50 IP Adressen bis zur .149 durch den Router vergeben ! Wer mehr braucht, passt das entsprechend an.

Fertig ist man mit dem VLAN Routing mit DD-WRT basierender Hardware !!

Der folgende Screenshot zeigt den Ping eines Apple Mac Rechners der sich am Switch im VLAN-3 befindet mit der per DHCP vom Router vergebenen IP Adresse 172.16.3.130. Dieser Mac (kann natürlich auch ein PC sein...) pingt erfolgreich das Router IP Interface im VLAN-10.

Sollen auch alle weiteren VLANs über den DD-WRT direkt ins Internet ohne einen weiteren Router im externen Netz, dann muss für diese VLAN IPs auch noch das Masquerading aktiviert werden unter Service -> "Local DNS" und "DNSmasq".

Hier dann im Feld "Additional DNSMasq Option" zusätzlich zu den bestehende Einträgen alle VLANs für die es relevant sein soll eintragen:

interface=vlan3

interface=vlan10

Je VLAN in dem auch NAT gemacht werden soll, eine Zeile!

Eine einfache, schnelle und preiswerte Möglichkeit eine Kommunikation zwischen VLANs zu realisieren wenn man auf weiteren Schnickschnack verzichten kann ! Ein zusätzlicher Thread hier beleuchtet noch einige weitere Details in der Praxis

Auf Goodies wie ein Captive Portal im Gästenetz muss man bei DD-WRT aber verzichten, da DD-WRT diese Option nicht bietet.

Es sei darauf hingewiesen das auch das freie Firmware Pendant OpenWRT analog ein solches VLAN Routing supportet !

Wie das auf einem 17 Euro Router TP-Link WR841N implementiert und umgesetzt wird beschreibt das Routing_Tutorial hier im Forum.

Wem das Flashen einer alternativen Firmware zu gefährlich ist findet aber auch kleine und preiswerte VLAN fähige Router "von der Stange". Ein Vertreter dieser Gattung ist der Cisco RV110W der zudem ein .11n fähigen WLAN Accesspoint integriert hat mit dem sich separate und sichere Gastnetze realsisieren lassen (Siehe "Praxisbeispiel" unten)

Die Konfigurationsschritte gleichen sich sehr stark denen der obigen Beispiele. Auch hier wieder die klassische Prozedur:

1.) VLANs und dazugehörige Ports einrichten (Tagged).

2.) IP Adressen und ggf. DHCP diesen VLANs zu ordnen:

Das VLAN Routing mit IOS oder IOS-XE basierten Cisco Routern beschreibt ebenfalls ein separates Cisco Router Tutorial.

Die Anwendungen von VLANs in Netzwerken sind zahllos ! Immer aber sind sie eine sinnvolle Segmentierung von Netzwerken zur Performancesteigerung und zur Erhöhung der Zugriffssicherheit !

Jeder verantwortungsbewusste Netzwerk Admin segmentiert deshalb heutzutage sein Netzwerk in der einen oder anderen Art mit VLANs um Performance- und Sicherheits Standards hoch zu halten und damit eine optimierte und gesicherte LAN bzw. WLAN Infrastruktur zu betreiben.

Ein klassisches Beispiel ist das heute übliche Voice- bzw. Telefonie VLAN um VoIP Traffic in Unternehmen vertraulich und übertragungssicher (Quality of Service) vom allgemeinen Netzwerk abzutrennen. Auch aus rechtlicher Sicht ist das in nicht privaten Netzen ein Muß.